Merhaba

Veeam Backup & Replication hem şirket içindeki hem de buluttaki tüm iş yükleriniz için tek bir yedekleme, kurtarma ve veri güvenliği çözümüdür. Veeam Platform’un temelini oluşturan Veeam Backup & Replication basit, esnek, güvenilir ve güçlü veri koruma sunar. Anında kurtarmayla kesinti sürelerini ortadan kaldırın, yerel sabitlik ve test edilen yedeklemeler sayesinde siber tehditler karşısında güvende olun ve bunların tümünü yazılım tanımlı, donanımdan bağımsız tek bir çözümle elde edin.

- Fidye yazılıma karşı eksiksiz koruma sağlayın.

- Hibrit buluta geçişinizi hızlandırın.

- Maliyeti düşürün, karmaşıklığı azaltın. Sağlayıcıya bağımlı kalmayın

Önemli Yetenekler

Veri yedekleme: Tüm verileriniz için hızlı, güvenli yedekleme

- Bulut, sanal, fiziksel ve NAS’taki iş yüklerine yönelik yedekleme ve bulmayı otomatik hale getirin.

- VM, donanım ve İS snapshot’ları için hızlı ve imaj tabanlı yedeklemelerden yararlanın.

- %100 yazılım tanımlı ve donanımdan bağımsız çözümlerle

en üst düzeyde esneklik elde edin.

Veri kurtarma: TÜM senaryolar için çok hızlı ve kanıtlanmış kurtarma

- Anında kurtarmanın öncüsü tarafından sunulan güvenilir geri yüklemeler ile hizmet düzeyi sözleşmelerinizi (SLA’lar) karşılayın.

- İS’ler, uygulamalar, veritabanları, VM’ler, dosyalar, klasörler, nesneler ve paylaşımlar için tam veya öğe seviyesinde kurtarma.

- Taşınabilir veri biçimiyle birden fazla bulut ve platform arasında kurtarma yapın.

Buluta hazır: Buluta geçişi hızlandırırken maliyetleri azaltın

- AWS, Microsoft Azure ve Google Cloud’a özgü yedekleme ve kurtarmayı tek bir yerden yönetin.

- Nesne depolama sınıflarındaki verileri yedeklemek ve arşivlemek için ilke tabanlı katmanlandırma.

- AWS Key Management Service (AWS KMS), Azure Key Vault, sabitlik ve çok daha fazlası ile fidye yazılımların sisteminize girmesini önleyin.

Veri güvenliği: Fidye yazılımlara ve siber tehditlere karşı koruma sağlayın

- Yedek verileriniz için veri merkezinden buluta kadar uçtan uca sabitlik.

- Kötü amaçlı yazılımları güvenilir şekilde tespit etme özelliğine sahip otomatik taramalar sayesinde kötü amaçlı yazılım içermeyen yedekler oluşturun.

- Fidye ödemeye ve verilerinizin şifresini çözmeye kıyasla daha hızlı kurtarma yapın.

Kurulum ve yapılandırmaya geçmeden önce ortamımızla ilgili kısa bir bilgi aktarmak istiyorum.

Birinci sunucumuz Windows Server 2022 Datacenter işletim sistemine sahip W22DC isimli ve IP Address ( IP Adresi ) 192.168.1.200 olarak yapılandırılmıştır ve üzerinde Active Directory Domain Services yapılandırılarak bakicubuk.local isminde bir Active Directory Domain yapısı kurulmuştur.

İkinci sunucumuz Windows Server 2022 Datacenter işletim sistemine sahip W22VEEAM isimli ve IP Address ( IP Adresi ) 192.168.1.210/24 olarak yapılandırılmış ve Active Directory Domain yapısına dahil edilmiştir. Bu sunucumuz üzerine Veeam Backup & Replication 12 kurulumu yapmıştık.

Bu yazımız da öncelikli olarak Google Cloud Storage üzerinde Bucket yapılandırmasını anlatıyor olacağız.

Sonraki yazımız da Veeam Backup & Replication 12 üzerinde Google Cloud Storage yapısını Backup Repository olarak ekleme ve yapılandırmasını anlatıyor olacağız.

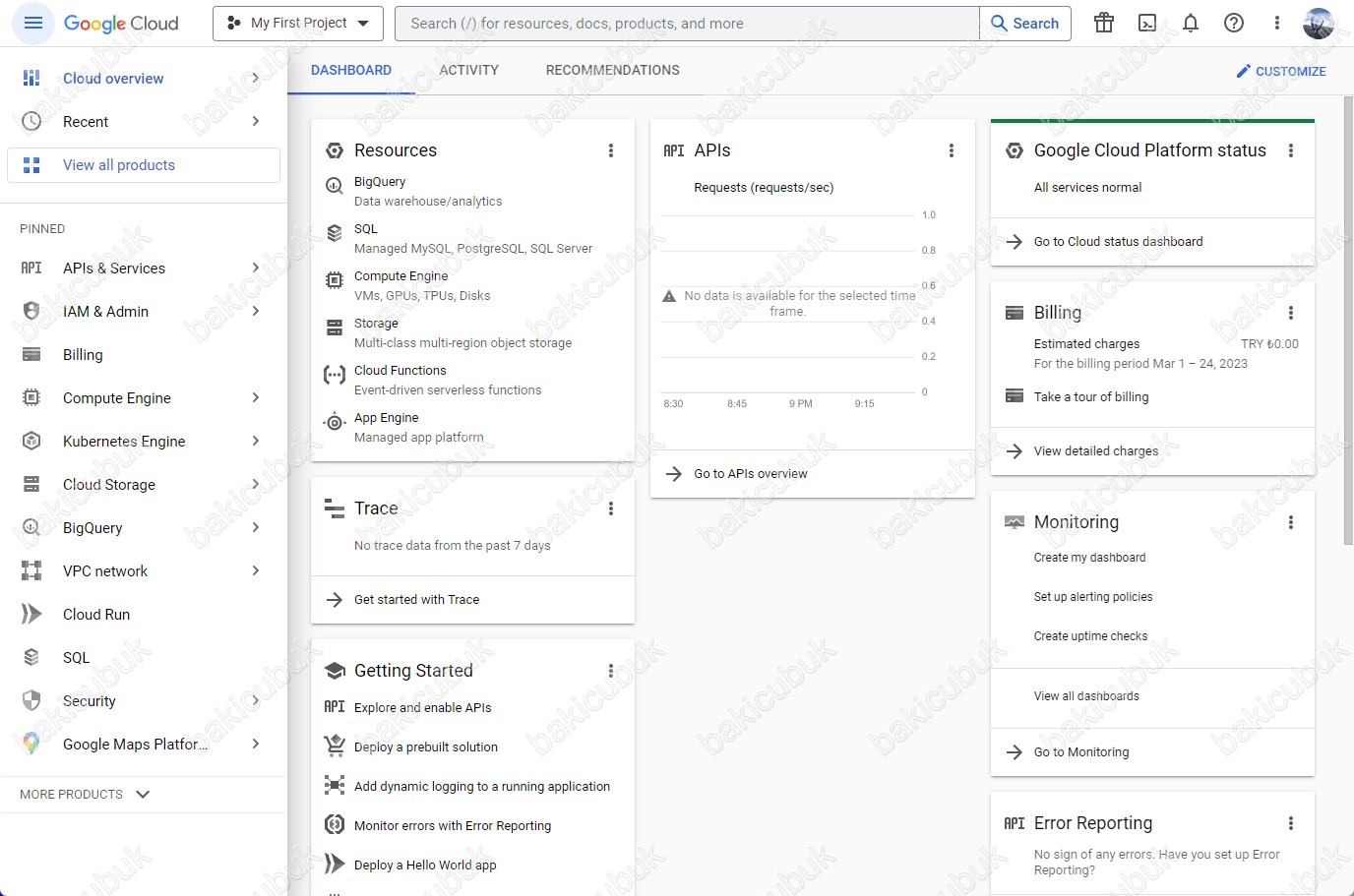

Google Cloud konsolunu açıyoruz.

DASHBOARD ekranın da yapılandırabileceğimiz Google Cloud Platform uygulamalarını görüyoruz.

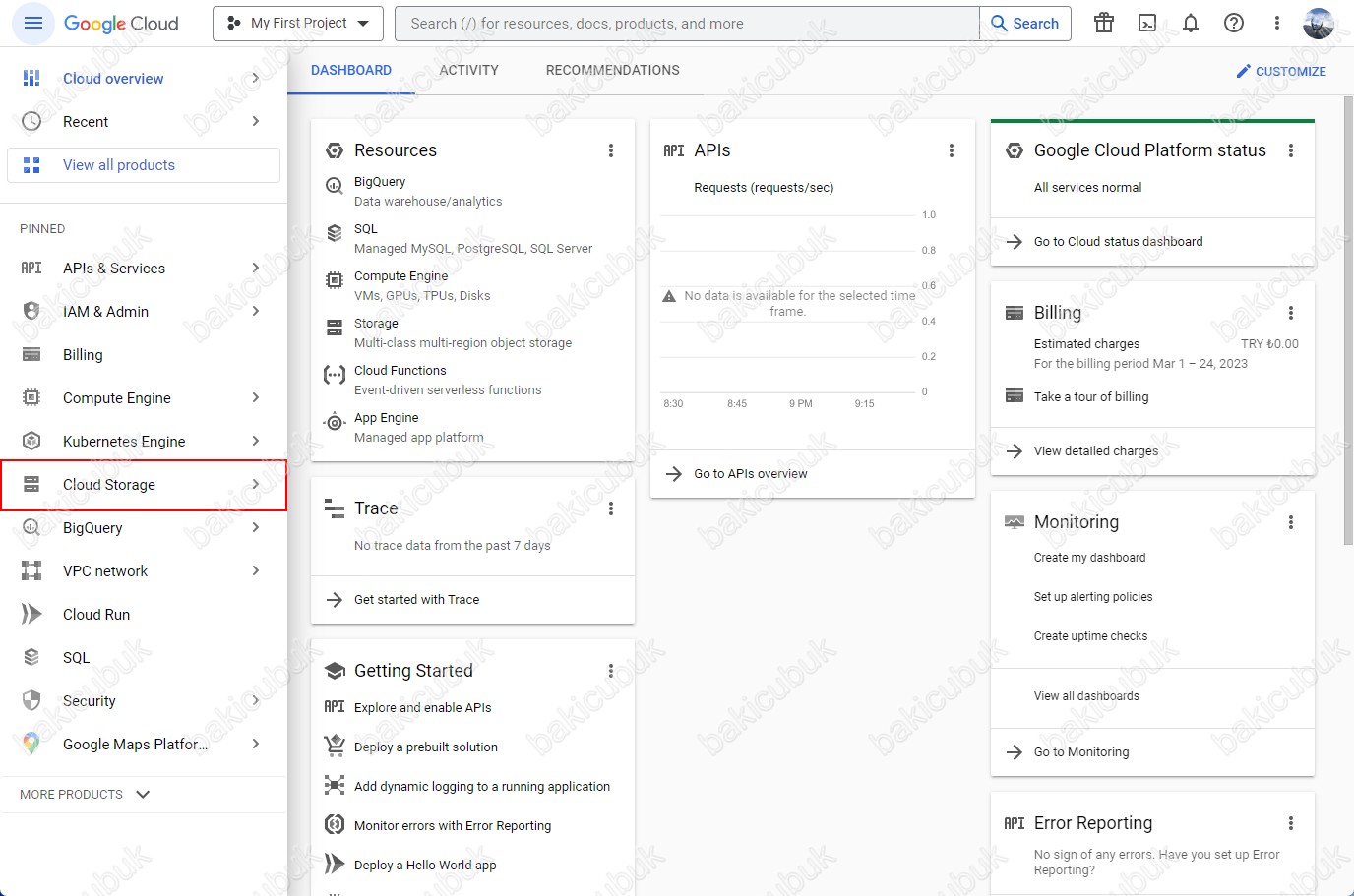

Google Cloud konsolun da Cloud Storage seçeneğine tıklıyoruz.

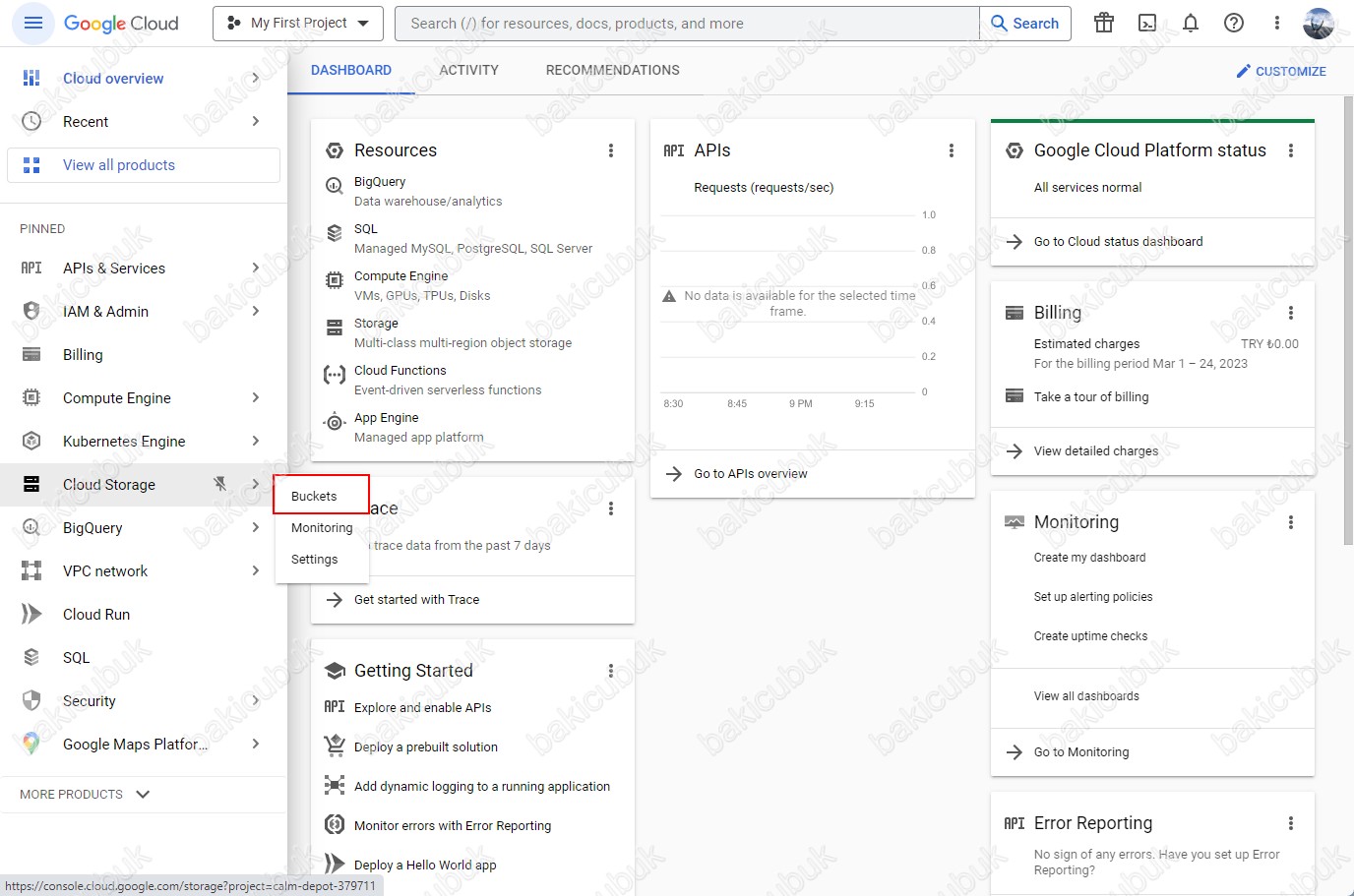

Google Cloud konsolun da Cloud Storage menüsü altında bulunan Buckets seçeneğine tıklıyoruz.

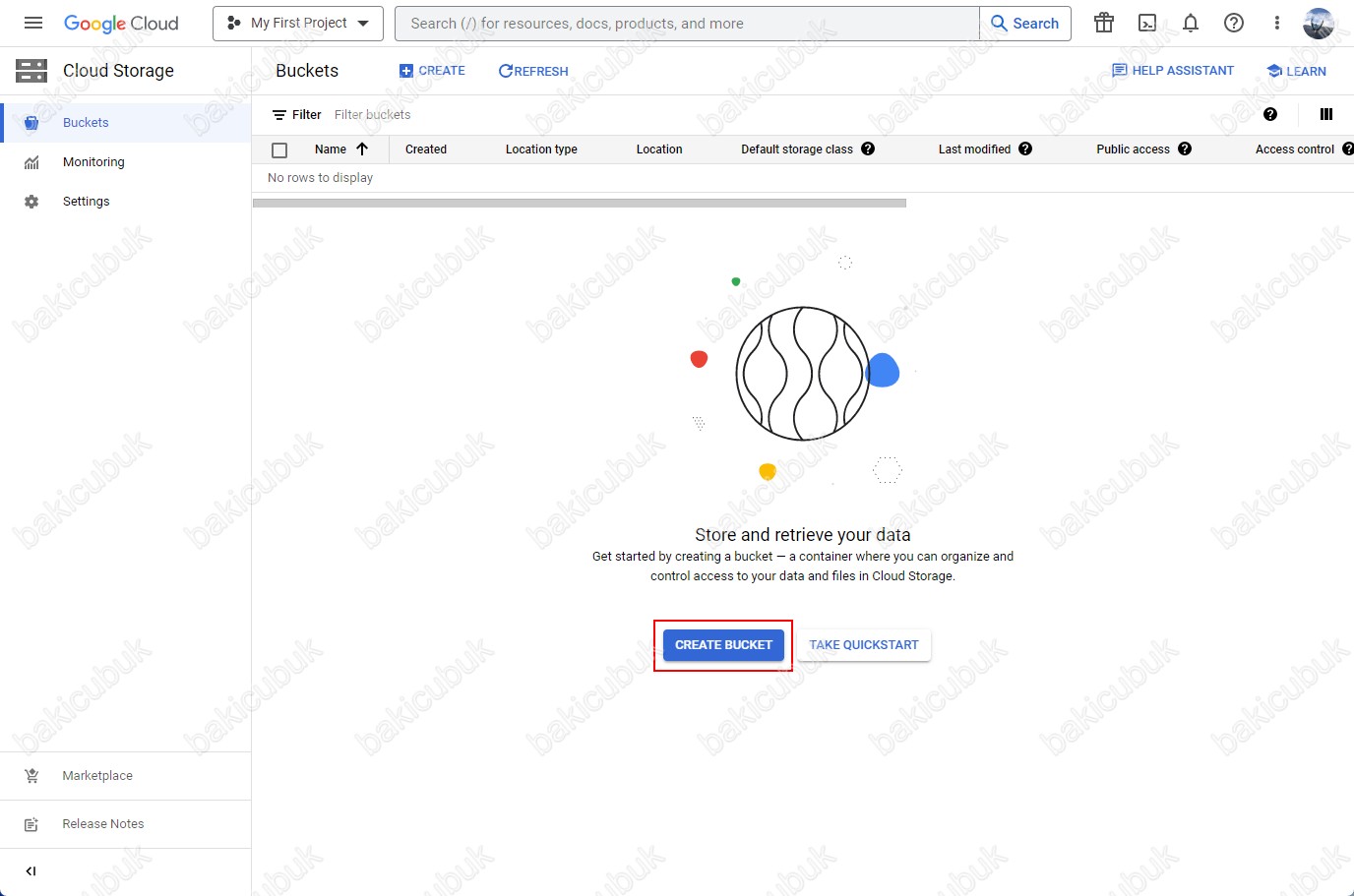

Google Cloud konsolun da Cloud Storage seçeneğine altında bulunan Buckets seçeneğinde CREATE BUCKET seçeneği ile yapılandırmayı başlatıyoruz.

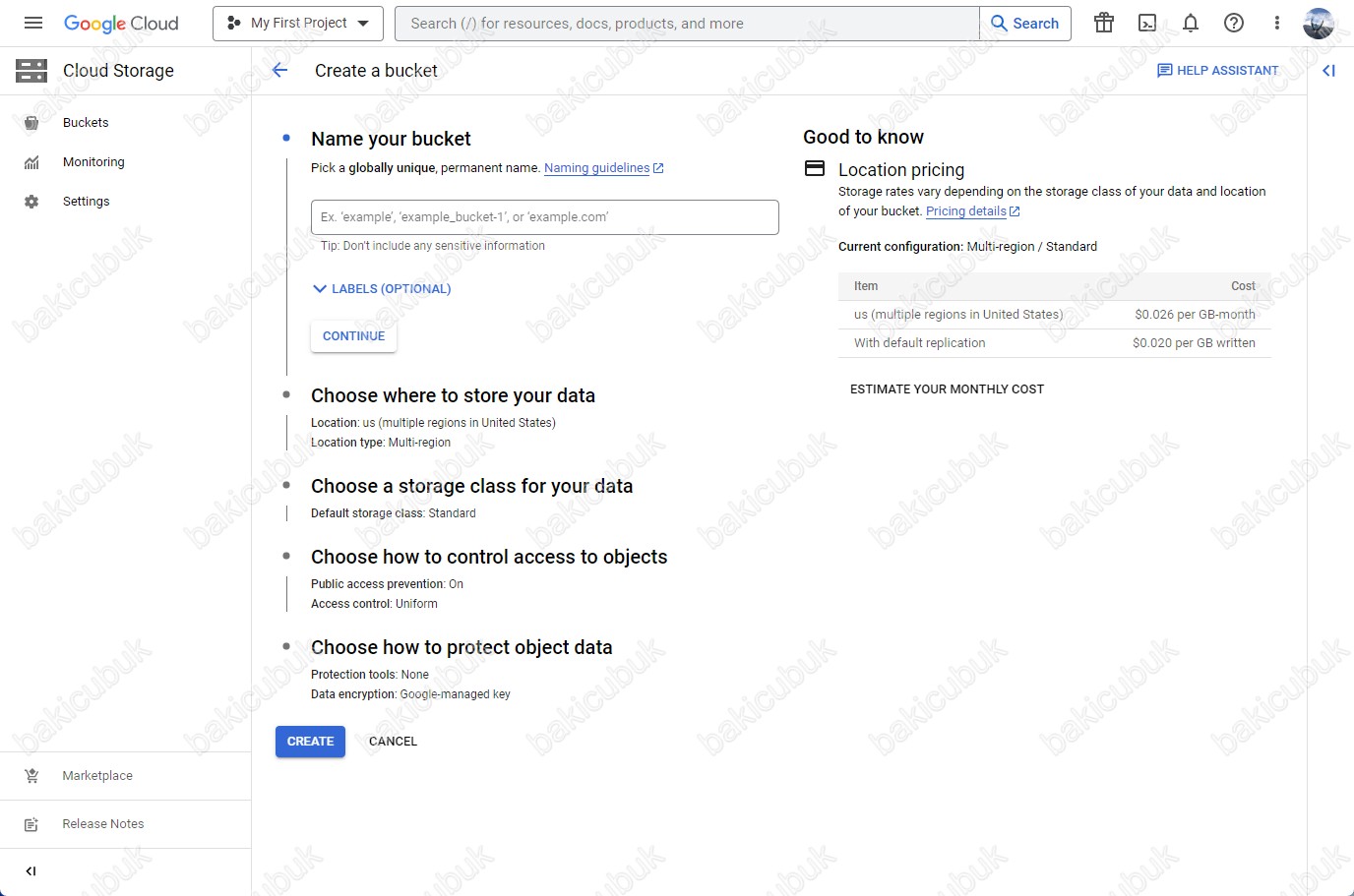

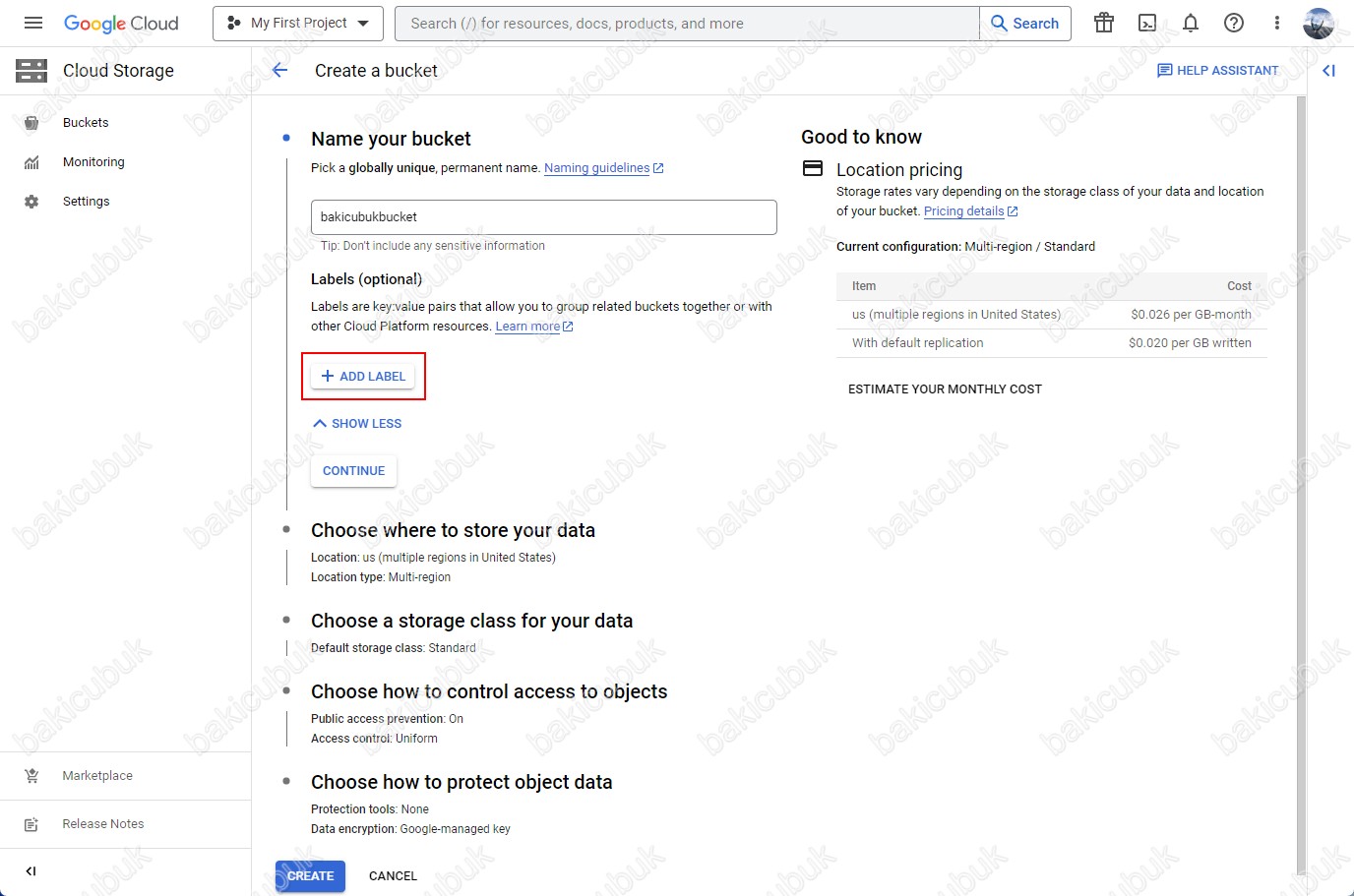

Create a bucket ekranın da Name your bucket seçeneği altında yapılandıracağımız Bucket yapısı için bir Name ( İsim ) yapılandırmamız gerekiyor.

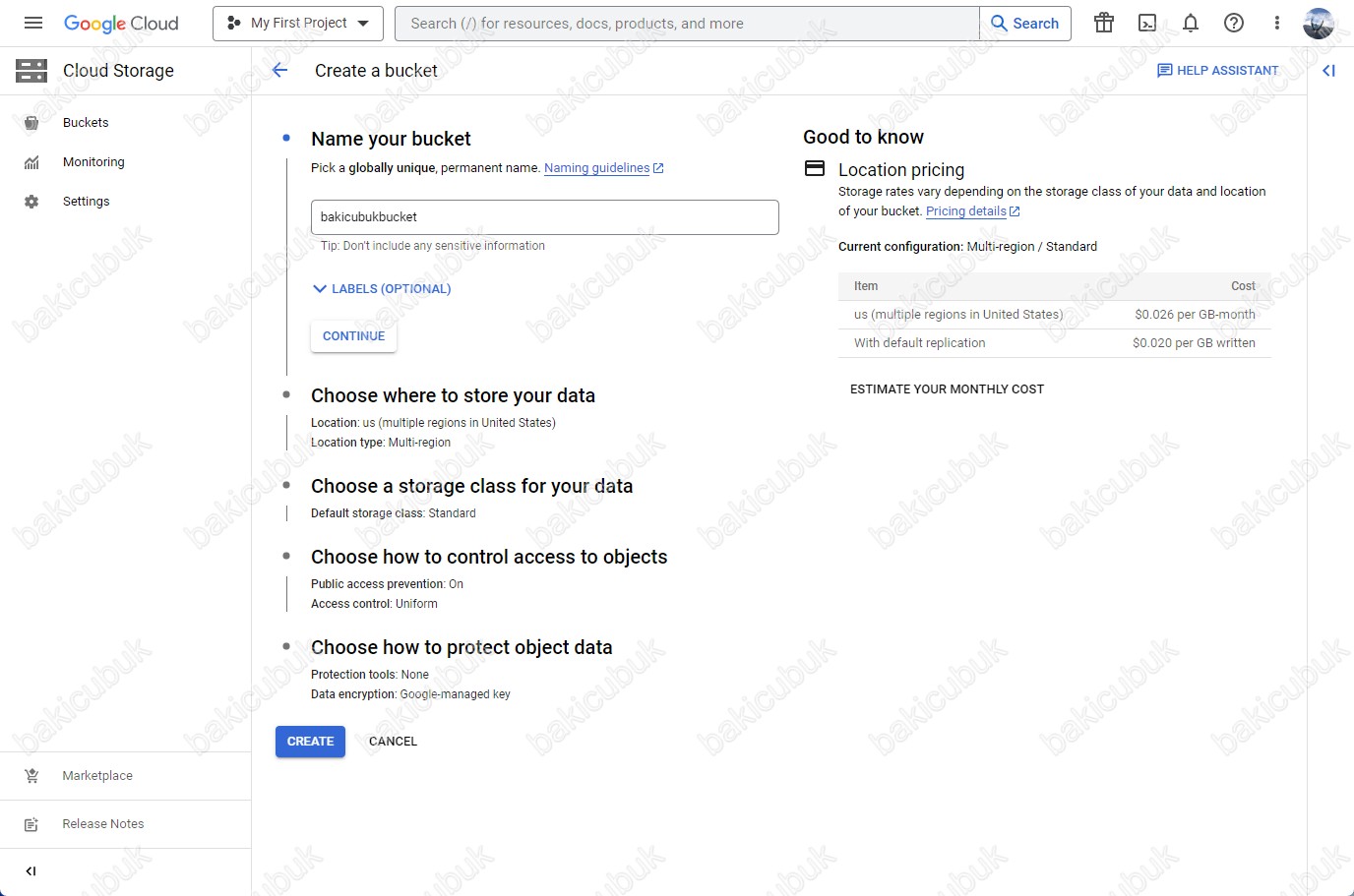

Create a bucket ekranın da Name your bucket seçeneği altında yapılandıracağımız Bucket yapısı için bir Name ( İsim ) yapılandırıyoruz.

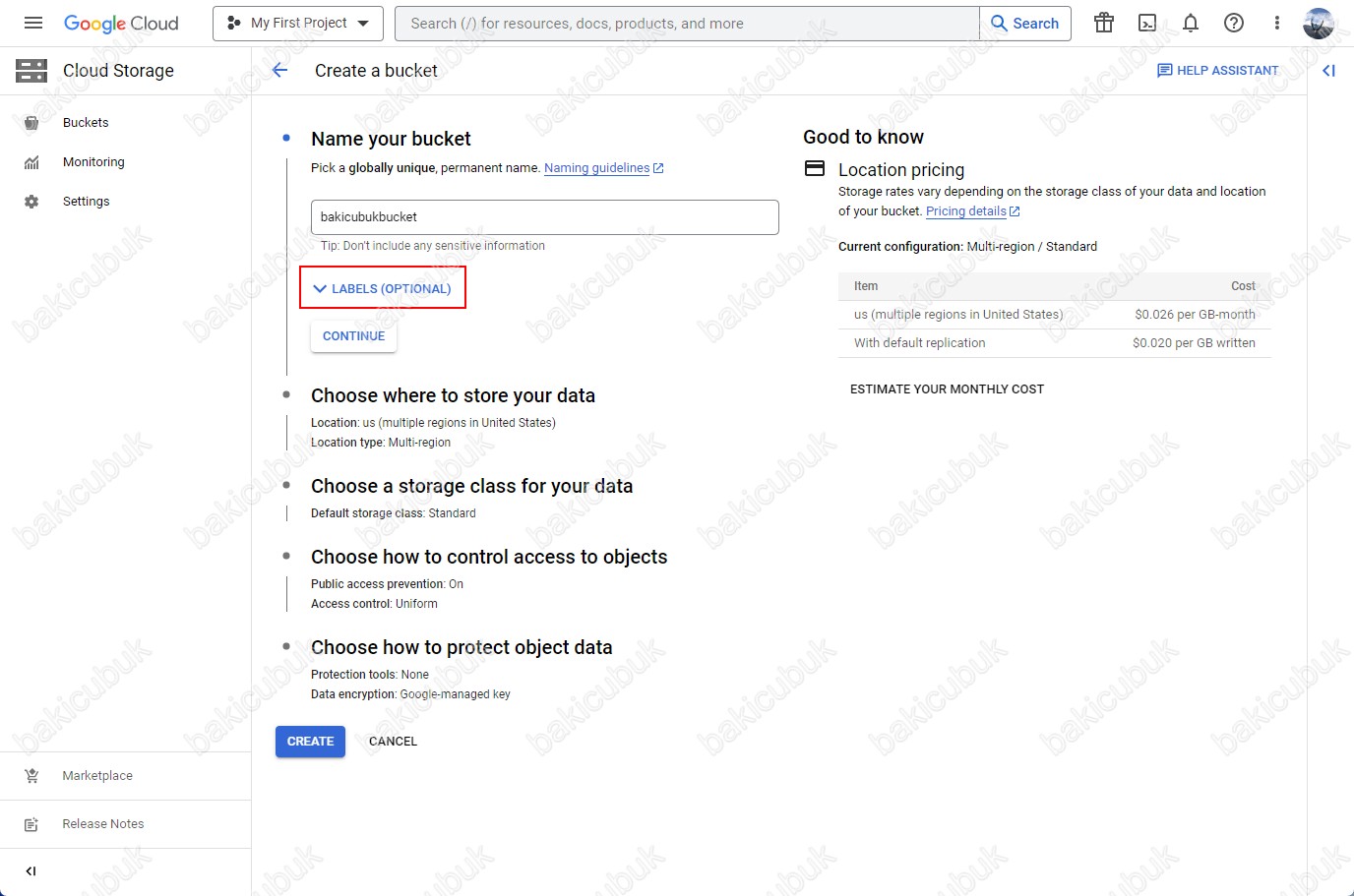

Create a bucket ekranın da LABELS (OPTINAL) seçeneğine tıklıyoruz.

Create a bucket ekranın da Labels (optional) seçeneği altında bulunan ADD LABEL seçeneğine tıklıyoruz.

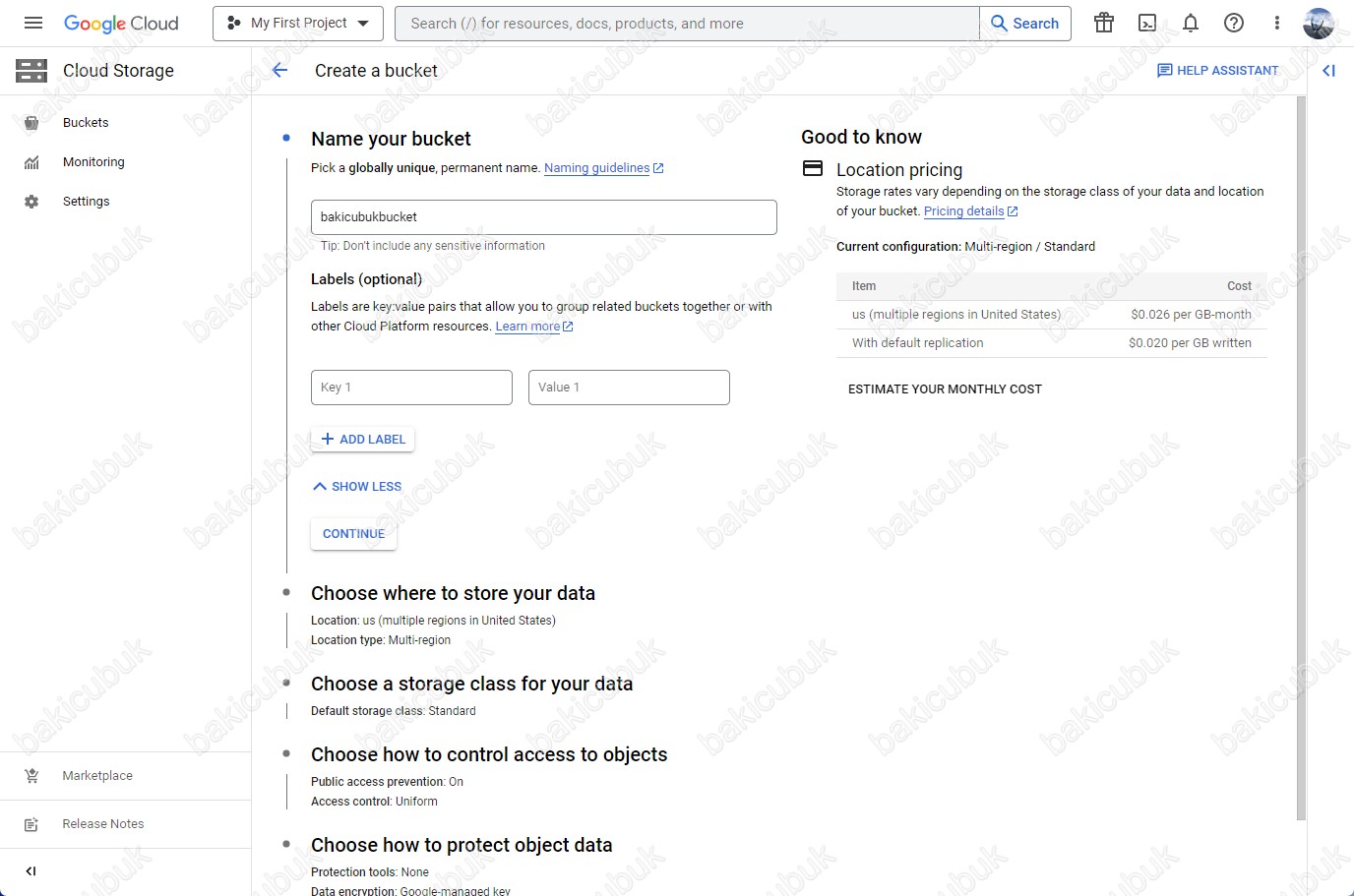

Create a bucket ekranın da Labels (optional) seçeneği altında yapılandıracağımız Bucket yapısı için Key 1 ve Value 1 bölümlerin de etiketler yapılandırabilirsiniz. Yapılandıracağınız Bucket yapısının ne kadar kaynak kullandığını raporlamak ve Project içindeki ürünleri kategorize etmek için etiketler oluşturabilirsiniz.

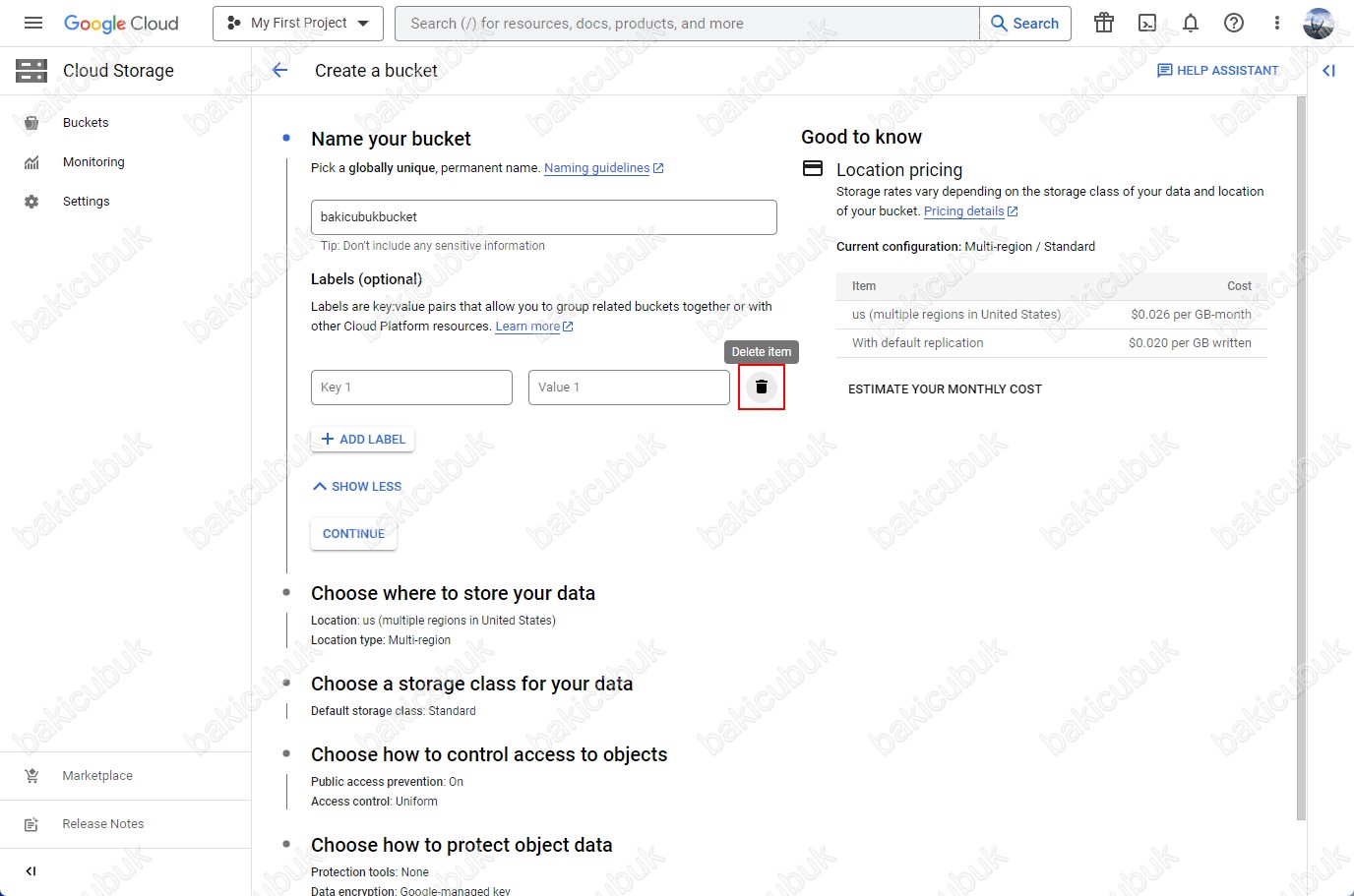

reate a bucket ekranın da Labels (optional) seçeneği altında yapılandıracağımız Bucket yapısı için Key 1 ve Value 1 bölümlerin de herhangi bir etiket yapılandırmayacağımız için siliyoruz.

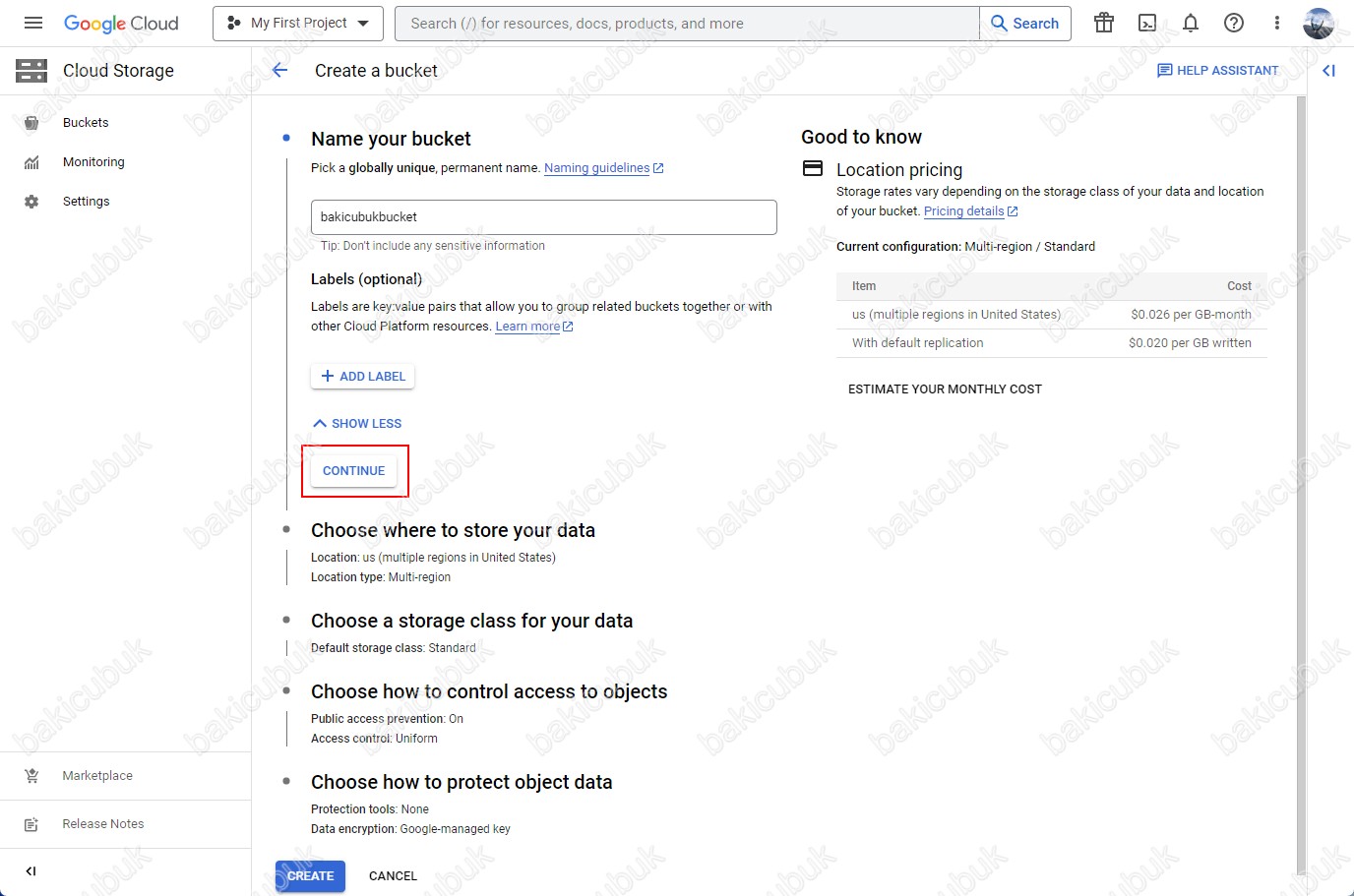

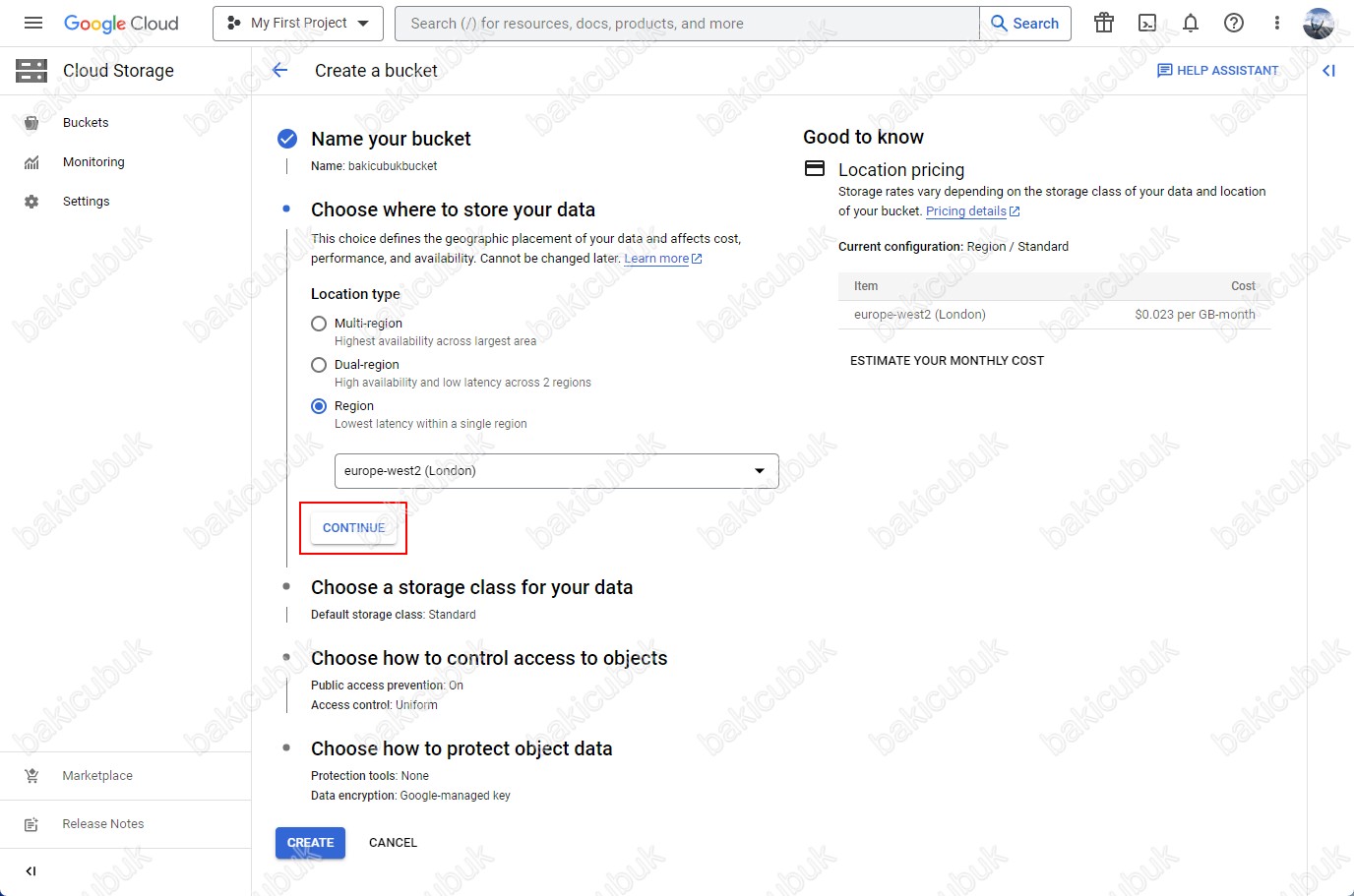

Create a bucket ekranın da Name your bucket seçeneği altında yapılandıracağımız Bucket yapısı için bir Name ( İsim ) yapılandırdıktan sonra CONTINUE diyerek devam ediyoruz.

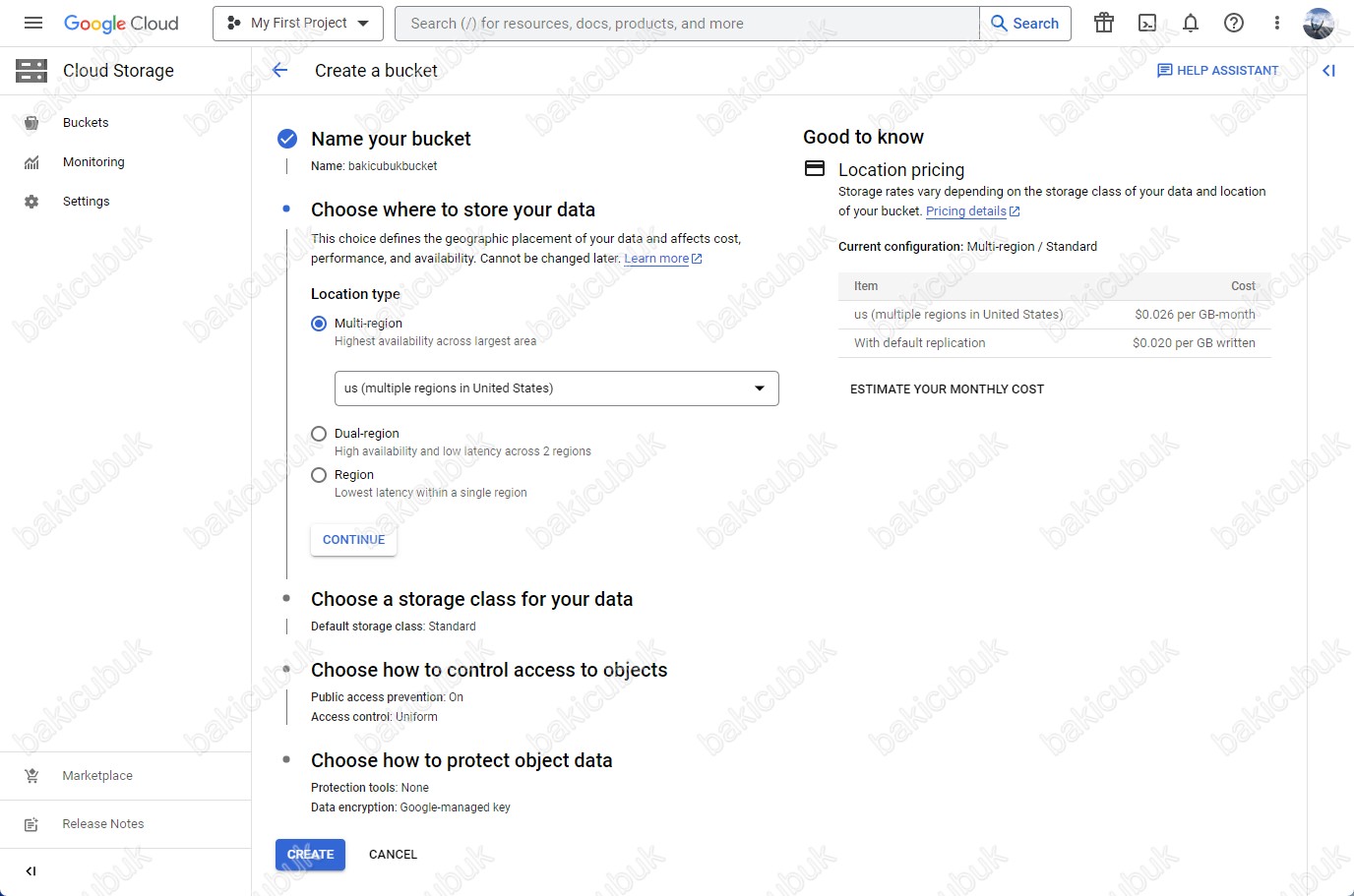

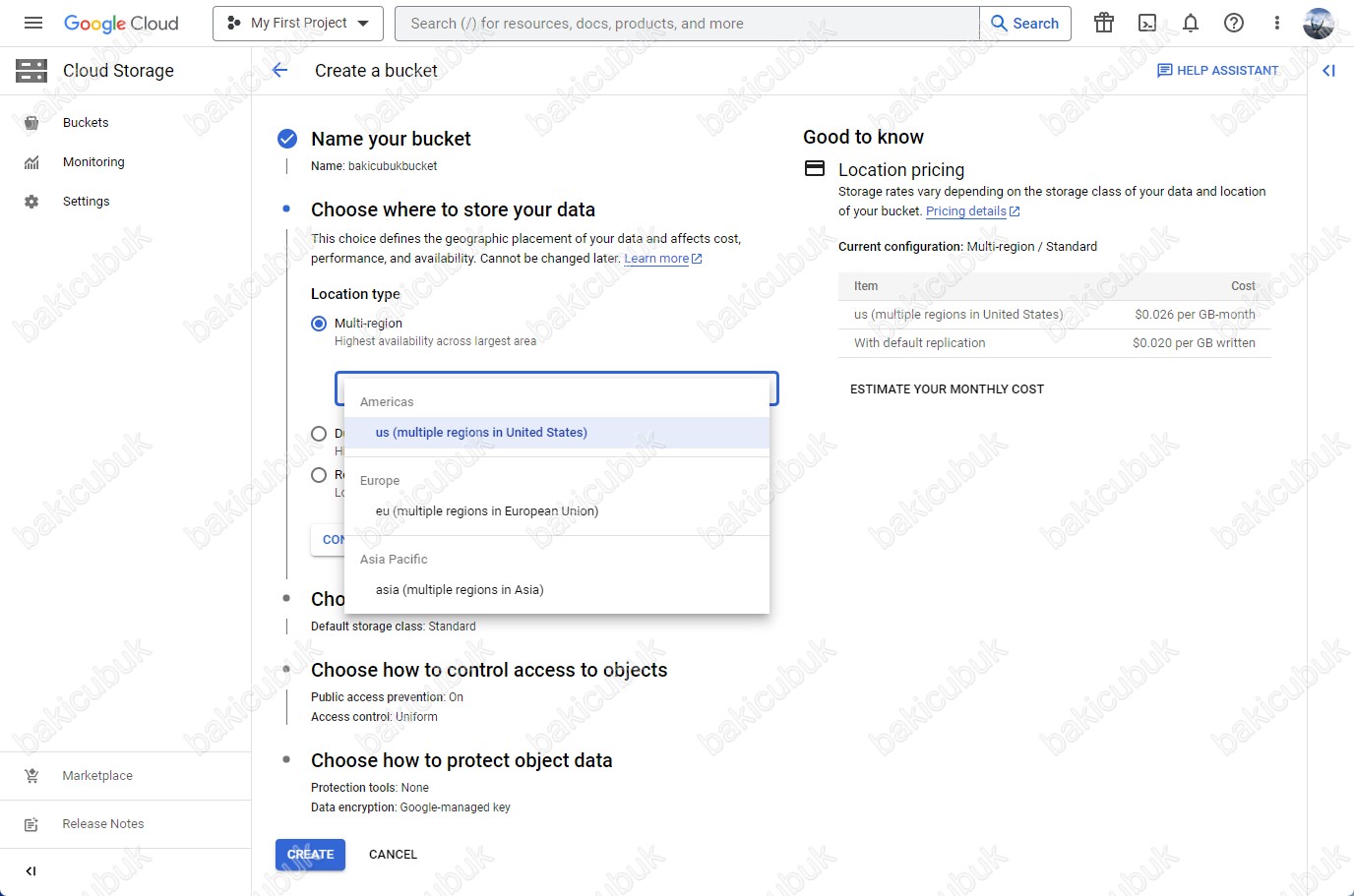

Create a bucket ekranın da Choose where to store your data seçeneği altında

- Multi-region : Bu seçenek ile yapılandıracağınız Bucket yapısını birden çok bölgede tutulmasını sağlayabilirsiniz.

- Dual-region : Bu seçenek ile yapılandıracağınız Bucket yapısını iki bölgede tutulmasını sağlayabilirsiniz.

- Region : Bu seçenek ile yapılandıracağınız Bucket yapısını tek bölgede tutulmasını sağlayabilirsiniz.

Create a bucket ekranın da Choose where to store your data seçeneği altında bulunan Multi-region seçeneği ile yapılandıracağınız Bucket yapısını birden çok bölgede tutulmasını yapılandırabilirsiniz.

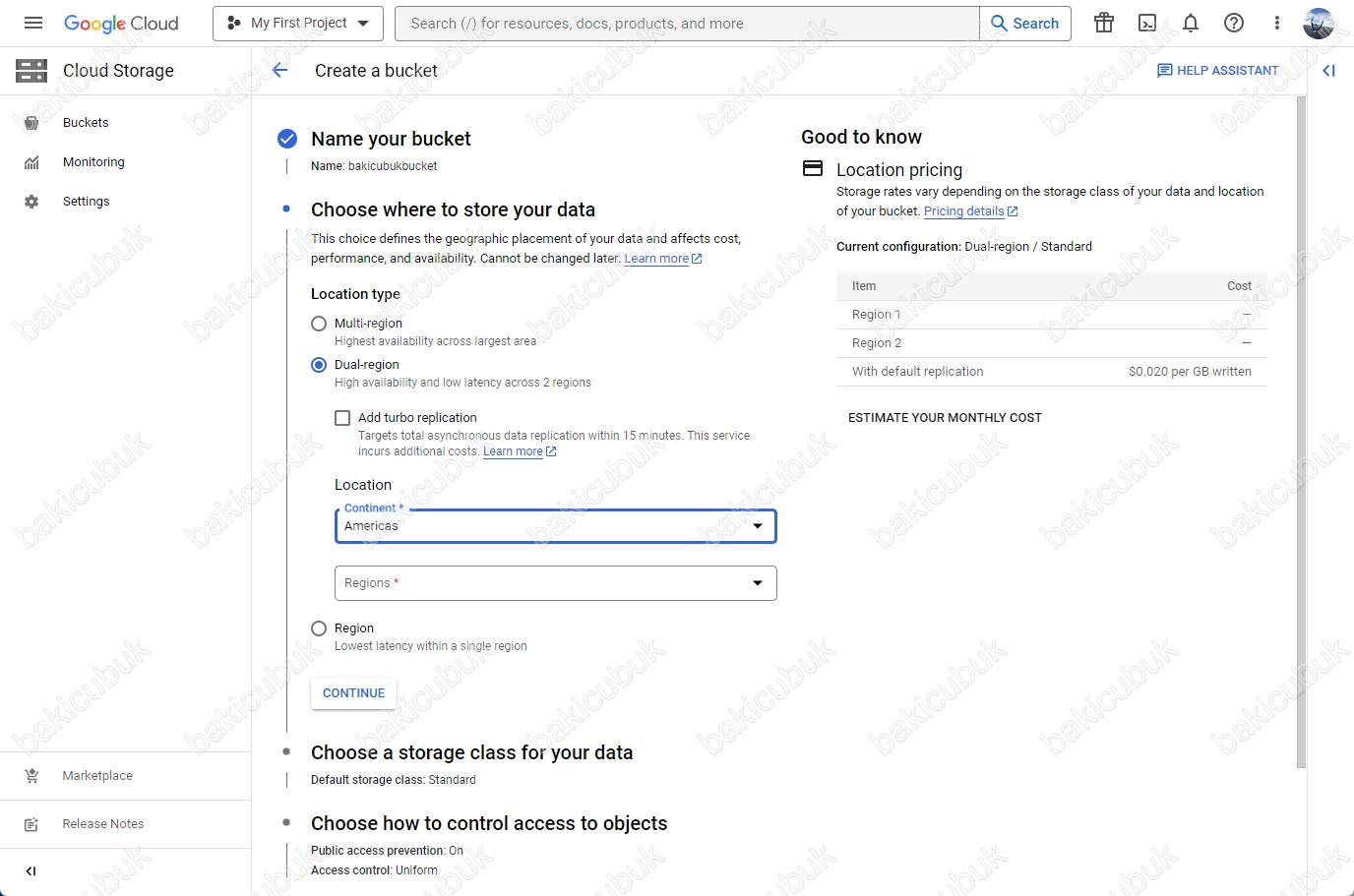

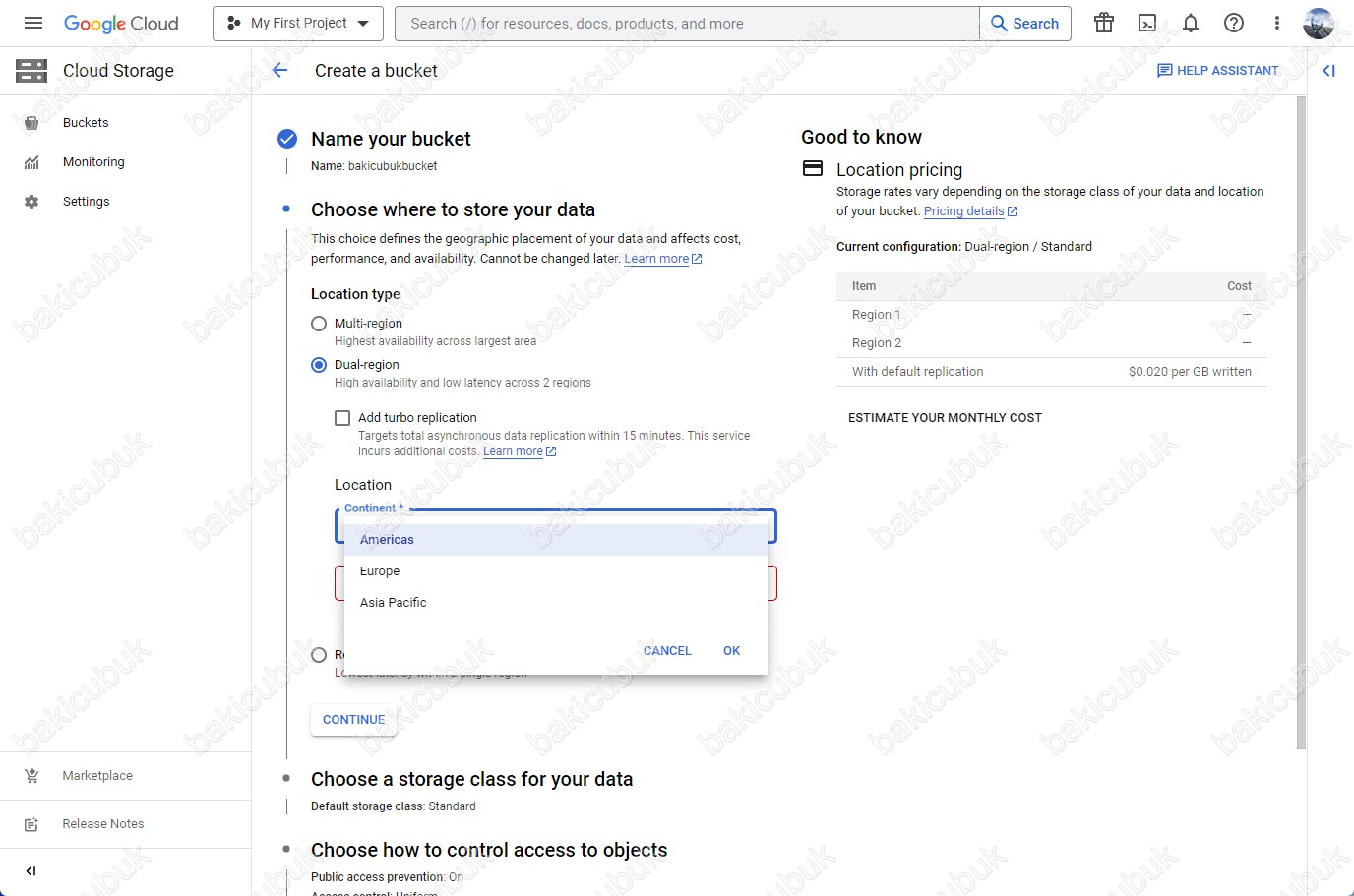

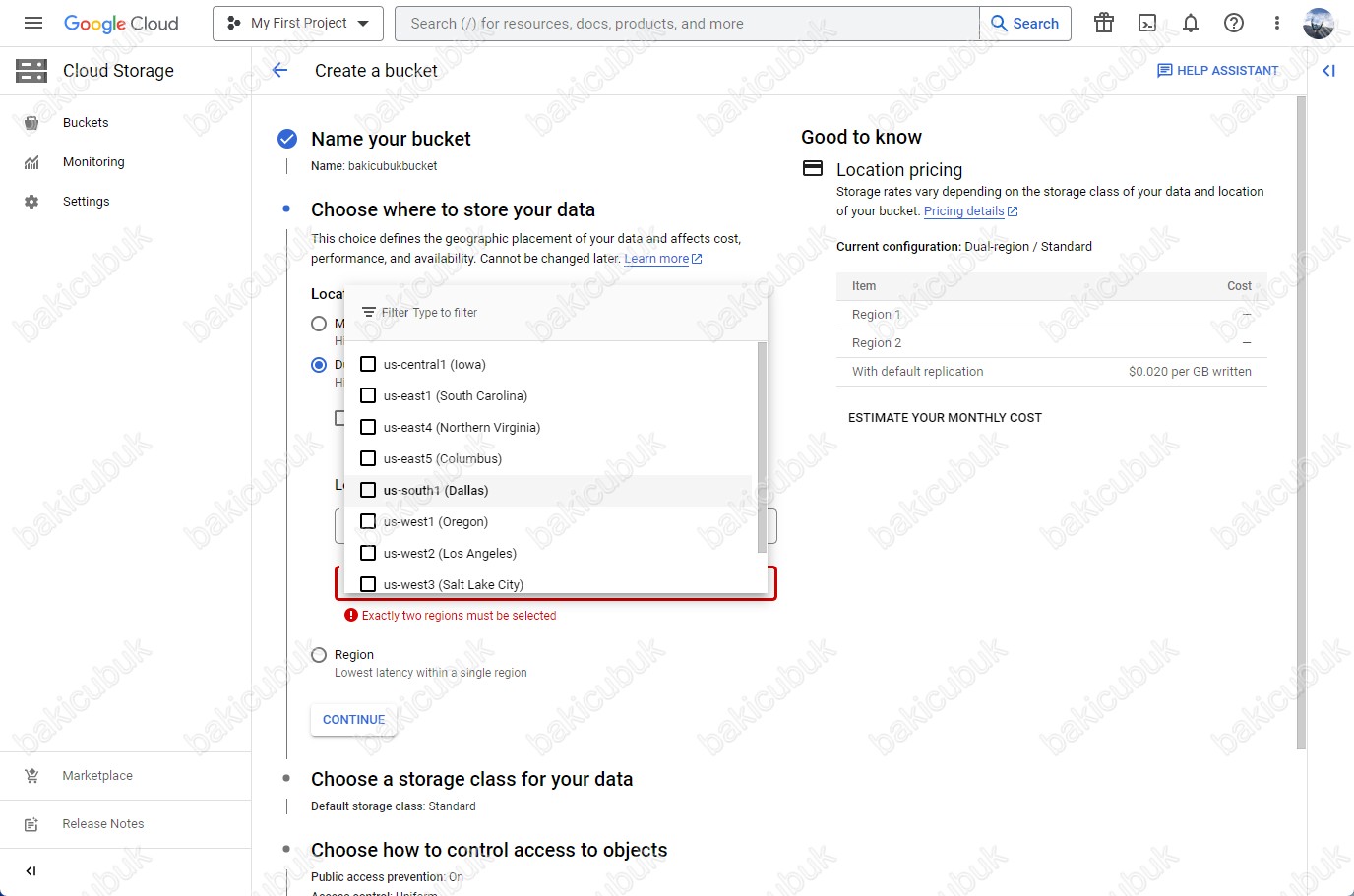

Create a bucket ekranın da Choose where to store your data seçeneği altında bulunan Dual-region seçeneği ile yapılandıracağınız Bucket yapısını iki bölgede tutulmasını yapılandırabilirsiniz.

Add turbo replication : Turbo Replication, nesne boyutundan bağımsız olarak herhangi bir ekleme, yeniden yazma, kopyalama veya oluşturma işlemiyle ilişkili yeni yazılmış Cloud Storage nesnelerini 15 dakikalık bir hedef içinde ayrı bir bölgeye eşzamansız olarak çoğaltmak için tasarlanmış bir Bulut Depolama özelliğidir. Çift bölgeli Bucket için kullanılabilen Turbo Replication, veri kaybına maruz kalmanın azaltılmasına yardımcı olarak daha kısa, daha öngörülebilir bir kurtarma noktası hedefi (RPO) sunar.

Create a bucket ekranın da Choose where to store your data seçeneği altında bulunan Dual-region seçeneği altında bulunan Location seçeneğinde yapılandıracağınız Bucket yapısını birinci bölge olarak hangi veri merkezinde tutulacağını yapılandırabilirsiniz.

Create a bucket ekranın da Choose where to store your data seçeneği altında bulunan Dual-region seçeneği altında bulunan Region seçeneğinde yapılandıracağınız Bucket yapısını ikinci bölge olarak hangi veri merkezinde tutulacağını yapılandırabilirsiniz.

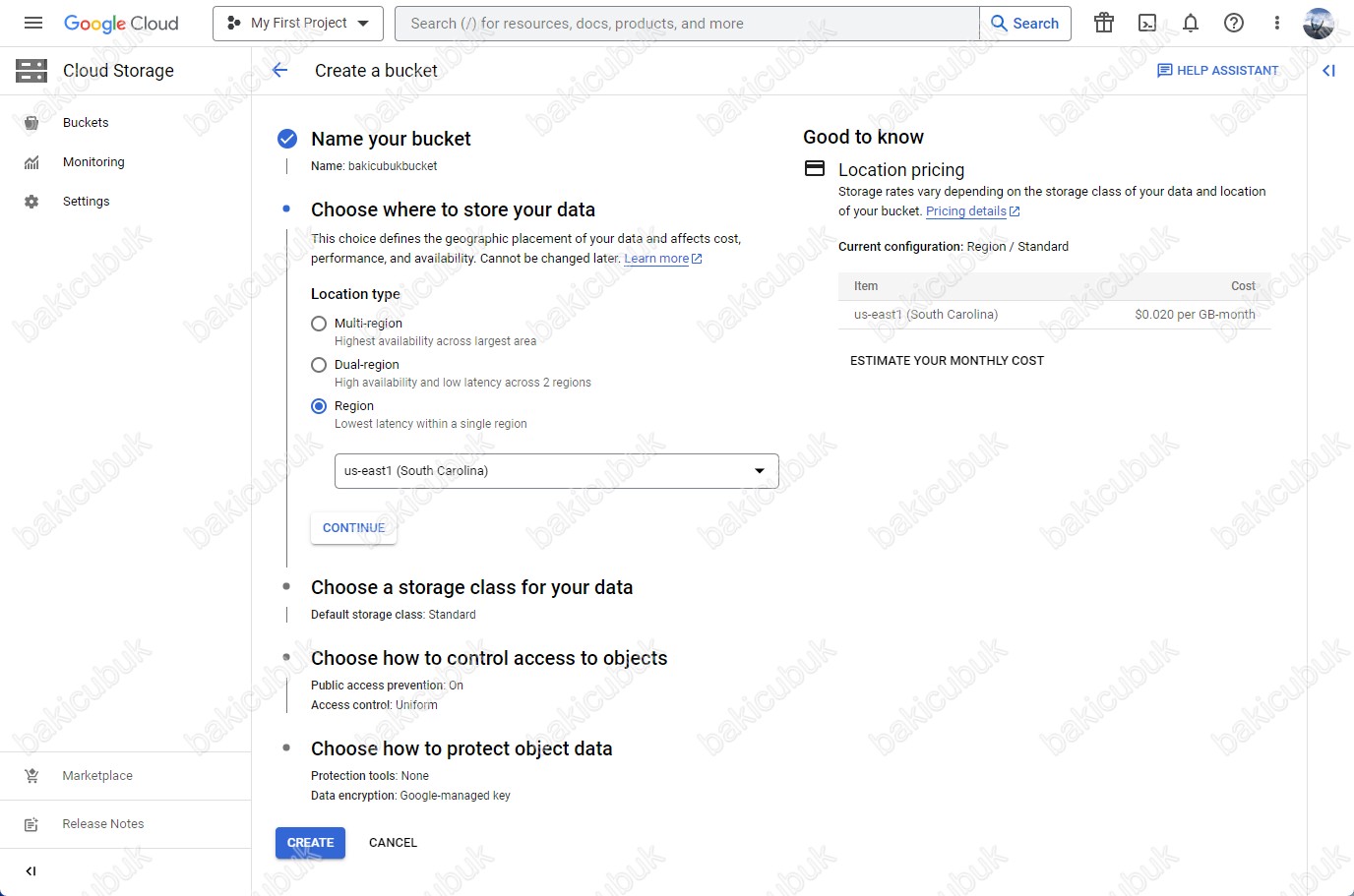

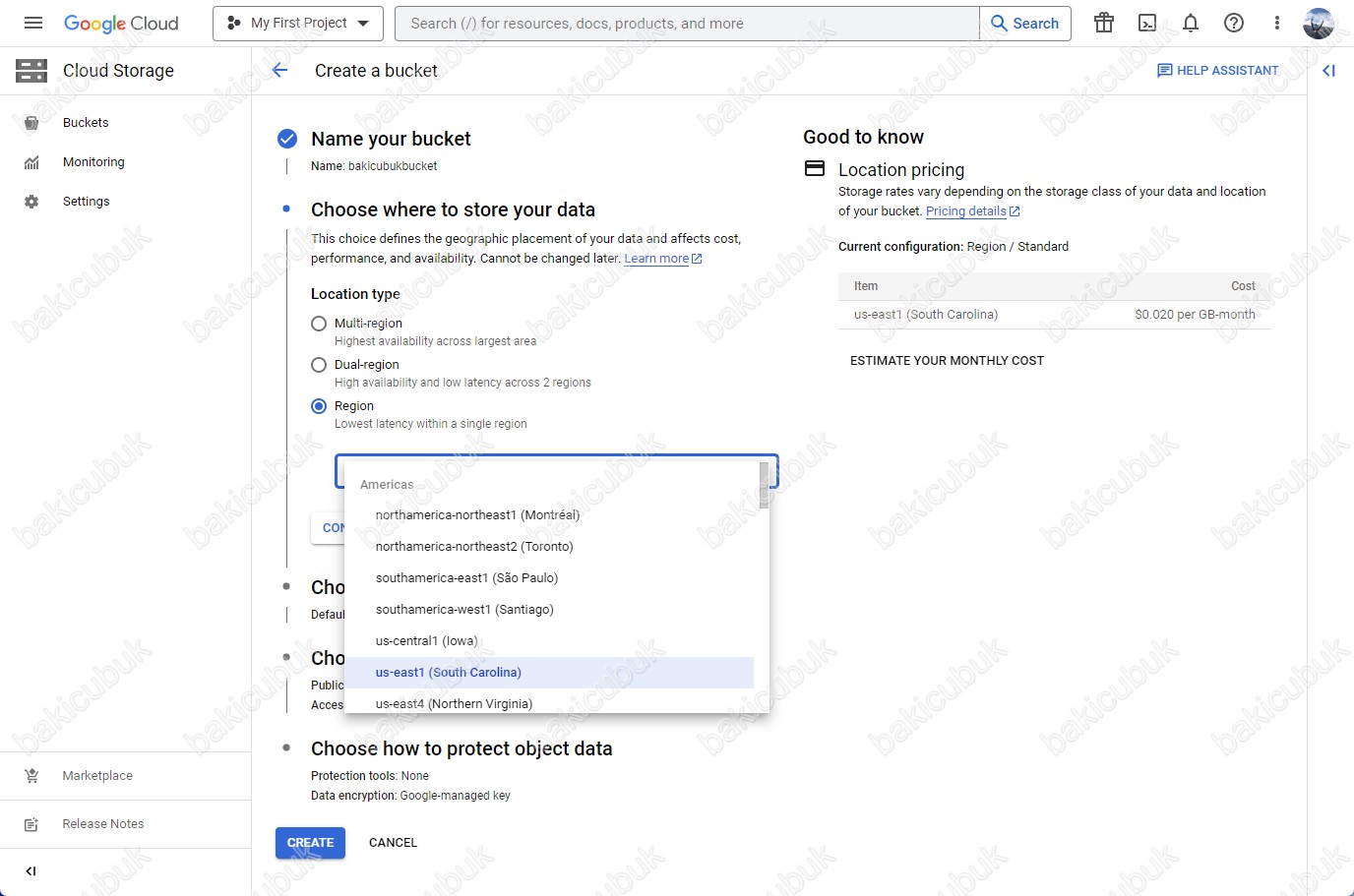

Create a bucket ekranın da Choose where to store your data seçeneği altında bulunan Region seçeneği ile yapılandıracağınız Bucket yapısını tek bölgede tutulmasını yapılandırabilirsiniz.

Create a bucket ekranın da Choose where to store your data seçeneği altında Region seçeneği altında hangi veri merkezinde tutulacağını yapılandırabilirsiniz.

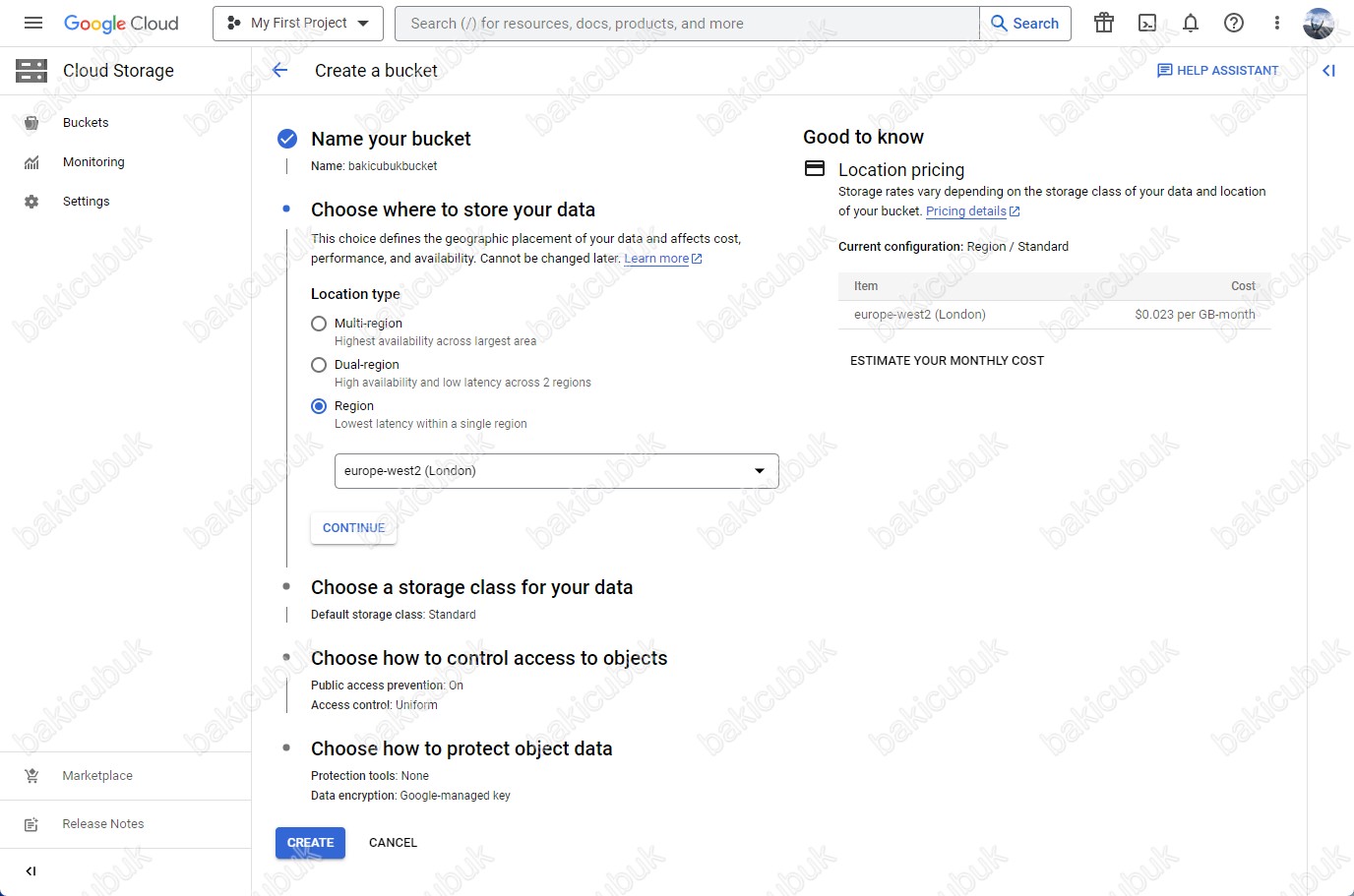

Create a bucket ekranın da Choose where to store your data seçeneği altında Region seçeneğini altında europe-west2 (London) veri merkezinde oluşturulması için yapılandırıyoruz.

Create a bucket ekranın da Choose where to store your data seçeneği altında bulunan Region seçeneği europe-west2 (London) veri merkezinde oluşturulması için yapılandırdıktan sonra CONTINUE diyerek devam ediyoruz.

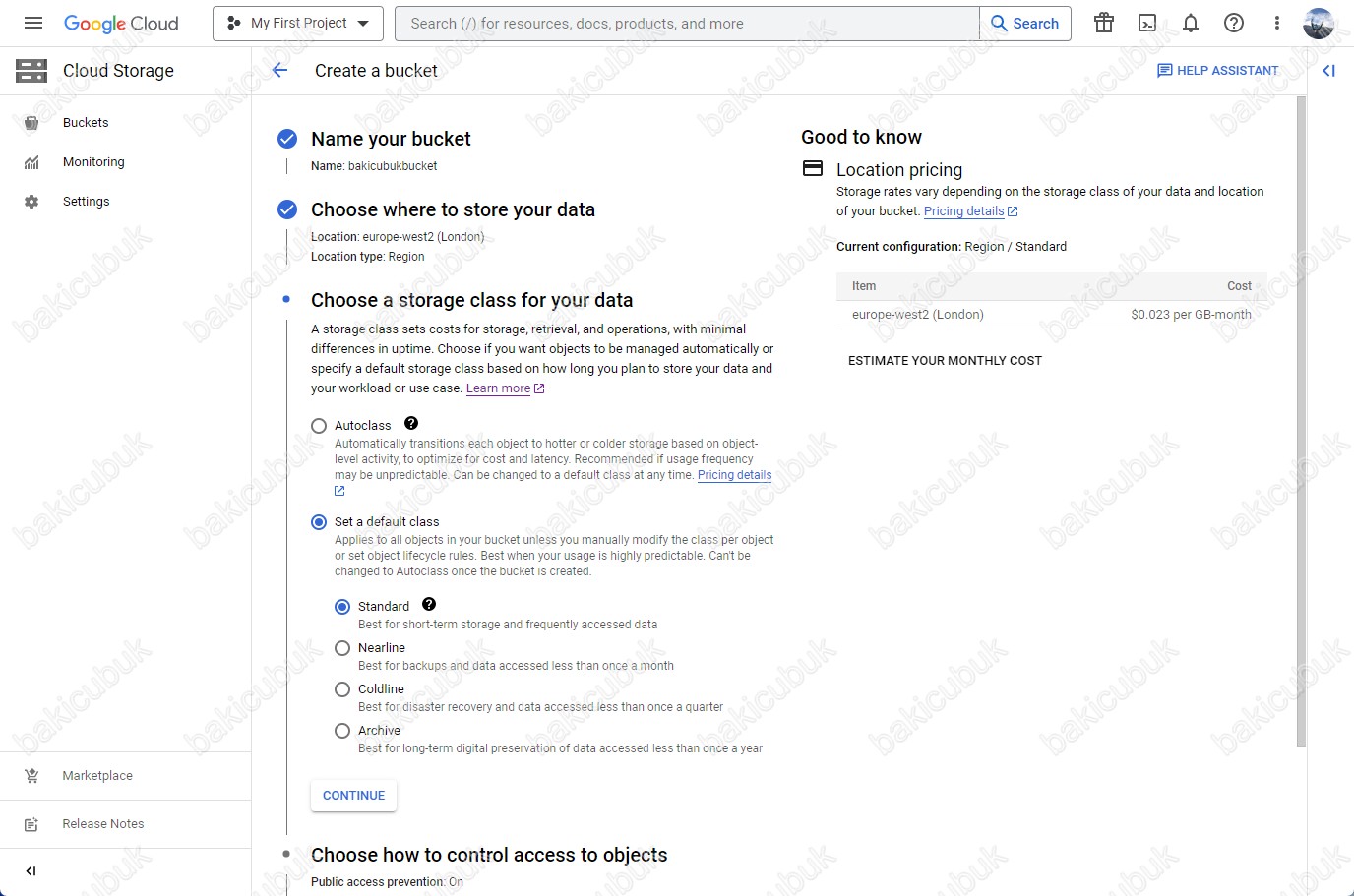

Create a bucket ekranın da Choose where to store your data seçeneği altında

- Autoclass : Otomatik sınıf özelliği, her nesnenin erişim modeline bağlı olarak Bucket içindeki nesneleri otomatik olarak uygun depolama sınıflarına geçirir. Bu özellik, depolama maliyetini azaltmak için erişilmeyen verileri daha soğuk depolama sınıflarına taşır ve gelecekteki erişimleri optimize etmek için erişilen verileri Standart depolamaya taşır. Autoclass, Bulut Depolama verileriniz için maliyet tasarrufunu basitleştirir ve otomatikleştirir. Bir Bucket etkinleştirildiğinde, erken silme ücreti, alma ücreti ve depolama sınıfı geçişleri için ücret alınmaz.

Set a default class altında

- Standard : Standart depolama, sık erişilen (“hot” data) ve ya yalnızca kısa süreler için depolanan veriler için en iyi seçenektir.

- Nearline : Nearline storage, Nadiren erişilen verileri depolamak için düşük maliyetli, oldukça dayanıklı bir depolama hizmetidir. Nearline depolama, biraz daha düşük kullanılabilirlik, 30 günlük minimum depolama süresi ve veri erişim maliyetlerinin, istirahatte daha düşük depolama maliyetleri için kabul edilebilir değiş tokuşlar olduğu senaryolarda Standart depolamadan daha iyi bir seçimdir.

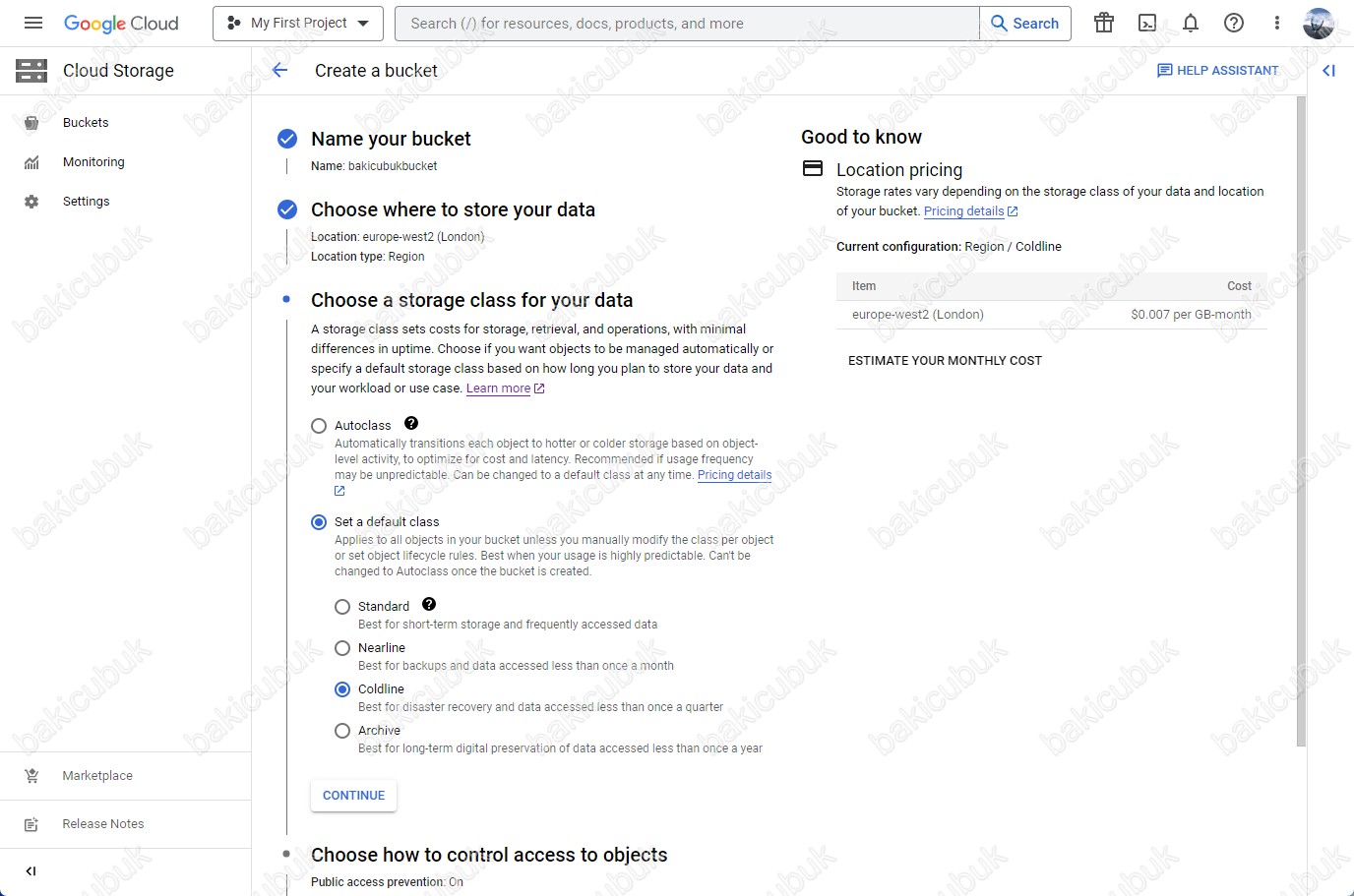

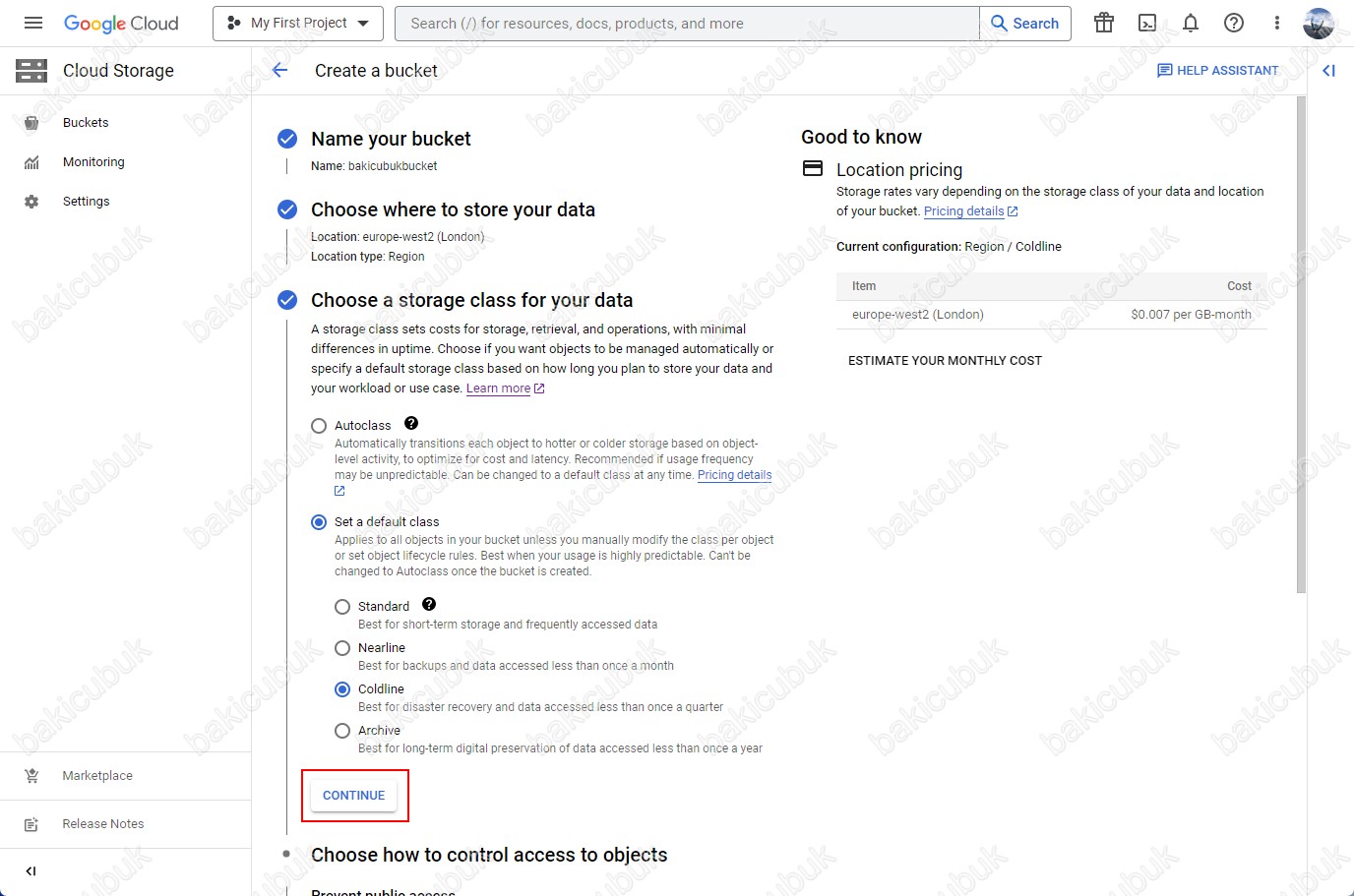

- Coldline : Coldline storage, nadiren erişilen verileri depolamak için çok düşük maliyetli, oldukça dayanıklı bir depolama hizmetidir. Coldline storage, biraz daha düşük kullanılabilirlik, 90 günlük minimum depolama süresi ve veri erişimi için daha yüksek maliyetlerin, istirahatte daha düşük depolama maliyetleri için kabul edilebilir değiş tokuşlar olduğu senaryolarda Standard storage veya Nearline storage daha iyi bir seçimdir.

- Archive : Archive storage, veri arşivleme, çevrimiçi yedekleme ve olağanüstü durum kurtarma için en düşük maliyetli, son derece dayanıklı depolama hizmetidir. Diğer Bulut sağlayıcıları tarafından sunulan “Coldest” depolama hizmetlerinden farklı olarak, verileriniz saatler veya günler içinde değil milisaniyeler içinde kullanılabilir.Nearline storage ve Coldline storage gibi, Archive storage da Standard storage biraz daha düşük kullanılabilirliğe sahiptir. Archive storage, veri erişimi ve işlemleri için daha yüksek maliyetlerin yanı sıra 365 günlük minimum depolama süresine de sahiptir. Archive storage, yılda bir kereden daha az erişmeyi planladığınız veriler için en iyi seçimdir.

Örneğin:

- Soğuk veri depolama – Yasal veya düzenleyici nedenlerle depolanan veriler gibi arşivlenmiş veriler, Archive storage olarak düşük maliyetle depolanabilir, ancak yine de ihtiyacınız olduğunda kullanılabilir.

- Disaster recovery – Disaster Recovery olayı durumun da, kurtarma süresi anahtardır. Bulut Depolama, Archive storage olarak depolanan verilere düşük gecikmeli erişim sağlar.

| Storage Class | Name for APIs and CLIs | Minimum storage duration | Retrieval fees | Typical monthly availability |

|---|---|---|---|---|

| Standard storage | STANDARD |

None | None |

|

| Nearline storage | NEARLINE |

30 days | Yes |

|

| Coldline storage | COLDLINE |

90 days | Yes |

|

| Archive storage | ARCHIVE |

365 days | Yes |

|

Create a bucket ekranın da Choose where to store your data seçeneği altında Set a default class altında bulunan Coldline seçeneği olarak yapılandırıyoruz.

Create a bucket ekranın da Choose a storage class for your data seçeneği altında Set a default class altında bulunan Coldline seçeneği olarak yapılandırdıktan sonra CONTINUE diyerek devam ediyoruz.

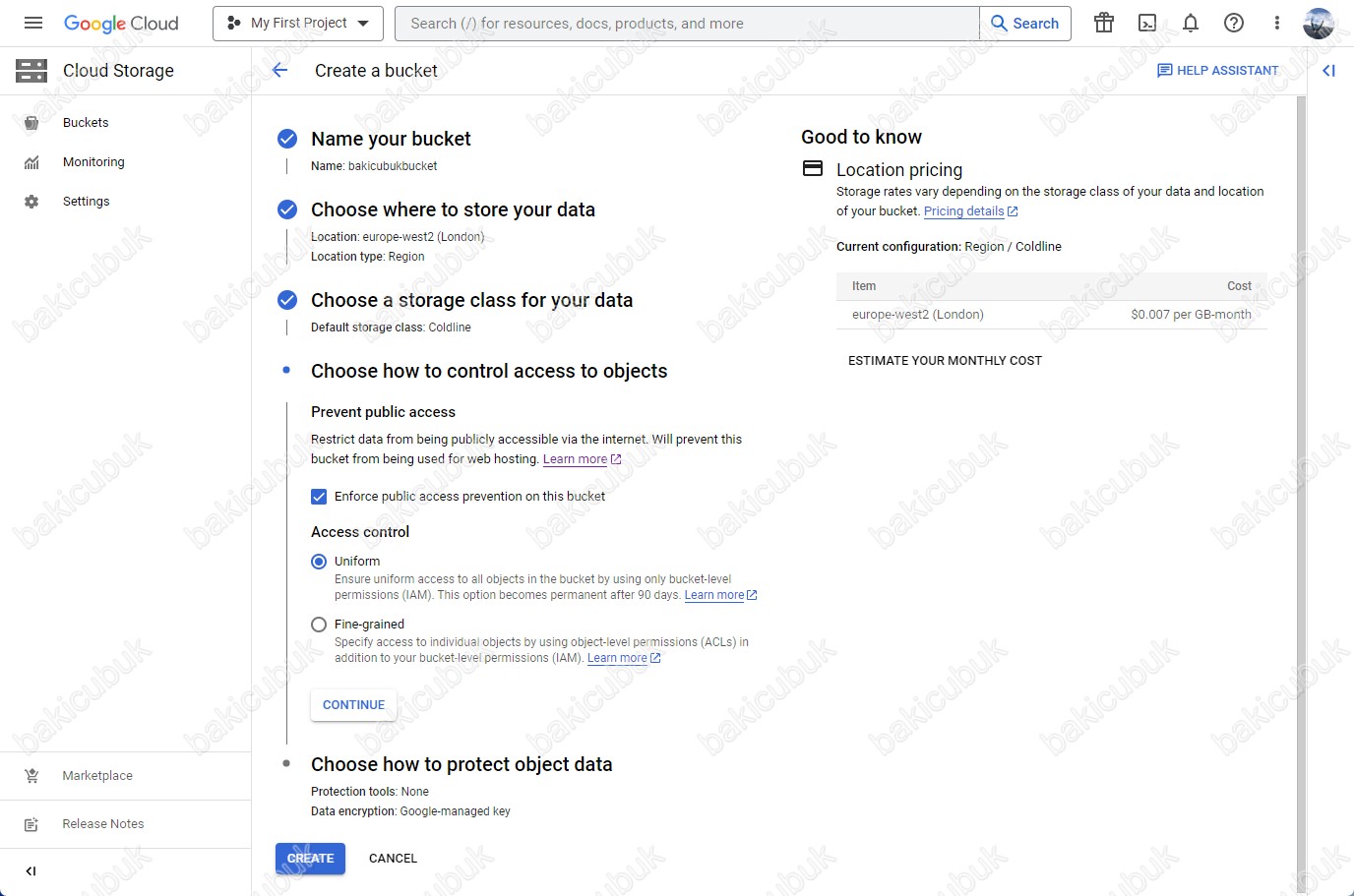

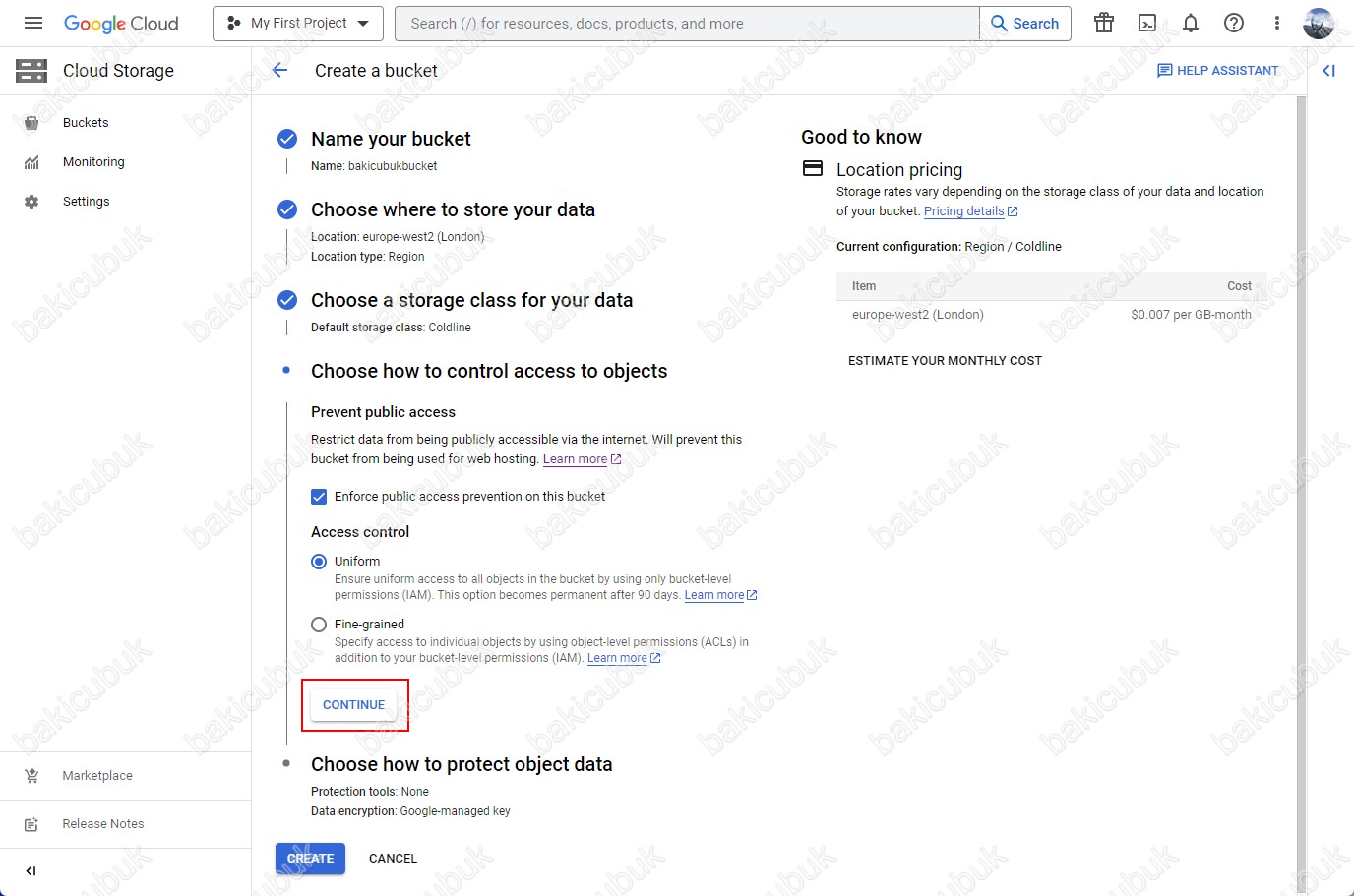

Create a bucket ekranın da Choose how to control access to objects seçeneği altında

Prevent public access : Bulut Depolama paketlerinin ve nesnelerin yanlışlıkla genel kullanıma maruz kalmasını önler. Prevent public access zorladığınız da, hiç kimse Identity and Access Management (IAM) ilkeleri veya Access Control Lists (ACLs) aracılığıyla verileri ulaşamaz.

Enforce public access prevention on this buckets : Bu seçenek ile dosyalarınız bir kuruluşta bulunuyorsa, kuruluş ilkesi kısıtlaması depolamasını kullanarak genel erişim engellemeyi zorlayabilirsiniz.

Access Control seçeneği altında

- Uniform : Uniform bucket-level access, izinleri yönetmek için Identity and Access Management (IAM) tek başına kullanmanıza olanak tanır. Identity and Access Management (IAM) bucket içinde bulunan tüm nesnelere veya ortak ad öneklerine sahip nesne gruplarına izinler uygular. Identity and Access Management (IAM) ayrıca, Identity and Access Management (IAM) Koşulları, etki alanı kısıtlamalı paylaşım ve işgücü kimliği federasyonu gibi Access Control Lists (ACLs) çalışırken kullanılamayan özellikleri kullanmanıza da olanak tanır.

- Fine-grained : İnce taneli seçenek, izinleri yönetmek için Identity and Access Management (IAM) ve Access Control Lists (ACLs) birlikte kullanmanızı sağlar. Access Control Lists (ACLs) Amazon S3 ile birlikte çalışabilirlik için tasarlanmış Bulut Depolama için eski bir erişim kontrol sistemidir. Hem bucket düzeyinde hem de tek tek nesne başına erişim ve uygulama izinleri belirtebilirsiniz.

Create a bucket ekranın da Choose how to control access to objects seçeneğinde gerekli yapılandırmayı tamamladıktan sonra CONTINUE diyerek devam ediyoruz.

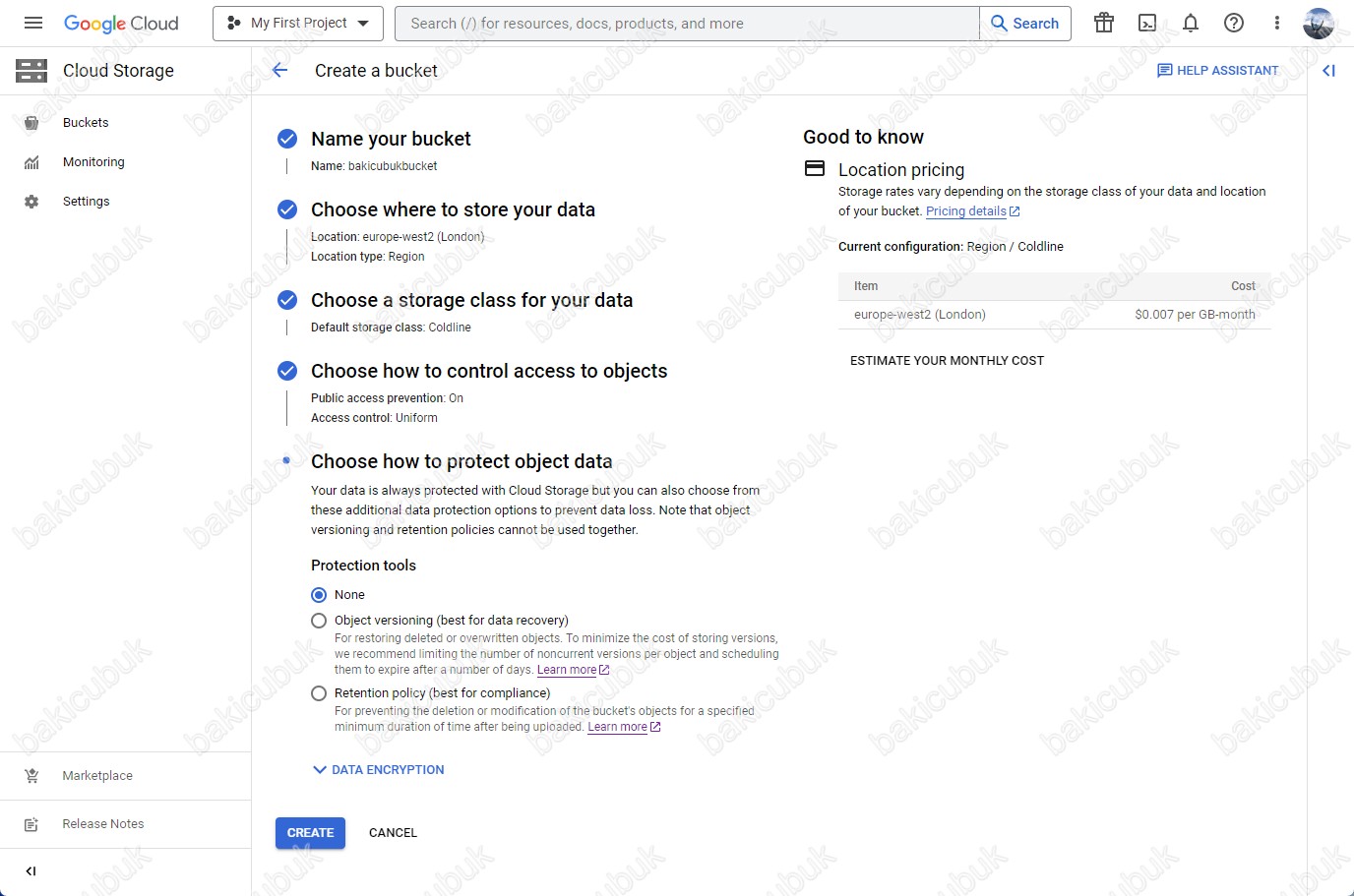

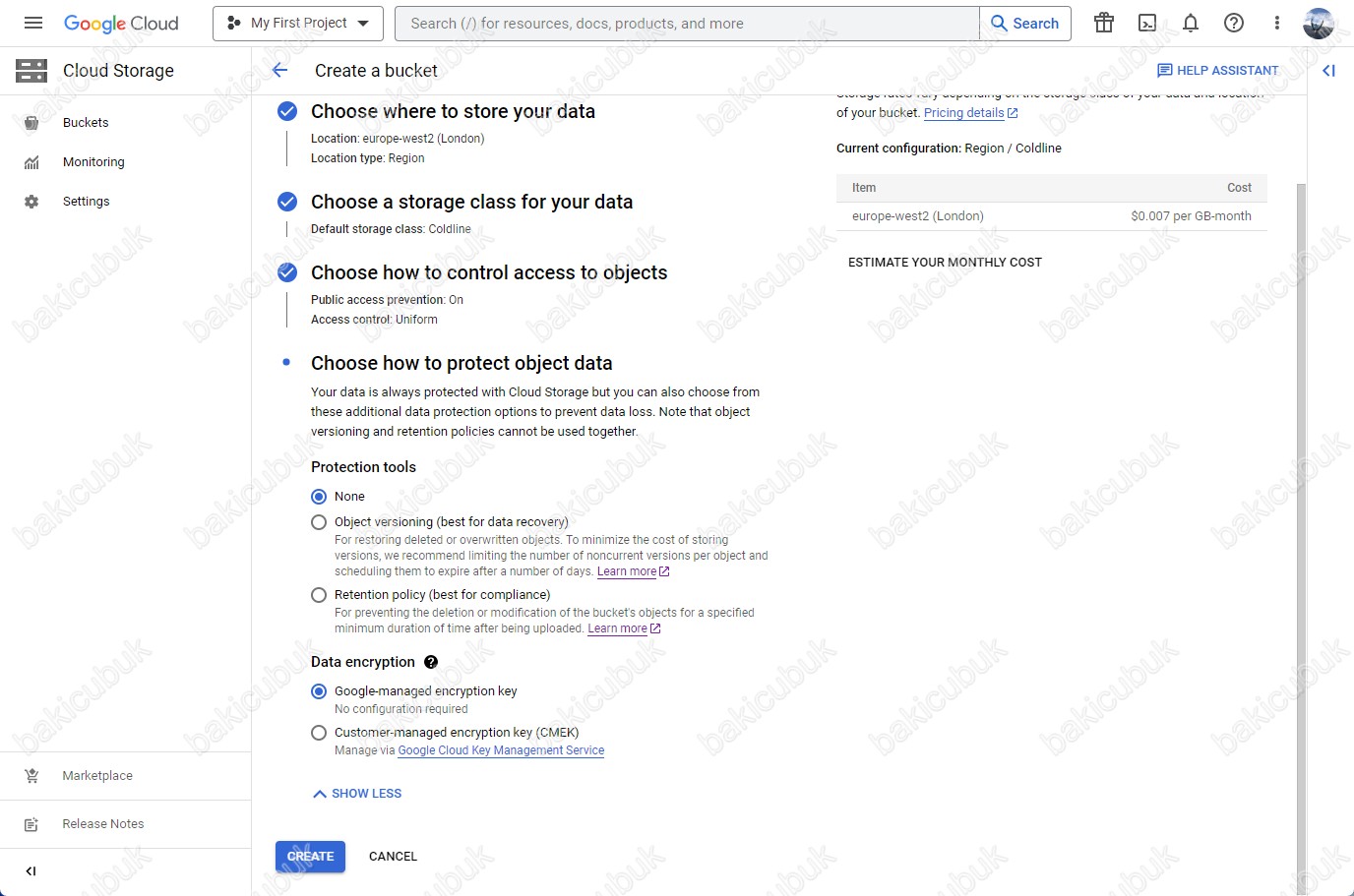

Create a bucket ekranın da Choose how to protect object data seçeneği altında

Protection tools seçeneği altında

- None : Bu seçenek ile Bucket içinde herhangi bir yapılandırma yapmamış olursunuz.

- Object versioning (best for data recovery) : Bulut Depolama, silinen veya değiştirilen nesnelerin alınmasını desteklemek için Nesne Sürüm Oluşturma özelliğini sunar.

- Retention policy (best for compliance) : Bucket içindeki nesnelerin ne kadar süreyle saklanması gerektiğini yöneten bir Cloud Storage birimi için bir veri saklama ilkesi yapılandırmanıza olanak tanıyan Bucket kilidi özelliğidir. Bu özellik ayrıca, veri saklama ilkesini kilitlemenize ve ilkenin azaltılmasını veya kaldırılmasını kalıcı olarak engellemenize olanak tanır.

Create a bucket ekranın da Choose how to protect object data seçeneği altında

Data encryption seçeneği altında

- Google-managed encryption keys : Bulut Depolama, verilerinizi her zaman ek bir ücret ödemeden diske yazılmadan önce sunucu tarafında şifreler. Bulut Depolama, kendi şifrelenmiş verilerimiz için kullandığımız aynı sertleştirilmiş anahtar yönetim sistemlerini kullanarak sunucu tarafı şifreleme anahtarlarını sizin adınıza yönetir, sıkı anahtar erişim kontrolleri ve denetim dahil. Bulut Depolama, çoğu durumda Galois/Counter Mode (GCM) kullanarak AES-256 kullanarak istirahatte kullanıcı verilerini şifreler. Kurulum veya yapılandırma gerekmez, hizmete erişme şeklinizi değiştirmeye gerek yoktur ve görünür bir performans etkisi yoktur. Yetkili bir kullanıcı tarafından okunduğunda verilerin şifresi otomatik olarak çözülür.

- Customer-managed encryption keys :

- Anahtar işlemler üzerinde Google tarafından yönetilen şifreleme anahtarlarının izin verdiğinden daha fazla kontrole ihtiyacınız varsa, customer-managed encryption keys kullanabilirsiniz. Bu anahtarlar Cloud Key Management Service (Cloud KMS) kullanılarak oluşturulur ve yönetilir ve anahtarları yazılım anahtarı olarak depolarsınız bir HSM cluster veya harici olarak. Tek tek nesnelerde müşteri tarafından yönetilen şifreleme anahtarlarını kullanabilir veya paketinizi, bir pakete eklenen tüm yeni nesnelerde varsayılan olarak bir anahtar kullanacak şekilde yapılandırabilirsiniz.

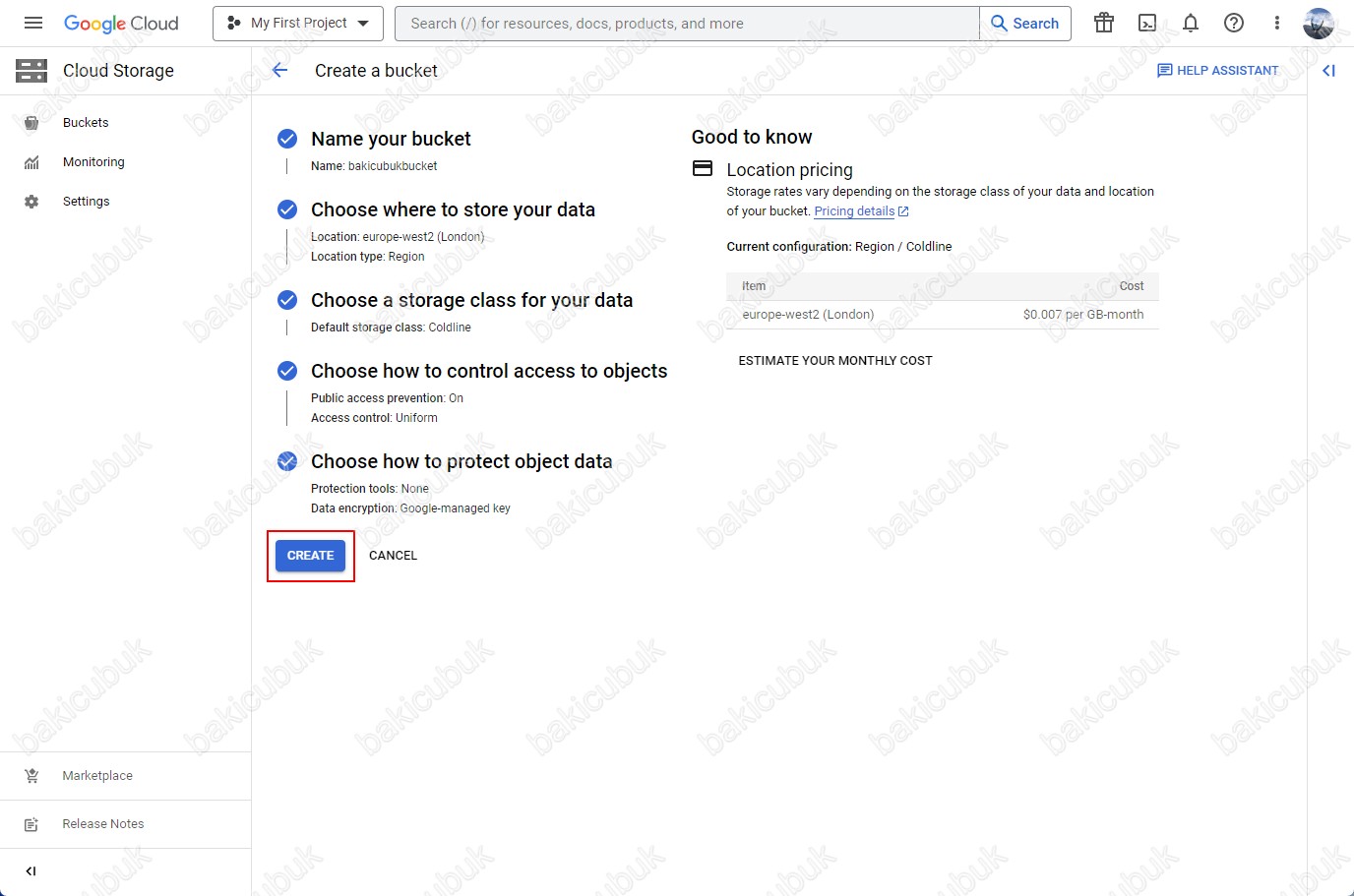

Create bucket ekranın da gerekli yapılandırmayı tamamladıktan sonra CREATE seçeneğine tıklayarak Bucket yapısının oluşturulmasını sağlıyoruz.

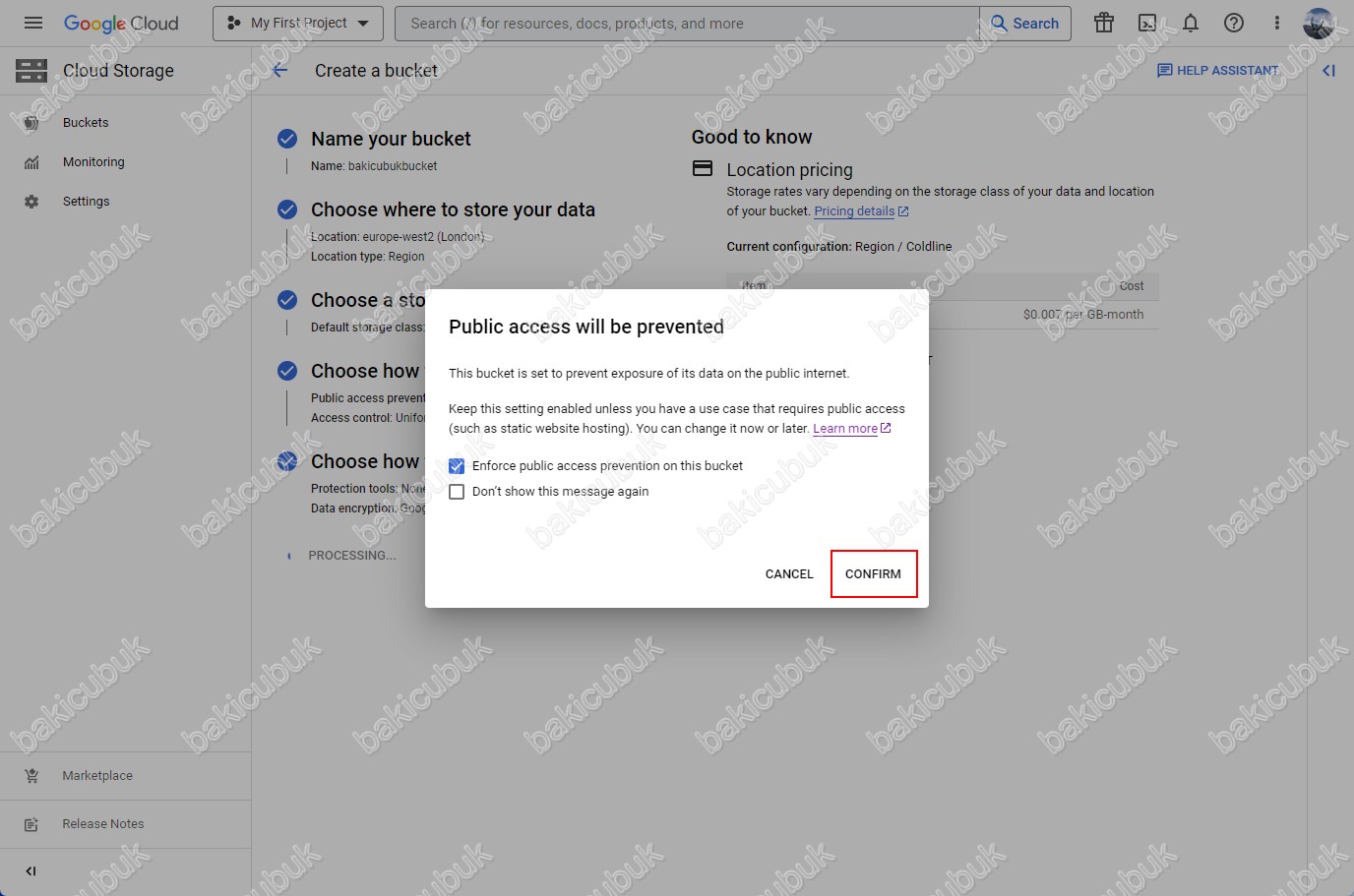

Public access will be prevented ekranın da Enforce public access prevantion on this bucket seçeneği seçili iken CONFIRM diyerek devam ediyoruz.

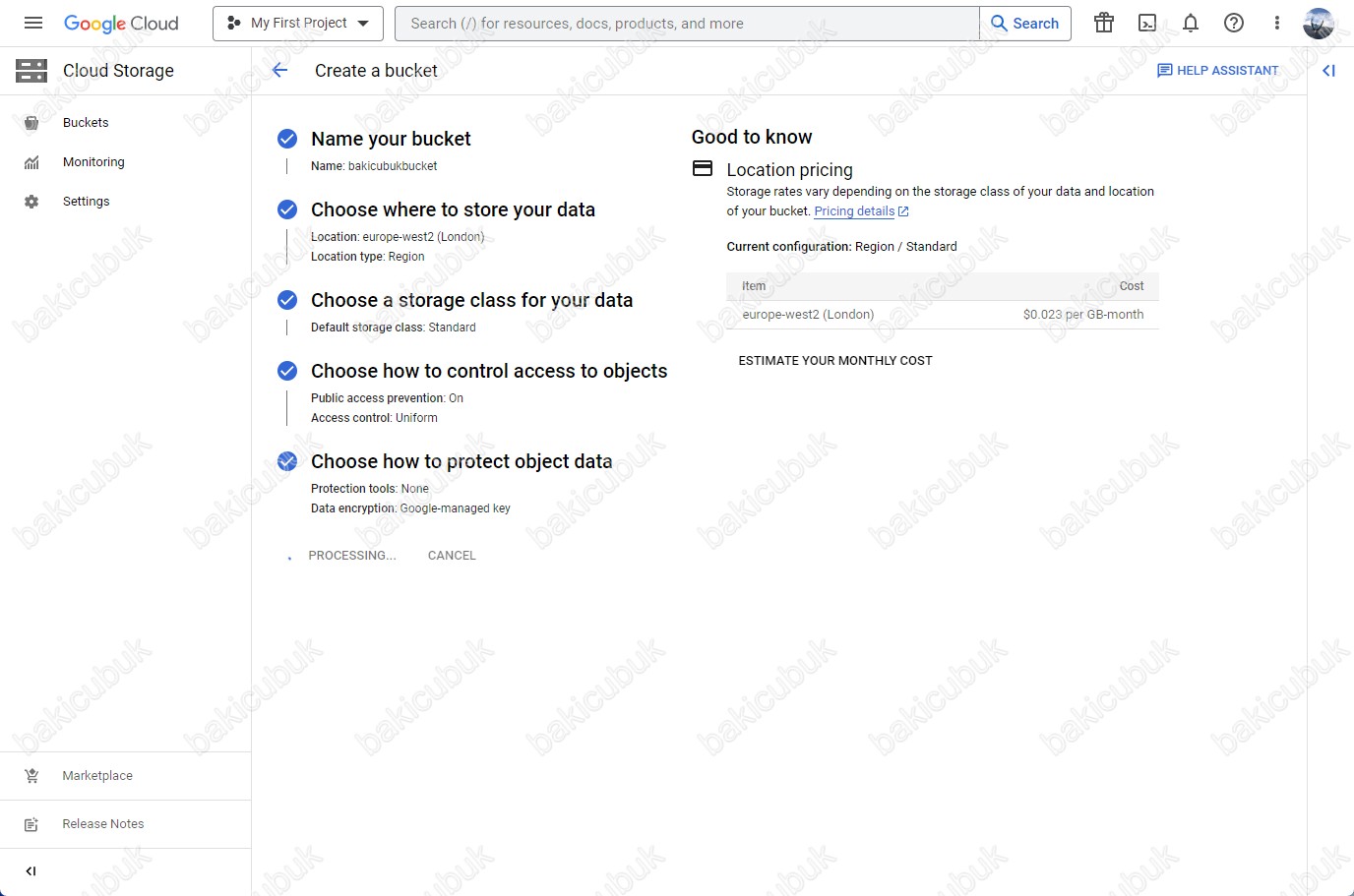

Google Cloud konsolun da Cloud Storage menüsü altında Buckets menüsü altında Create bucket seçeneği altında Bucket oluşturma işleminin başladığını görüyoruz.

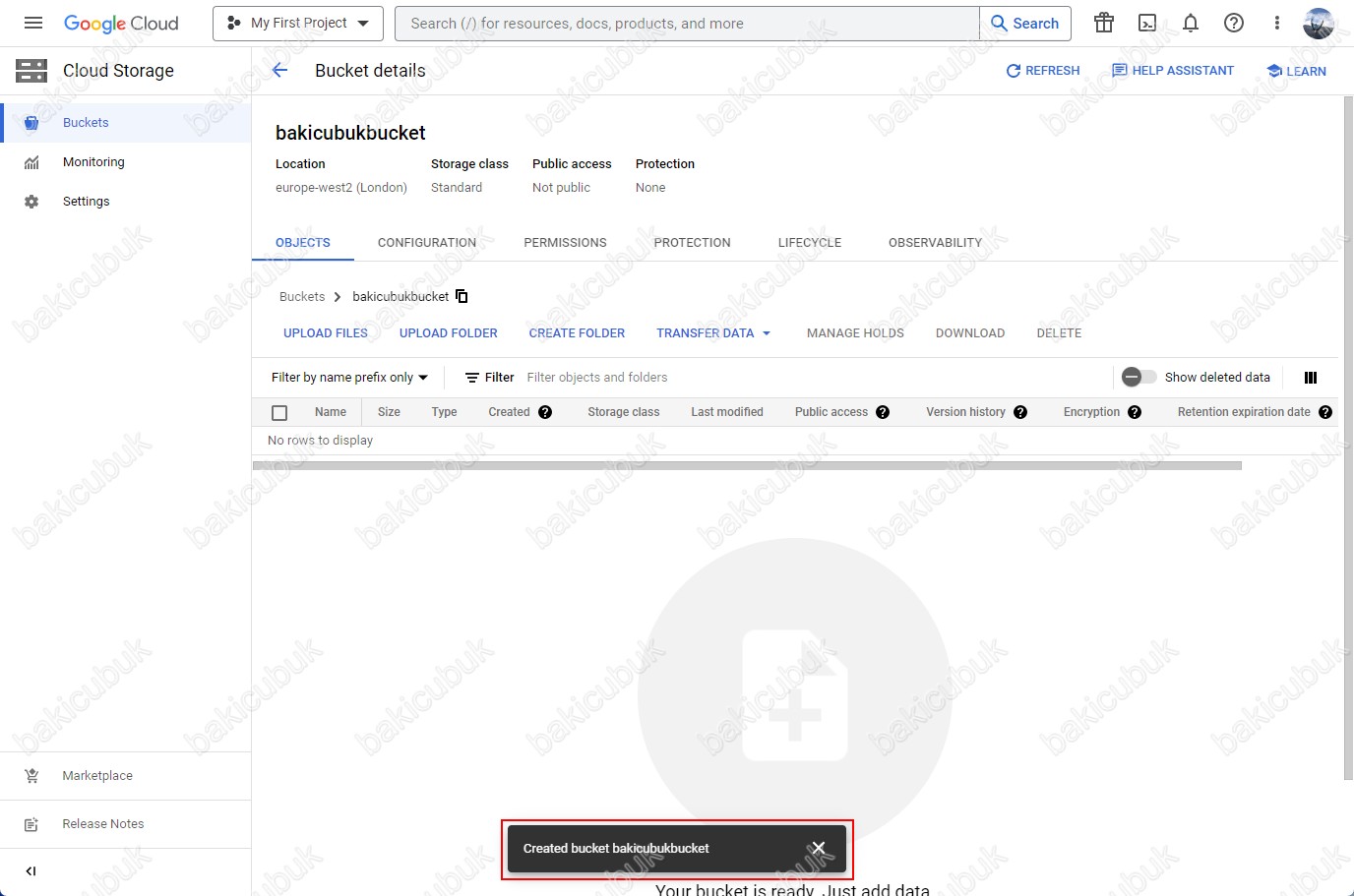

Google Cloud konsolun da Cloud Storage menüsü altında Buckets menüsü altında Bucket details menüsün de Created bucket bakicubukbucket olarak görüyoruz.

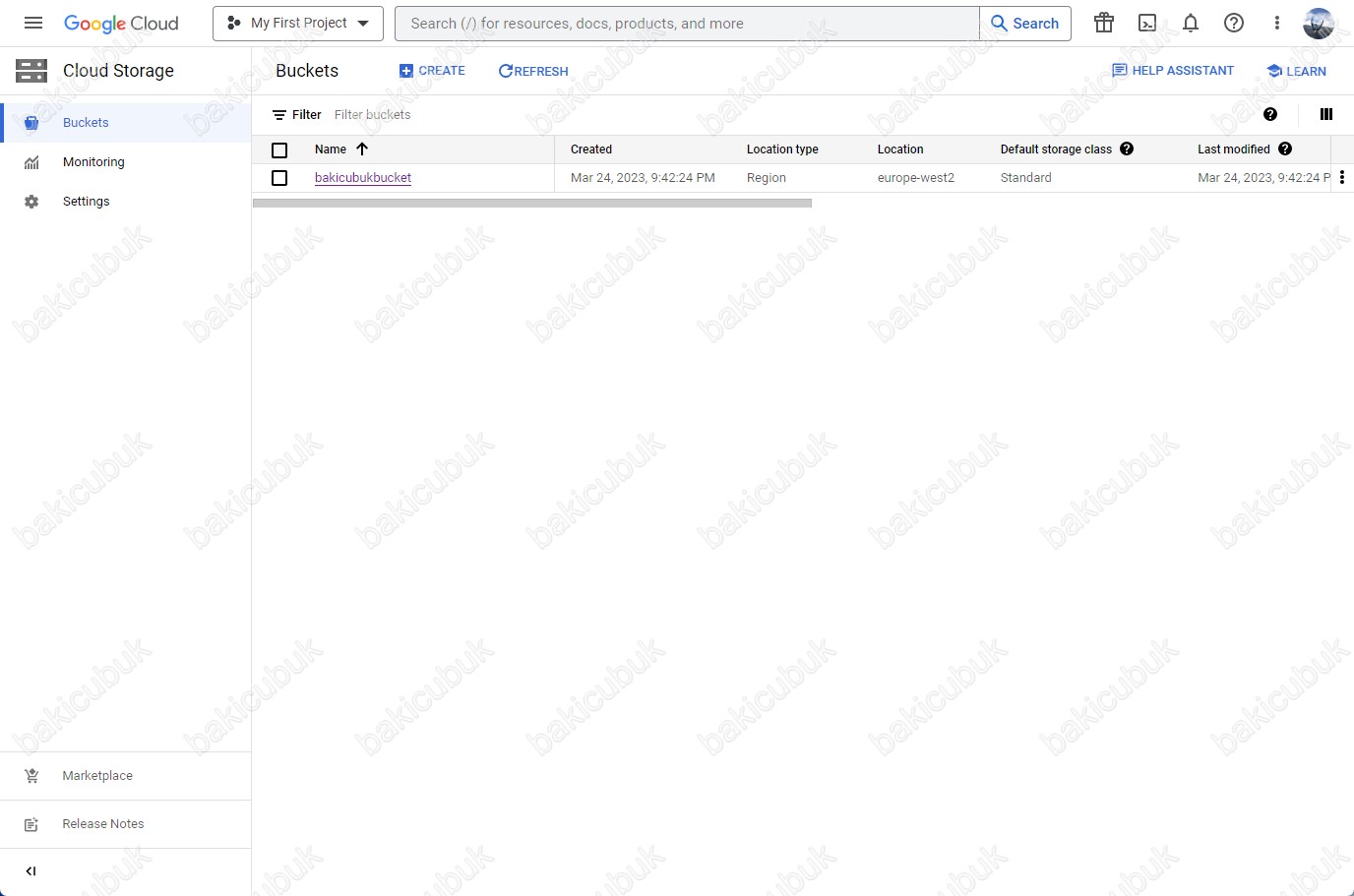

Google Cloud konsolun da Cloud Storage menüsü altında Buckets menüsü altında bakicubukbucket isimli Bucket yapısının oluşturulduğunu görüyoruz.

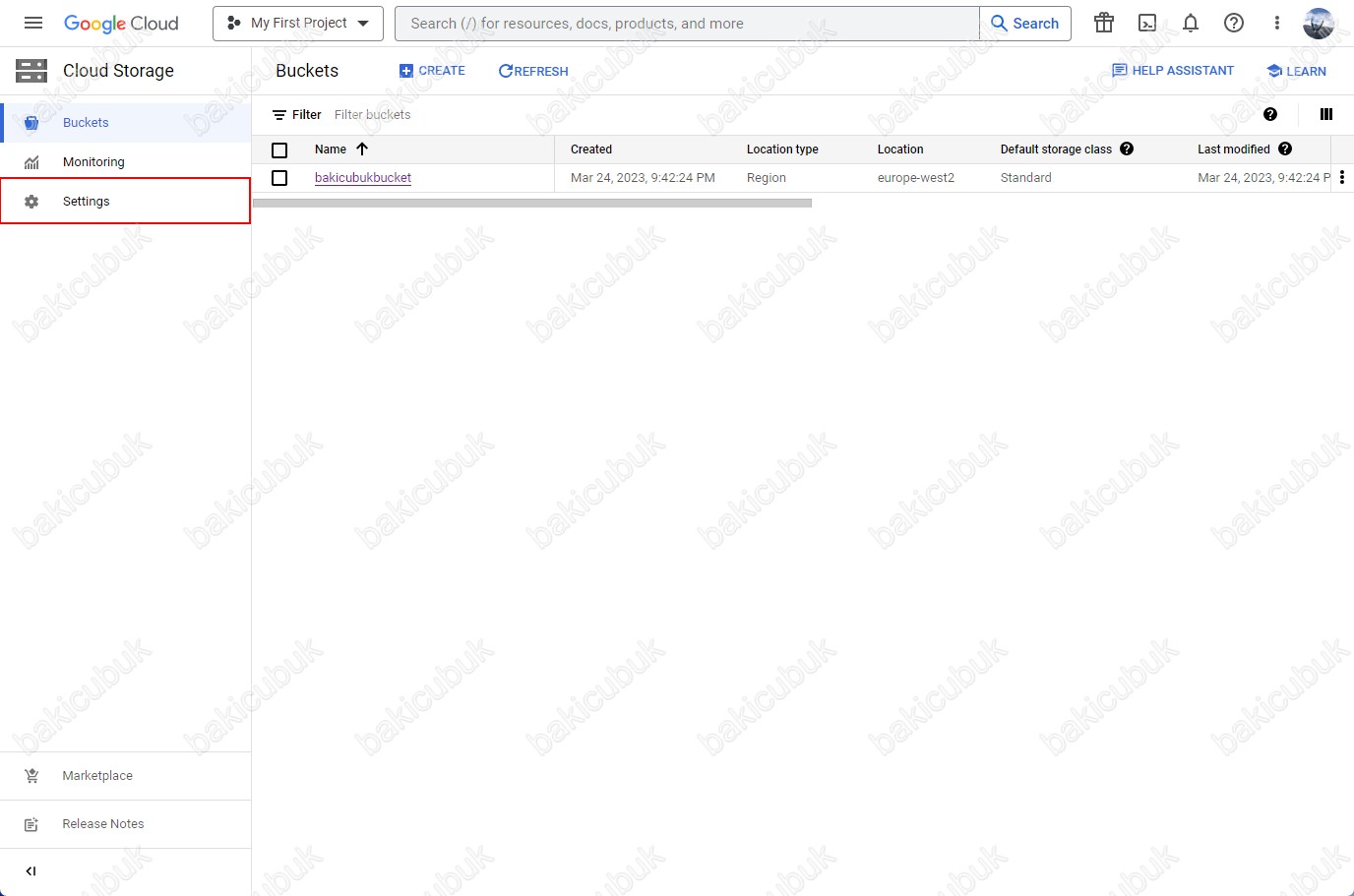

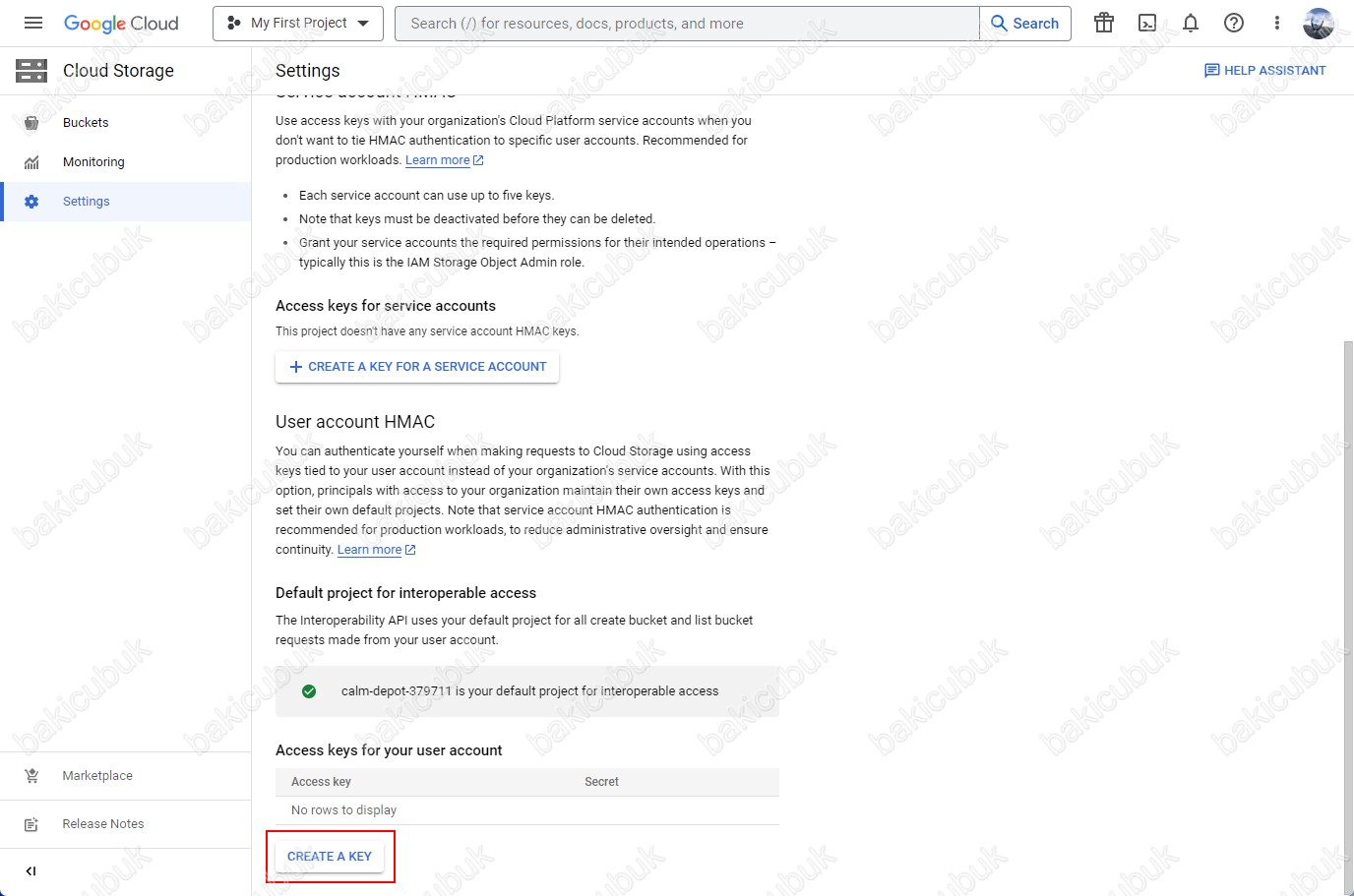

Google Cloud konsolun da Cloud Storage menüsü altında Settings menüsüne tıklıyoruz.

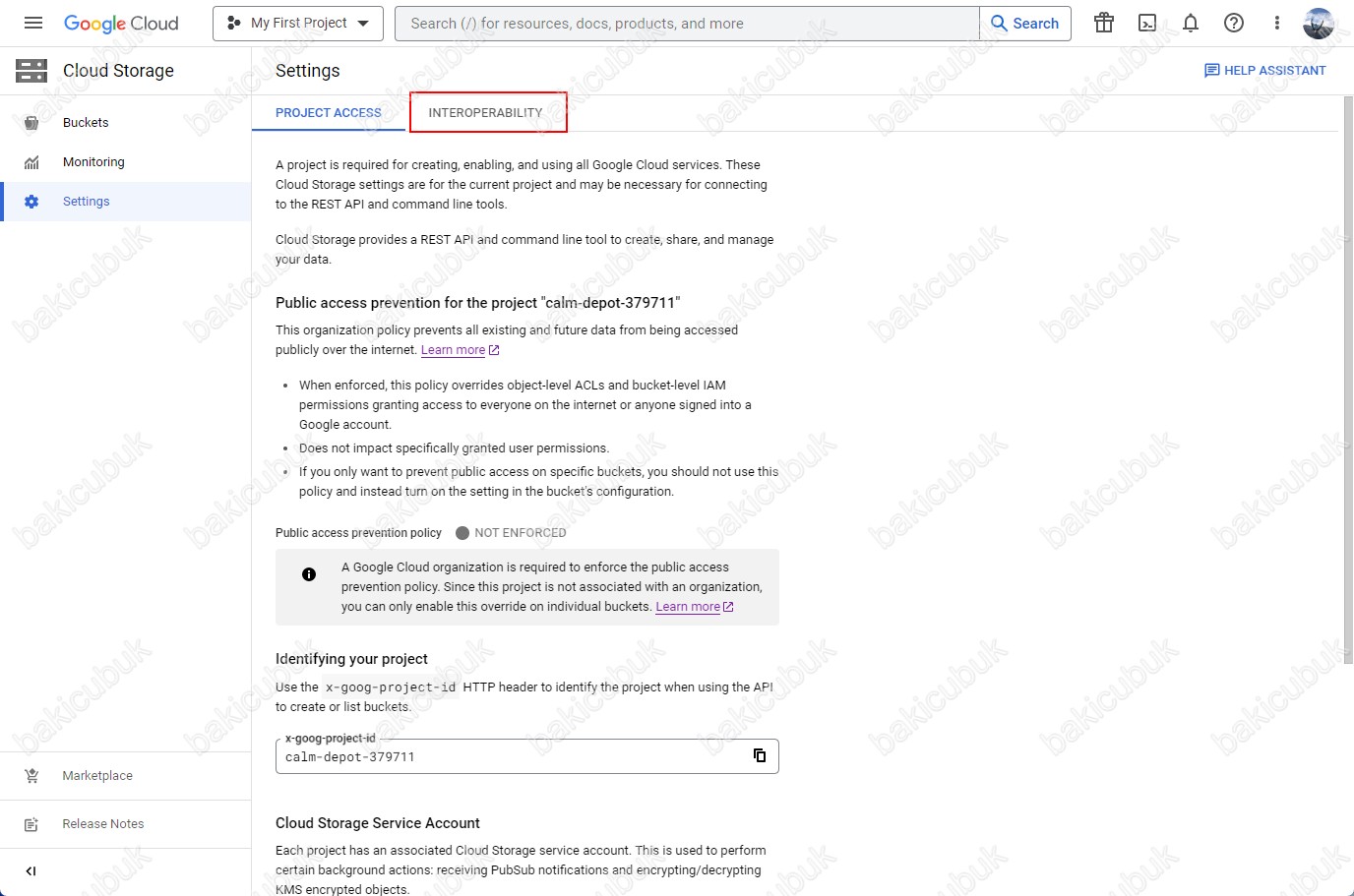

Google Cloud konsolun da Cloud Storage menüsü altında Settings menüsün dde INTEROPERABILITY sekmesine tıklıyoruz.

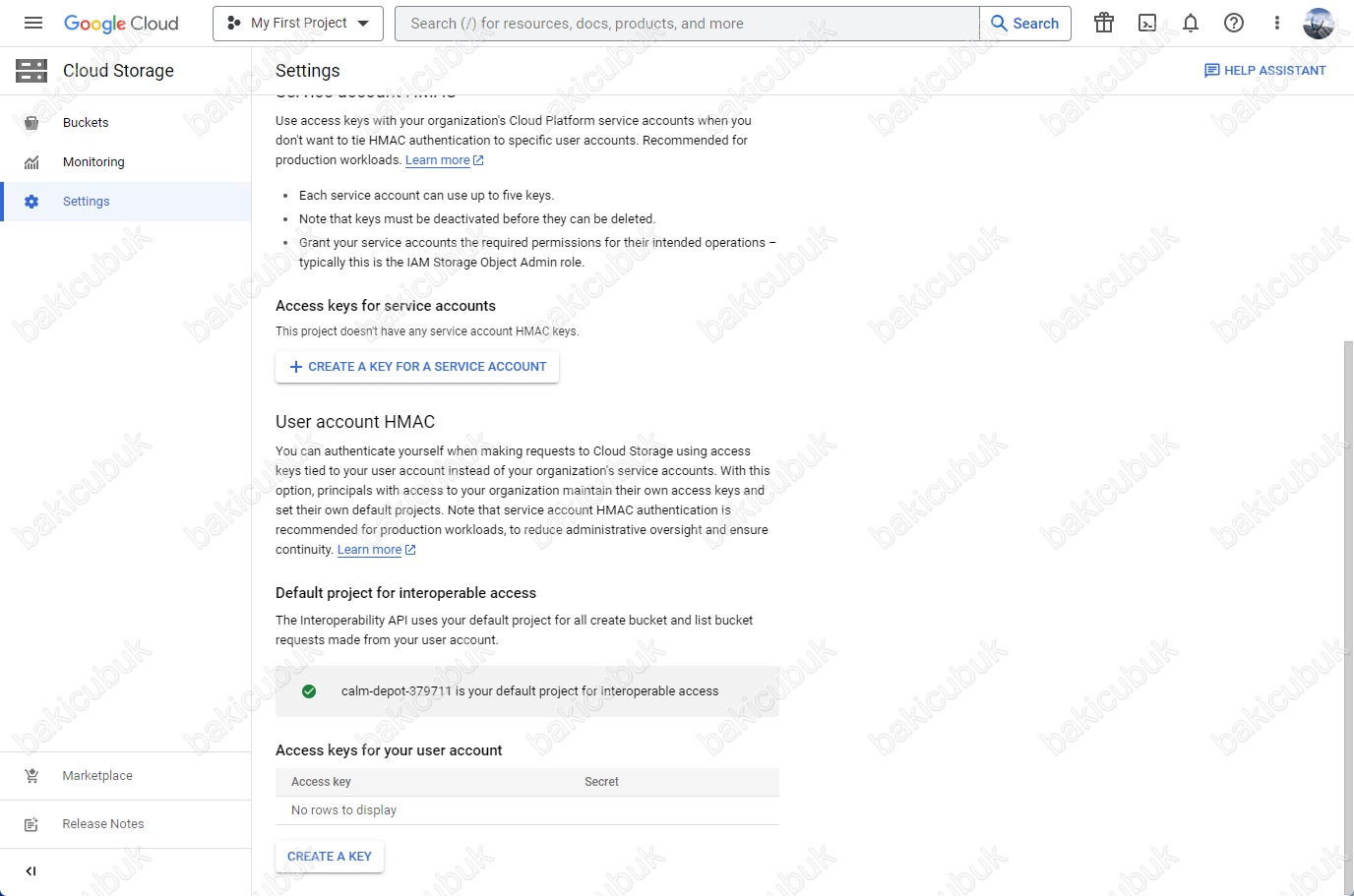

Google Cloud konsolun da Cloud Storage menüsü altında Settings menüsün dde INTEROPERABILITY sekmesi altında Access key for user account seçeneğinde oluşturmuş olduğumuz bakicubukbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret key oluşturulmasını sağlıyoruz.

Google Cloud konsolun da Cloud Storage menüsü altında Settings menüsün dde INTEROPERABILITY sekmesi altında Access key for user account seçeneğinde CREATE A KEY seçeneğine tıklıyoruz.

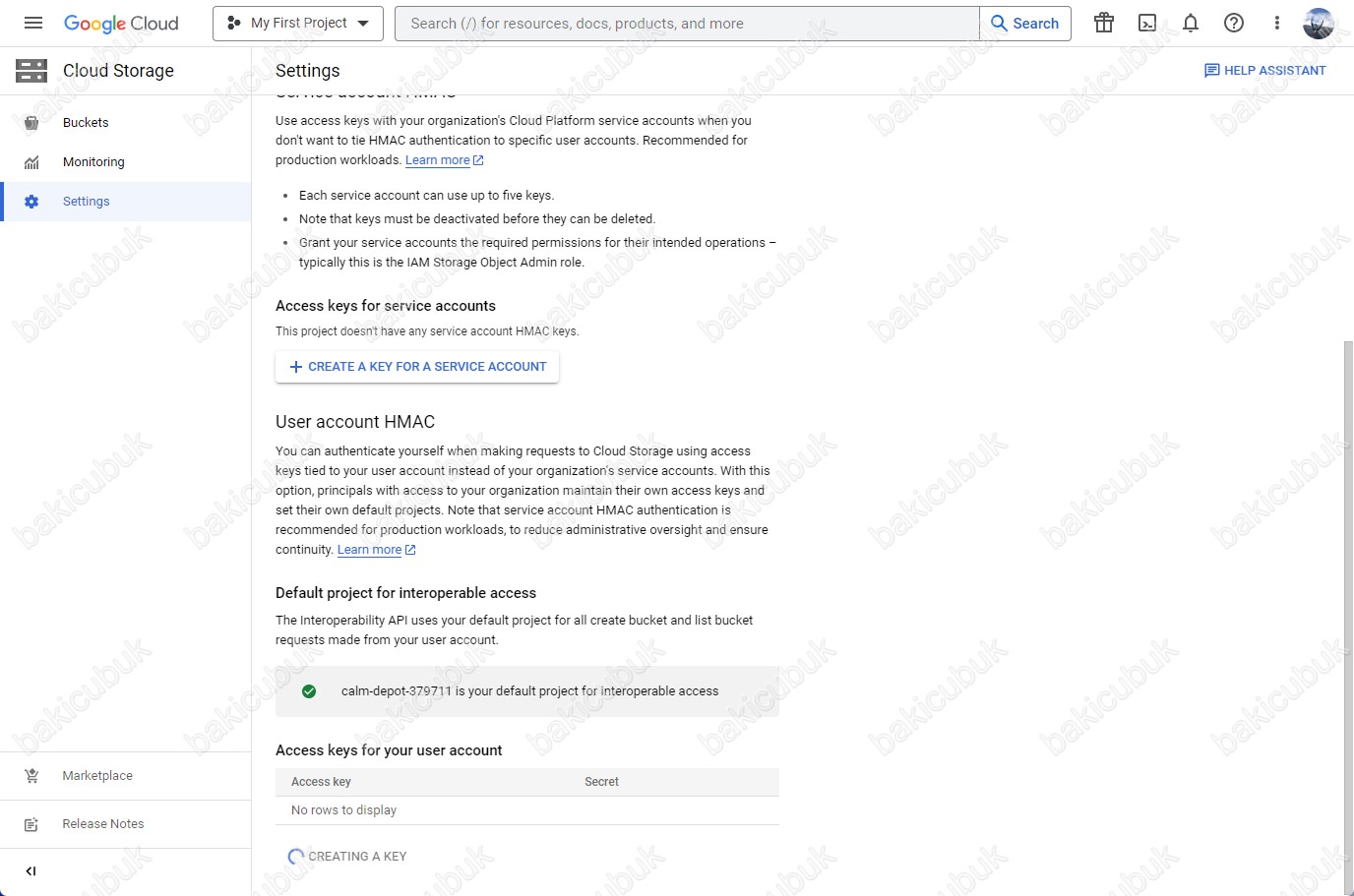

Google Cloud konsolun da Cloud Storage menüsü altında Settings menüsün dde INTEROPERABILITY sekmesi altında Access key for user account seçeneğinde oluşturmuş olduğumuz bakicubukbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret key oluşturulmaya başladığını görüyoruz.

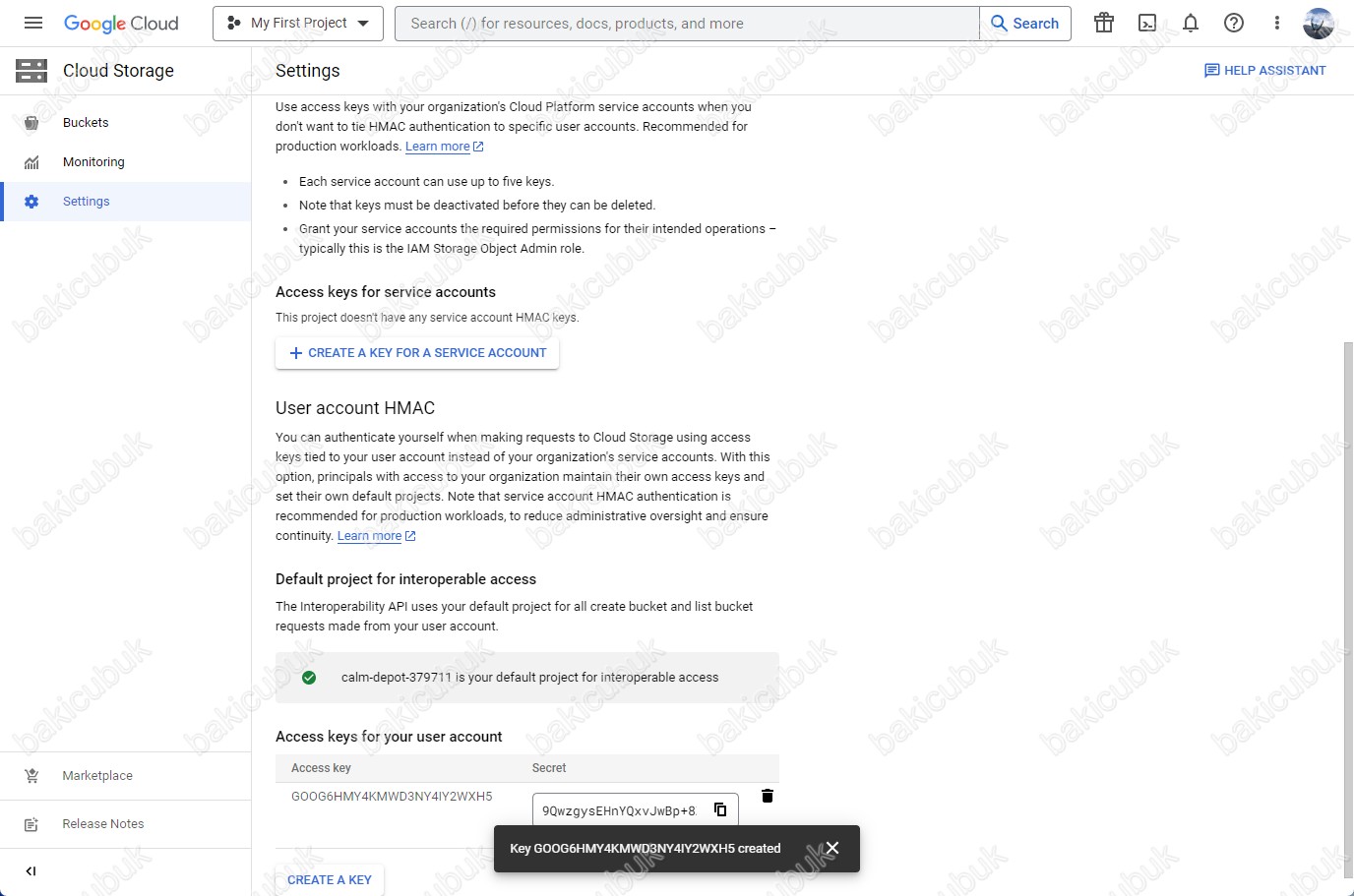

Google Cloud konsolun da Cloud Storage menüsü altında Settings menüsün dde INTEROPERABILITY sekmesi altında Access key for user account seçeneğinde oluşturmuş olduğumuz bakicubukbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret key oluşturulduğunu görüyoruz.

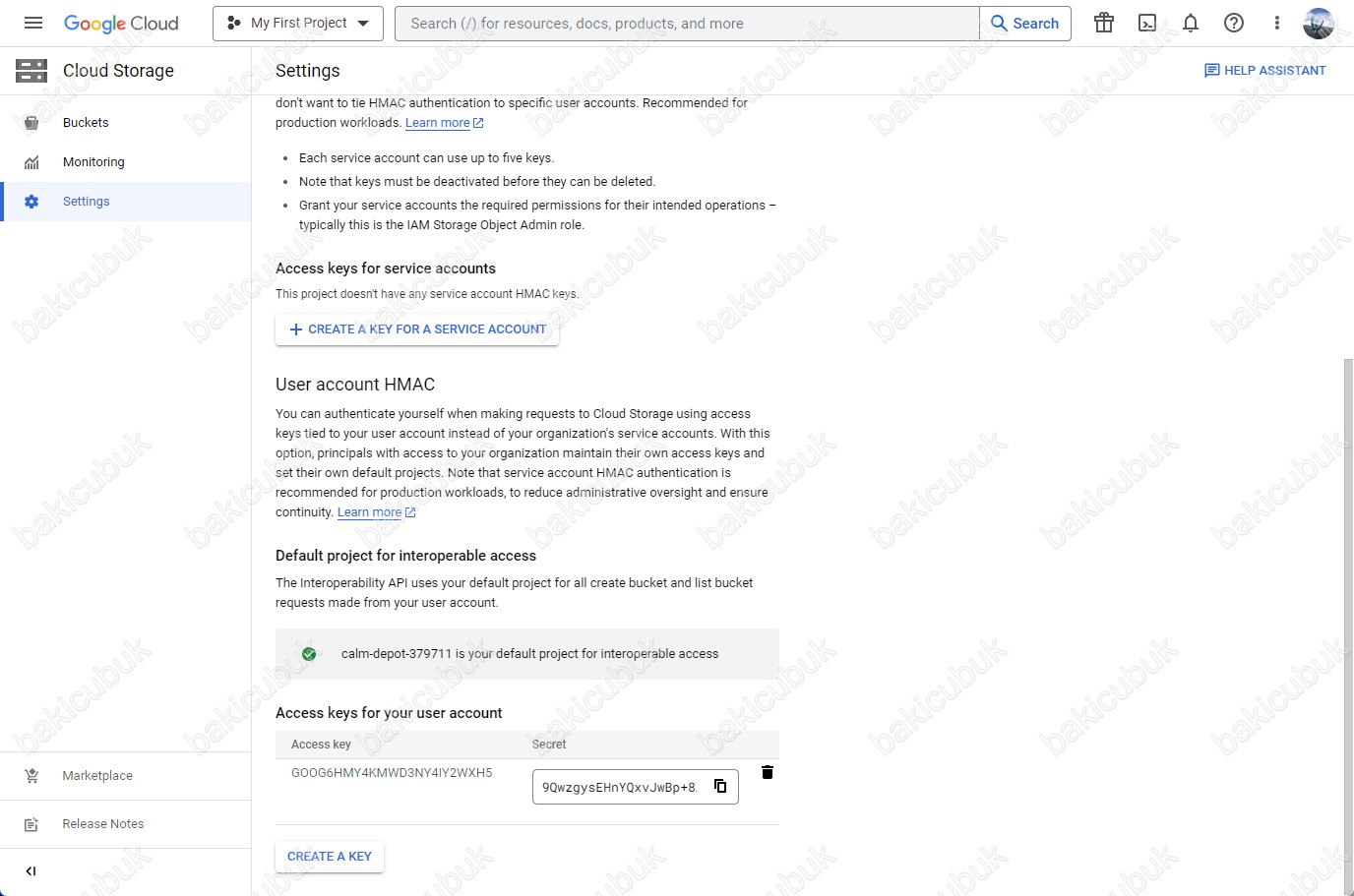

Google Cloud konsolun da Cloud Storage menüsü altında Settings menüsün dde INTEROPERABILITY sekmesi altında Access key for user account seçeneğinde oluşturmuş olduğumuz bakicubukbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret key oluşturuldu.

Sonraki yazımız da Veeam Backup & Replication 12 üzerinde Google Cloud Storage yapısını Backup Repository olarak ekleme ve yapılandırmasında buradaki Access key ve Secret key bilgilerini kullanıyor olacağız.

Bu yazımız da öncelikli olarak Google Cloud Storage üzerinde Bucket yapılandırmasını tamamladık.

Sonraki yazımız da Veeam Backup & Replication 12 üzerinde Google Cloud Storage yapısını Backup Repository olarak ekleme ve yapılandırmasını anlatıyor olacağız.

Başka bir yazımızda görüşmek dileğiyle…