Merhaba

Bu yazımızda Windows Server 2003 Active Directory yapısını Windows Server 2012 Active Directory yapısına yükseltme adımlarını anlatıyor olacağız. Aslında Forest Functional Level ve Domain Functional Level seviyelerini Windows Server 2003 yükselttiğimiz zaman Windows Server 2003 Active Directory yapısını Windows Server 2012 Active Directory yapısına yükseltebilirsiniz ancak biz bu yazımızda Windows Server 2003 Active Directory yapısını Windows Server 2008 R2 Active Directory yapısına yükselticeğiz ve Windows Server 2003 ortamımızdan kaldıracağız. Daha sonra Windows Server 2008 R2 Active Directory yapımızı Windows Server 2012 Active Directory yapısına yükselteceğiz. Windows Server 2008 R2 ortamızdan kaldiracağız. Amacımız işletim sistemleri arasindaki geçiş işlemlerini göstermek ve Active Directory FSMO ( Flexible Single Master Operation ) rollerini taşındıktan sonra diğer sunucular üzerinden Active Directory Domain Services kaldırmak.

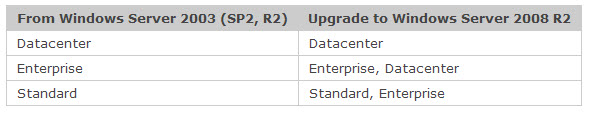

Aşağıdaki listede Windows Server 2003′ün hangi sürümlerinden Windows Server 2008 R2 yapısına yükseltme yapabileceğinizi gösteren bir tablo paylaşıyorum. Taşıyacağınız Domain yapısının kurulu olduğu Windows Server 2003 işletim sisteminin minimum Service Pack 2’ye sahip olması gerekmektedir. Eğer bu özellikleri taşımıyorsa gerekli Service Pack 2 update işlemlerini yaptıktan sonra taşıma işlemlerine başlayabilirsiniz.

Windows Server 2012 ile sürekli olarak uğraşmaktan sizde benim gibi Windows Server 2003 üzerinde Active Directory kurulumunu unuttuysanız Windows Server 2003 üzerinde Active Directory kurulumu ile ilgili sorun yazimi kontrol edebilmeniz için sizlerle paylaşıyorum.

Öncellikle Windows Server 2003 üzerinde gerekli geçiş işlemlerden başlıyoruz.

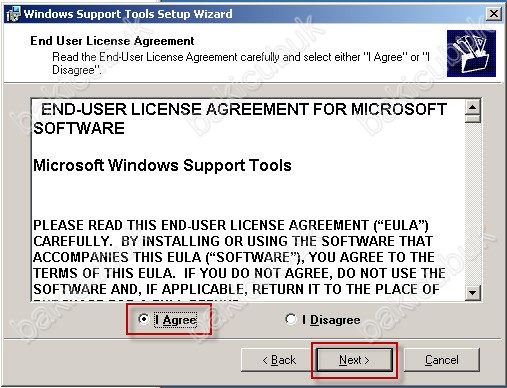

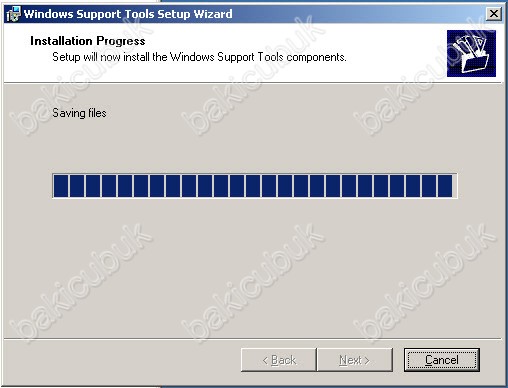

Windows Server 2003′de ilk başta Active Directory FSMO ( Flexible Single Master Operation ) rollerinin ortamda hangi sunucumuz üzerinde olduğunu kontrol etmek için netdom query fsmo komutunu çalıştırmamız gerekiyor. Windows Server 2003 üzerin de komutun çalışması için Windows Server 2003 kurulum CD içerindeki Support klasörü altında bulunan Support Tools’u kurabilirsiniz ya da Support Tools linki üzerinden Support Tool ait iki dosyayı indirip kurabilirsiniz.

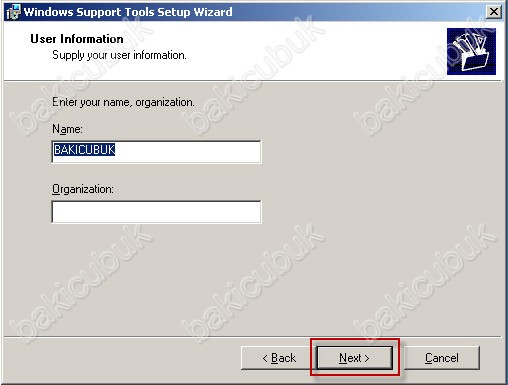

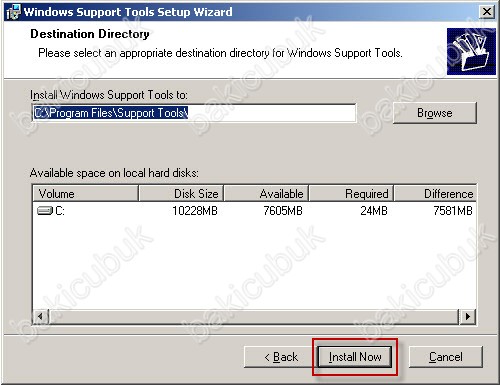

Biz Support Tools linki üzerinden Support Tool ait iki dosyayı indiriyoruz ve gerekli kurulumunu sağlıyoruz.

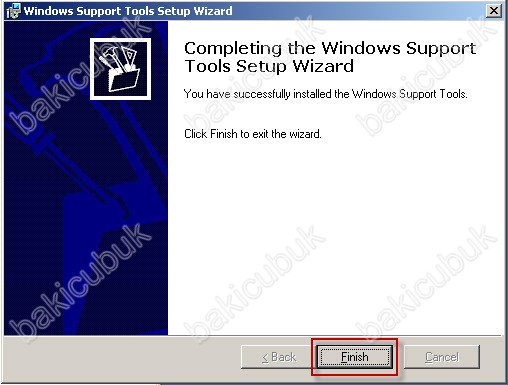

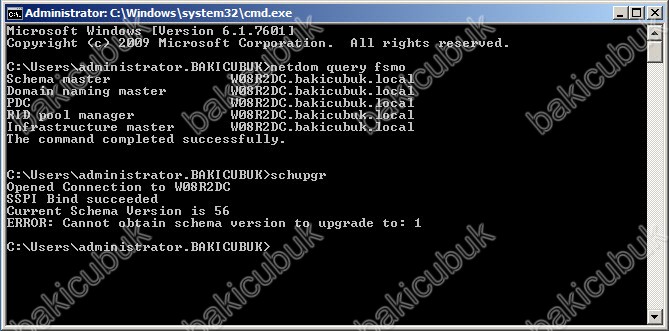

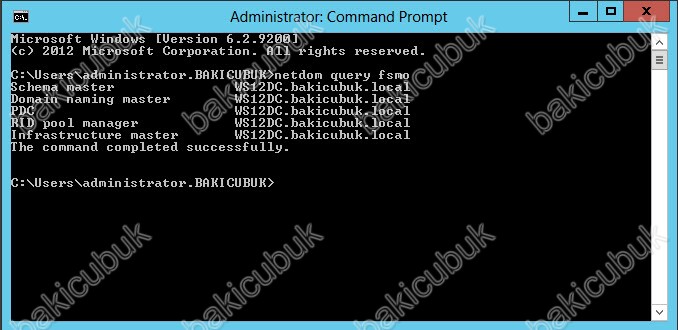

Support Tools linki üzerinden Support Tool ait iki dosyayı indirip kurulumu tamamladıktan sonra Windows Server 2003 üzerinde Active Directory FSMO ( Flexible Single Master Operation ) rollerini kontrol edebiliriz. Command ( Cmd ) çalıştırıp netdom query fsmo komutunu çalıştırıyoruz. Domain yapısı bakicubuk.local olarak görülmektedir. Active Directory FSMO ( Flexible Single Master Operation ) rollerini Windows Server 2003 işletim sistemine sahip W03R2DC isimli Domain Controller üzerinde görülmektedir

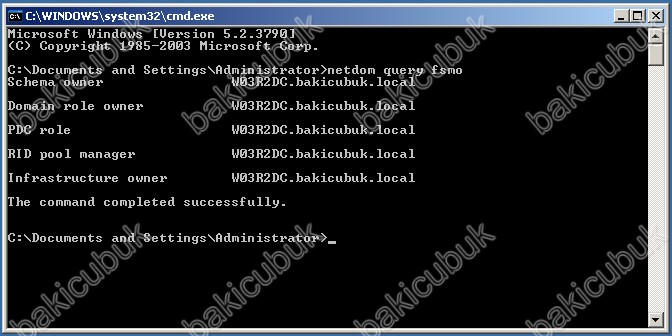

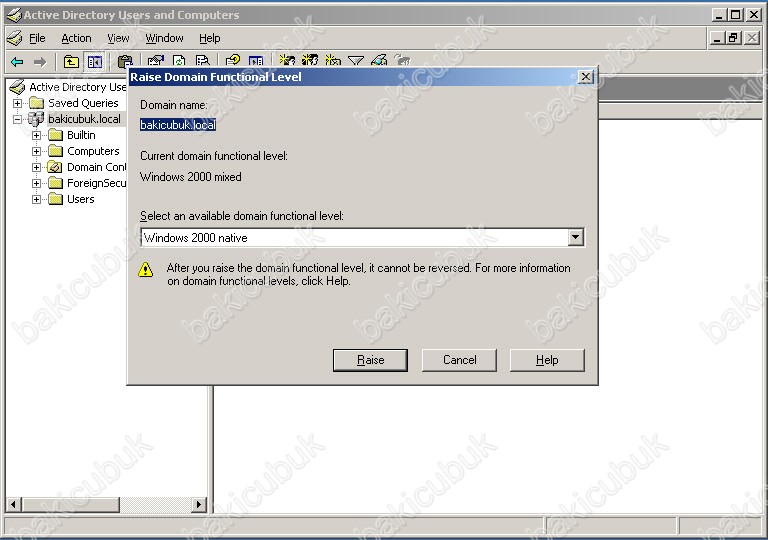

Windows Server 2003 üzerindeki Active Directory FSMO ( Flexible Single Master Operation ) rollerini kontrol ettikten sonra Active Directory Users and Computers konsolu bakicubuk.local yapısı üzerinde sağ tuş Raise Domain Functional Level… seçeneğine tıklıyoruz.

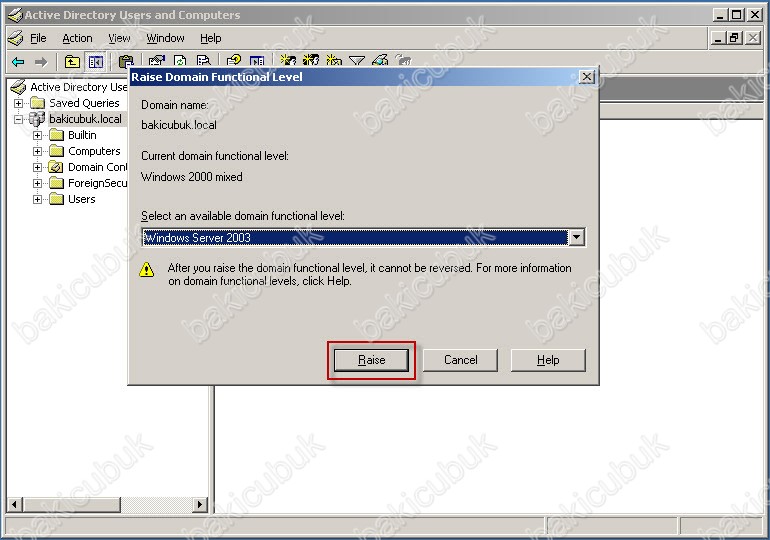

Raise Domain Functional Level ekranın da Select an avaibale domain functional level altında da Domain Functional Level seviyesini Windows 2000 Mixed mod dan Windows Server 2003 yükseltiyoruz.

Raise Domain Functional Level ekranın da Select an avaibale domain functional level altında da Domain Functional Level seviyesini Windows 2000 Mixed mod dan Windows Server 2003 olarak seçtikten sonra Raise diyoruz.

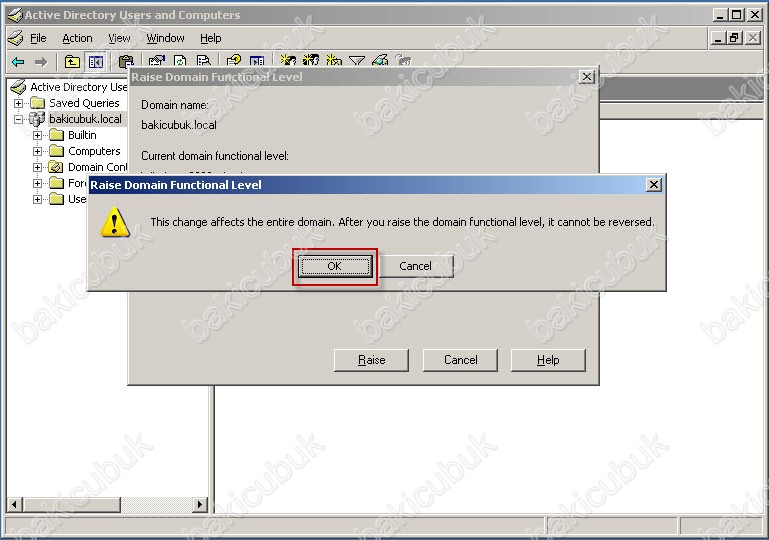

Raise Domain Functional Level ekranın da Select an avaibale domain functional level altında da Domain Functional Level seviyesini Windows 2000 Mixed mod dan Windows Server 2003 yükseltmek için OK diyoruz.

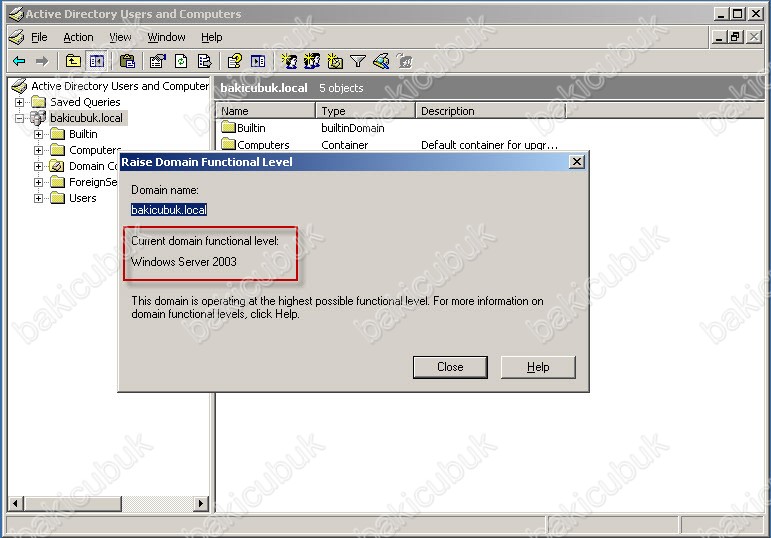

Raise Domain Functional Level ekranın da Select an avaibale domain functional level altında da Domain Functional Level seviyesini Windows 2000 Mixed mod dan Windows Server 2003 yükseltildiği uyarısını alıyoruz.

Raise Domain Functional Level ekranın da Select an avaibale domain functional level altında da Domain Functional Level seviyesini Windows Server 2003 olarak görüyoruz.

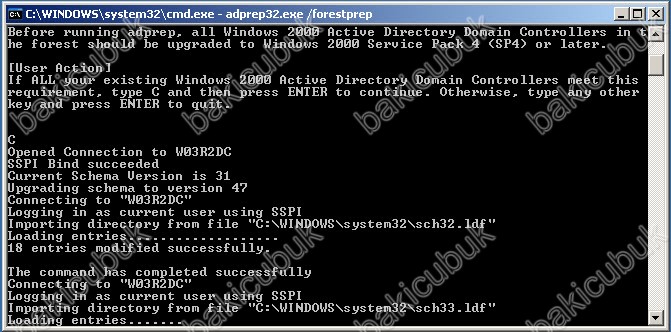

Önemli Not : Windows Server Active Directory Domain üzerinde Schema versiyonları aşağıdaki gibidir.

- Windows 2000 : 13

- Windows Server 2003 : 30

- Windows Server 2003 R2 : 31

- Windows Server 2008 : 44

- Windows Server 2008 R2 : 47

- Windows Server 2012 : 52

- Windows Server 2012 R2 : 69

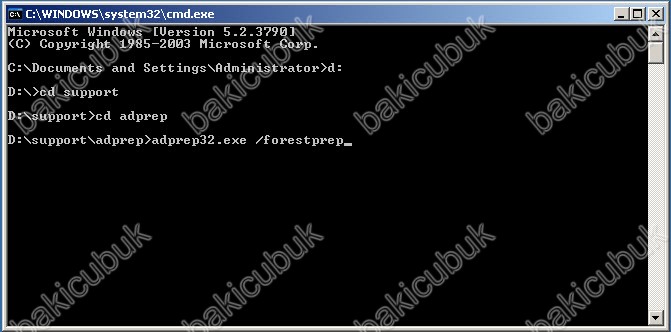

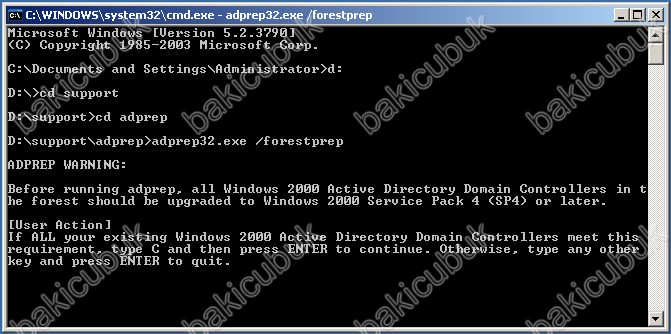

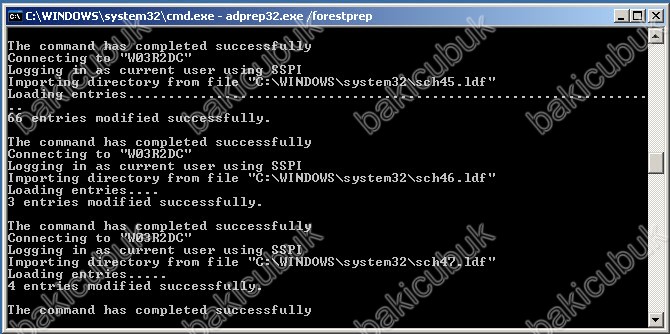

Windows Server 2003 ( W03R2DC ) Active Directory sunucum üzerindeki Windows Server 2008 R2 Active Directory yapısına yükseltmek için Forest yapısı ve Domain yapısını Windows Server 2008 R2 uyumlu hale gelmesi için yükseltmemiz gerekiyor bunun için adprep komutlarını çalıştırmanız gerekmektedir. adprep komutlarını çalıştırmak için Windows Server 2003 sunucumuza Windows Server 2008 R2 kurulum DVD’imi takıyoruz. Command ( Cmd ) ekranın da Windows Server 2008 R2 kurulum DVD’si içindeki Support klasörü altındaki adprep klasörüne geçerek adprep.exe’sini çalıştıyoruz. Eğer kullanmış olduğunuz Windows Server 2003 sunucu işletim sistemi 32 Bit’lik bir işletim sistemi ise adprep32.exe komutunu yazıyoruz. Eğer kullanmış olduğunuz Windows Server 2003 sunucu işletim sistemi 64 Bitl’ik bir işletim sistemi ise adprep.exe komutunu çalıştırmanız gerekmektedir. Biz ortamımızda ki Windows Server 2003 sunucu işletim sistemi 32 Bit’lik olduğu için adprep32.exe /forestprep komutunu çalıştırıyoruz ve Forest yapımızı yükseltmeye başlıyoruz.

İşlemi başlatmak için C basarak ENTER’a basıyoruz.

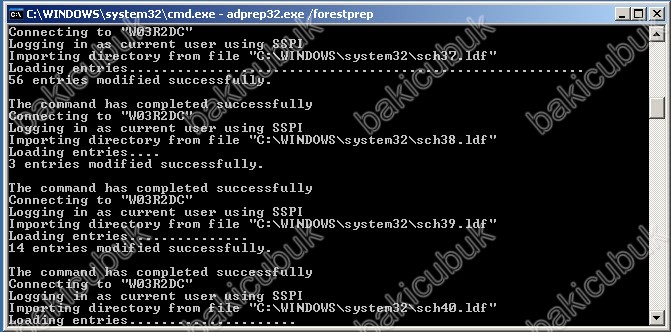

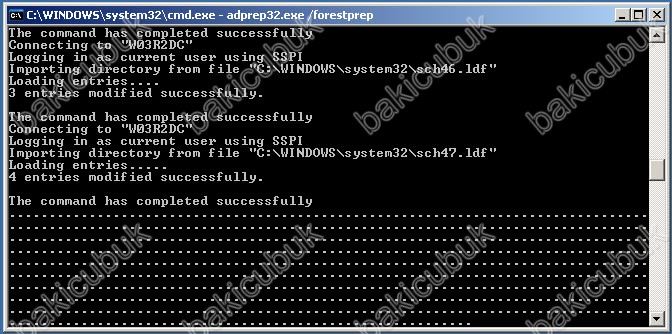

adprep32.exe /forestprep komutu sorunsuz bir şekilde tamamlanıyor.

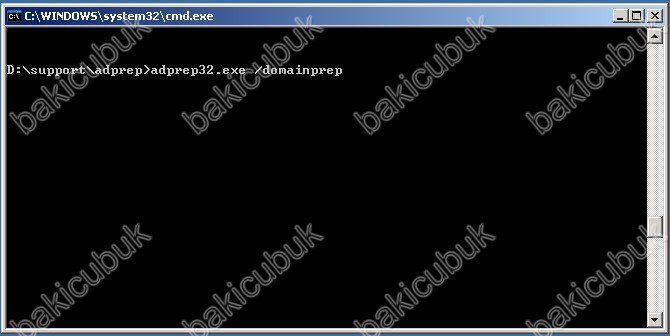

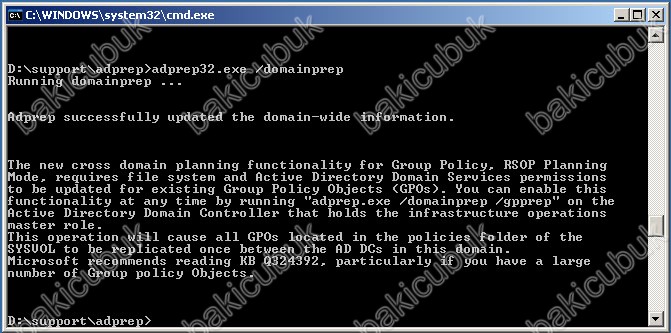

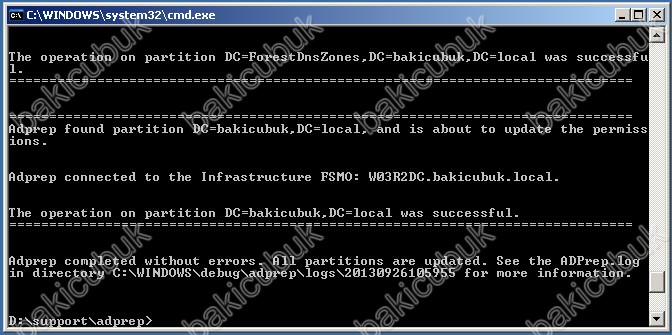

Forest yapımızı yükseltme işlemi tamamlandiktan sonra Domain yapımızı yükseltmek için adprep32.exe /domainprep komutunu çalıştırıyorum.

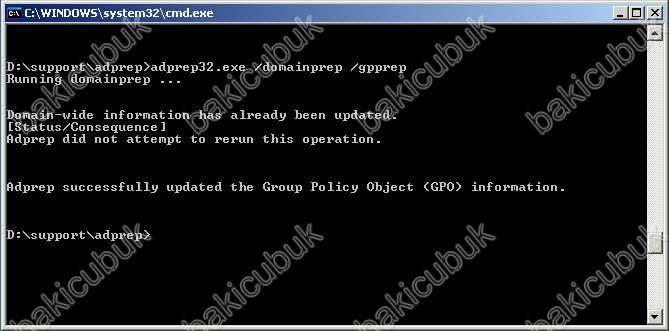

Domain Group Policy yükseltmek için adprep32.exe /domainprep /gpprep komutunu çalıştırıyoruz.

Son olarak adprep32.exe /rodcprep komutunu çalıştırıyoruz.

Windows Server 2003 Active Directory Domain yapısı üzerinde Schema yükseltme işlemlerini tamamladıktan sonra Windows Server 2008 R2 sunucumuz üzerinde Active Directory Domain Services rolü yapılandırma işlemlerini başlatıyoruz. Windows Server 2008 R2 sunucumuz üzerinde öncelikle olarak bakicubuk.local isimli domain yapısına dahil edeceğiz daha sonra sunucumuzu Additional Domain Controller olarak yapılandıracağız. Sonrasında Windows Server 2003 R2 sunucu işletim sistemine sahip W03R2DC isimli sunucumuz üzerindeki Active Directory Domain yapısındaki Active Directory FSMO ( Flexible Single Master Operation ) rollerini Windows Server 2008 R2 sunucu işletim sistemine sahip W08R2DC isimli sunucumuz üzerine taşıyacağız.

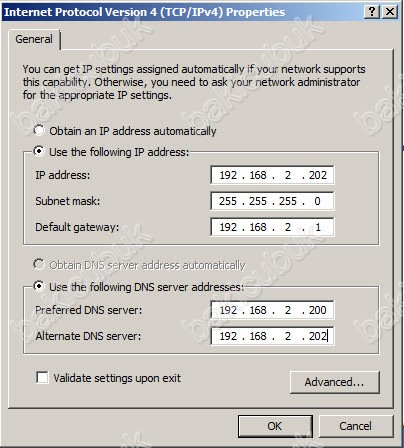

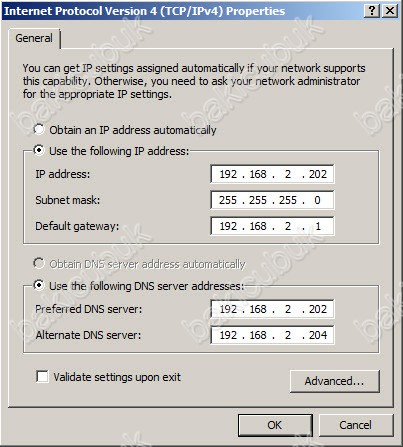

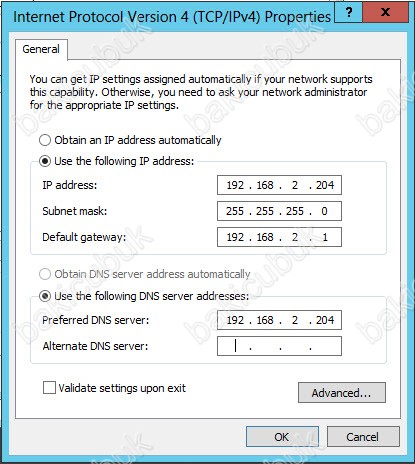

Önce aşağıdaki gibi sunucumuz üzerinde IP Adreslerini yapılandırıyoruz.

Windows Server 2003 R2 sunucu işletim sistemine sahip W03R2DC isimli sunucumuz üzerindeki IP Adres yapılandırmasi :

Windows Server 2008 R2 sunucu işletim sistemine sahip W08R2DC isimli sunucumuz üzerindeki IP Adres yapılandırmasi :

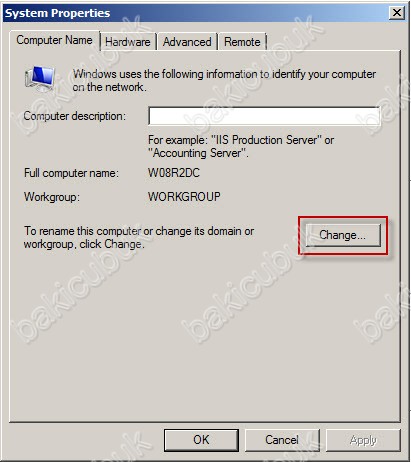

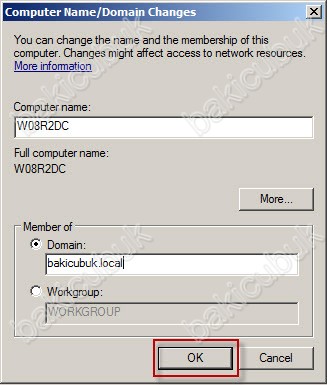

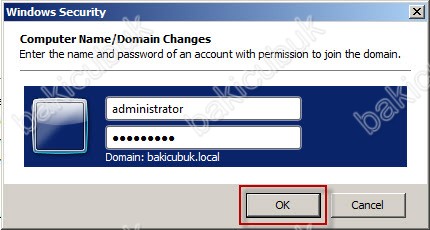

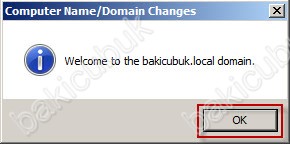

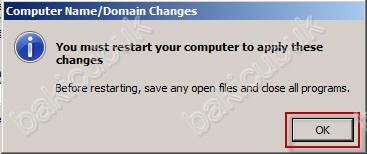

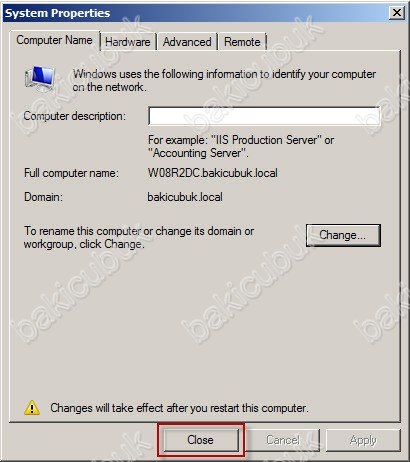

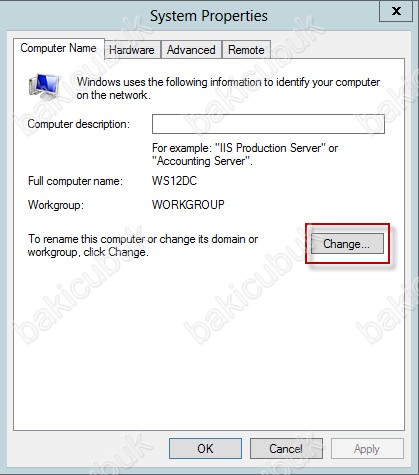

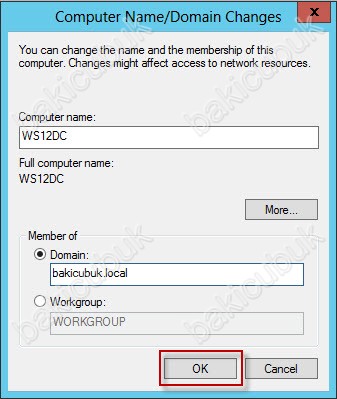

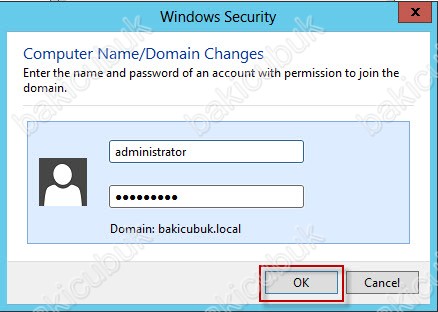

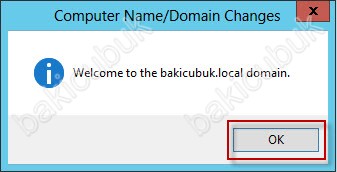

Windows Server 2008 R2 sunucu işletim sistemine sahip W08R2DC isimli sunucumuz üzerinde gerekli IP Adresi yapılandırmasını tamamladiktan sonra sunucumuzu bakicubuk.local isimli domain yapısına dahil ediyoruz.

Windows Server 2008 R2 sunucu işletim sistemine sahip W08R2DC isimli sunucumuz üzerinde Active Directory Domain Services rolü’nün kurulumu ve sunucumuzu Additional Domain Controller olarak yapılandirmak için

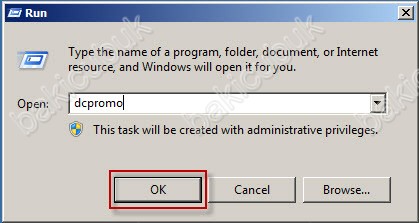

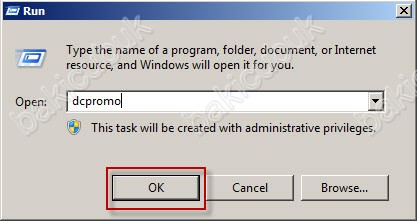

Start => Run çalıştırarak dcpromo komutunu çalıştırıyoruz.

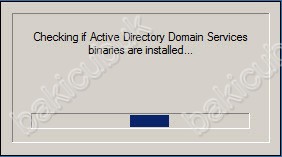

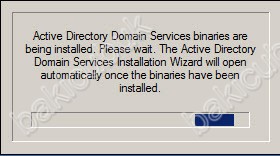

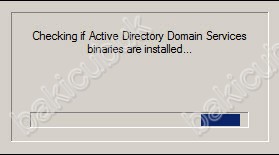

Active Directory Domain Services rolünün kurulumu için bekliyoruz.

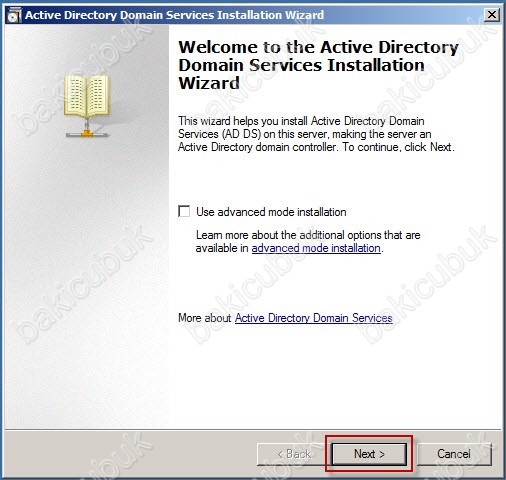

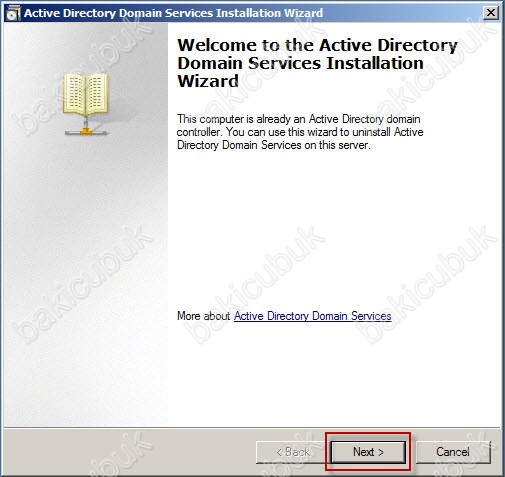

Active Directory Domain Services rolünün kurulumu tamamlandıktan sonra Active Directory Domain Services Installation Wizard ekranı geliyor karşımıza yapılandırmaya devam etmek için Next diyerek devam ediyoruz.

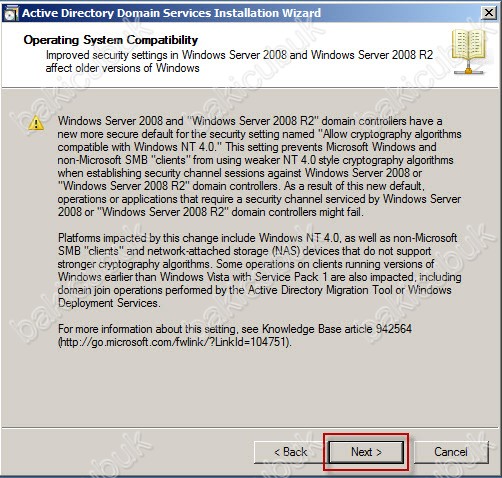

Opera System Compatibility ekranın da ortamımız da kullandığımız Windows NT, eski sürüm Microsoft SMB clientlarımız varsa bunların Windows Server 2008 R2 ile iletişimlerinin güvenli olmayacağını gösteren bir uyarı alıyoruz yapılandırmaya devam etmek için Next diyerek devam ediyoruz.

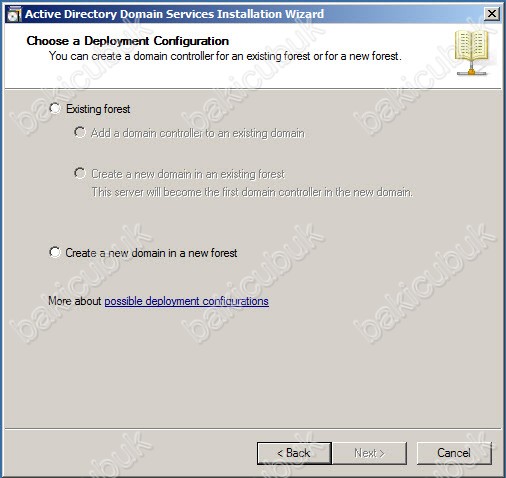

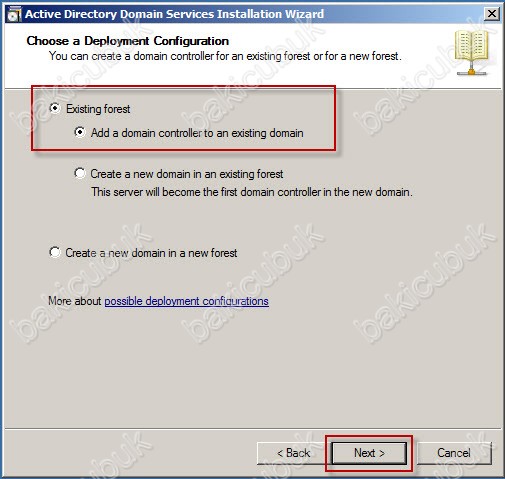

Choose a Deployment Configuration ekranın da üç seçenek bulunuyor.

Existing Forest seçeneği altında bulunan

- Add a domain to an existing domain : Mevcut Forest yapımız içinde yeni bir Domain Controller yapılandırmak için bu seçeneği seçmemiz gerekiyor. Yani ortamimiza bir Additional Domain Controller yapılandırmasini yapacağımız zaman bu seçeneği işaretliyoruz.

- Create a new domain in an existing forest : Mevcut Forest yapımız içinde yeni bir Domain yapılandırmak için bu seçeneği seçmemiz gerekiyor. Yani mevcut Forest yapımız içinde baki.local isminde bir Domain var ve biz bu Forest yapımız içine cubuk.local isminde bir Domain daha yapılandıracağımız zaman bu seçeneği işaretliyoruz.

Create a new domain in a new forest : Ortamımıza yeni bir Forest ve Domain yapılandırmasini yapacağımız zaman bu seçeneği işaretliyoruz.

Biz sunumuzu yapımız içinde Additional Domain Controller olarak yapılandıracağımız için Existing Forest seçeneğini altinda bulunan Add a domain controller to an existing domain seçeneğini seçiyoruz ve Next diyerek devam ediyoruz.

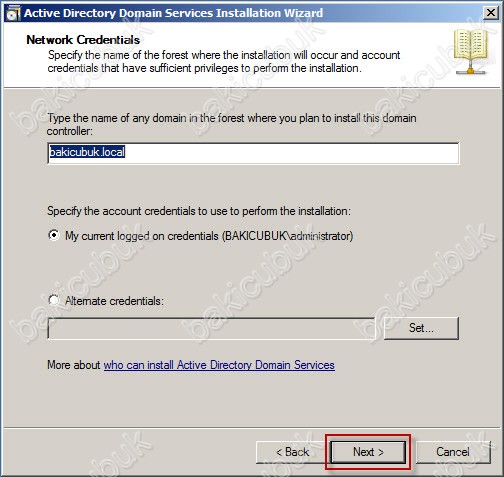

Network Credentials ekranın da sunucumuzu daha önce domain yapısına dahil ettiğimiz için ve administrator kullanıcısı ile işlem yaptığımız için herhangi bir yapılandırmaya gerek duymuyoruz Next diyerek devam edebiliriz.

Eğer sunucumuzu Domain yapısına dahil etmeseydik ve local administrator kullanıcısı ile işlem yapıyor olsaydık o zaman dahil olacağımız Root Domain ve Domain Admin grubuna üye bir kullanıcı ile işlem yapmamiz gerekmekteydi..

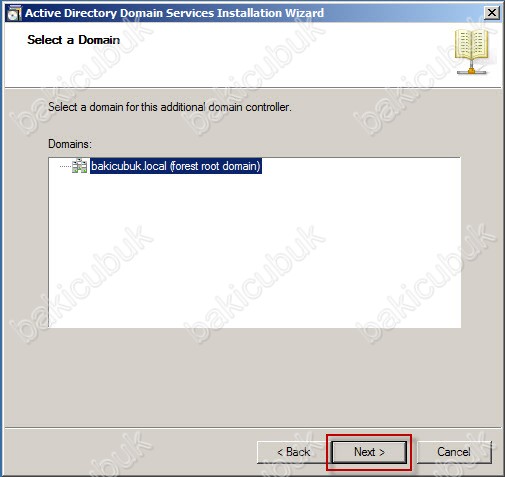

Select a Domain ekranın da forest yapımızı içinde hangi root domain yapısına Additional Domain Controller kurulacak ise onu belirlememiz gerekiyor.Benim forest yapım içinde sadece bakicubuk.local domain olduğu için bu domain otomatik geldi Next diyerek devam ediyorum.

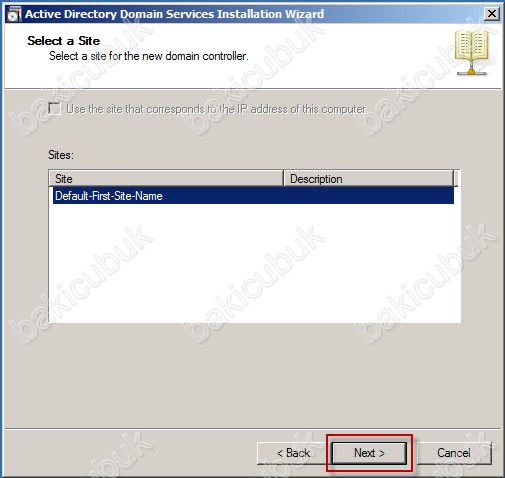

Select a Site ekraninda Additional Domain Controller’nizin kurulmasını istediğiniz Site’i seçiyoruz ve Next diyerek devam ediyoruz.

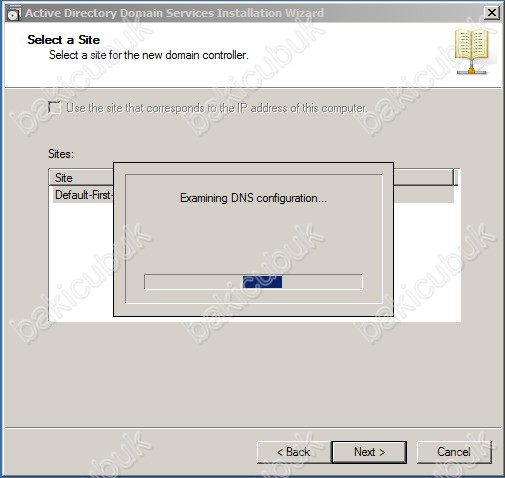

Seçimlerimizi yaptıktan sonra Domain Name Server ( DNS ) ile ilgili sorgulama yapılıyor.

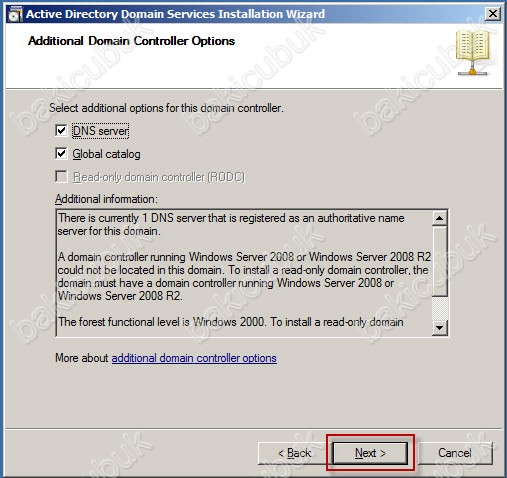

Additonal Domain Controller Options ekraninda Additional Domain Controller olarak görev yapacak sunucumuz üzerinde hangi servislerin kurulacağını seçmemiz gerekiyor sunucum üzerinde Active Directory Domain Services haricinde DNS Server servisini de kuracağımız ve bu Domain Controller rolünü Global Catalog olarak yapılandıracağımız için herhangi bir değişiklik yapmadan Next diyerek devam ediyoruz.

Domain Name System (DNS) Server : Active Directory ve DNS entegrasyonu Windows Server Sisteminin en önemli özelliklerinden biridir. Active Directory ve DNS, objelerin hem Active Directory objeleri hem de DNS domainleri ve kaynak kayıtları (Resource Records) olarak sunulabilecek şekilde benzer bir hiyerarşik isimlendirme yapısına sahiptirler. Bu entegrasyonun sonucu olarak Windows Server Ağındaki bilgisayarlar, Active Directory’ye özgü birtakım servisleri çalıştıran bilgisayarların yerini öğrenmek için DNS Sunucuları kullanmaktadırlar. Örneğin, bir client Active Directory’ye logon olmak veya herhangi bir kaynağı (yazıcı veya paylaşılmış bir klasör) dizin içerisinde aratmak için bilmesi gereken Domain Controller IP adresini DNS Sunucu üzerinde SRV kayıtlarından öğrenmektedir. Active Directory’nin sorunsuz bir şekilde çalışması için DNS sunucuların SRV kayıtlarını eksiksiz bir şekilde barındırması gerekmektedir. SRV kayıtlarının amacı, client’lara logon esnasında veya herhangi bir kaynağa ulaşıyorken Domain Controller’ların yerlerini belirtmektir ve bu kayıtlar DNS sunucularda tutulur. SRV kayıtlarının olmadığı bir ortamda, client’lar Domain’e logon olamayacaklardır. Ayrıca Windows Server, DNS bilgilerinin Active Directory veritabanı ile tümleşik olarak saklanmasına olanak vermektedir. Bu sayede DNS bilgilerinin replikasyonu daha efektif ve güvenli bir hale gelmektedir.

Windows Server, Active Directory organizasyonunu kurmadan, önce oluşturulacak olan Domain’in DNS altyapısını önceden oluşturmayı gerektirmektedir. Eğer oluşturulacak olan Domain’in DNS altyapısı kurulum öncesinden hazırlanmamışsa, kurulum esnasında da DNS altyapısı kurulabilir.

Global Catalog ( GC ) : Global Catalog, Active Directory’deki tüm objelerin özelliklerinin bir alt kümesini taşıyan bilgi deposudur. Bu barındırılan özellikler, varsayılan olarak, sorgulamalar esnasında en sık kullanılan özelliklerdir (örneğin kullanıcı ön ismi, son ismi ve logon ismi).

Global Catalog kullanıcılara şu hizmetleri sunar:

• Gereken verinin nerede olduğundan bağımsız olarak Active Directory objeleri hakkında bilgiler sunar.

• Bir ağa logon oluyorken Universal Group Membership bilgisini kullanır.

Global Catalog Sunucusu Domain’deki bir Domain Controller’dır ve Domain’de oluşturulan ilk Domain Controller otomatik olarak Global Catalog seviyesine yükseltilir. Sonradan ek Global Catalog Sunucular eklenebilir.

Read Only Domain Controller (RODC) : Windows Server 2008 ile gelen en dikkat çeken özelliklerden birisi Read Only Domain Controller ( RODC ) özelliğidir. Read Only Domain Controller ( RODC ) adından da anlaşılacağı gibi Active Directory Domain Services sunuculardan farklı bir yapıya sahiptir. Tam olarak, Active Directory veritabanını barındıran fakat veritabanına yazma hakkına sahip olmayan bir Domain Controller tipidir.Yani üzerinden, Active Directory içerisindeki Organizational Unit,User, Group gibi objeler görülebilir fakat ekleme ve ya silmek gibi işlemleri yapmak mümkün değildir. Read Only Domain Controller ( RODC ) bulunduğu ortamda Domain Controller olarak hizmet verirken, üzerinde değişiklik yapılamadığı için herhangi bir güvenlik açığı da oluşturmamaktadir.Windows Server 2003 işletim sisteminde Active Directory kurulumu Administrators grubuna üye olan kullanıcılar tarafından gerçekleştirilebilmekteydi. Bu durumun aksine Windows Server 2012 ile birlikte sunulan Read Only Domain Controller ( RODC ) rolünün kurulumu, Delegasyon yapıldıktan sonra Standart bir domain user tarafından da yapılabilmektedir. Amaç, uzak ofiste yer alan bir çalışan tarafından kurulum işleminin gerçekleştirilerek, bizim için zaman ve iş tasarrufu sağlamaktır.Read Only Domain Controller ( RODC ) üzerine kurabileceğimiz bir başka sunucu rolü Read-Only DNS Server dır. Read Only Domain Controller ( RODC ) üzerindeki DNS de kayıtlar sadece okunabilir DNS üzerinde herhangi bir ekleme ve ya silmek gibi işlemleri yapmak mümkün değildir. Windows Server 2016 üzerinde Read Only Domain Controller ( RODC ) kurulumu paylaşıyor olacağız.

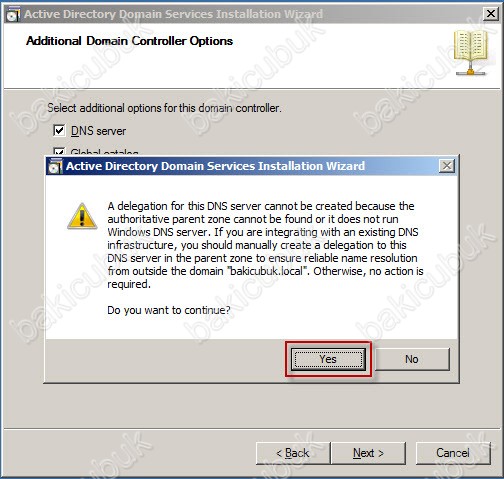

Additional Domain Controller üzerindeki Domain Name Server ( DNS ) servisinin kurulumu ve gerekli yapılandırma yapmadıysanız, Yes diyerek gerekli Domain Name Server ( DNS ) servisinin kurulumu yaparak DNS Server üzerindeki zone yapılandırmasını bizim için yapmasini sağlıyoruz. Bende Yes diyerek kurulumu ve yapılandırmasi sağlıyorum.

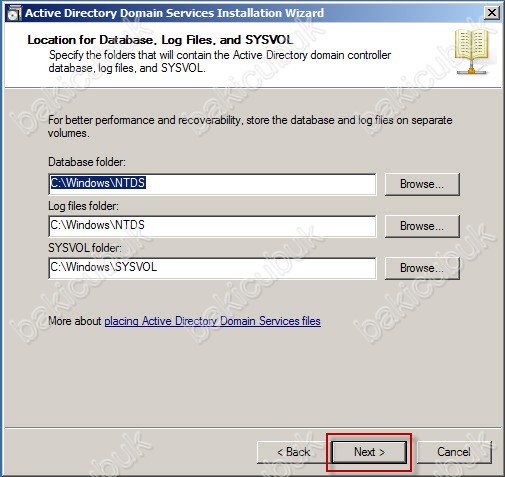

Location for Database,Log Files and SYSVOL ekranında Active Directory veritabanı,Log dosyaları ve SYSVOL klasölerinin oluşturulacağı yerler hakkındaki bilgi vermektedir.Default olarak oluşturulacak olan yerler aşağıdaki gibidir. Eğer isterseniz depolanacak bu yerleri değiştirebilirsiniz ben değiştirmeden Next diyerek devam ediyorum.

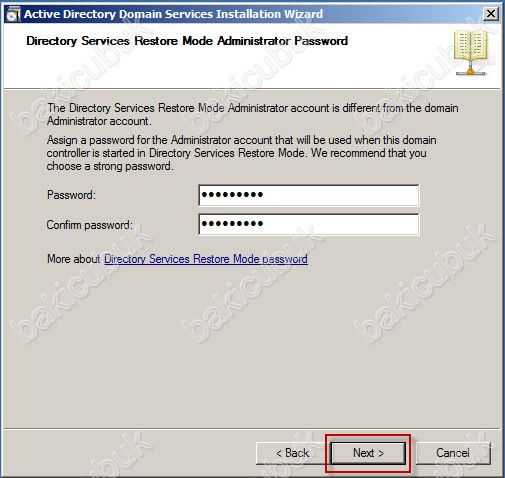

Directory Service Restore Mode ( DSRM ) Administrator Password ekrani geliyor karşımıza bu ekranda Directory Service Restore Mode ( DSRM ) için bir password belirliyoruz ve Next diyerek devam ediyoruz

Directory Services Restore Mode (DSRM) password : Microsoft Domain ortamlarında Active Directory yedeğinin dönülmesi için kullandığımız özel yöntemdir. Directory Services Restore Mode (DSRM) kullanmak için bilgisayarınız ve ya sunucunuz açılırken F8 tuşuna basarak karşınıza gelen menüden directory services restore mode bölümünü seçmeniz gerekiyor. Bu bölümü seçerek gerçekleşen açılışta pek çok directory ile ilişkili servis durdurulduğu için rahatlıkla System State yedeğini dönebiliyoruz. Windows Server 2008 ile beraber gelen yeni özelliklerden biri artık Active Directory Domain Services servisinin olması ve bu servisi istediğiniz zaman durdurabiliyor olmanız. Ancak bu bir bilgi kirliliğine neden olmaktadır, Windows Server 2008 ve Windows Server 2008 R2 sistemlerinde de system state yedeğinden dönmek için Directory Services Restore Mode (DSRM) açılış şeklini kullanmanız gerekmektedir. Servisi durdurmak sadece Active Directory veri tabanını taşımak veya bakım işlemlerini gerçekleştirmek için kullanılır ancak system state yedeği için hala Windows Server 2003 sistemlerinde olduğu gibi Directory Services Restore Mode (DSRM) kullanılır. Directory Services Restore Mode (DSRM) ile açılış yapılırken sizden bir şifre istenir. Bu şifre sizin domain administrator kullanıcısı şifresi değildir, her Domain Controller için ayrı olarak atanan ve o Domain Controller sunucusu Domain kurulumu yapılırken ( dcpromo ) size sorduğu şifredir. Bu şifreyi hatırlamıyorsanız eğer normal mode ile açılış yaparak komutlar yardımı ile Directory Services Restore Mode (DSRM) şifresini resetleyebilirsiniz.

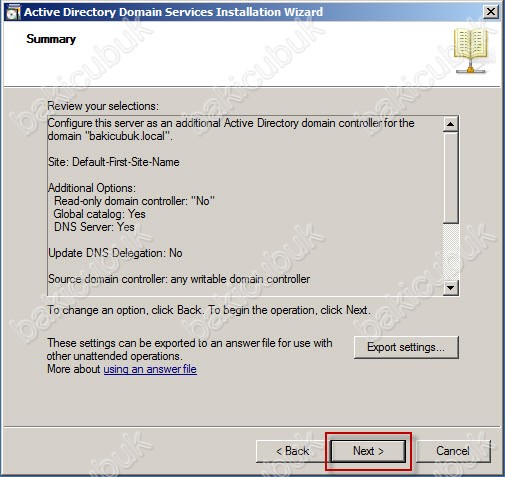

Summary ekranın da Active Directory Domain Servisi ile ilgili bize bir özet bilgisi çıkartiyor karşımıza. Export seçeneği ile yapmış olduğumuz yapılandırma bilgisini export edebiliriz Next diyerek Additional Domain Controller kurulumu başlayatıyoruz.

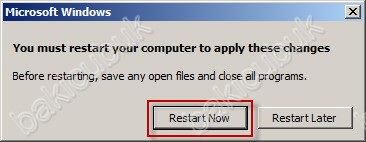

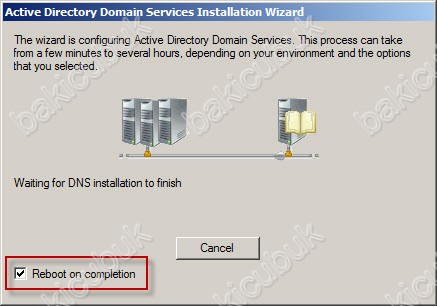

Additional Domain Controller kurulmaya ve Windows Server 2003 Active Directory ile replikasyona başladi. Kurulum işlemi bittikten sonra makinamızı yeniden başlatmaliyiz ve böylelikle Active Directory kurulumunu tamamlamış olacağız. Makina Reboot olmadan kurulum bitse bile Active Directory çalıştiramayacağimizi unutmayın. Dilerseniz bu işi otomatik olarak yapmasi için Reboot on completion kutucuğunu işaretleyebiliriz.Böylece kurulum tamamlandiktan sonra sunucumuz otomatik olarak restat olacaktir.

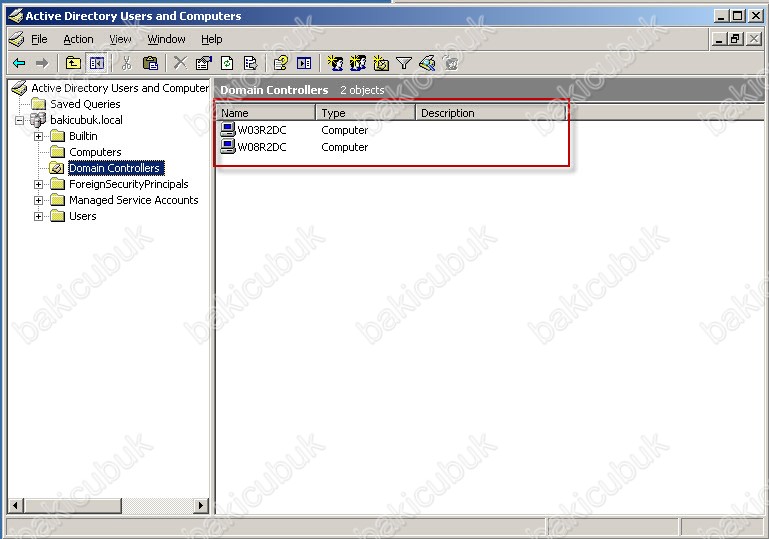

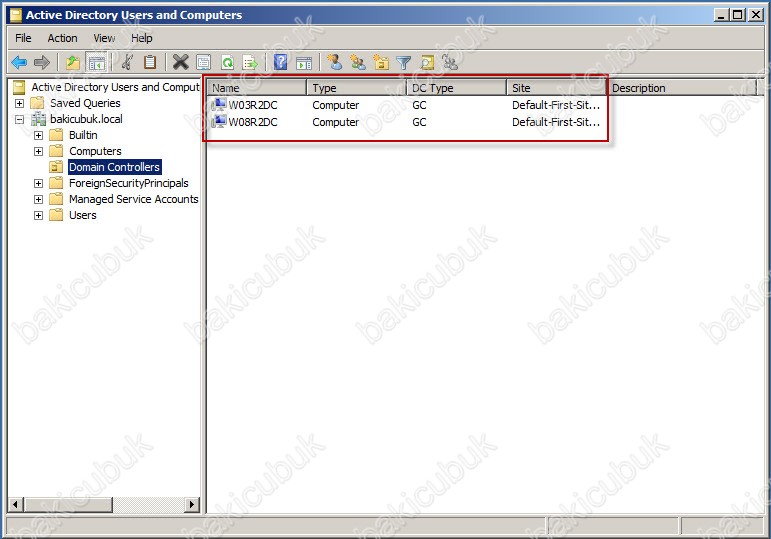

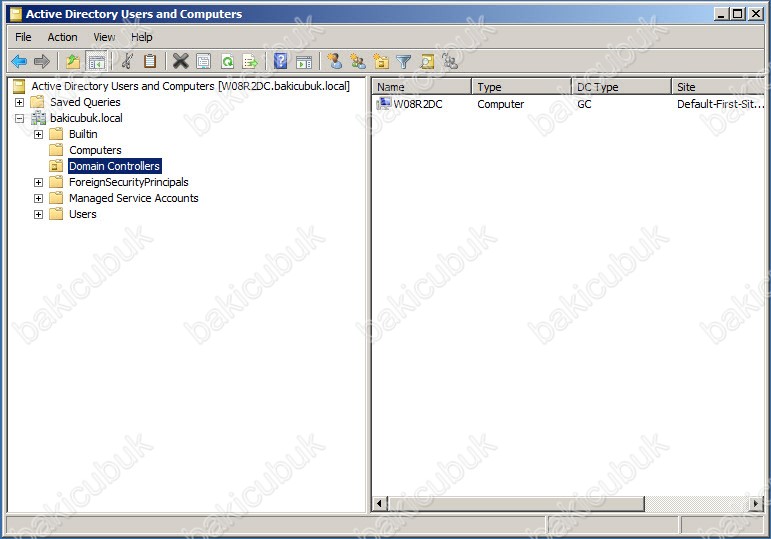

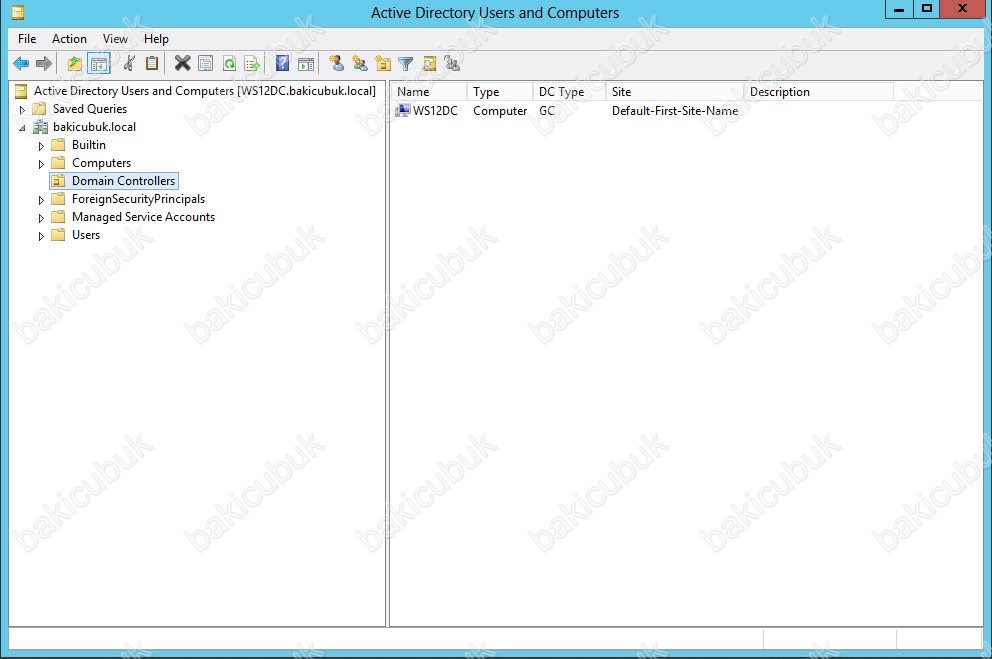

Windows Server 2003 sunucum üzerinde Active Directory Users and Computers konsolunu açtığımızda Domain Controller altina W08R2DC olarak adlandırdığım Additional Domain Controller geldiğini görüyoruz.

Windows Server 2008 R2 sunucum üzerinde Active Directory Users and Computers konsolunu açtığımızda Domain Controller altina W08R2ADC olarak adlandırdığım Additional Domain Controller geldiğini görüyoruz.

Sunucumuz restart olduktan sonra Windows Server 2003 R2 ( W03R2DC ) üzerindeki Flexible Single Master Operations ( FSMO ) rollerimizi Windows Server 2008 R2 ( W08R2 ) üzerinden taşıma işlemine başlıyoruz.

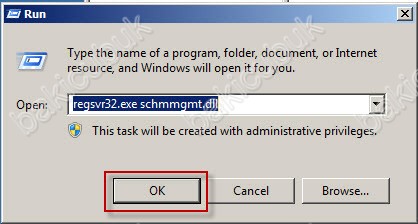

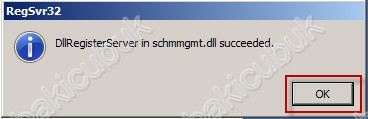

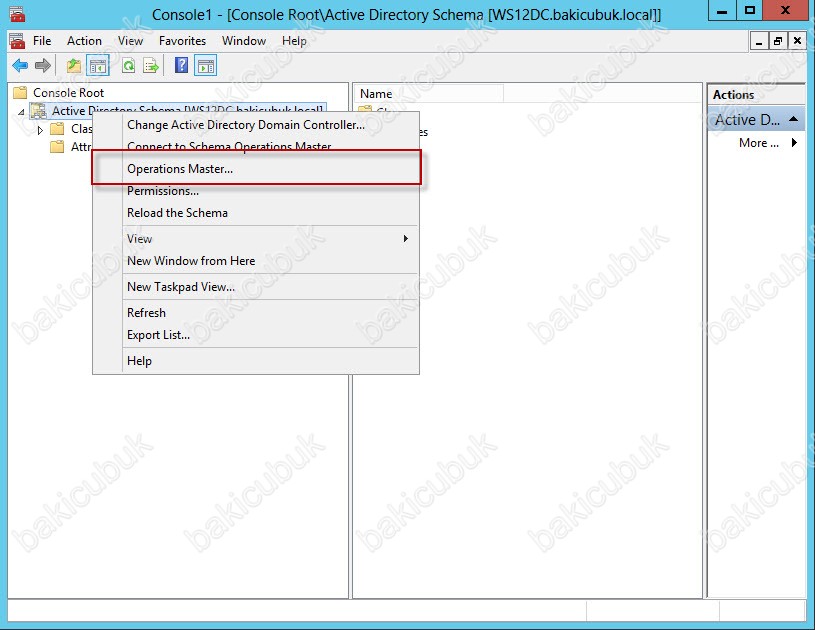

Schema Master rolünü taşıyarak başlıyorum. Schema Master MMC konsolda gelmiyecektir. Bu yüzden Start = > Run = > regsvr32.exe schmmgmt.dll komutunu çalıştırıyorum.

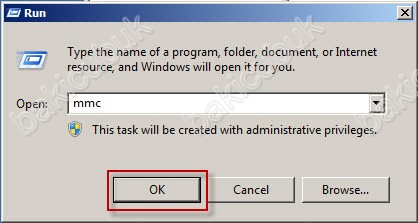

Actice Directory Schema konsolunu açmak için mmc konsolunu açıyoruz. Bunun için Run açarak mmc komutunu çalıştırıyorum.

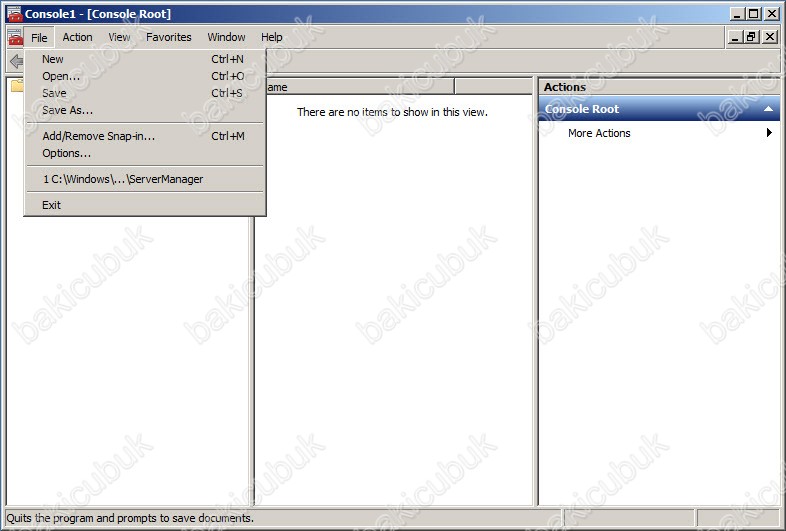

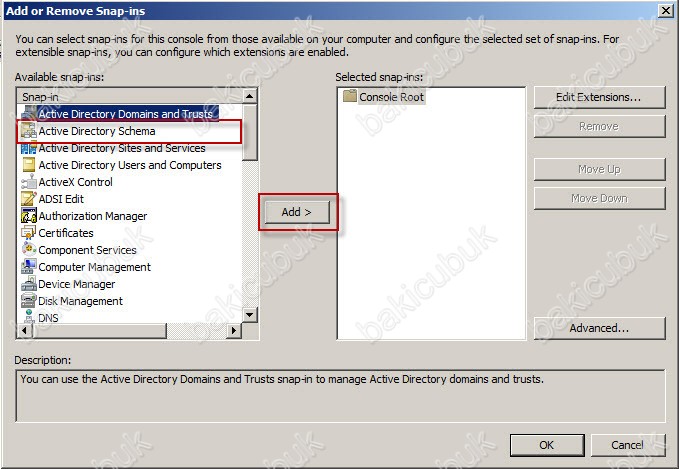

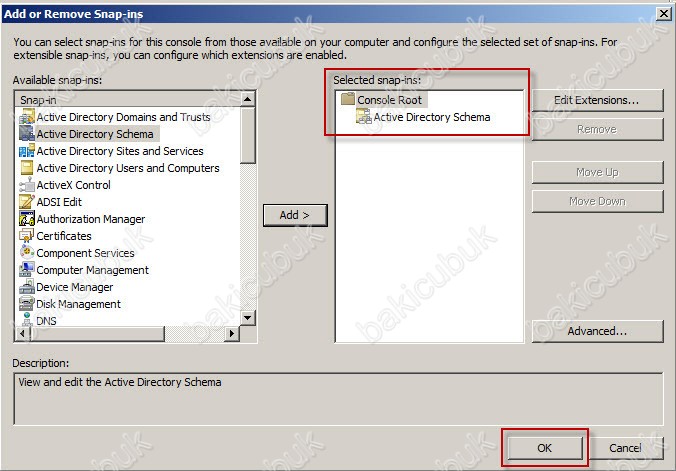

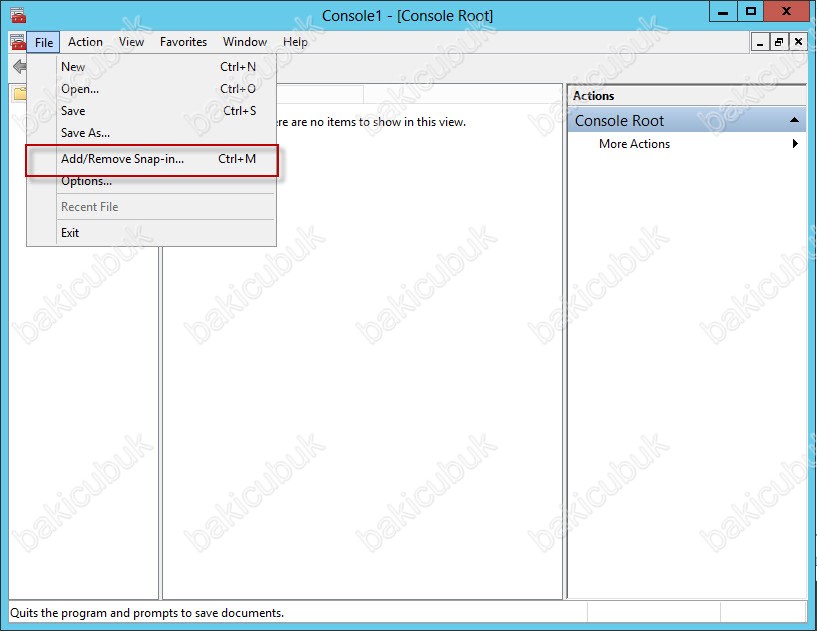

Açılan mmc konsolu üzerinden Ctrl+M ya da File menüsünden Add/Remove Snap-in tıklıyorum.

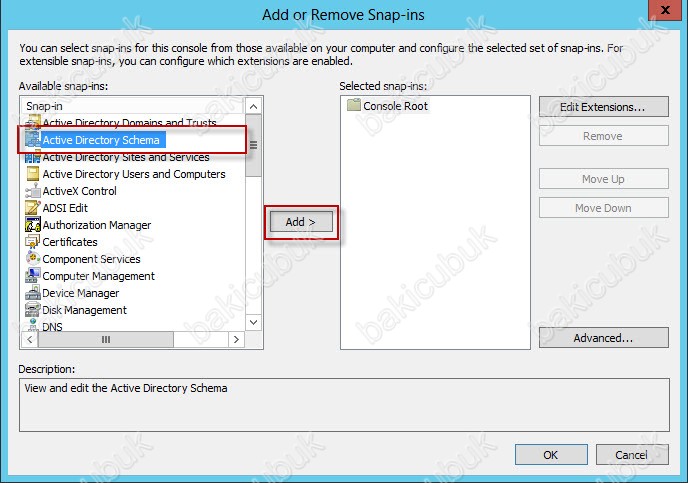

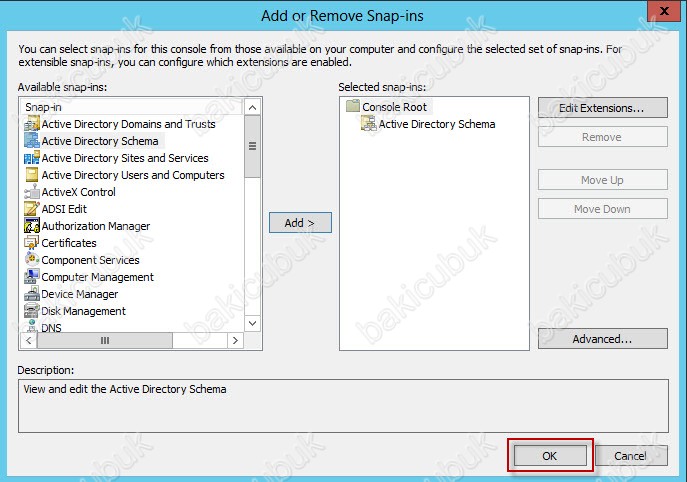

Karşımıza gelen Add/Remove Snap-ins ekraninda Active Diretory Schema seçerek Add diyerek listeye ekliyorum.

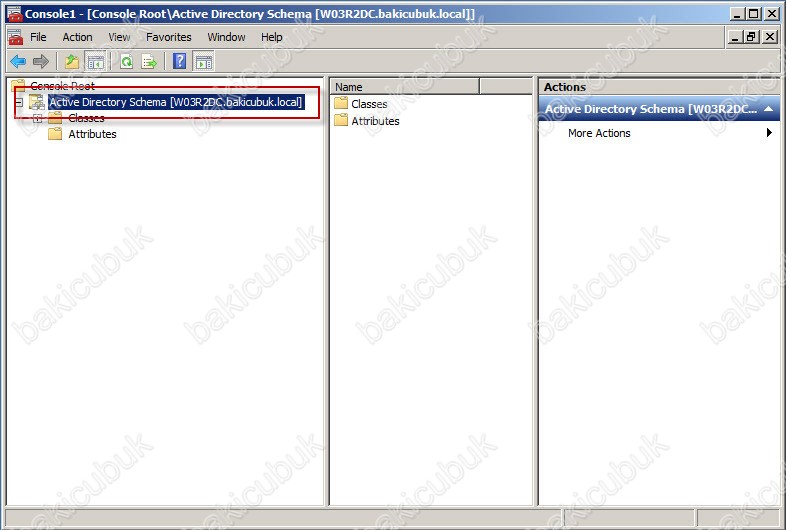

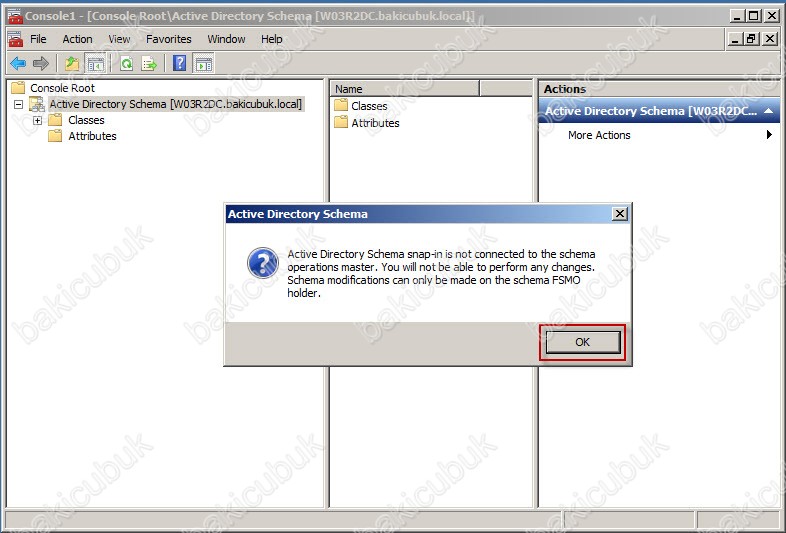

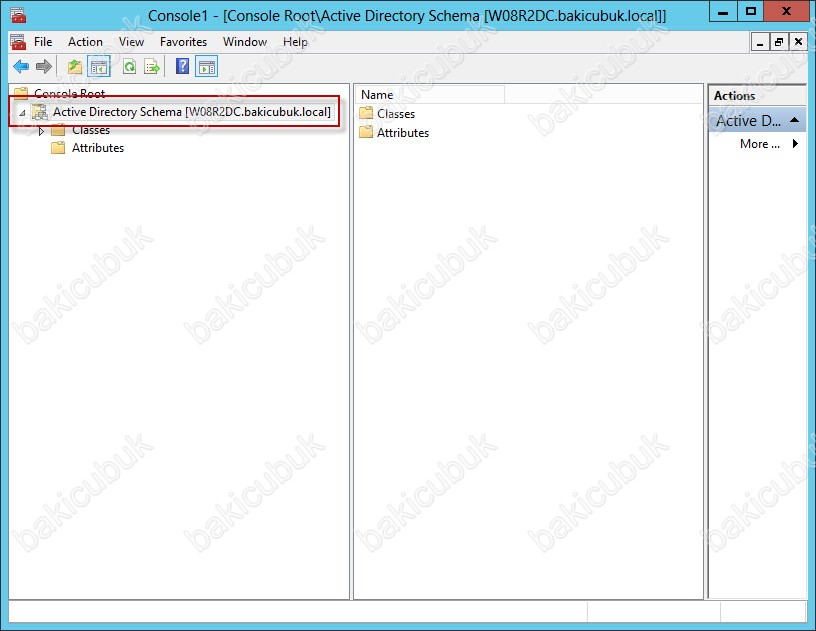

Active Directory Schema konsolu açıldı ancak Windows Server 2003 R2 ( W03R2DC ) üzerinden Windows Server 2008 R2 ( W08R2DC ) üzerine Schema Master rolünü taşıyacağım ancak şu anda Active Directory Schema W03R2DC olarak geldi karşımıza rolleri Windows Server 2008 R2 W08R2DC üzerine taşıyacağımızdan onu seçmem gerekiyor

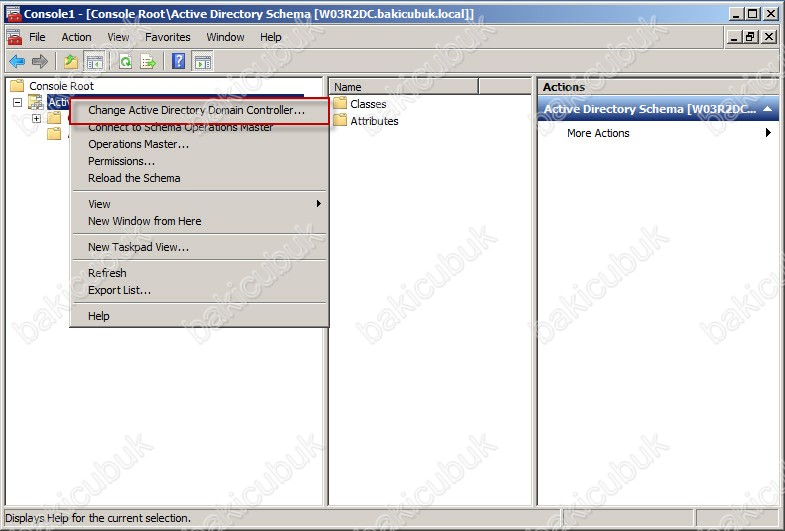

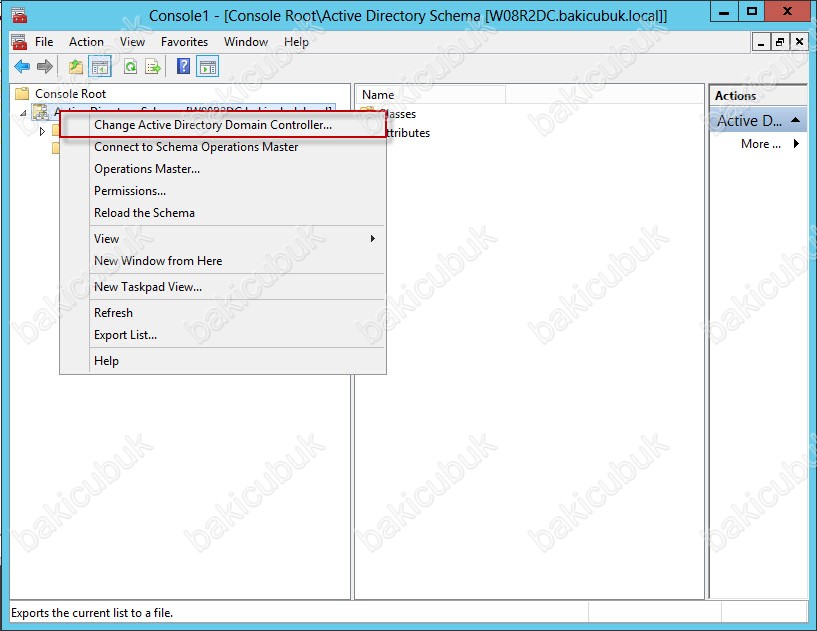

Bunun için sağ click yaparak Change Active Directory Domain Controller diyorum.

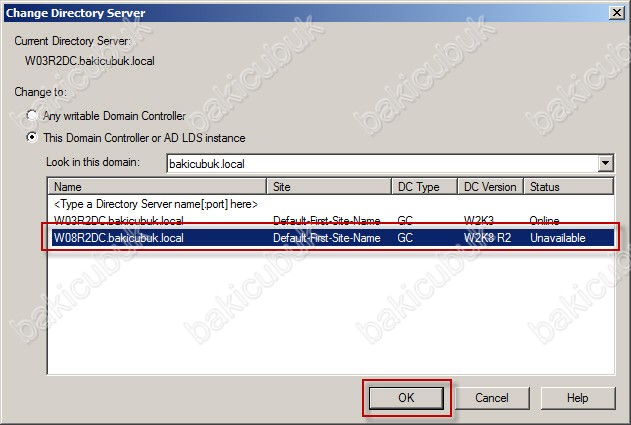

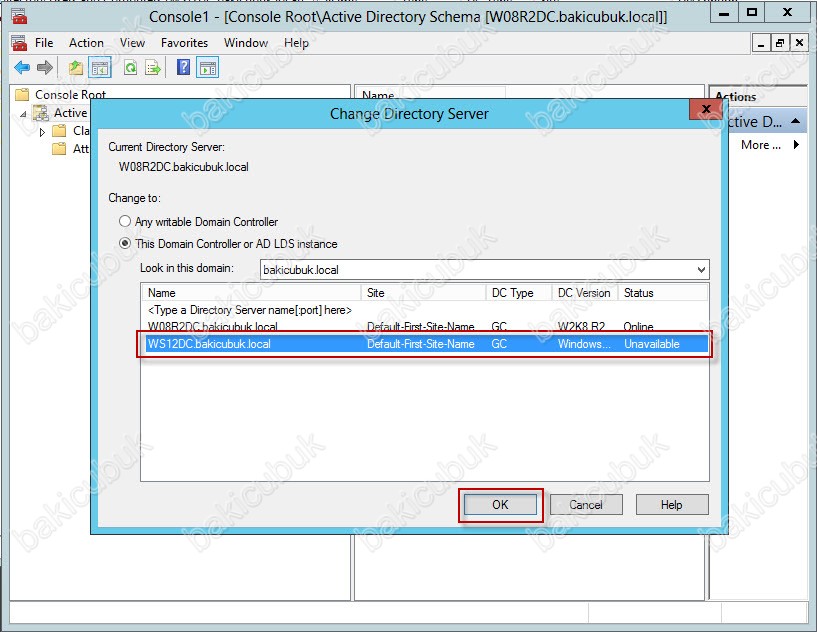

Change Directory Server ekranın da This Domain Controller or AD LDS instance bölümü seçili ilen W08R2DC sunucumu seçiyorum.

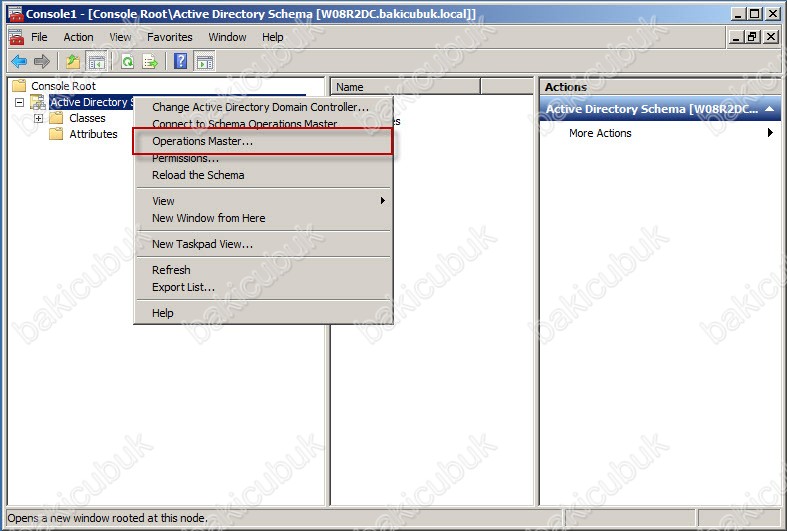

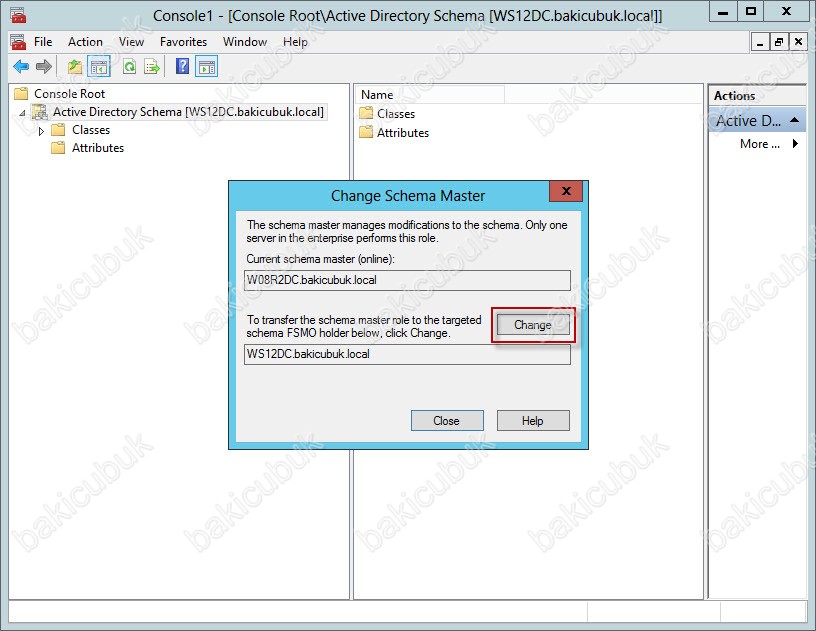

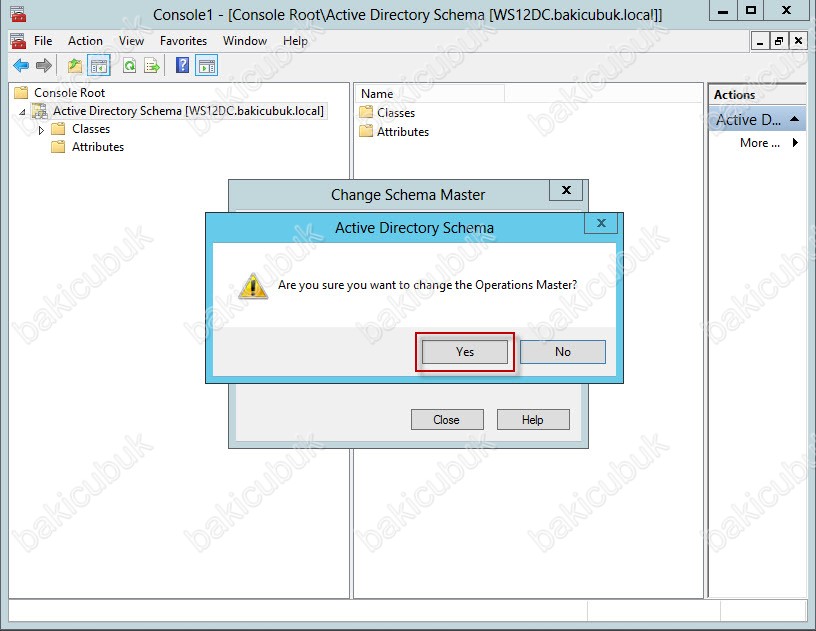

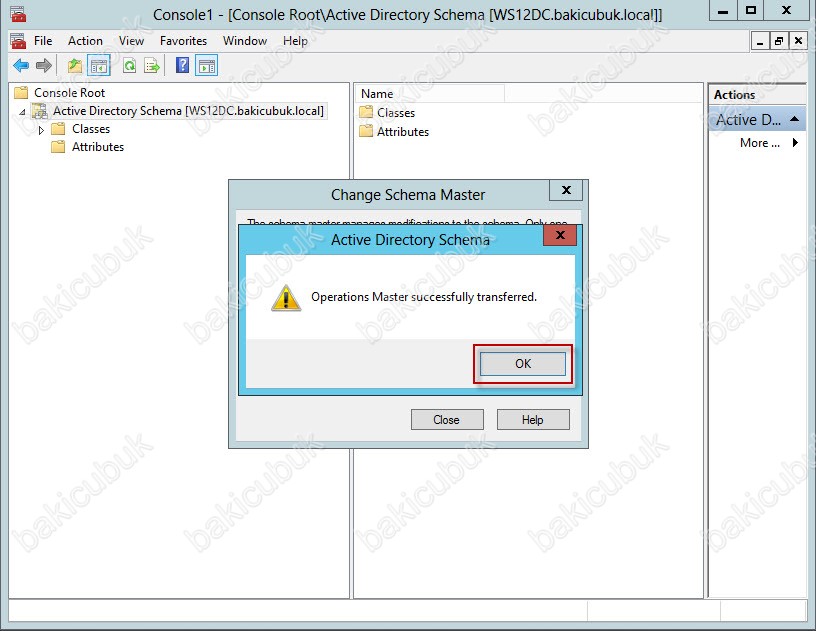

Active Directory Schema konsolunun da Schema Master rolünü Windows Server 2008 R2 ( W08R2DC ) üzerine taşıyacağım. Bunun için Operations Master tikliyorum.

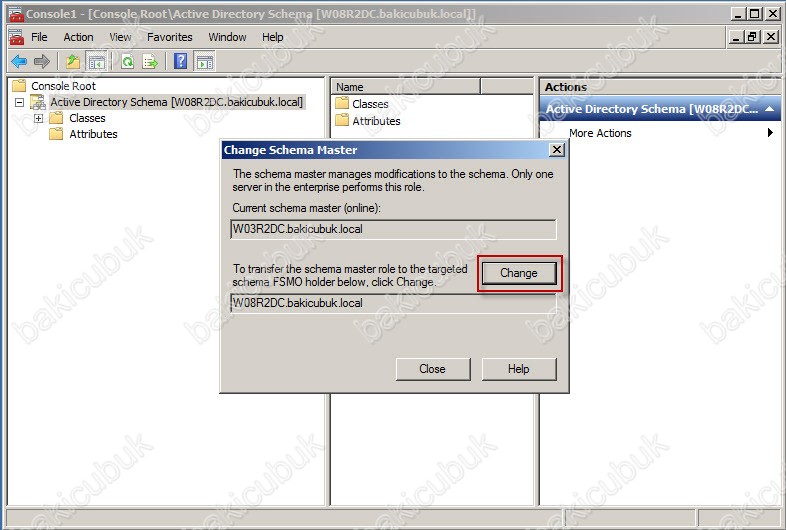

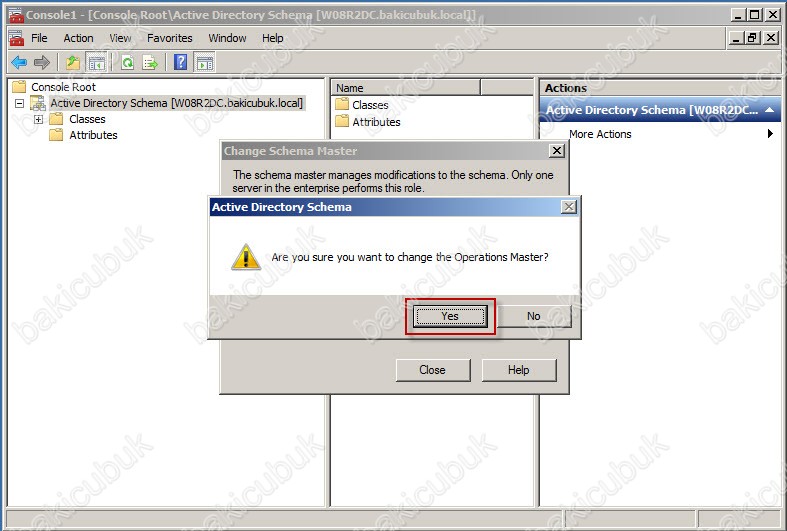

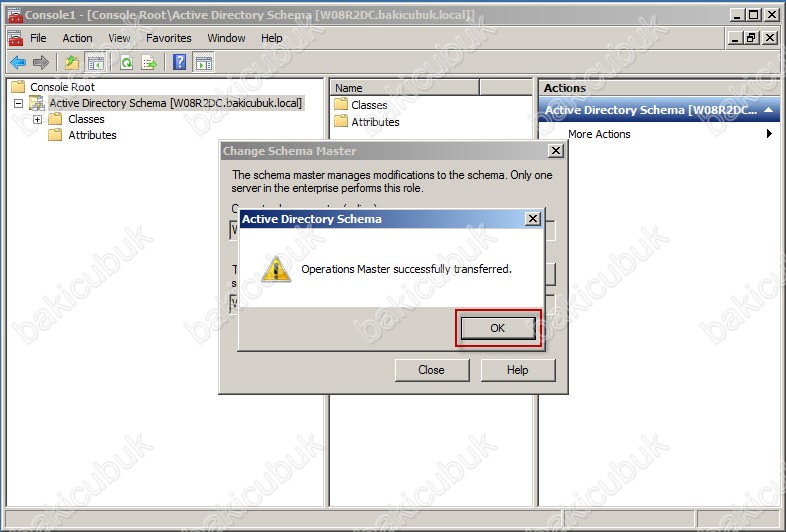

Change Schema Master ekraninda Schema Master rolünü Windows Server 2003 R2 ( W03R2DC ) üzerinden Windows Server 2008 R2 ( W08R2DC ) üzerine taşımak için Change diyerek taşıma işlemini gerçekleştiriyoruz.

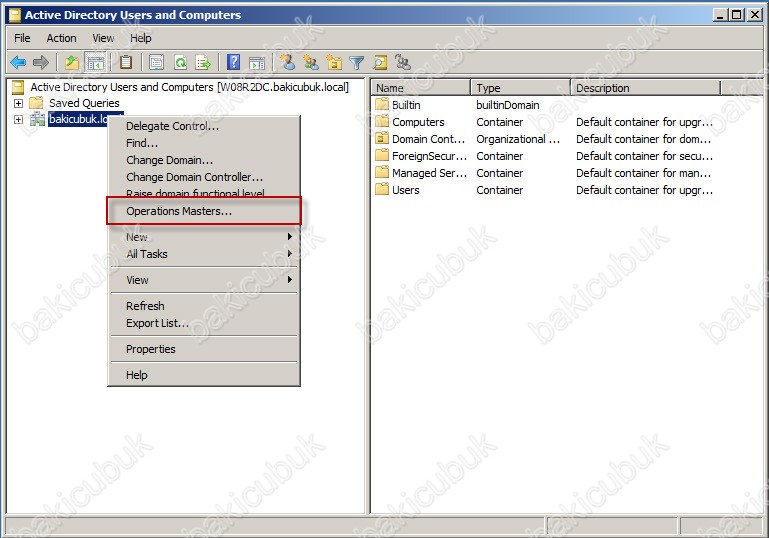

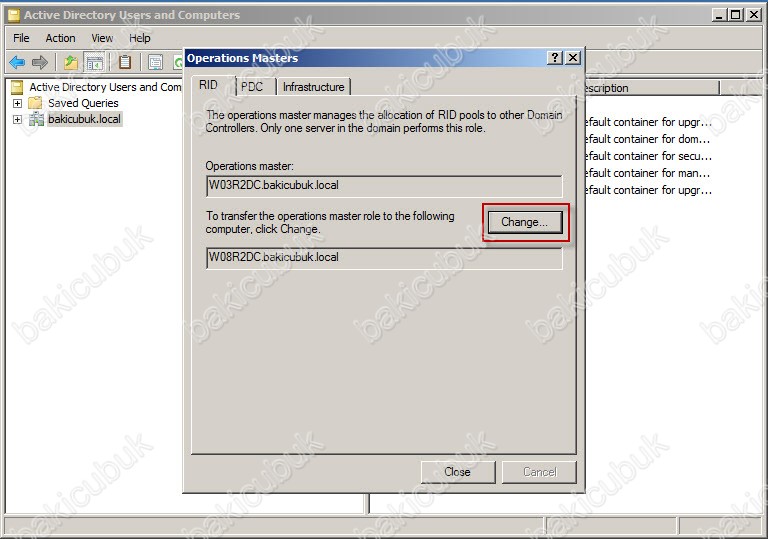

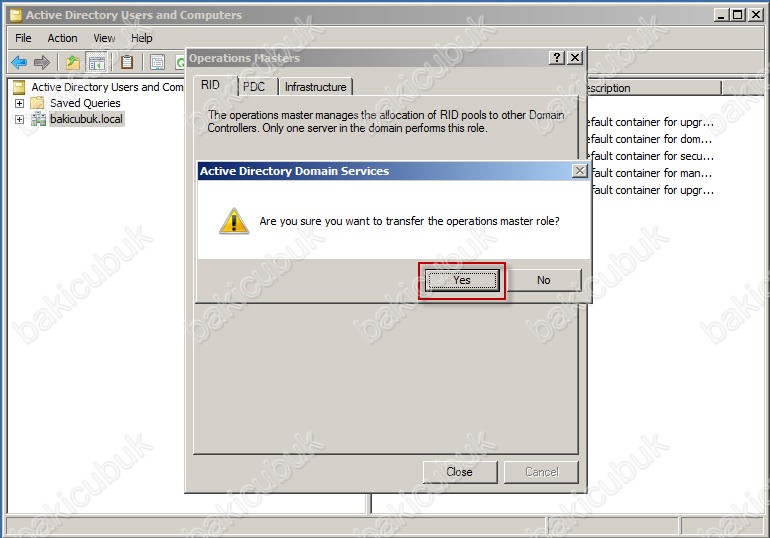

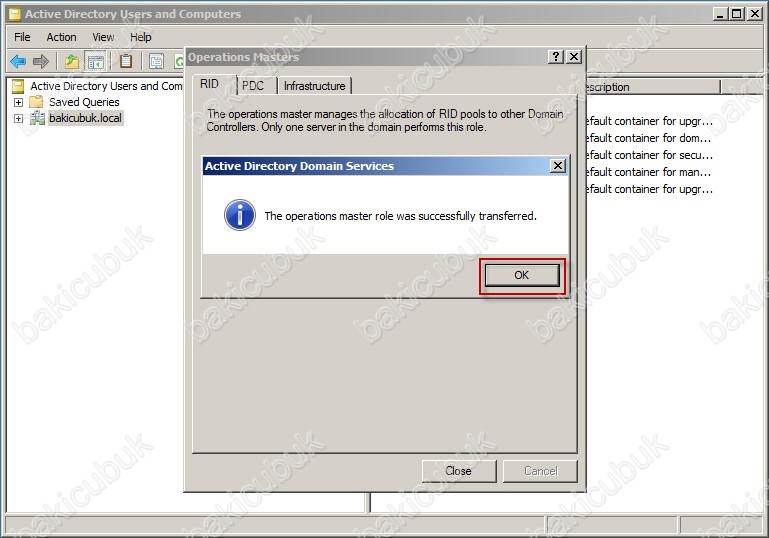

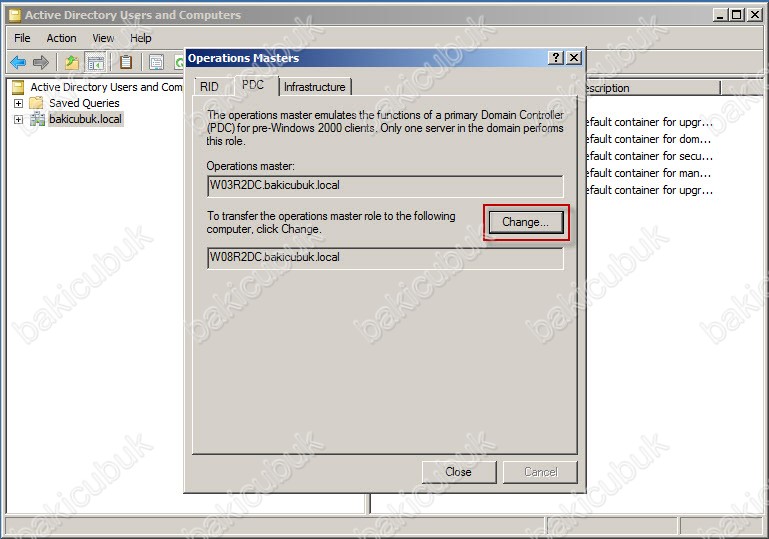

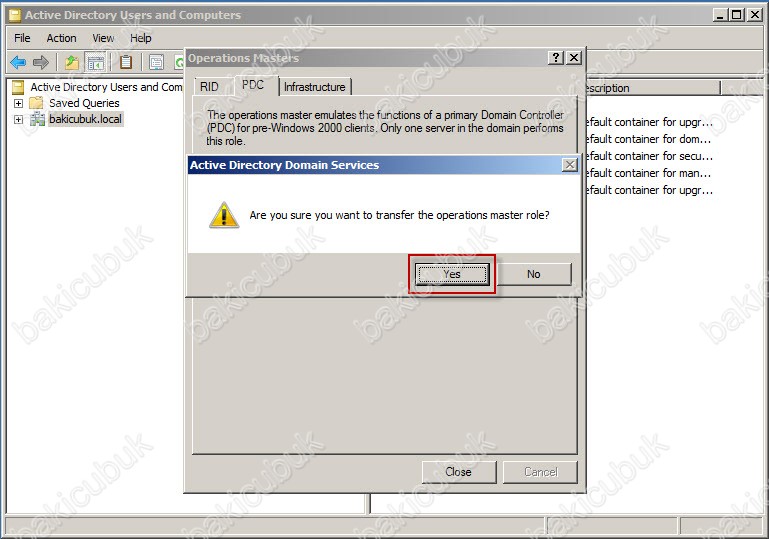

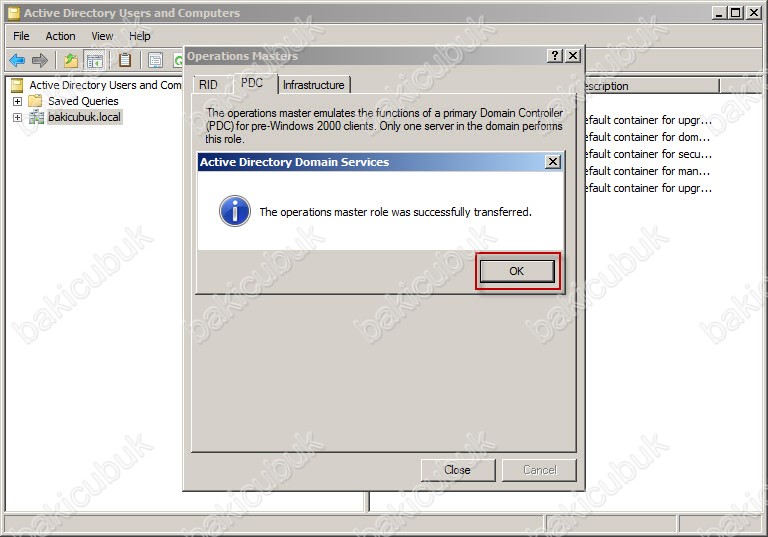

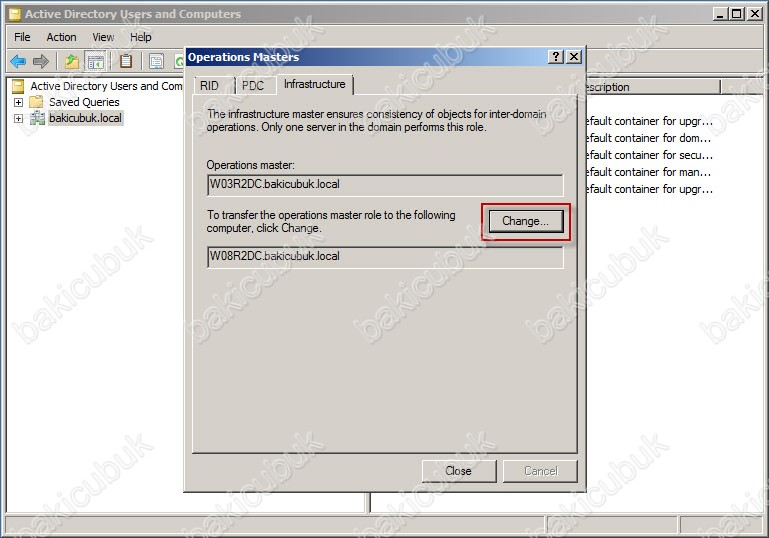

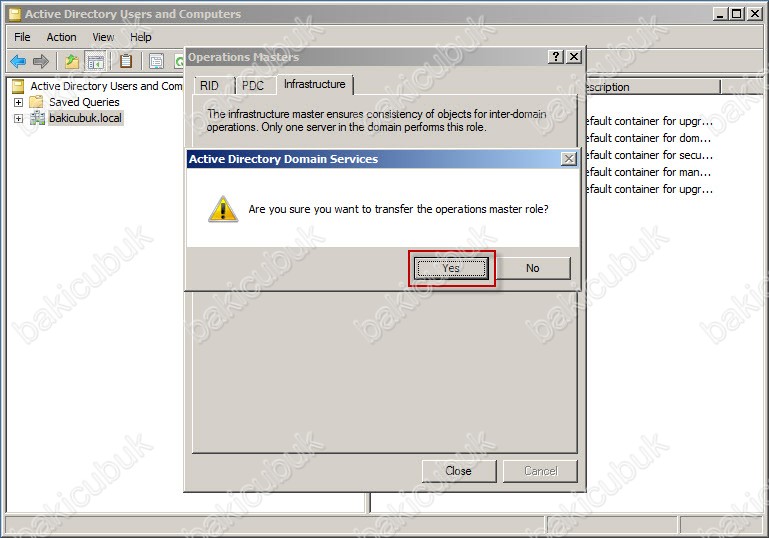

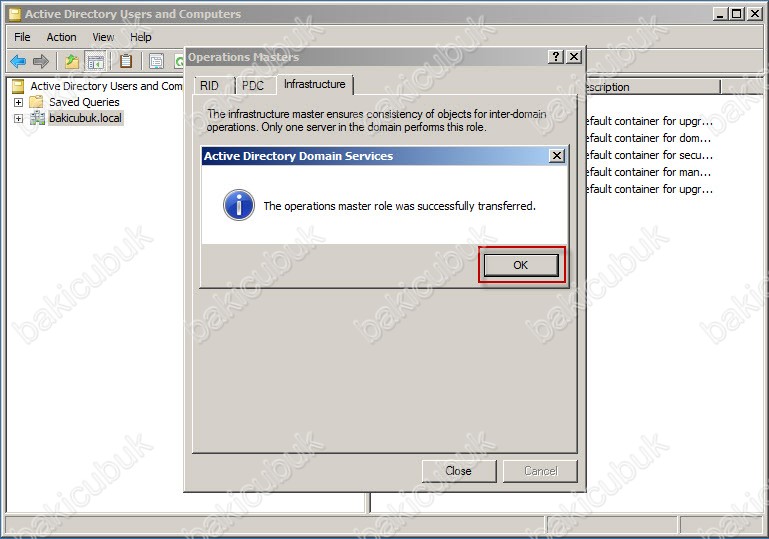

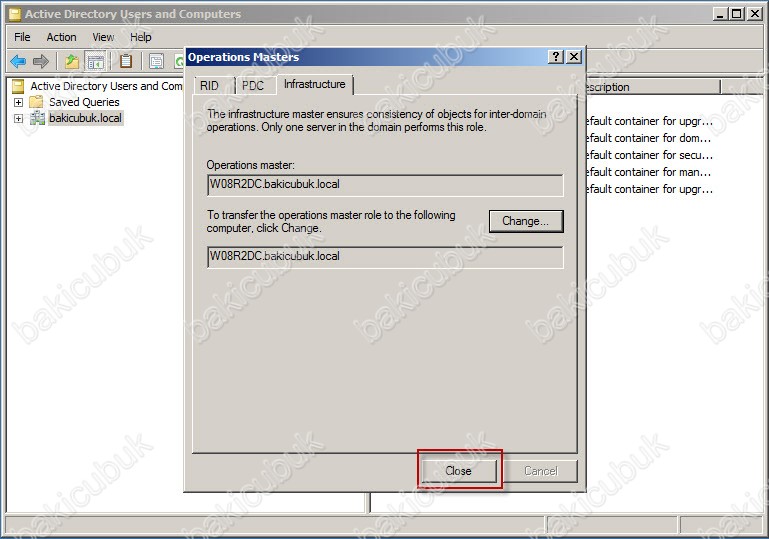

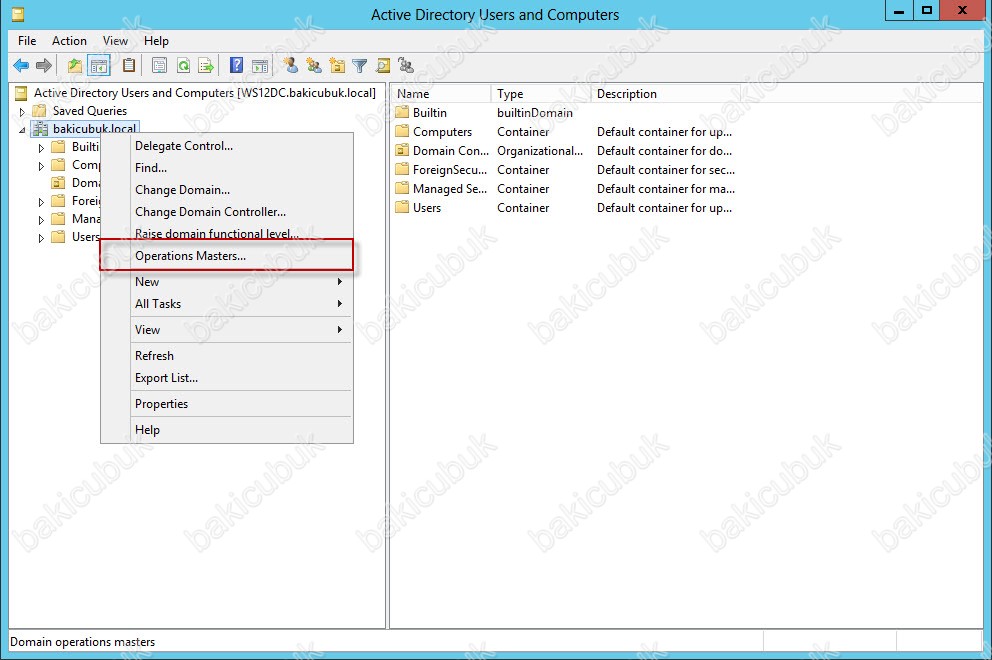

RID PDC ve Infrastructure rollerini Windows Server 2003 R2 ( W03R2DC ) üzerinden Windows Server 2008 R2 ( W08R2DC ) üzerine taşıma işlemine başlatıyoruz. Active Directory Users and Computers konsolunu açıyorum. Active Directory Users and Computers üzerinde sağ click yapıyorum ve Operations Masters bölümüne tıklıyorum.

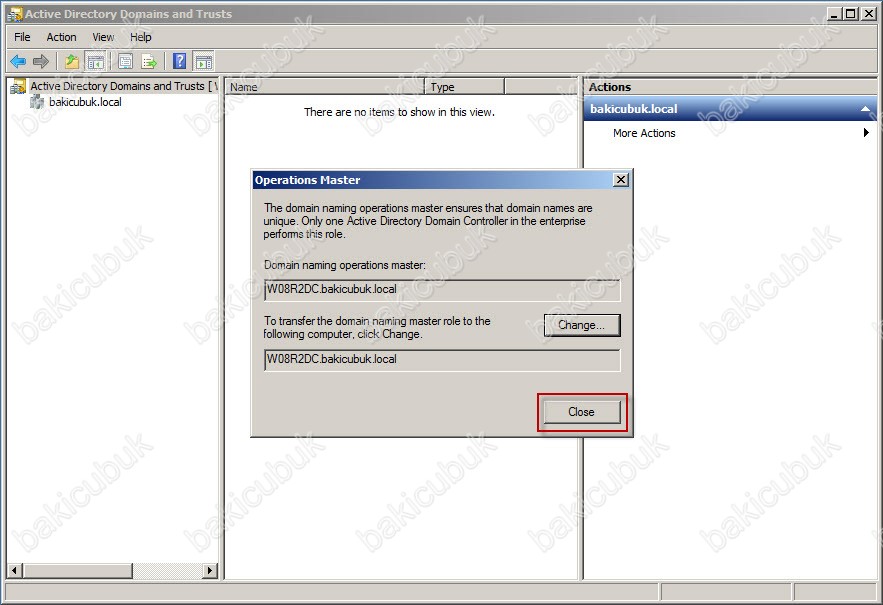

RID,PDC ve Infrastructure rollerimi Windows Server 2003 R2 ( W03R2DC ) üzerinden Windows Server 2008 R2 ( W08R2DC ) üzerine taşıma işlemini tamamlıyoruz. Bir diğer rolüm Domain Naming Master rolünü taşımak için Active Directory Domains and Trusts konsolunu açıyorum.

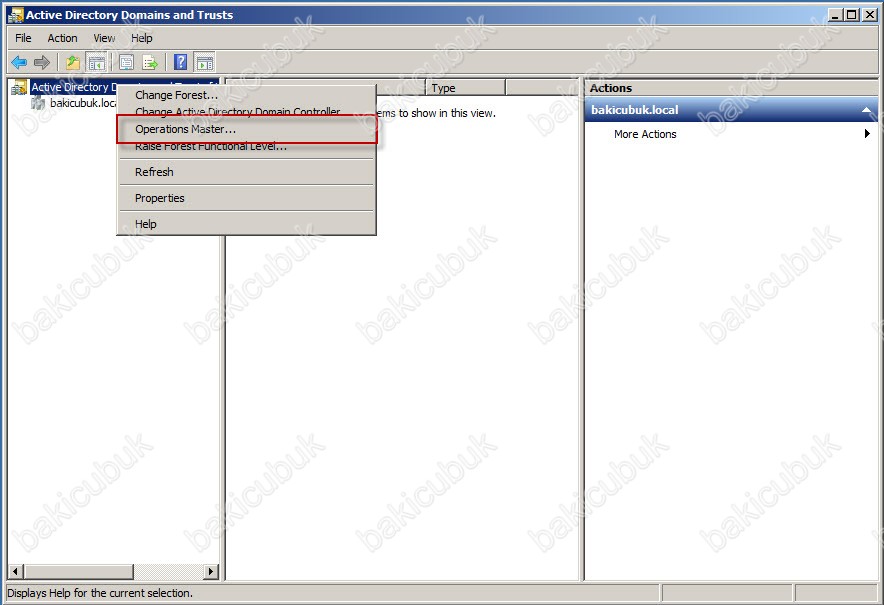

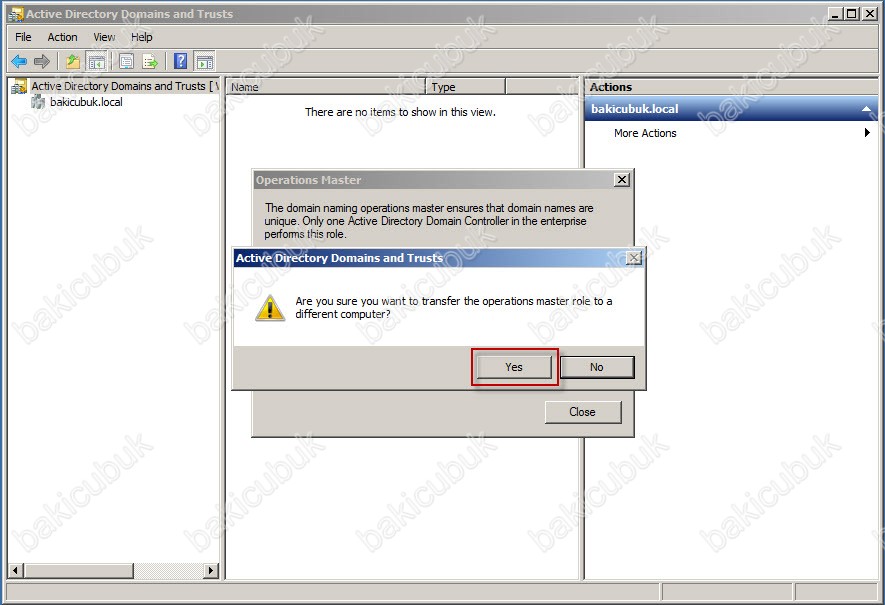

Active Directory Domains and Trusts sağ click yaparak Operations Master tıklıyorum.

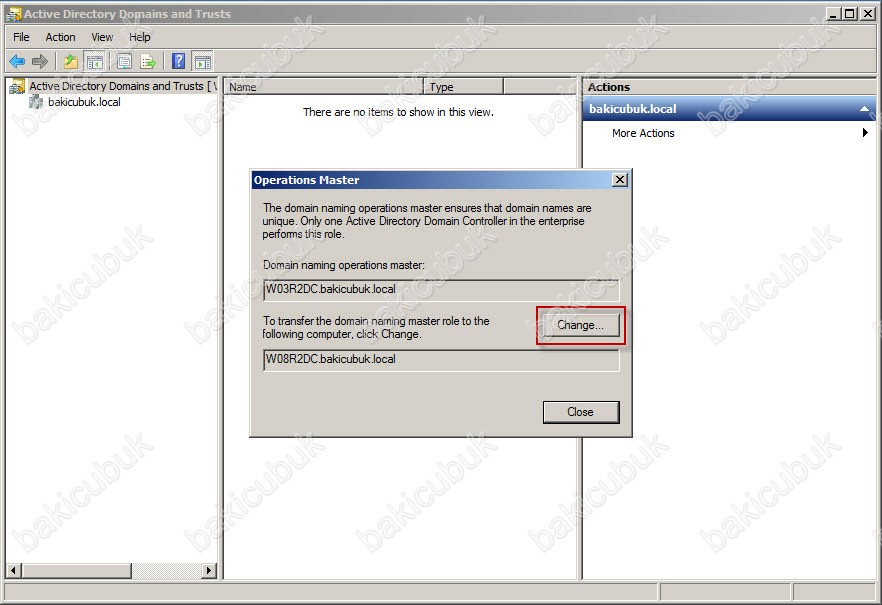

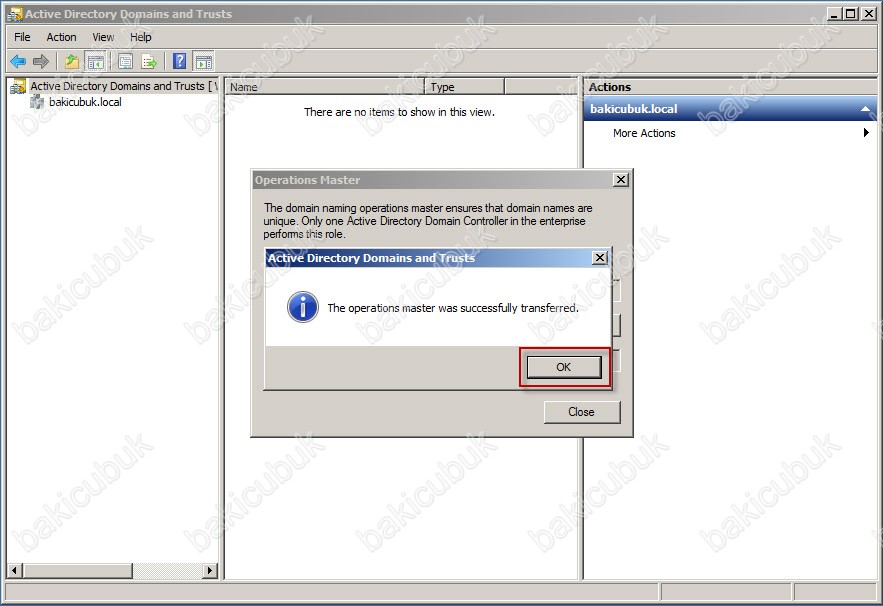

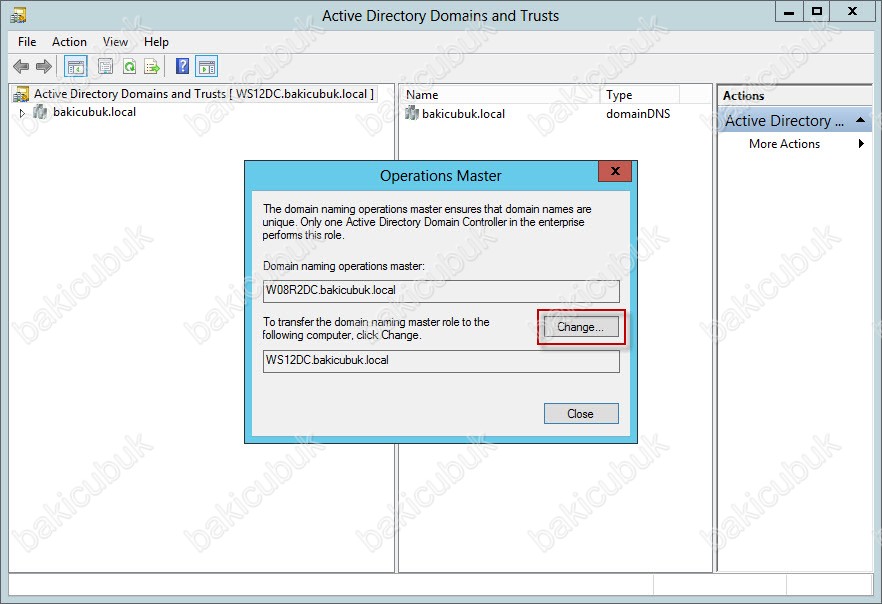

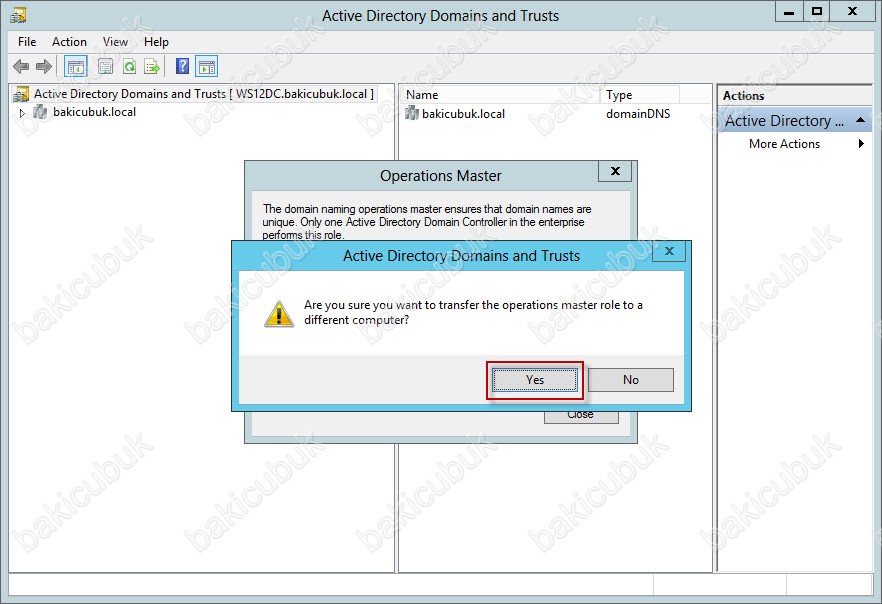

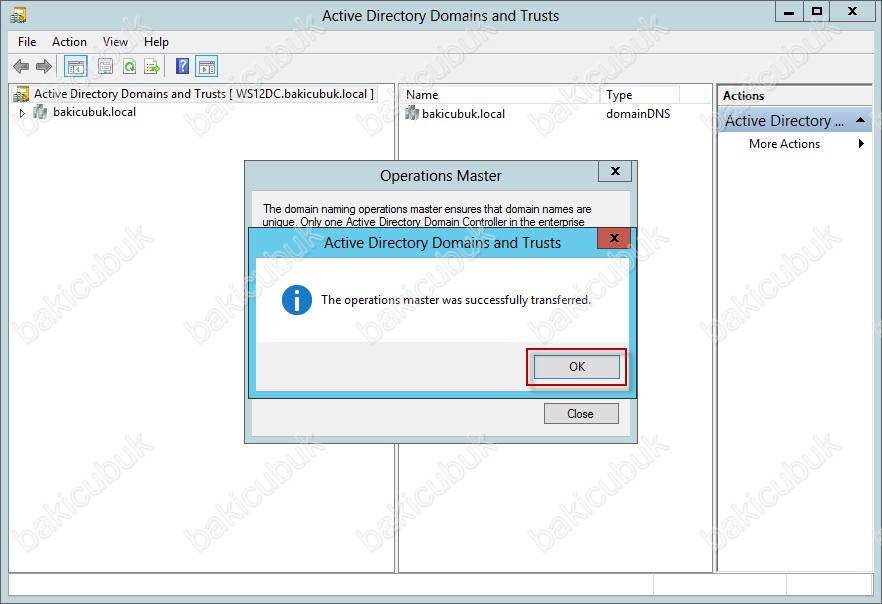

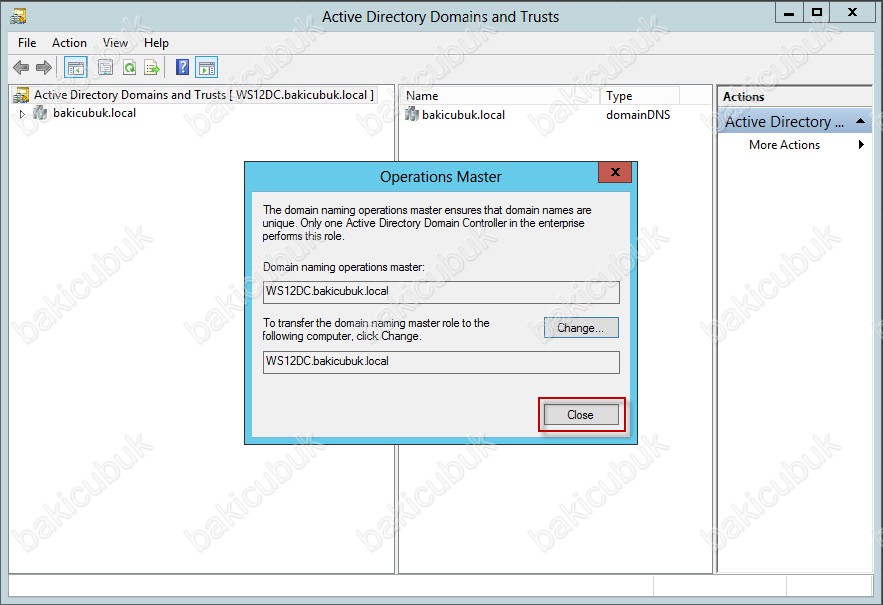

Domain Naming Master rolünü Windows Server 2003 R2 ( W03R2DC ) üzerinden Windows Server 2008 R2 ( W08R2DC ) sunucusu üzerine Change diyerek taşıyoruz.

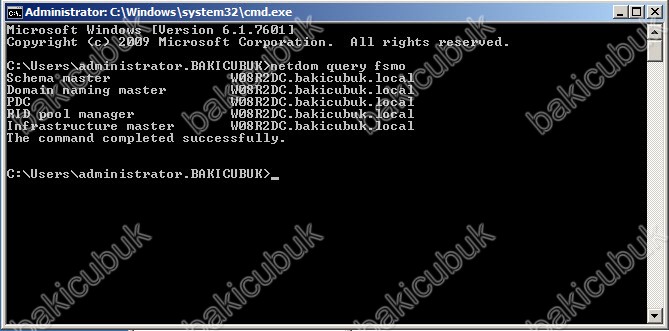

Flexible Single Master Operations ( FSMO ) rollerimiz Windows Server 2003 R2 ( W03R2DC ) üzerinden Windows Server 2008 R2 ( W08R2DC ) taşındığını kontrol etmek için Windows Server 2008 R2 ( W08R2DC ) üzerinden netdom query fsmo komutunu çalıştırıyorum ve rollerin hepsinin Windows Server 2008 R2 ( W08R2DC ) R2 üzerine taşındığını görüyorum.

Windows Server 2003 R2 ( W03R2DC ) üzerinden Windows Server 2008 R2 ( W08R2DC ) Flexible Single Master Operations ( FSMO ) rollerimizi taşıdıktan sonra Windows Server 2003 R2 ( W03R2DC ) ortamdan kaldirabiliriz öncelikle Windows Server 2003 R2 ( W03R2DC ) Global Catalog özelliğini kaldiriyoruz.

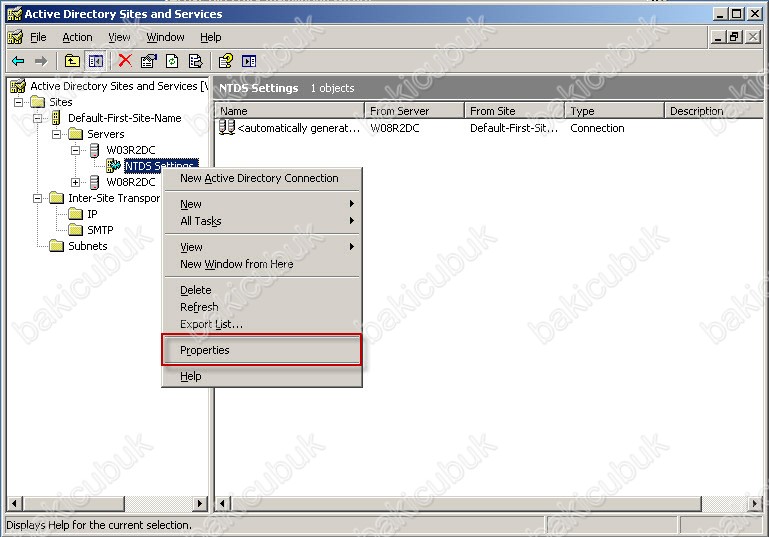

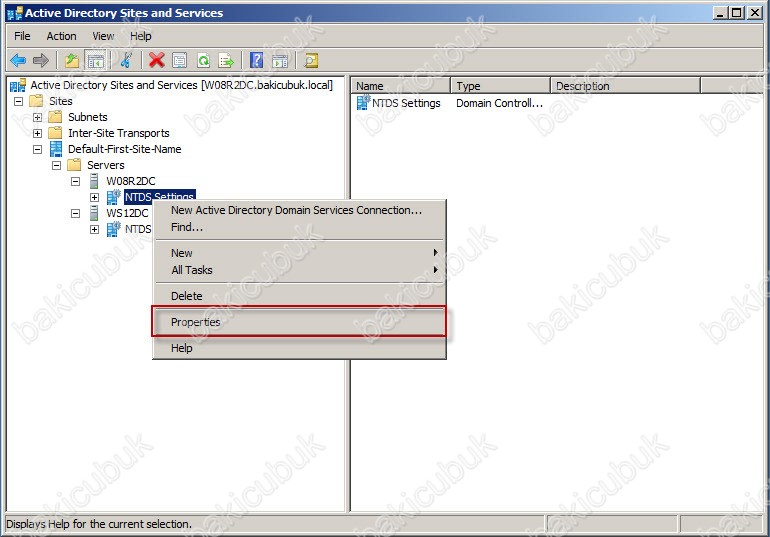

Active Directory Sites and Services konsolu açıyoruz Default-First-Site-Name = > Servers = > W03R2DC = > NTDS Settings sağ tuş Properties diyoruz.

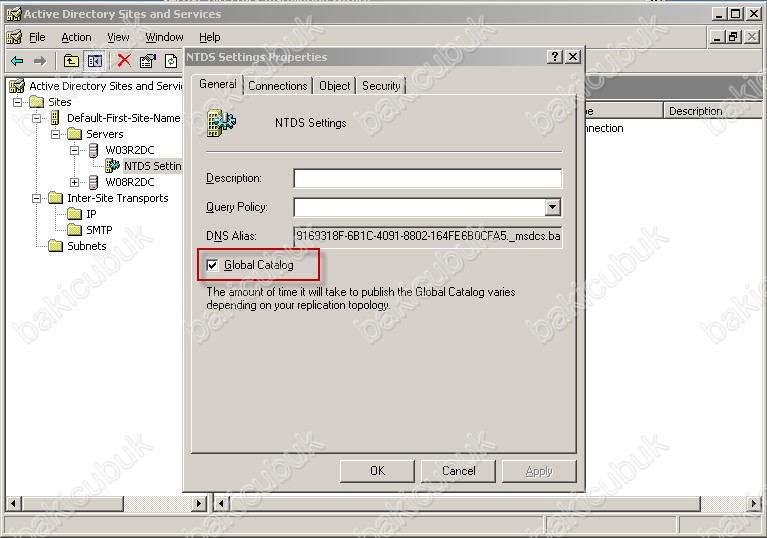

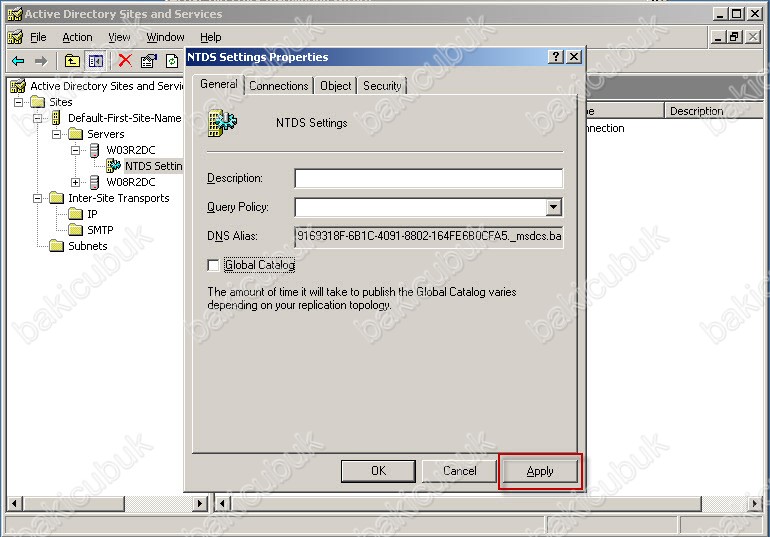

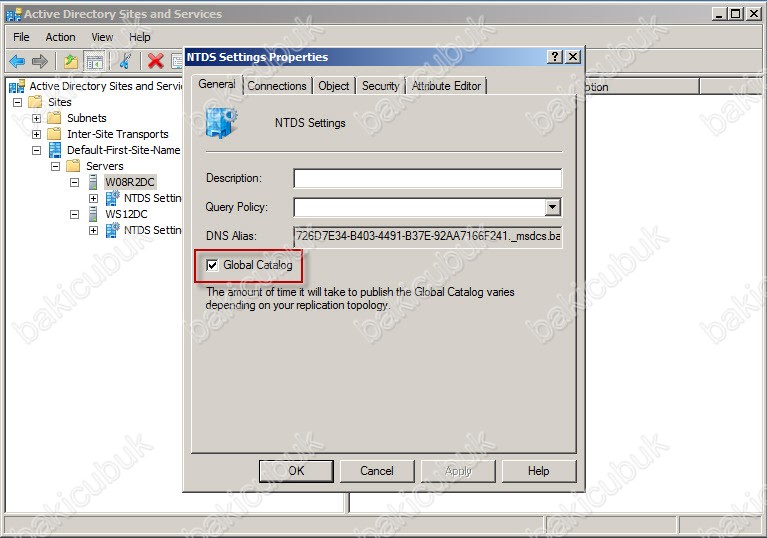

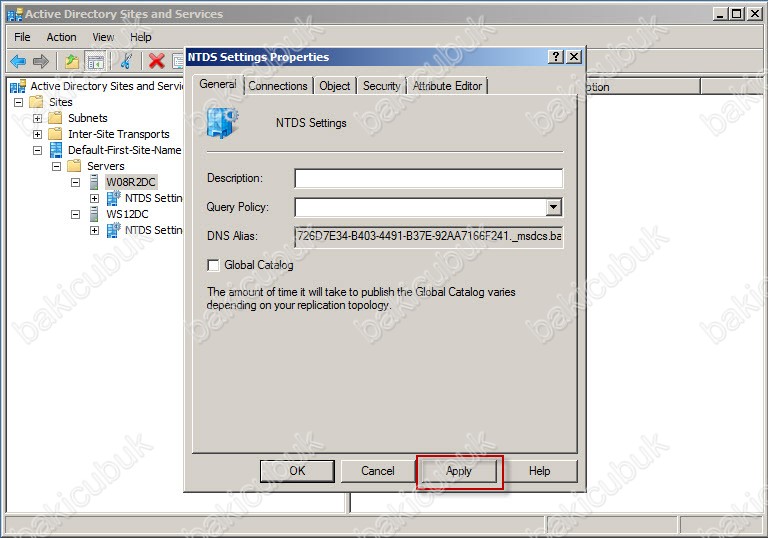

NTDS Settings Properties ekraninda Global Catalog işaretini kaldiriyoruz.

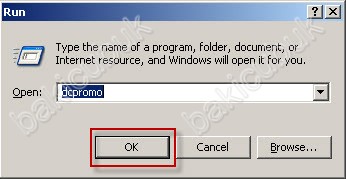

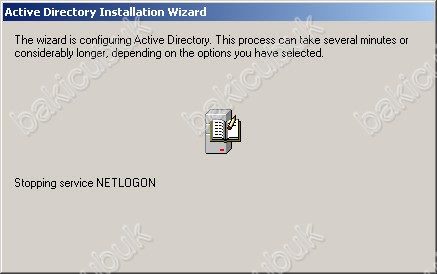

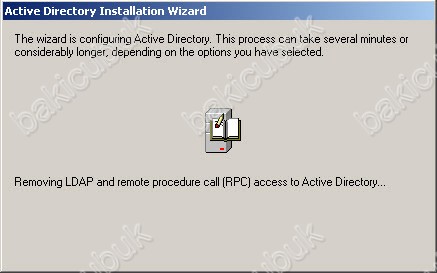

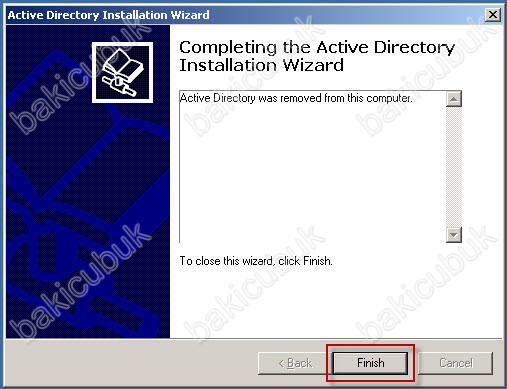

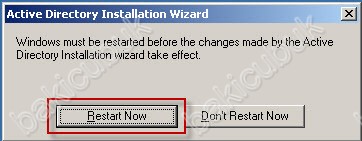

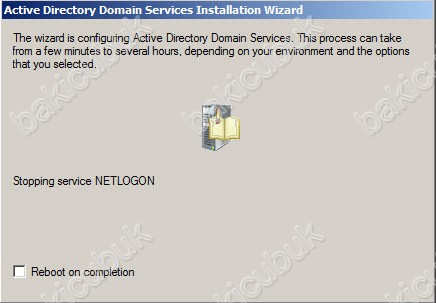

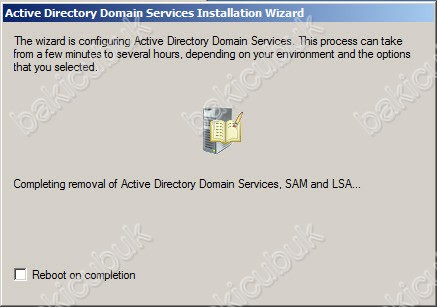

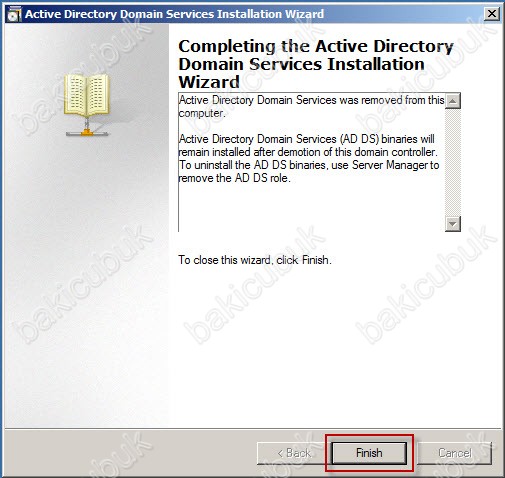

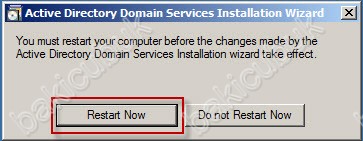

Windows Server 2003 R2 ( W03R2DC ) üzerinde Active Directory Domain Services rolünün kaldirilmasi için Start => Run çalıştırarak dcpromo komutunu yazıyoruz.

Welcome to the Active Directory Installation Wizard ekrani geliyor karşımıza yapılandırmaya devam etmek için Next diyerek devam ediyoruz.

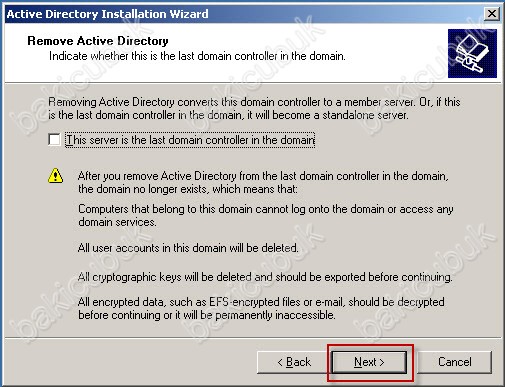

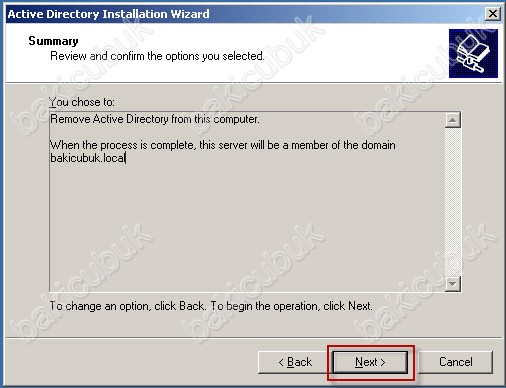

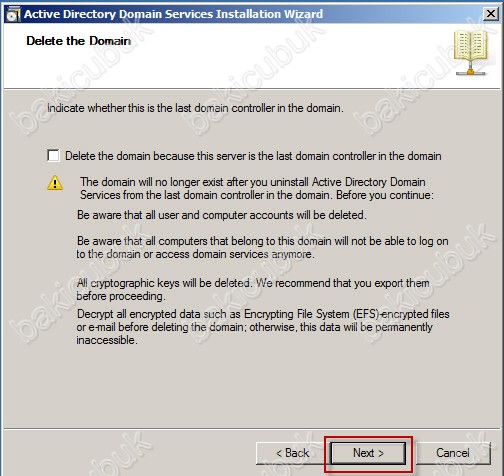

Remove Active Directory ekraninda herhangi bir değişiklik yapmadan Next diyerek devam ediyoruz.

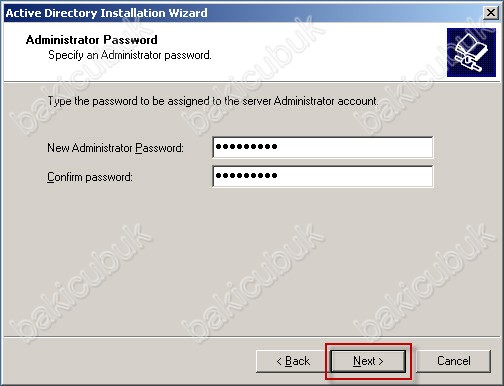

Administrator Password ekraninda sunucumuz artik Domain Controller olarak görev yapmayacağı için bizden Local Administrator kullanıcısı için bir password belirlememizi istiyor. Bir password belirleyerek Next diyerek devam ediyoruz.

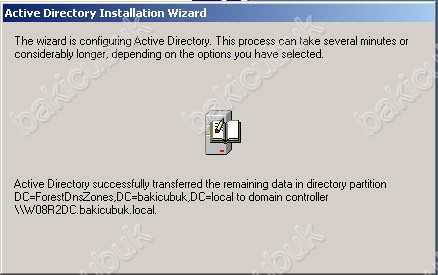

Windows Server 2008 R2 sunucum üzerinde Active Directory Users and Computers konsolunu açtığımızda Domain Controller altina sadece W08R2DC olarak adlandırdığım Domain Controller olduğunu görüyoruz.

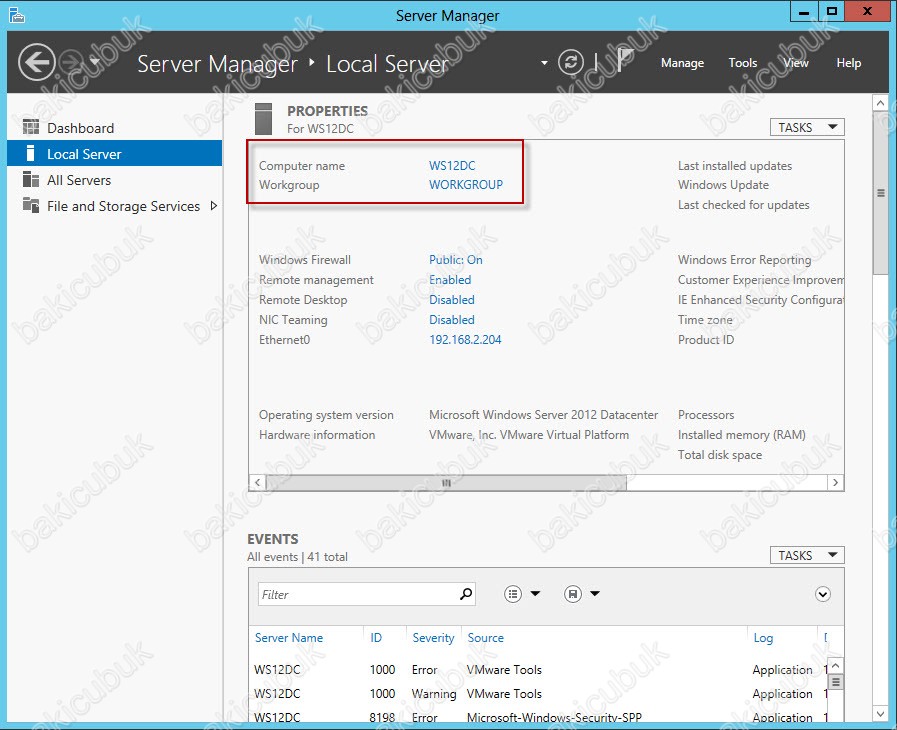

Windows Server 2003 ( W03R2DC ) Active Directory yapımız tarafindan yükseltme işlemlerini tamamladiktan sonra Windows Server 2008 R2 ( W08R2DC ) sunucumu ortamima Additional Domain Controller olarak yapılandirdik sonra Flexible Single Master Operations ( FSMO ) rollerimizi Windows Server 2008 R2 ( W08R2DC ) sunucumuza taşıdıktan sonra Windows Server 2003 ( W03R2DC ) ortamimizdan kaldirdik. Şimdi ise Windows Server 2008 R2 ( W08R2DC ) Active Directory yapımızı Windows Server 2012 ( WS12DC ) üzerine taşıyacağız.

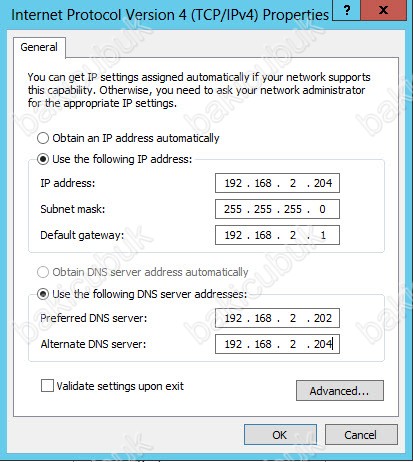

Önce aşağıdaki gibi sunucumuz üzerinde IP Adreslerini yapılandiriyoruz.

Windows Server 2003 R2 ( W03R2DC ) üzerindeki IP Adres yapılandırmasi :

Windows Server 2012 ( WS12DC ) üzerindeki IP Adres yapılandırmasi :

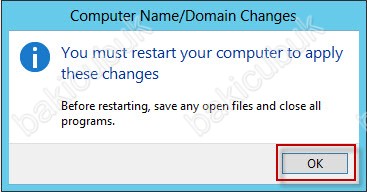

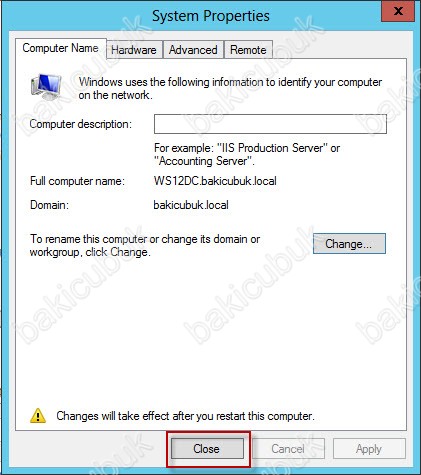

Windows Server 2012 ( WS12DC ) isimli sunucumuz üzerindee gerekli IP Adres yapılandırmasini tamamladiktan sonra sunucumuzu Domain yapımıza dahil ediyoruz.

Windows Server 2012 sunucumuzu Domain ortamina dahil ettikten sonra Windows Server 2012 üzerinde Additional Domain Controller kurulumuna gerçekleştiriyoruz. Windows Server 2003,Windows Server 2008 Active Directory yapısını Windows Server 2008 R2 Active Directory yapısına yükseltme işlemi yaparken /adprep /forestprep ve /DomainPrep komutları ile Forest,Domain ve Schema yapısını yükseltmemiz gerekiyordu. Windows Server 2012 ile birlikte adprep aracı yerine, Active Directory Domain Services rolü kurulumu sırasında, Forest,Domain ve Schema yapısını otomatik olarak yaparak Active Directory Domain Services bileşenlerin kurulumuna devam edildiğini göreceğiz.

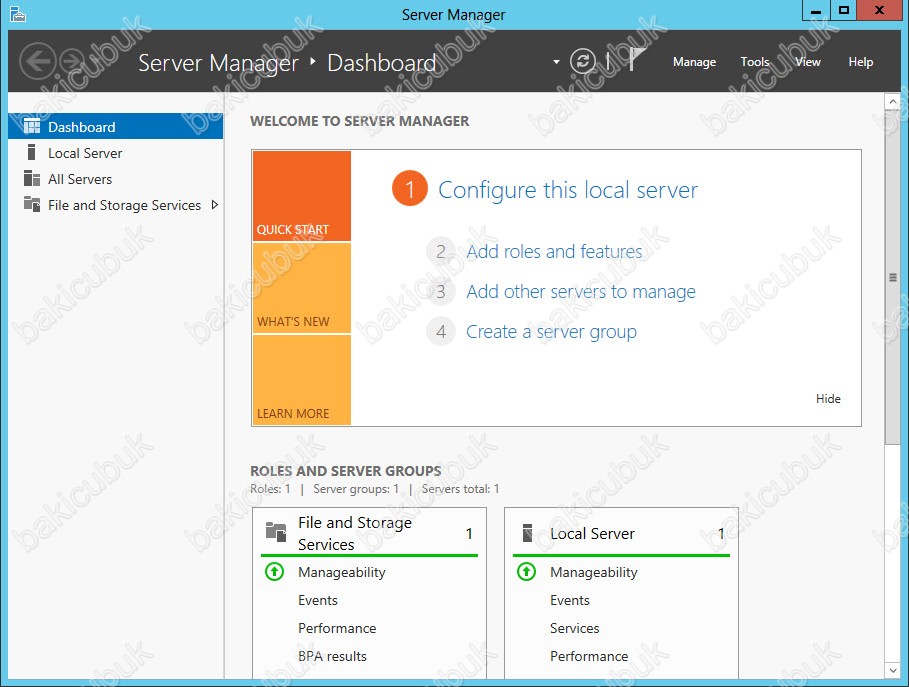

Server Manager konsolunu açıyoruz. Dashboard ekraninda Add roles and Features tikliyoruz. Dilerseniz sağ üst köşedeki Manage menüsünden Add Roles and Features ile rol ekleme sihirbazını açabiliriz.

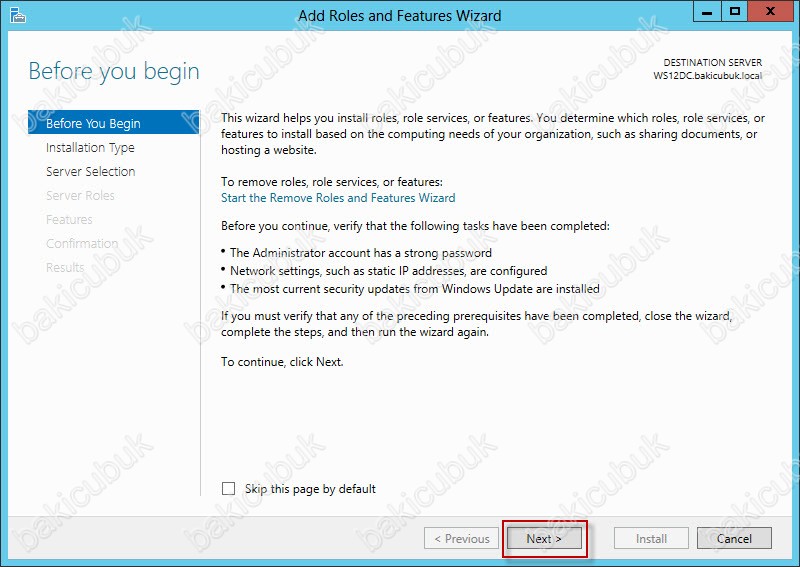

Add Roles and Features Wizard bilgi ekrani geliyor karşımıza kuruluma devam etmek için Next diyerek devam ediyoruz.

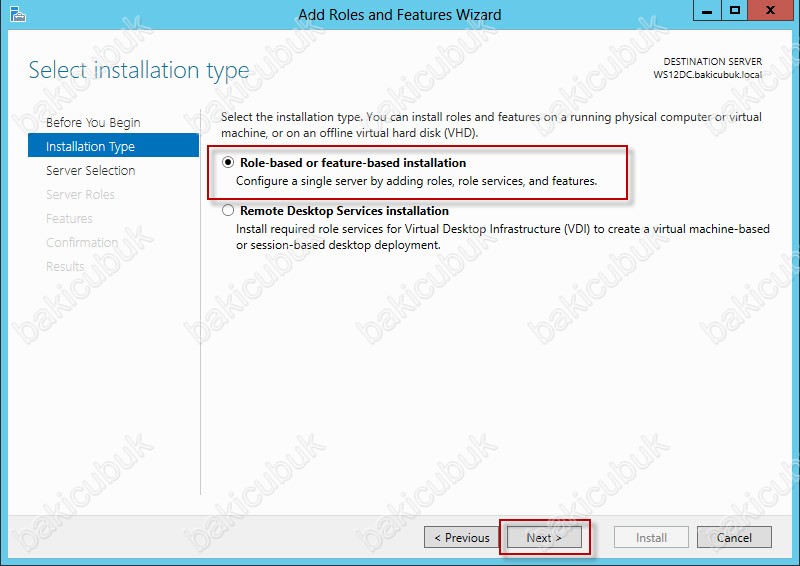

Select Installation Type ekraninda Role-based or Features-based Installation kurulum standart bildiğimiz rol ve özelliklerin kurulumunu yapabileceğimiz bölümdür. Biz Active Directory Domain Services rolünün kurulumu yapacağımız için Role-based or Features-based Installation seçerek Next diyerek devam ediyoruz.

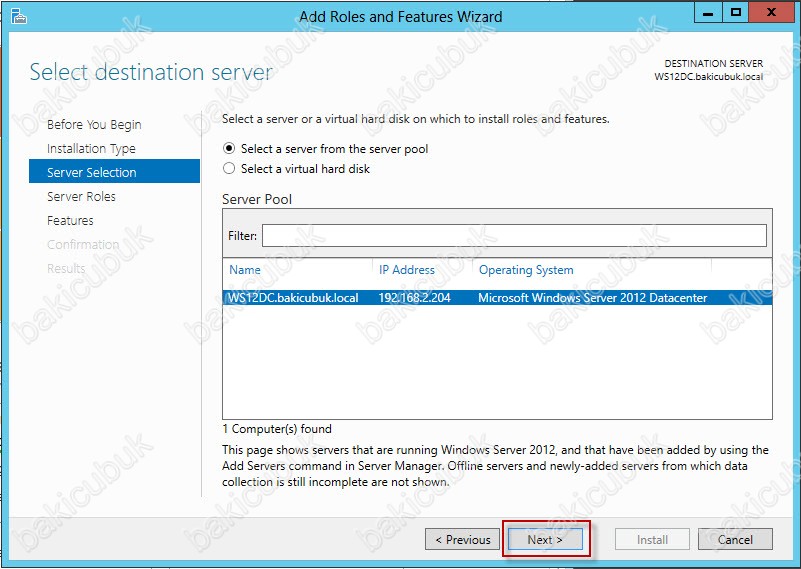

Select destination server ekraninda kurulumu hangi sunucu üzerinde yapılacak ise o sunucuyu seçmemiz gerekiyor. Ben WS12DC üzerinde Active Directory Domain Services rolünü kurulumunu yaparak yapılandıracağım için bu sunucumu seçiyorum ve Next diyerek yapılandırmaya devam ediyorum.

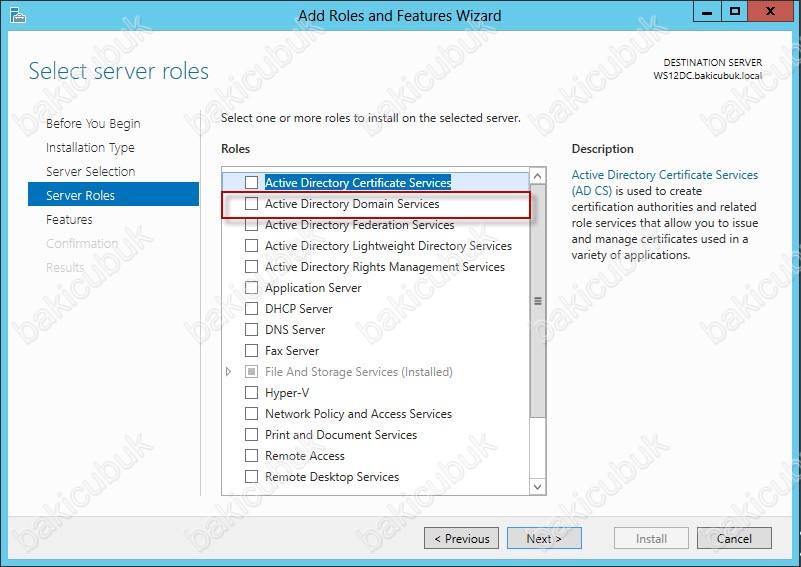

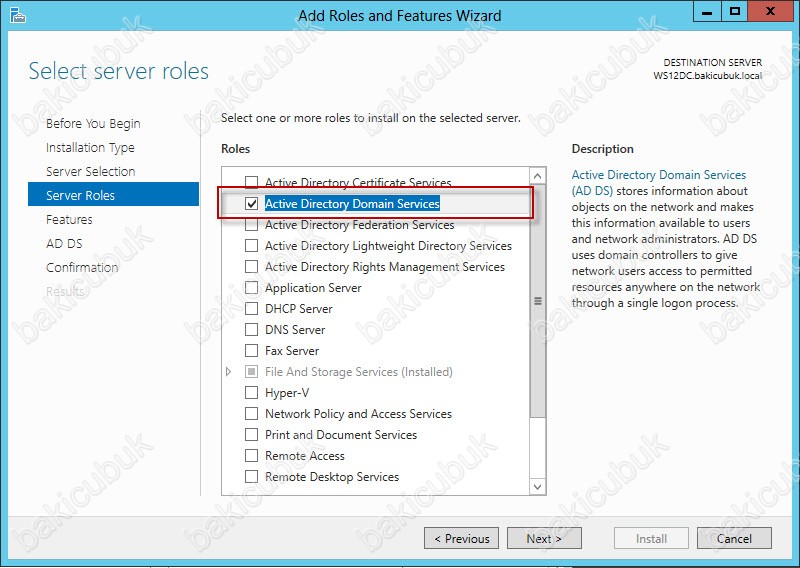

Select server roles ekraninda Active Directory Domain Services rolünün kurulumunu gerçekleştireceğimiz için Active Directory Domain Services rolünü işaretliyoruz

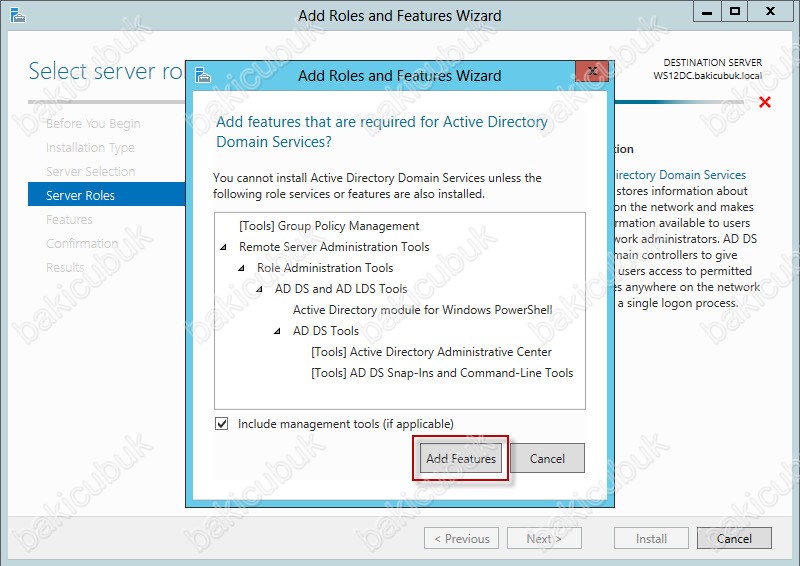

Active Directory Domain Services rolünü seçtiğimizde Add Roles and Features Wizard ekrani geliyor karşımıza Active Directory Domain Services rolü ile birlikte diğer özelliklerimiz olan Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools özelliklerinin kurulmasını gerektiğini belirtiyor bizlere kurulumu devam etmek için Add Required Features diyerek Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools bu özelliklerinde kurulmasi sağlıyoruz.

Active Directory Domain Services rolü kuruluma hazir Next diyerek devam ediyoruz.

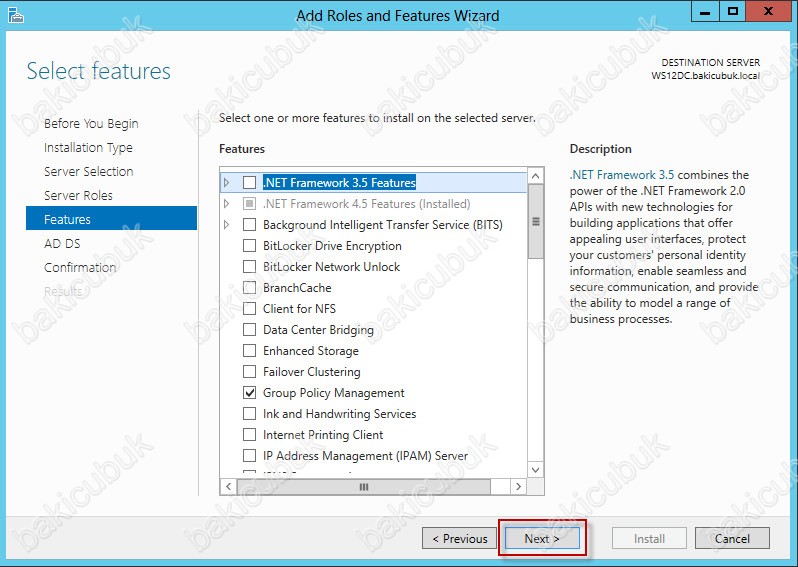

Select features ekraninda Active Directory Domain Services ile birlikte kurulacak olan featuresleri görüyoruz. Bu arada bu ekranda da Windows Server 2012 ile birlikte bir çok yeni Features geldiğini görmekteyiz Next diyerek devam ediyoruz.

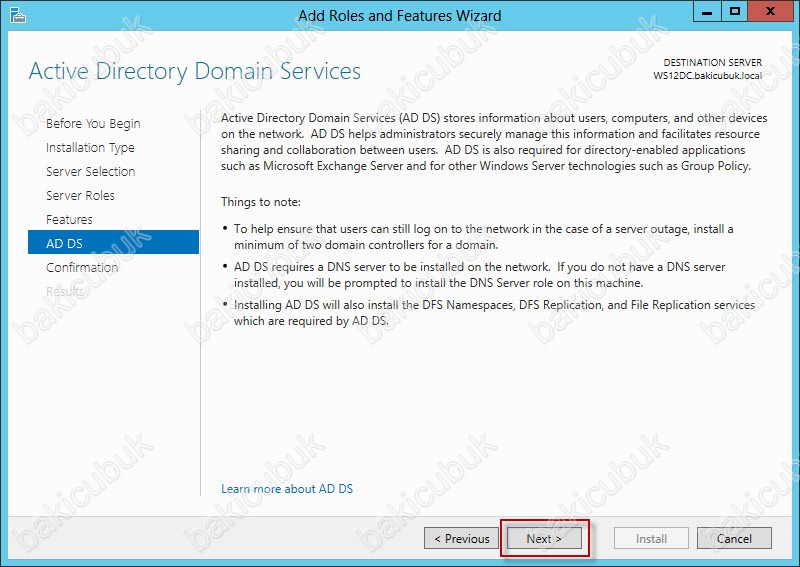

Active Directory Domain Services rolünün kurulumu ile Microsoft’un bazi uyarilari görmekteyiz. Active Directory Domain Services rolünün kurulumuna devam etmek için Next diyerek devam ediyoruz.

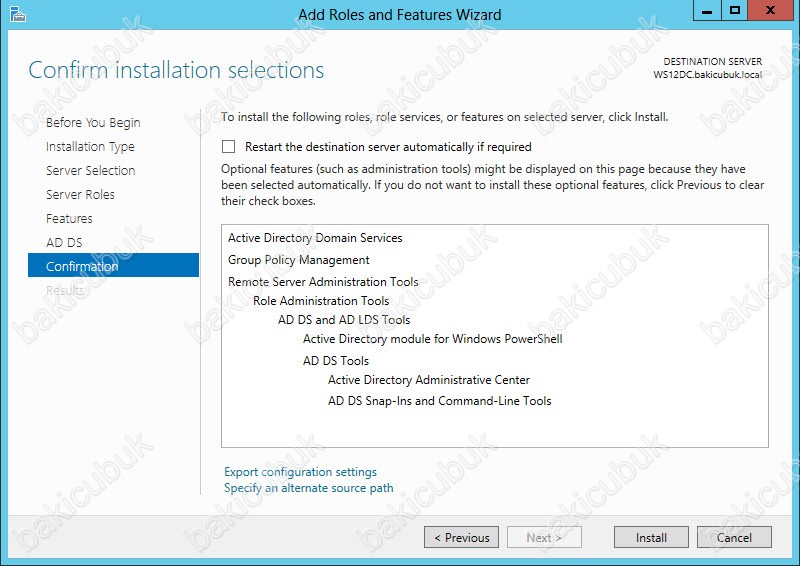

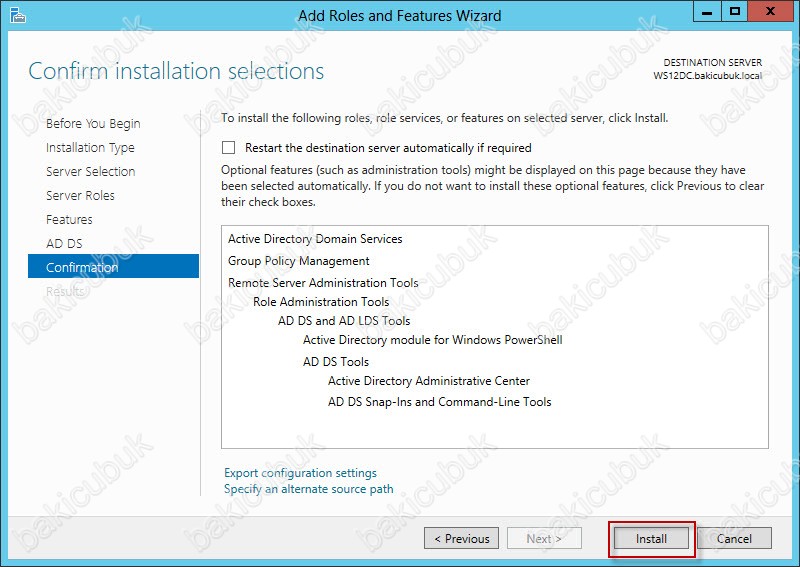

Confirm installation selections ekraninda Active Directory Domain Services rolünün kurulumu tamamlandiktan sonra sunucunun otomatik olarak restart etmek istersek eğer Restart the destination server automatically if required seçeneğini işaretlememiz gerekiyor. Ben kurulumdan sonra Additional Domain Controller yapılandırmasina yaptıktan sonra restart edeceğim için bu seçeneği işaretlemiyorum.

Install diyerek Active Directory Domain Services rolünün kurulumunu başlatiyorum.

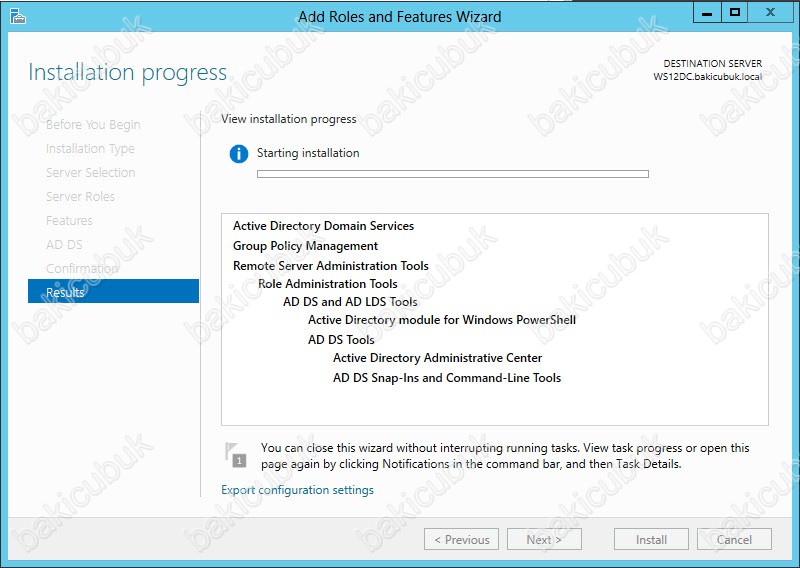

Installationa progress ekraninda Active Directory Domain Services rolü ile birlikte diğer özelliklerimiz olan Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools özelliklerinin kurulduğunu görüyoruz.

Installationa progress ekraninda Active Directory Domain Services rolü ile birlikte diğer özelliklerimiz olan Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools özelliklerinin kurulduğunu görüyoruz.

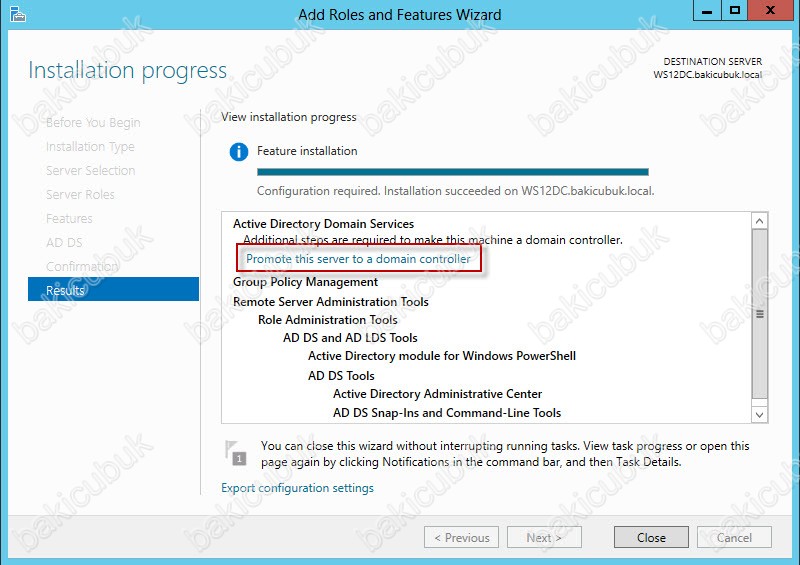

Active Directory Domain Services rolü ile birlikte diğer özelliklerimiz olan Group Policy Management ve Remote Administration Tools altında bulunan Active Directory Module for Windows Powershell, Active Directory Administrative Center , AD DS Snap-Ins and Command Line Tools özelliklerinin kurulumlari tamamlandiktan sonra Additional Domain Controller yapılandırılmasi için Promote this Server to a domain controller tıkliyoruz.

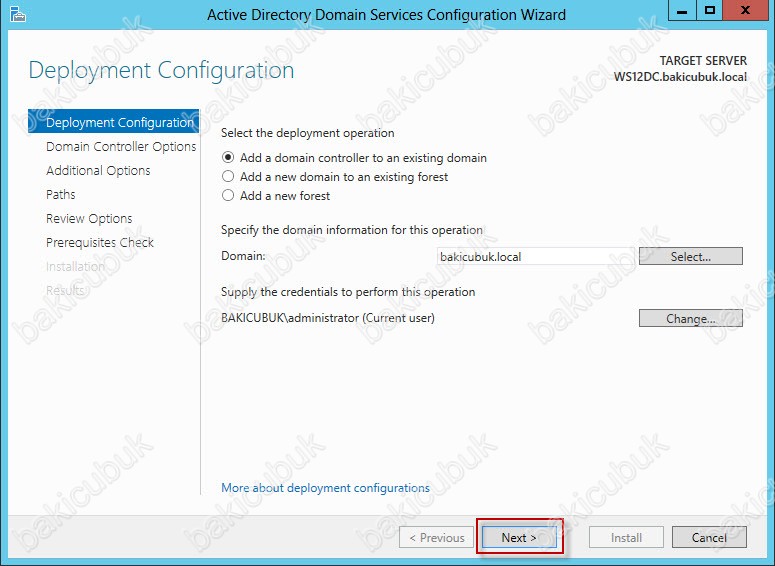

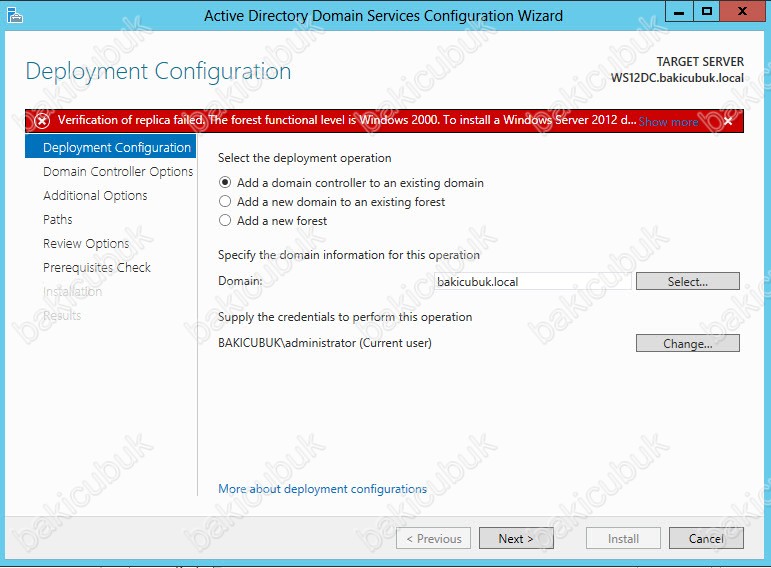

Active Directory Domain Services Configuration Wizard ekrani geliyor karşımıza.

Deployment Configuration ekraninda üç seçenek bulunuyor.

Add a domain to an existing domain : Mevcut Forest yapımız içinde yeni bir Domain Controller yapılandırmak için bu seçeneği seçmemiz gerekiyor. Yani ortamimiza bir Additional Domain Controller kurulumu ve yapılandırmasini yapacağımız zaman bu seçeneği işaretliyoruz.

Add a new domain to an existing forest : Mevcut Forest yapımız içinde yeni bir Domain yapılandırmak için bu seçeneği seçmemiz gerekiyor. Yani mevcut Forest yapımız içinde baki.local isminde bir Domain var ve biz bu Forest yapımız içine cubuk.local isminde bir Domain daha yapılandıracağımız zaman bu seçeneği işaretliyoruz.

Add a new forest : Ortamımıza yeni bir Forest ve içinde yeni bir Domain kuralumunu ve yapılandırmasini yapacağımız zaman bu seçeneği işaretliyoruz.

Biz mevcut Forest yapımız içinde bir Additional Domain Controller yapılandıracağımız için Add a domain to an existing domain seçeneğini işaretliyoruz.

Deployment Configuration ekraninda eğer yapılandırma sonrasi aşağıdaki gibi bir hata aliyoruz mevcut Forest Functional Level Windows 2000 olduğu hatasini aliyoruz hatayi düzeltmek için aşağıdaki adimlari yaparak bu sorunu aşabiliriz.

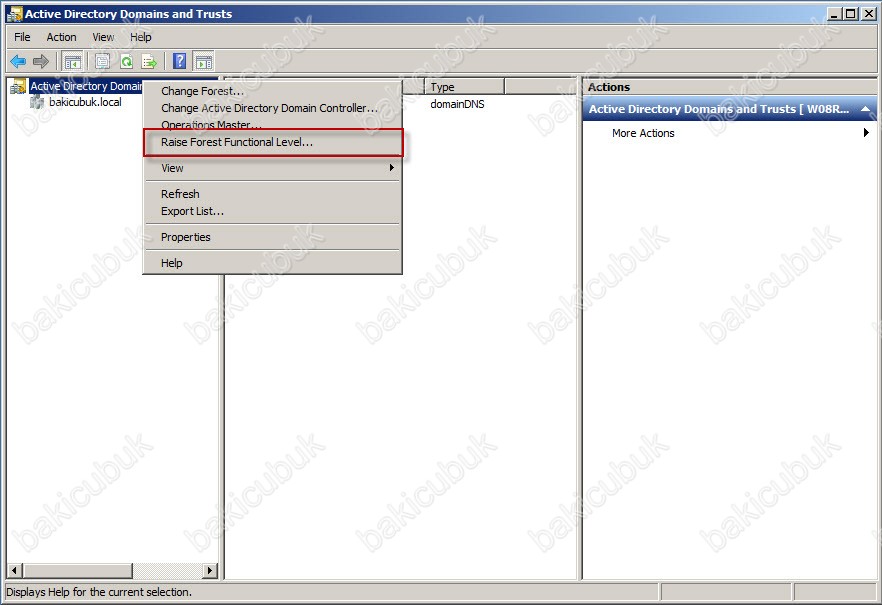

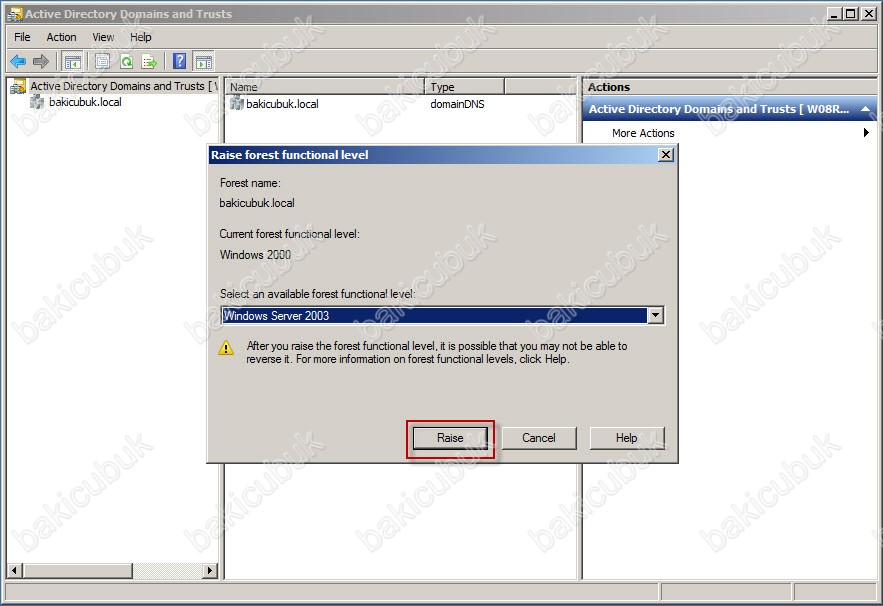

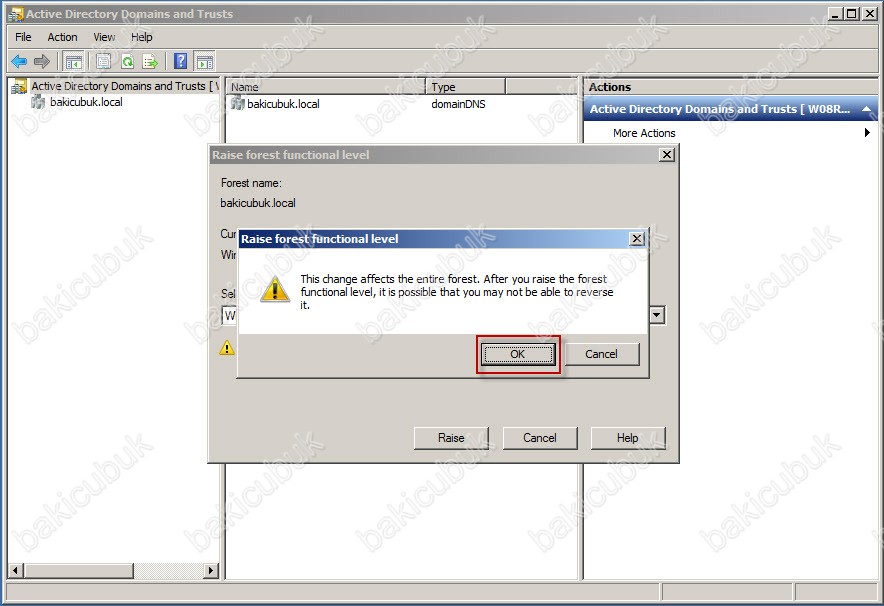

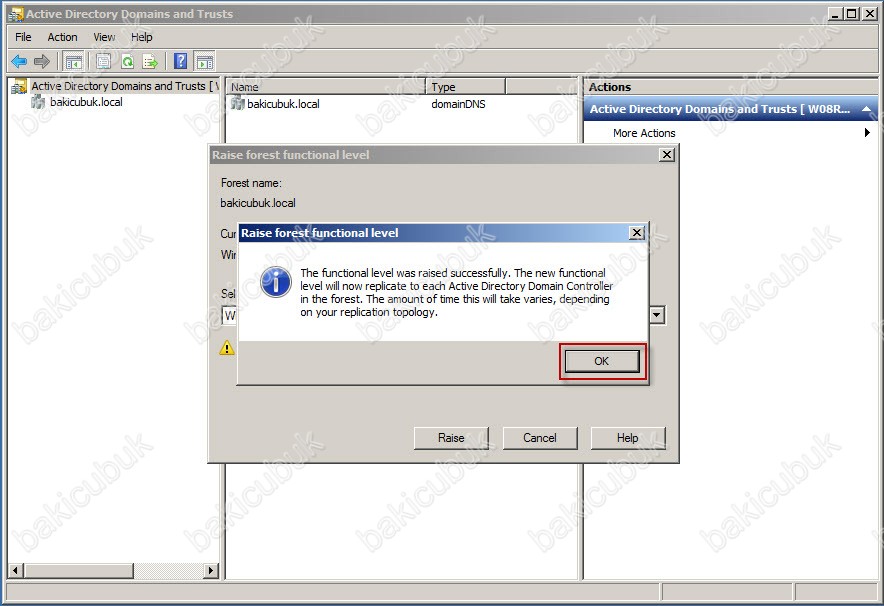

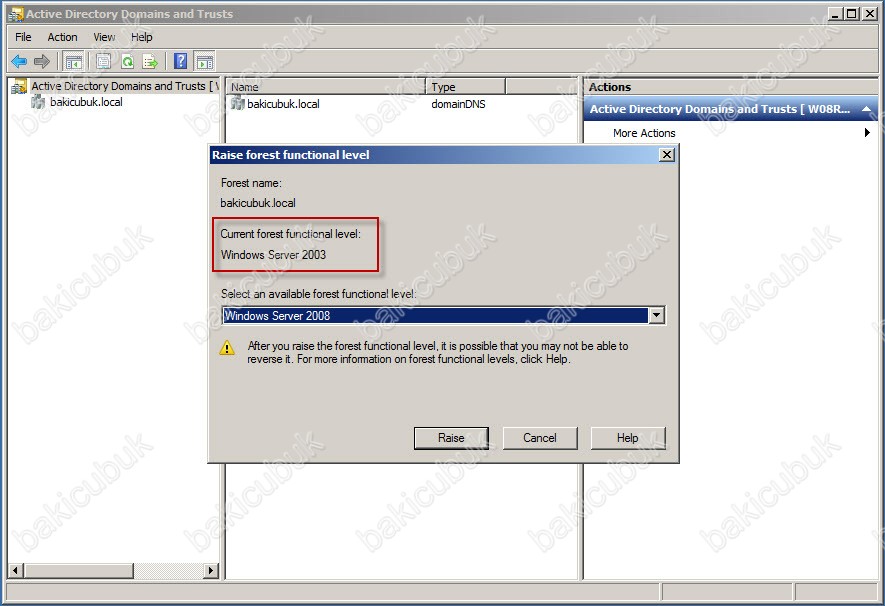

Windows Server 2008 R2 ( W08R2DC ) üzerinde Active Directory Domains and Truts konsolunu açıyoruz sağ tuş Raise Forest Functional Level… tıklıyoruz.

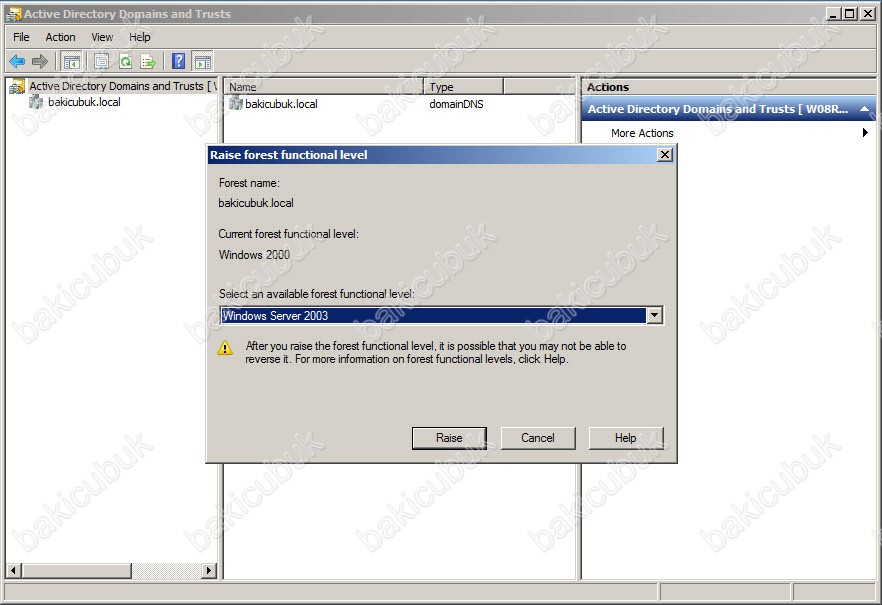

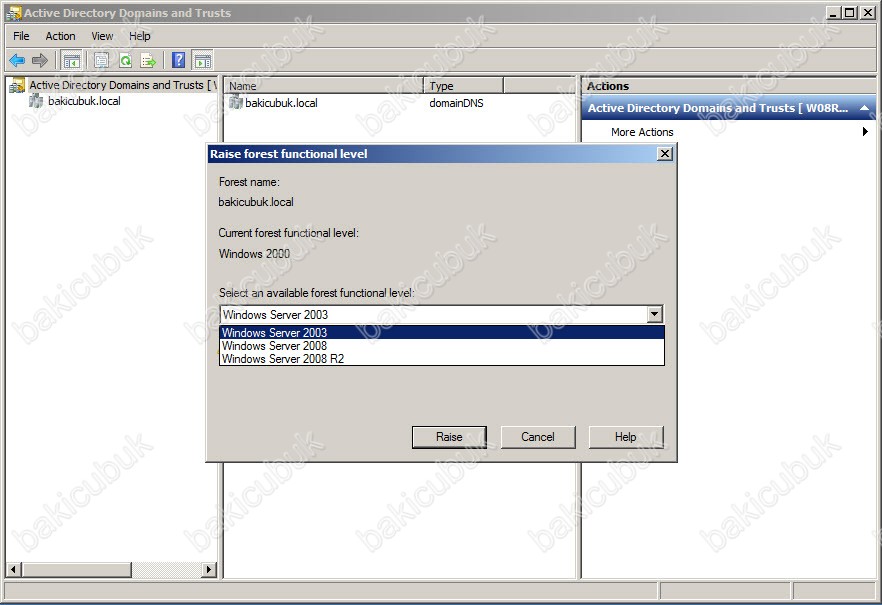

Forest Functional Level Windows 2000 moddan Windows Server 2003 yükseltiyorum.

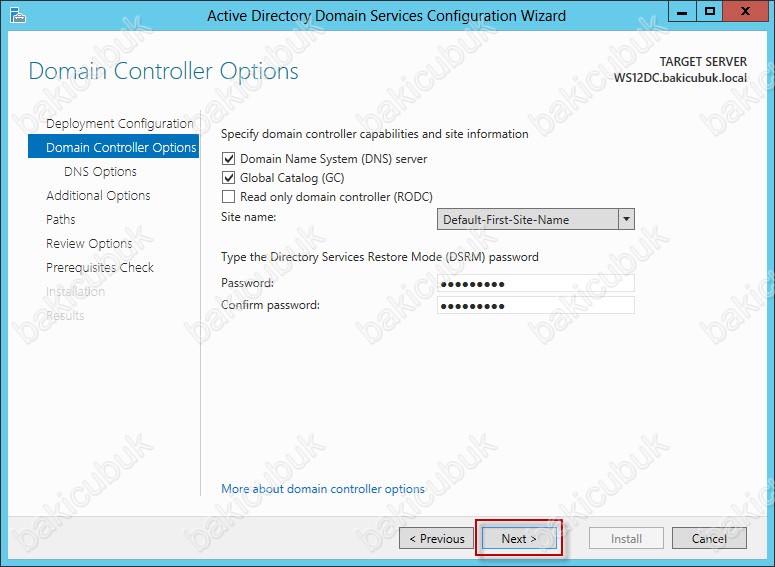

Domain Controller Options ekraninda Forest Functional Level ve Domain Functional Level bölümlerinde Functional level seviyelerimiz belirliyoruz. Forest Functional Level ve Domain Functional Level bölümlerinde Functional level seviyelerimizi ortamda kullanılacak olan sunucu işletim sistemleri versiyonlarina göre belirlemizde payda olacağını belirtmek isterim örneğin ortamimizda Windows Server 2003 sunucu işletim sistemleri varsa buradaki Functional level seviyelerimizi onlarlada haberleşmelerinde sorun yaşamak için Windows Server 2003 olarak seçmemiz gerekmektedir. Forest Functional Level ve Domain Functional Level bölümleri daha önceki Windows Server 2008 R2 ve önceki sunucu işletim sistemleri versiyonlarinda yükseltilebilmekteydi ancak yükseltmek işlemi yapıldıktan sonra düşürülememekteydi. Windows Server 2012 ile komutlar yardimiyla düşürülebilmekte ancak yinede buradaki Forest Functional Level ve Domain Functional Level bölümlerinde Functional level seviyelerimiz belirlerken dikkat etmemiz gerektiğini önemle belirtmek isterim.

Specify domain controller capabilities bölümünde Domain Name System (DNS) Server seçeneği otomatik olarak seçilmiş olarak gelir ve Active Directory yapımız içinde Domain Name System (DNS) Serverkurulumu ve yapılandırmasini yapar. Eğer mevcut ortaminizda bir Domain Name System (DNS) Server başka bir sunucu üzerinde var ise ya da bu Domain Name System (DNS) Server yapısını siz manual olarak yapacak iseniz bu seçeneği kaldirabilirsiniz ancak ben bunu bilmeyen bir kullanıcıya asla önermiyorum.

Bu sunucu ortamizdaki Active Directory Domain Services olduğu için Global Catalog (GC) seçili olarak gelecek ve Read Only Domain Controller (RODC) seçilebilir olarak gelecektir. Read Only Domain Controller ( RODC ) kurulumu ve yapılandırmasi ile ilgili yazimdan gerçekleştirebilirsiniz.

Type the Directory Services Restore Mode (DSRM) password kısmına Active Directory Restore Modeiçin kullanacağımız Complex Password yazıyoruz. Next diyerek devam ediyoruz.

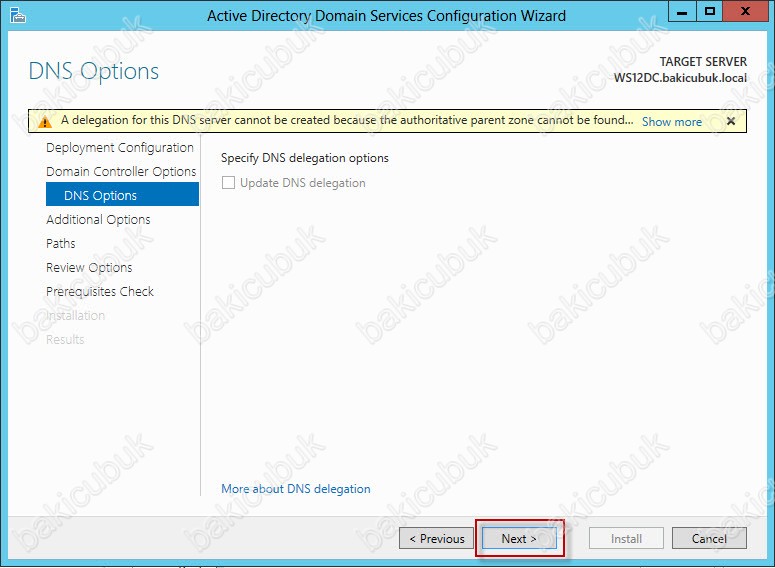

DNS Options ekraninda eğer yapımız içinde mevcutta bir DNS Server yapımız var ise yeni kurulan DNS Server sunucumuzu mevcuttaki DNS zone üzerinde delegasyon ataması yapılabilir. Burada herhangi bir seçim yapmiyorum Next diyerek devam ediyoruz.

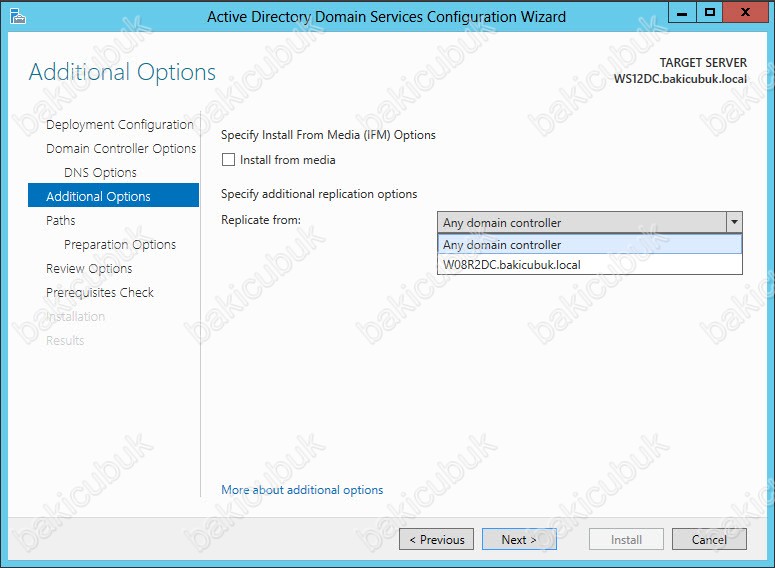

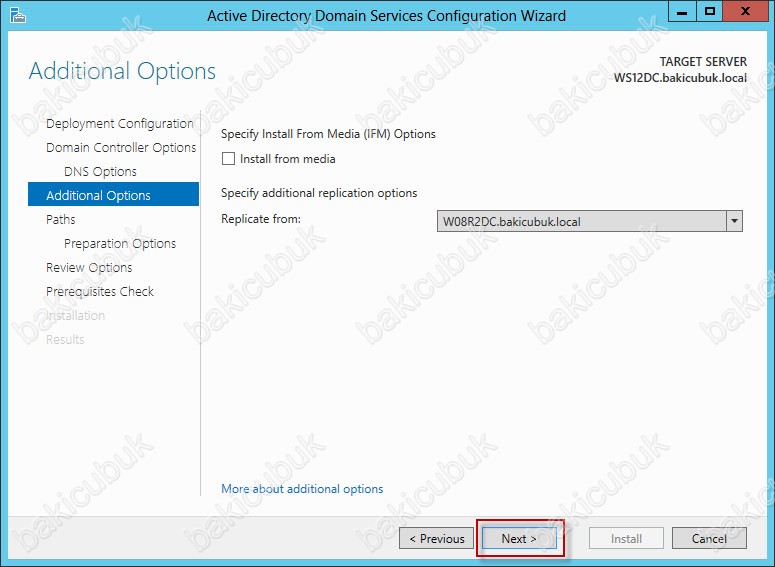

Additional Options ekranında iki seçeneğimiz bulunuyor.

Specify Install From Media (IFM) : Active Directory Domain Services kurulumunu yaparkenInstall From Media (IFM) seçeneğini kullanıp kullanmayacağımızı soruyor.acaktır. Install From Media (IFM) kurulum seçeneği uzak lokasyonlara Additional Domain Controller kurulumu ve yapılandırılmasi yapılırken kullanılan bir kurulum yöntemidir. Additional Domain Controller kurulumu ve yapılandırılmasi yapılırken database oluşumu ve diğer yapılandırmasini diğer Active Directory Domain Services sunucusu üzerinden replikasyon yöntemi ile yapmak yerine öndeden backup alinarak kurulacak olan Additional Domain Controller sunucusu üzerine restore edilerek gerçekleştirilen bir kurulum seçeneğidir. Bu kurulum seçeneği özellikler farkli ve uzak lokasyonlu büyük yapılarak Additional Domain Controller kurulumu ve yapılandırılmasi sirasinda network trafiğinde yaşanacak olan yoğunluğu en aza indirmemizi sağlayan bir yöntemdir. Install From Media (IFM) ile backuptan gelen database kullanılarak oluşan Active Directory Domain Services sunucumuz replikasyonla backuptan sonraki değişiklikleri merkez Active Directory Domain Services üzerinden replikasyon ile alicaktir.

Specify additional replication options : Active Directory Domain Services kurulumunu yaparken ortamdaki hangi Active Directory Domain Services sunucu üzerinden database oluşumu ve diğer yapılandırmanin replikasyon işlemleri yapacağını belirleyeceğimiz bölümdür.

Replika From bölümünde eğer Any domain controller seçersek ortamda bulunan bütün Active Directory Domain Services sunucu ile haberleşecektir ya da listeden hangi Active Directory Domain Services sunucusu ile haberleşmesini istiyorsak onu seçebiliriz.

Replika From bölümünde ben birinci Active Directory Domain Services sunucum olanW08R2DC.bakicubuk.local isimli sunucumu seçiyorum ve Next diyerek devam ediyorum.

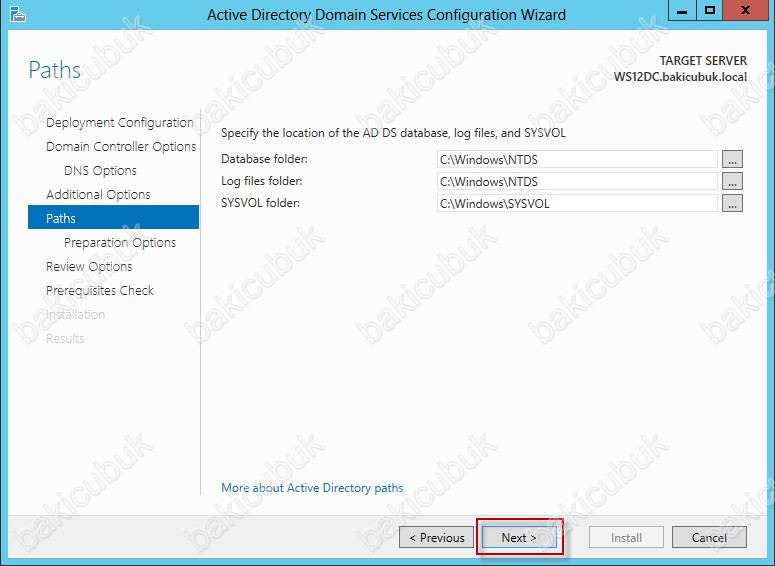

Paths ekraninda Active Directory yapımızın Database folder,Log files folder ve SYSVOL folder kurulacağı dizinleri belirliyoruz. Ben default dizinler üzerinde herhangi bir değişiklik yapmıyorum ve Next diyerek devam ediyorum.

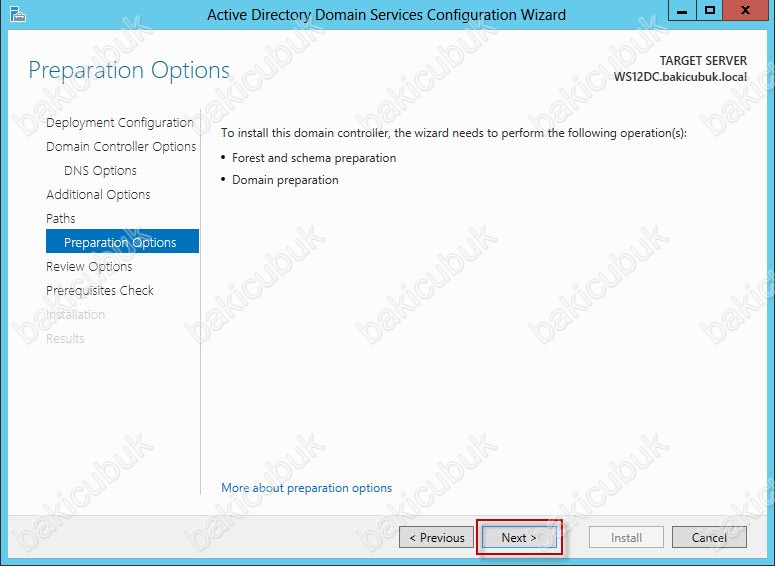

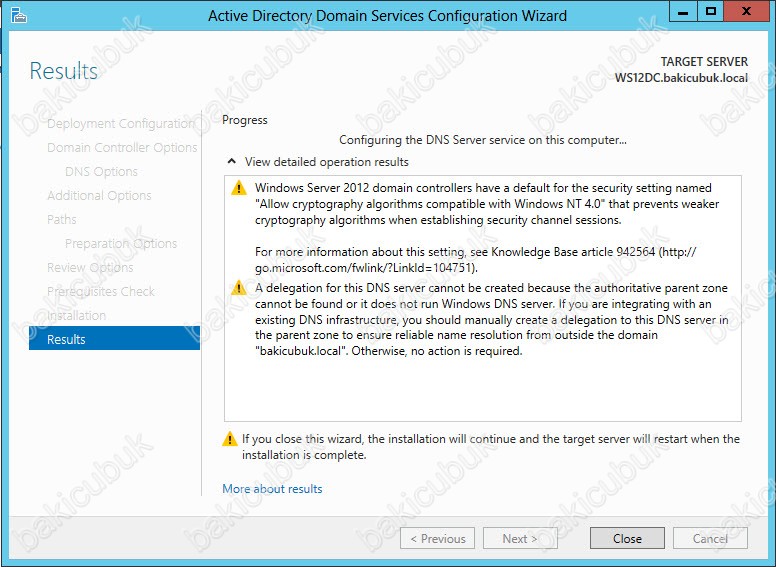

Preparation Options ekraninda Active Directory yapısı için Forest Domain ve Schema yapılarinin Active Directory Domain Services kurulumu sirasinda işlem göreceğini ve yükseltileceği bilgisi veriyor bizlere Next diyerek yapılandırmaya devam ediyoruz.

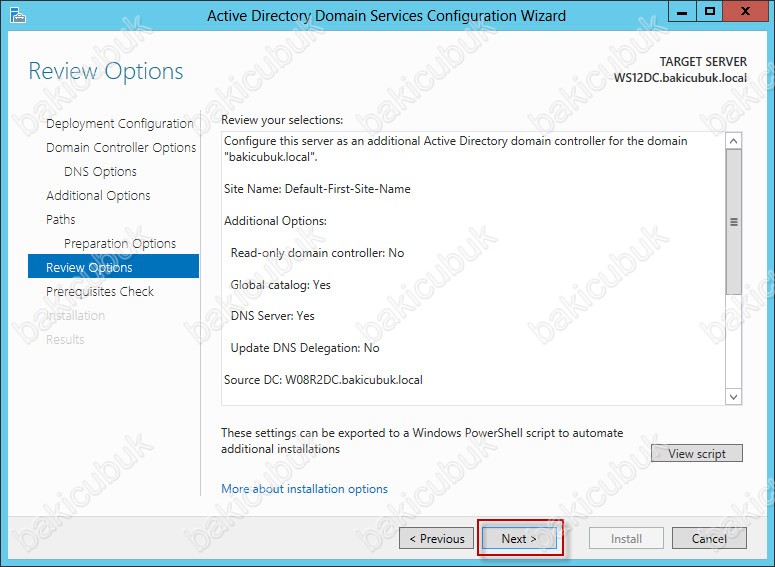

Review Options ekraninda Active Directory Domain Services rolü yapılandırmasi veAdditional Domain Controller yapılandırmasi sirasinda yapmış olduğumuz seçeneklerin bir listesini görüyoruz. View Script bölümüne tiklayarak Active Directory Domain Services rolü için yapmiş olduğumuz yapılandırlari PowerShell komutu olarak alarak kurulum yapabiliriz. Next diyerek devam ediyoruz.

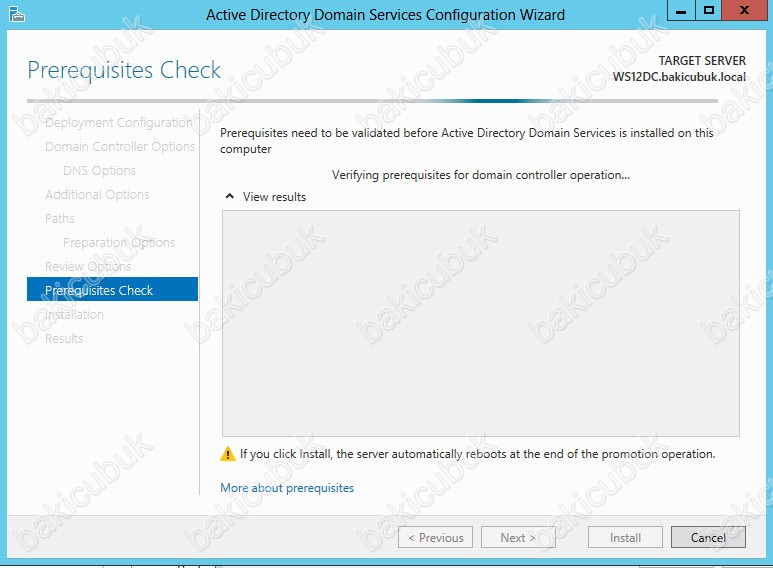

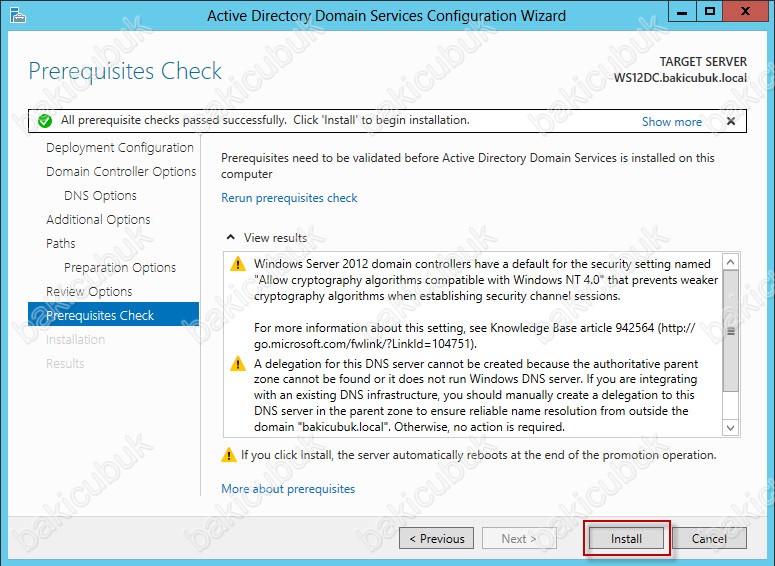

Prerequisities Check ekraninda Windows Server 2o12 Active Directory Domain Services rolü için check yaparak herhangi bir problem ya da eksiklik olup olmadiği kontrolünü yapacaktir

Active Directory Domain Services rolü için gerekli kontroller tamamlandi All Prerequisite check passed succesfully. Click “Install” to begin installation. mesajını görmekteyiz. Install diyerek kurulumu başlatabiliriz.

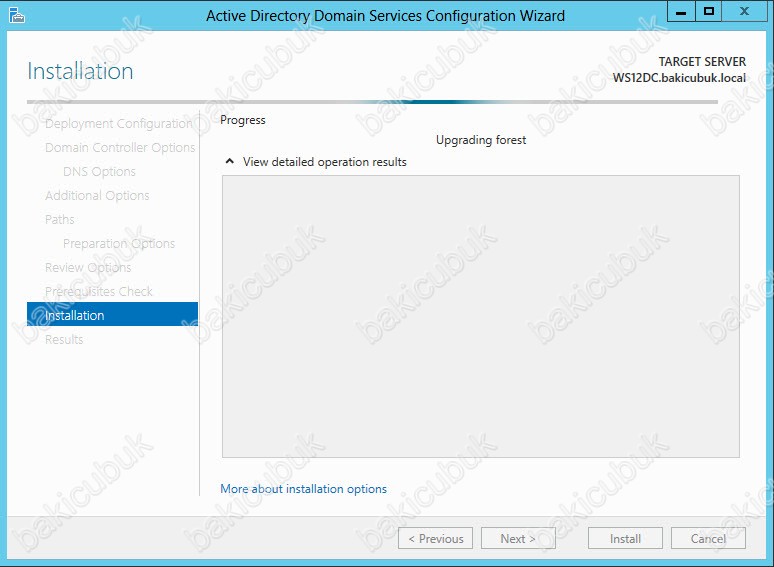

Installation ekraninda gördüğünüz gibi Forest yapımızı şu anda yükseltiliyor.

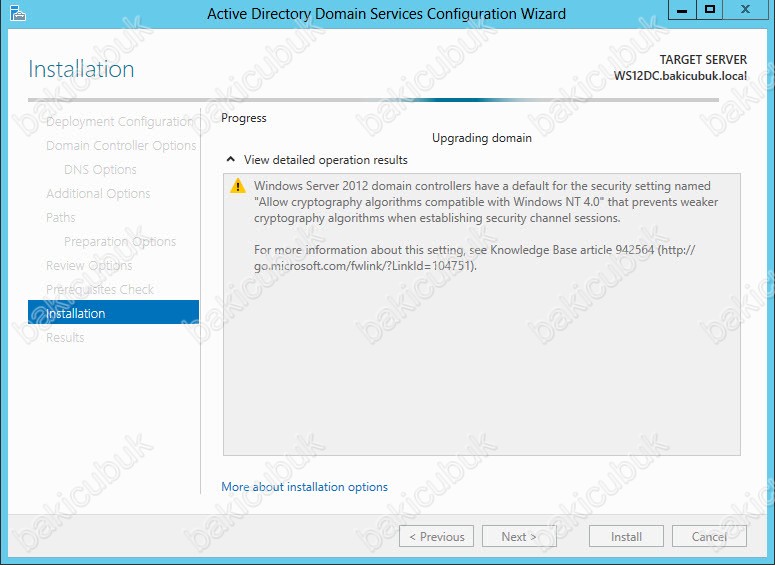

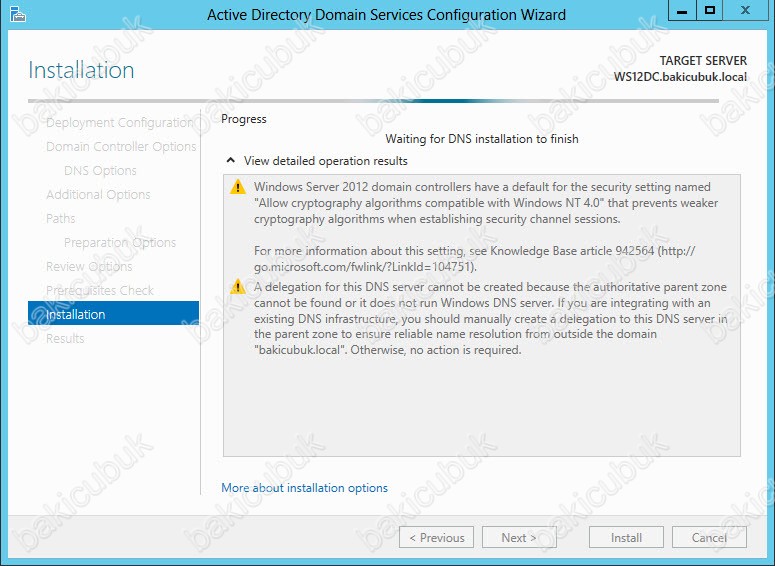

Installation ekraninda gördüğünüz gibi Domain yapımızı şu anda güncelliyor.

Active Directory Domain Services rolünün kurulumu ve Additional Domain Controlleryapılandırılmasi tamamlaniyor sunucumuzun restart olacağı bilgisini görüyoruz.

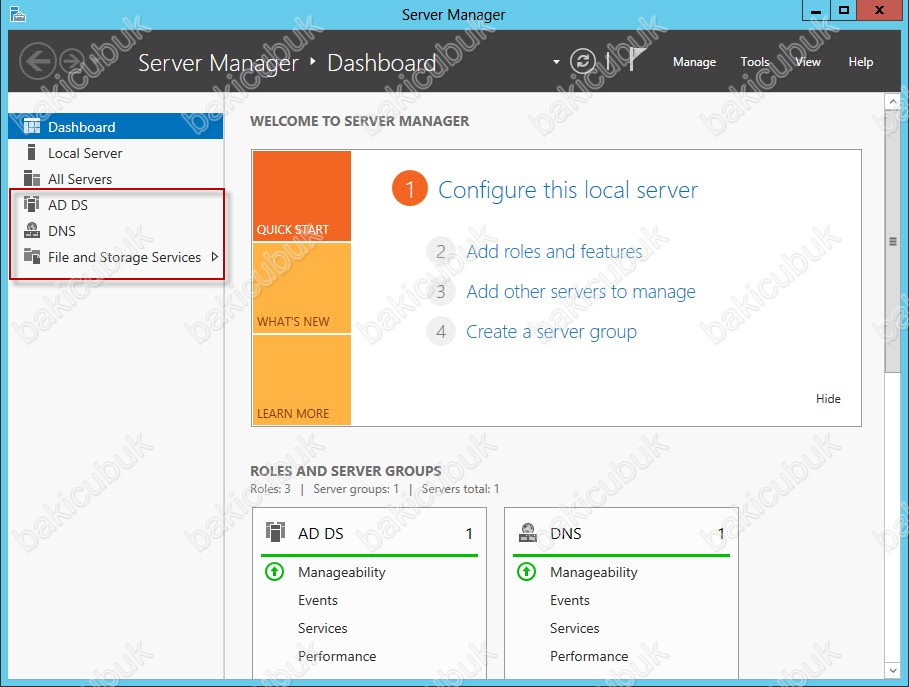

Server Manager konsolunu açıyoruz. Dashboard ekraninda Active Directory Domain Services ( AD DS ) ve Domain Name System (DNS) geldiğini görüyoruz.

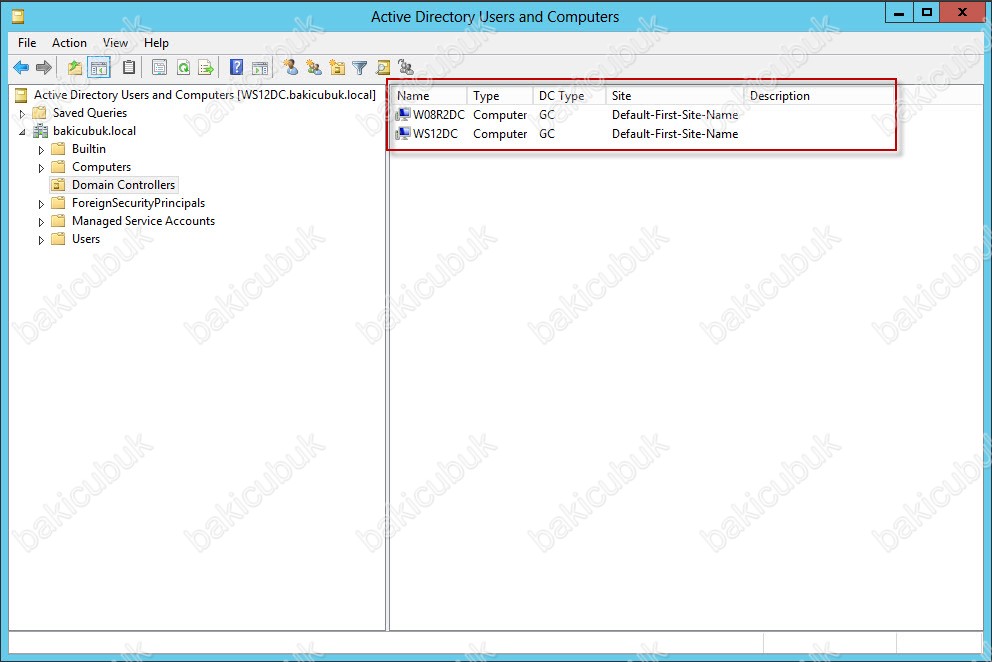

Active Directory User and Computers konsolunda Domain Controllers bölümünü kontrol ettiğimiz zaman WS12DC sunucumuzun geldiğini görüyoruz.

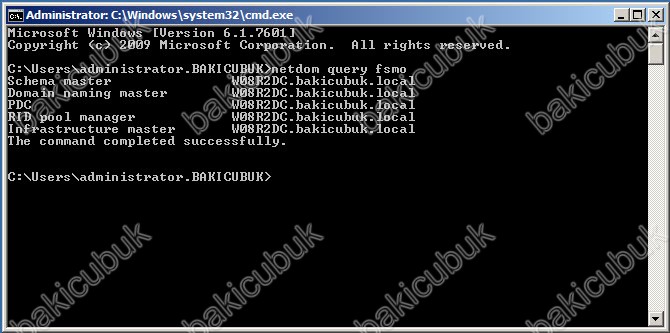

Flexible Single Master Operations ( FSMO ) rollerimiz Windows Server 2008 R2 ( W08R2DC ) üzerinden Windows Server 2012 ( WS12DC ) taşıyacağımız için Windows Server 2012 ( WS12DC ) üzerinden netdom query fsmo komutunu çalıştırıyorum ve rollerin hepsinin Windows Server 2008 R2 ( W08R2DC ) R2 üzerinde olduğunu görüyorum.

Windows Server 2012 sunucumuzu Active Directory yapısı Additional Domain Controller olarak ekledikten sonra Windows Server 2008 R2 üzerinde schupgr komutu ile schema versiyonunu kontrol ettiğimizde 56 olarak görmekteyiz.

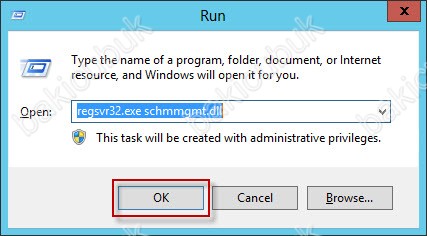

Schema Master rolünü taşıyarak başlıyorum önceki Windows Server 2003,Windows Server 2008 ve Windows Server 2008 R2 versiyonlarında Active Directory Schema konsolunu açmak için kullanmış olduğumuz regsvr32.exe schmmgmt.dll komutunu çalıştırıyorum.

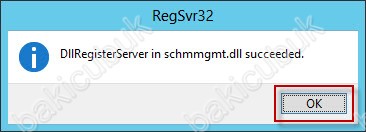

Bunun için Run açarak regsvr32.exe schmmgmt.dll komutunu çalıştırıyorum

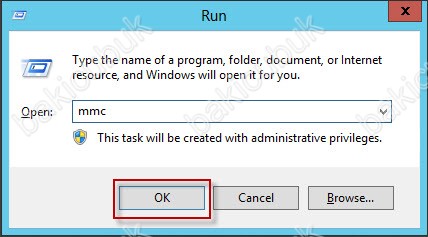

Actice Directory Schema konsolunu açmak için mmc konsolunu açıyoruz. Bunun için Run açarak mmc komutunu çalıştırıyorum.

Açılan mmc konsolu üzerinden Ctrl+M ya da File menüsünden Add/Remove Snap-in tıklıyorum.

Karşımıza gelen Add/Remove Snap-ins ekraninda Active Diretory Schema seçerek Add diyerek listeye ekliyorum.

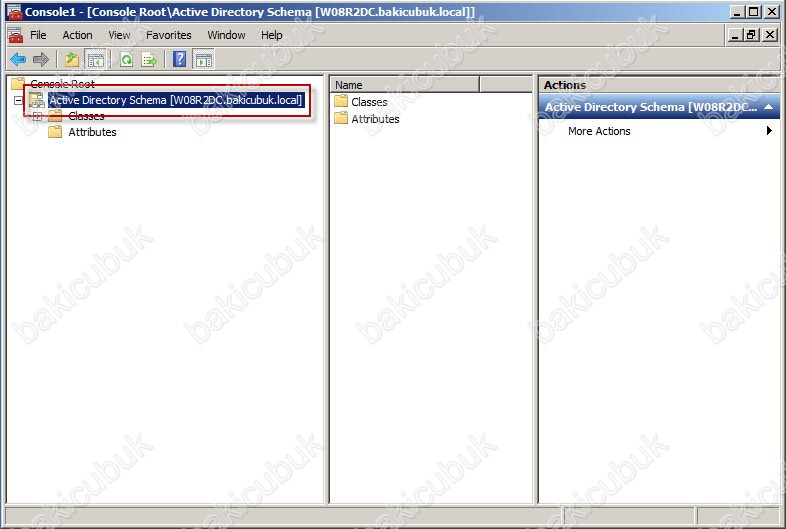

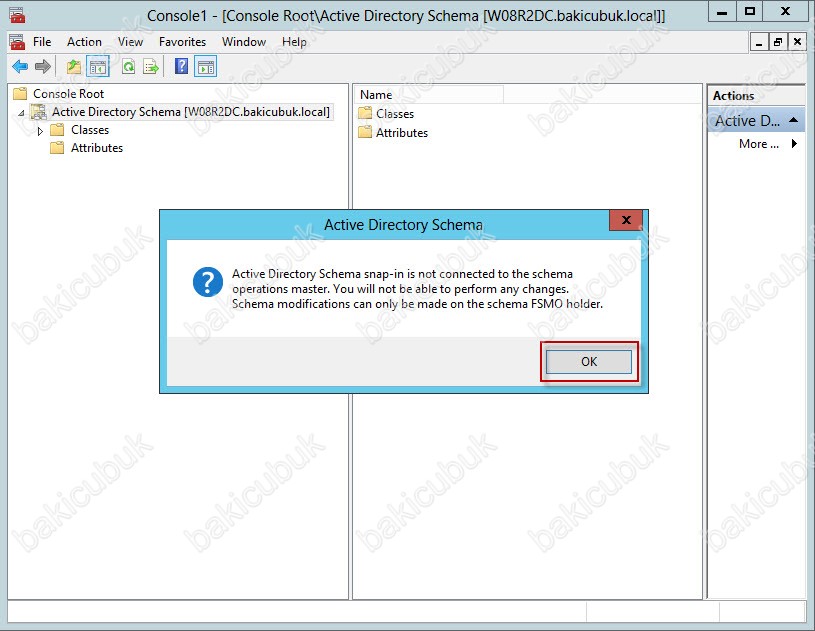

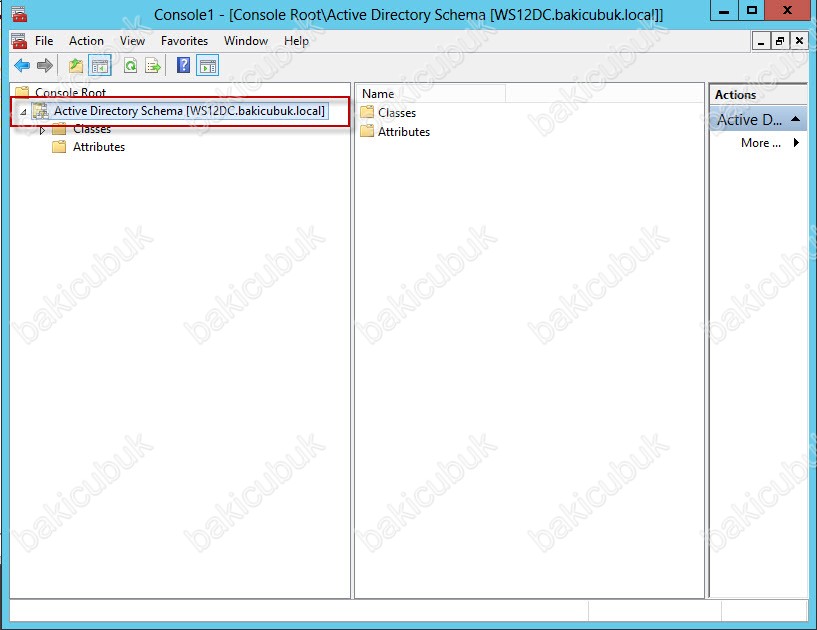

Active Directory Schema konsolu açıldı ancak Windows Server 2008 R2 ( W08R2DC ) üzerinden Windows Server 2012 ( WS2012DC ) üzerine Schema Master rolünü taşıyacağım ancak şu anda Active Directory Schema W08R2DC olarak geldi karşımıza rolleri Windows Server 2012 ( WS12DC ) üzerine taşıyacağımızdan onu seçmem gerekiyor.

Bunun için sağ click yaparak Change Active Directory Domain Controller diyorum.

Change Directory Server ekraninda This Domain Controller or AD LDS instance bölümü seçili ilen WS12DC sunucumu seçiyorum.

Active Directory Schema konsolununda Schema Master rolünü Windows Server 2012 ( WS12DC ) üzerine taşıyacağım. Bunun için Operations Master tikliyorum.

Change Schema Master ekraninda Schema Master rolünü Windows Server 2008 R2 ( W08R2DC ) üzerinden Windows Server 2012 ( WS12DC ) üzerine taşımak için Change diyerek taşıma işlemini gerçekleştiriyoruz.

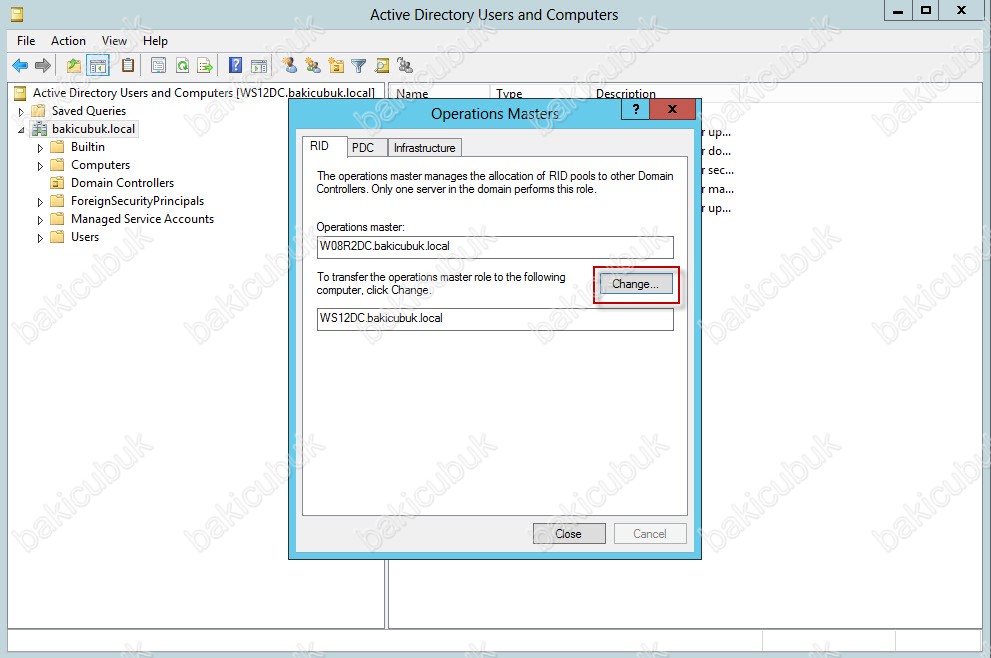

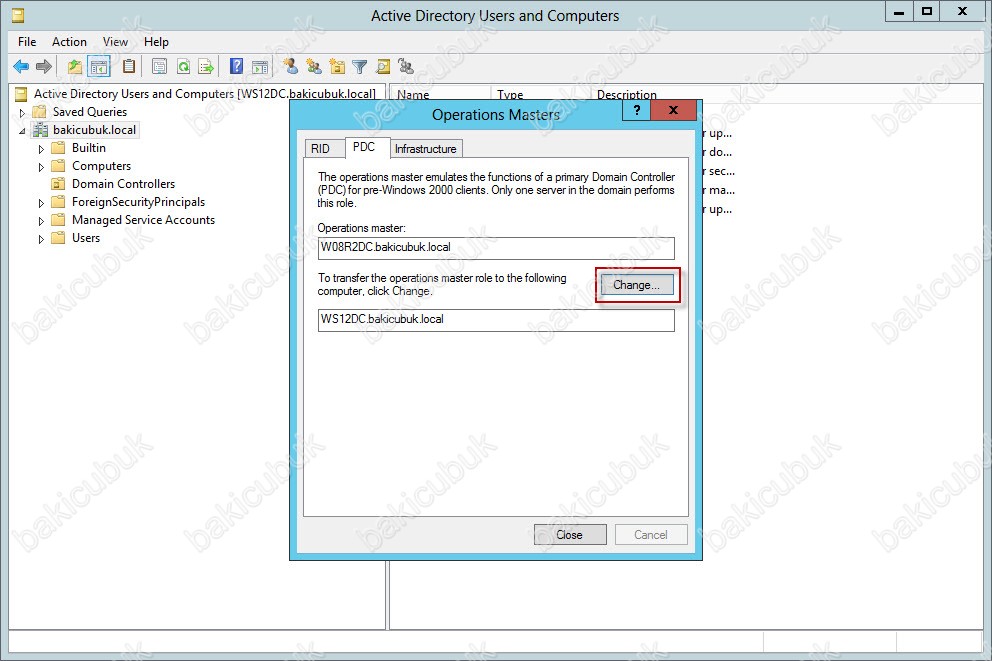

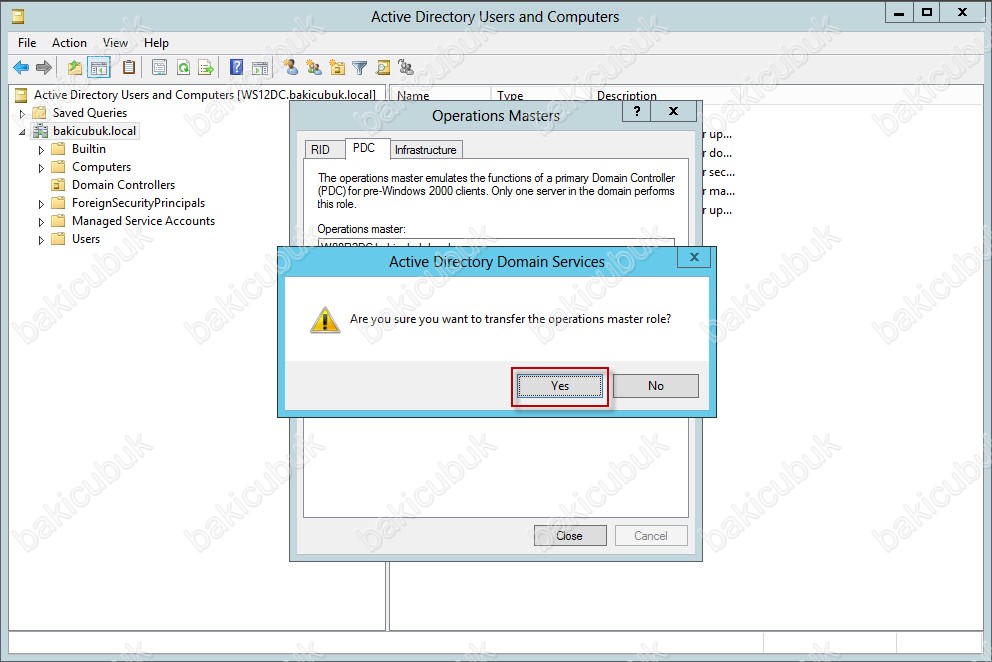

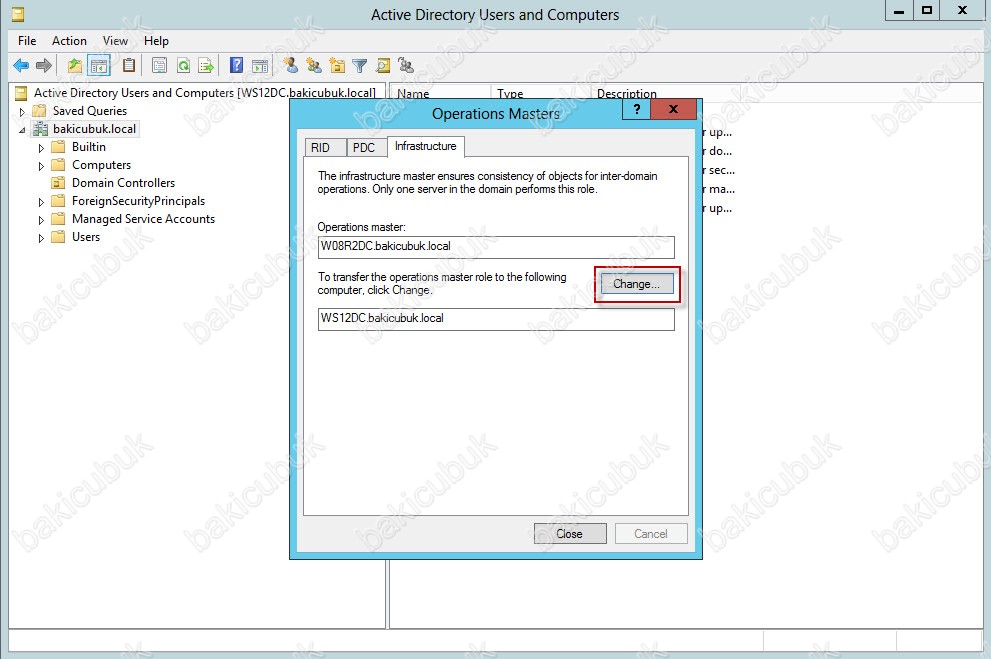

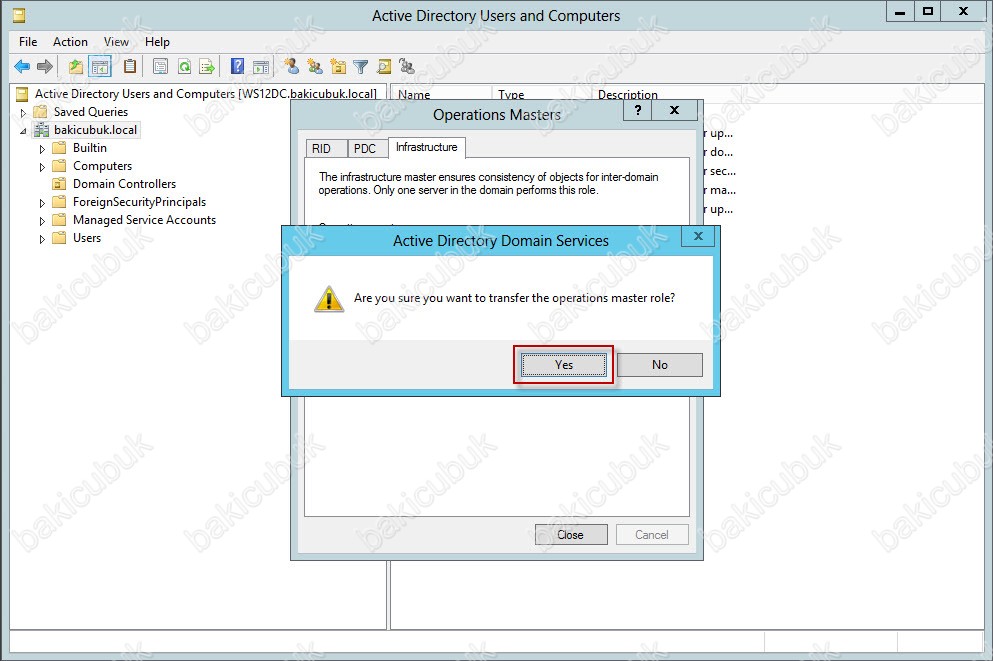

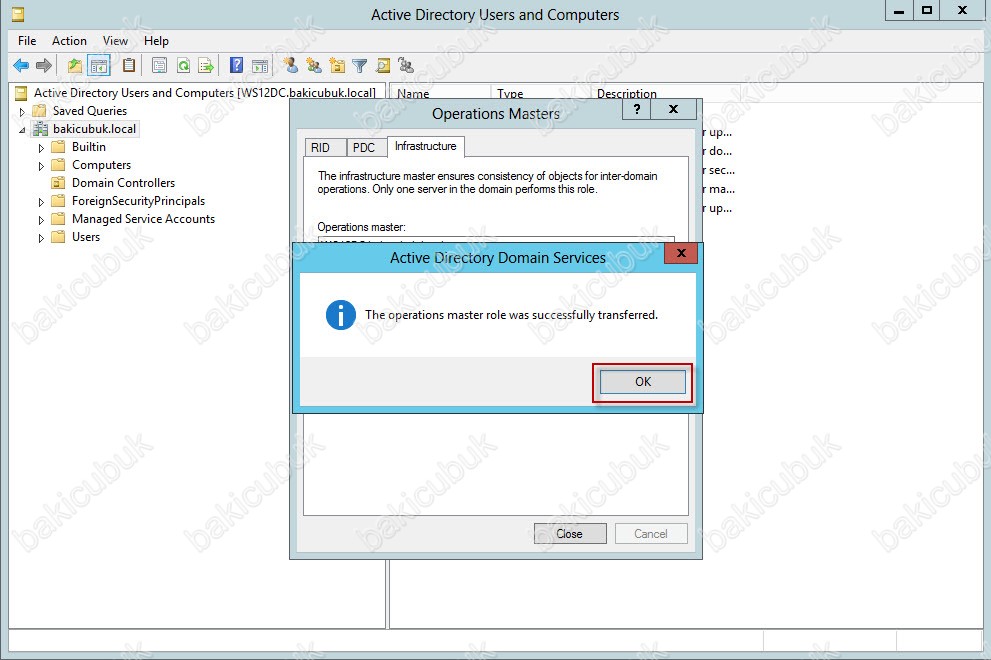

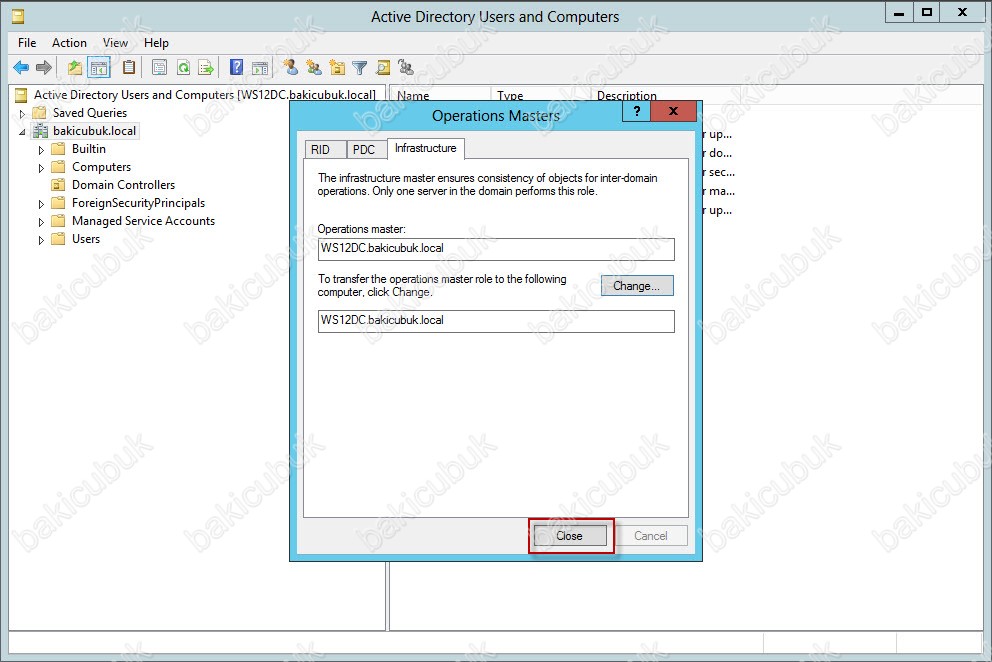

RID PDC ve Infrastructure rollerini Windows Server 2008 R2 ( W08R2DC ) üzerinden Windows Server 2012 ( WS12DC ) üzerine taşıma işlemine başlatıyoruz. Active Directory Users and Computers konsolunu açıyorum. Active Directory Users and Computers üzerinde sağ click yapıyorum ve Operations Masters bölümüne tıklıyorum.

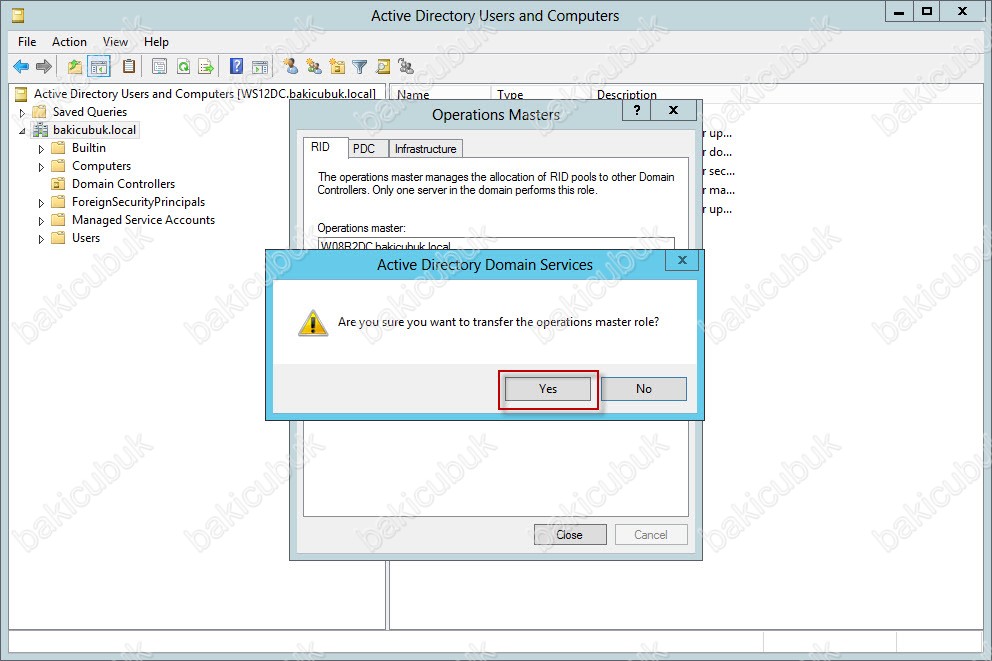

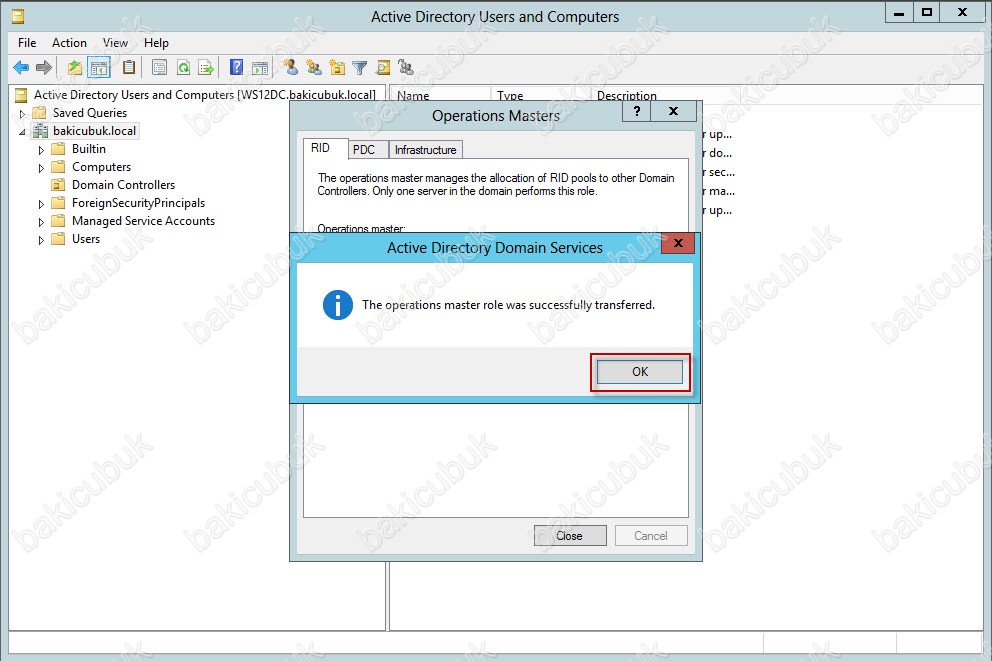

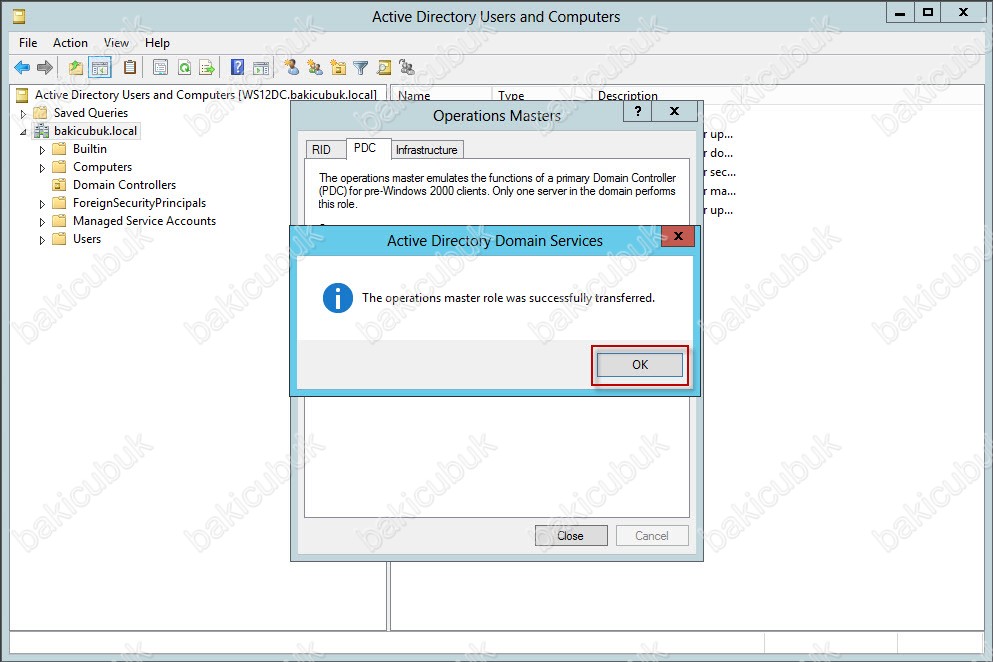

Operations Masters ekraninda RID,PDC ve Infrastructure rollerimi Windows Server 2008 R2 ( W08R2DC ) üzerinden Windows Server 2012 ( W12DC ) üzerine taşıma işlemine başlıyorum.

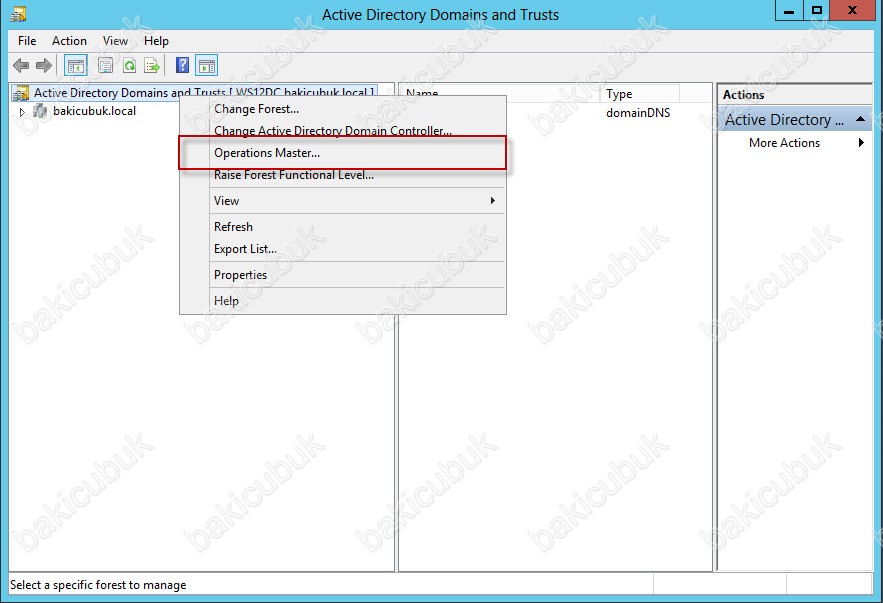

RID,PDC ve Infrastructure rollerimi Windows Server 2008 R2 ( W08R2DC ) üzerinden Windows Server 2012 ( WS12DC ) üzerine taşıma işlemini tamamlıyoruz. Bir diğer rolüm Domain Naming Master rolünü taşımak için Active Directory Domains and Trusts konsolunu açıyorum. Active Directory Domains and Trusts sağ click yaparak Operations Master tıklıyorum.

Domain Naming Master rolünü Windows Server 2008 R2 ( W08R2DC ) üzerinden Windows Server 2012 ( WS12DC ) sunucusu üzerine Change diyerek taşıyoruz.

Flexible Single Master Operations ( FSMO ) rollerimiz Windows Server 2008 R2 ( W08R2 ) üzerinden Windows Server 2012 ( WS12DC ) taşındığını kontrol etmek için Windows Server 2012 üzerinden netdom query fsmo komutunu çalıştırıyorum ve rollerin hepsinin Windows Server 2012 ( WS12DC )R2 üzerine taşındığını görüyorum.

Windows Server 2008 R2 ( W08R2DC ) üzerinden Windows Server 2012 ( WS12DC ) Flexible Single Master Operations ( FSMO ) rollerimizi taşıdıktan sonra Windows Server 2008 R2 ( W08R2DC ) ortamdan kaldirabiliriz öncelikle Windows Server 2003 R2 ( W03R2DC )Global Catalog özelliğini kaldiriyoruz.

Active Directory Sites and Services konsolu açıyoruz Default-First-Site-Name = > Servers = > W03R2DC = > NTDS Settings sağ tuş Properties diyoruz.

NTDS Settings Properties ekraninda Global Catalog işaretini kaldiriyoruz.

Windows Server 2008 R2 ( W08R2DC ) üzerinde Active Directory Domain Services rolünün kaldirilmasi için Start => Run çalıştırarak dcpromo komutunu yazıyoruz.

Welcome to the Active Directory Domain Services Installation Wizard ekrani geliyor karşımıza yapılandırmaya devam etmek için Next diyerek devam ediyoruz.

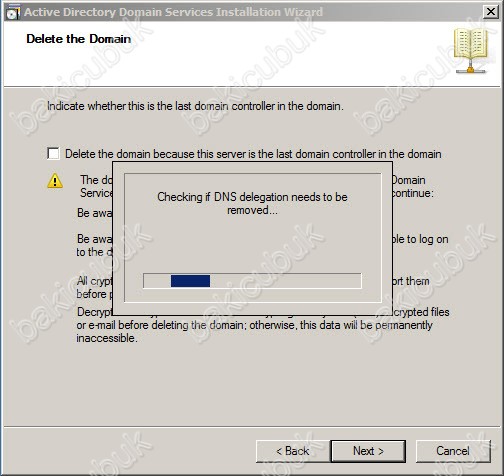

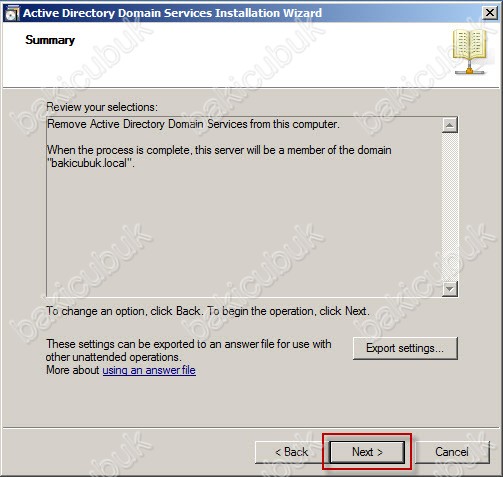

Delete the Domain ekraninda herhangi bir değişiklik yapmadan Next diyerek devam ediyoruz.

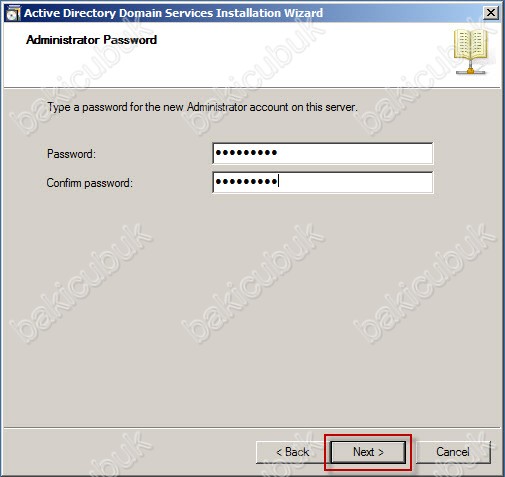

Administrator Password ekraninda sunucumuz artik Domain Controller olarak görev yapmayacağı için bizden Local Administrator kullanıcısı için bir password belirlememizi istiyor. Bir password belirleyerek Next diyerek devam ediyoruz.

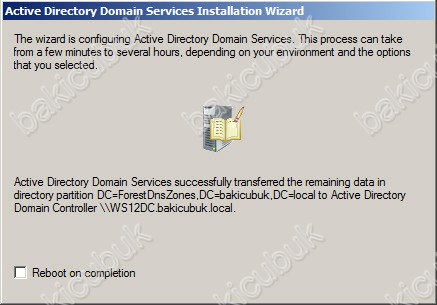

Windows Server 2012 ( WS12DC ) sunucum üzerinde Active Directory Users and Computers konsolunu açtığımızda Domain Controller altina sadece WS12DC olarak adlandırdığım Domain Controller olduğunu görüyoruz.

Windows Server 2008 R2 ( W08R2DC ) üzerinde Active Directory yapısını kaldırdıktan sonra Windows Server 2012 ( WS12DC ) sunucum üzerindeki IP Adresi yapılandırmasini düzenliyoruz.

Başka bir yazimizda görüşmek dileğiyle…

Baki Bey Merhaba,

Çok teşekkürler böyle güzel bir makale hazırladığınız için.

Sayenizde 2003 sbs ‘den 2012 servera yükseltme işlemini yaptım.

İşinize yaradiğina sevindim yorumunuz için çok teşekkürler…