Merhaba

Veeam Backup & Replication Hardened Repository (Immutability) ile Linux’tan yararlanan değiştirilemez yedeklemelere sahip olma olanağı sağlıyor.

Veeam Backup & Replication 10’da yedekleri Object Lock etkinken Object Storage S3’te depolamak için kullanıma sunulan Immutability özelliği, yedeklemelerinizi üzerine yazmaya, yanlışlıkla silmeye, fidye yazılımı saldırılarına ve dahili davetsiz misafirlere karşı koruma sağlamaktaydı.

İşletmeyi etkileyebilecek olası veri kaybını önlemek için başarılı bir veri koruma stratejisinin anahtarı iyi bir yedekleme tasarımıdır. Veriler iyi korunmuyorsa, bir fidye yazılımı saldırısı yöneticiler için bir kabus olabilir.

Hardened Repository (Immutability) yapılandırması için özelliği aktif edebilmeniz için bazı gereksinimlere ihtiyacınız bulunmaktadır.

Virtual Machine ( Sanal Makine ) olarak yapılandırabilirseniz ancak güvenlik nedeniyle Physical ( Fiziksel ) bir sunucu üzerinde yapılandırmanız önemle önerilmektedir. Hatta Veeam Backup & Replication üzerinde yapacağınız Security & Compliance adımlarından biride Hardened Repository (Immutability) yapılandırdığınız sunucunuzun Physical ( Fiziksel ) bir sunucu olmasıdır.

Hardened Repository (Immutability) yapılandırmak için x64 bir Linux işletim sistemi gerekmektedir.

- CentOS 7.x

- Debian 10.0 to 11.0

- Oracle Linux 7 (UEK3) to 9 (UEK R7)

- Oracle Linux 7 to 9 (RHCK)

- RHEL 7.0 to 9.1

- SLES 12 SP4 or later, 15 SP1 or later

- Ubuntu: 18.04 LTS, 20.04 LTS ve ya 22.04 LTS üstü bir Linux işletim sistemi kullanabilirsiniz.

Veeam Backup & Replication yönetim aracısını dağıtmak için Bash Shell ve SSH servisi gereklidir ( Veeam bileşenlerini güncellemek için SSH bağlantısı gerekli değildir ve daha sonra devre dışı bırakılmalıdır. )

Linux sunucunuz xfs’yi desteklemelidir ( Veeam Fast Cloning teknolojisinin kullanımını etkinleştirileceğinden) önerilen dosya sistemidir.

Gelişmiş XFS entegrasyonu (hızlı klon) için yalnızca aşağıdaki 64 bit Linux dağıtımları desteklenir.

- Debian 10.x, and 11

- RHEL 8.2 to 9.1

- SLES 15 SP2, SP3, SP4

- Ubuntu 18.04 LTS, 20.04 LTS, 22.04 LTS

Linux sunucumuzu Veeam Backup & Replication konsoluna yönetilen sunucu olarak eklemelisiniz.

Hardened Repository (Immutability) yapılandırması için, Veeam Backup & Replication bileşenleri Linux Repository yalnızca non-root kimlik bilgileriyle erişir ve proxy ile depolama yapısı arasındaki iletişim için yalnızca TCP 6162 portunu kullanır. ( Gerektiğinde TCP 2500 – 3300 kullanılır ).

Immutability nedeniyle yedeklemeler değiştirilemediğinden, yalnızca periyodik sentetik veya etkin tam yedeklemelerle incremental desteklenir. Yedek kopyalama işleri, NAS yedekleme, Log gönderimi, Oracle yedeklemelerindeki RMAN / SAP HANA / SAP değişmezlik seçeneğinden yararlanamaz, ancak aynı depoda saklanabilir.

Yedekleme verilerini daha iyi korumak için, güvenliği zorlamak için bazı yönergelere uymalısınız:

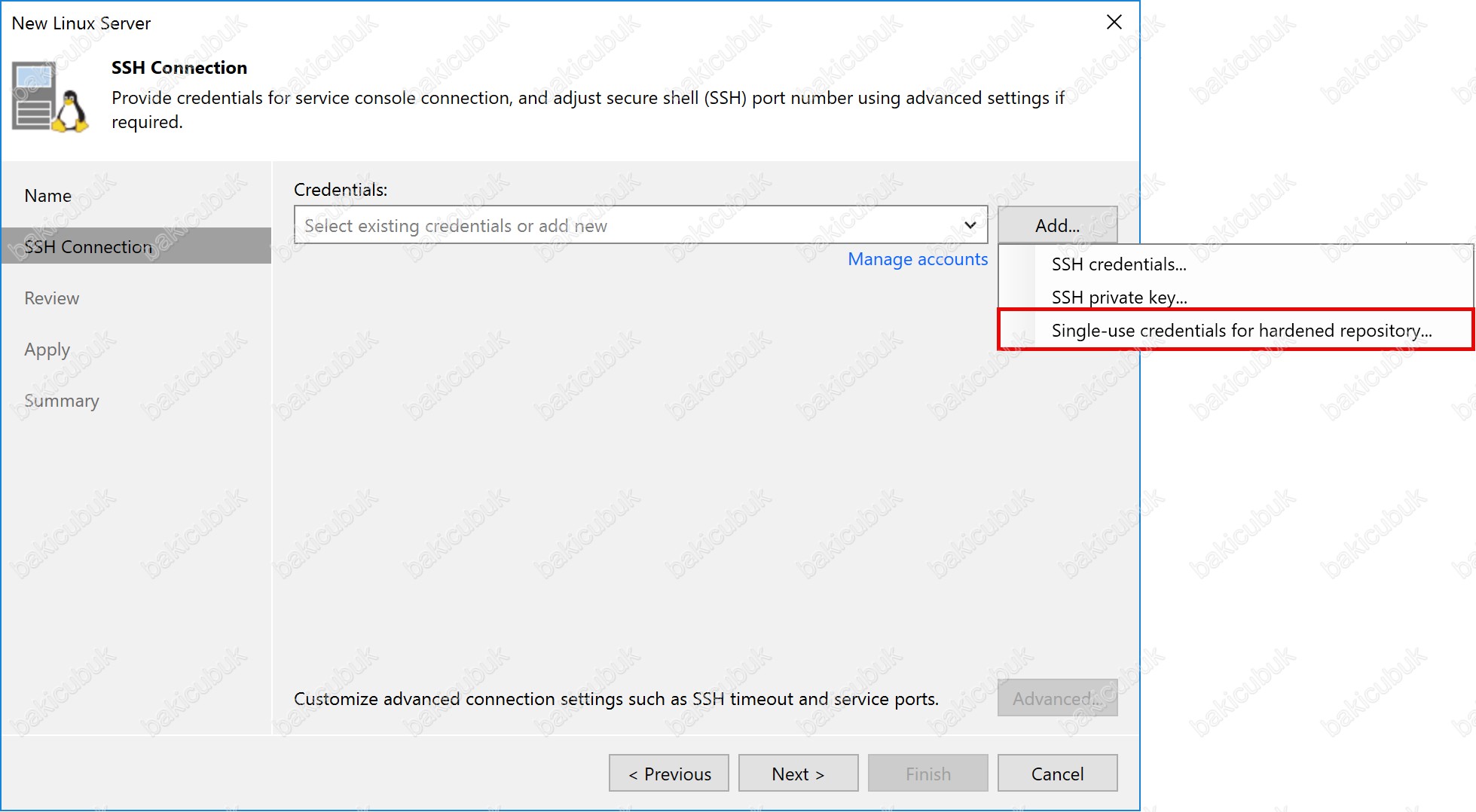

- Kalıcı kimlik bilgileri kullanılabilse de, kimlik bilgilerinin Veeam Backup & Replication’da saklanmasını önlemek için dağıtım sırasında Hardened Repository (Immutability) için Single-use credentials for hardened repository seçeneği kullanılması önerilir.

- SSH servisi devre dışı bırakılmalıdır.

- Depo sunucunuzda bulunan iDRAC, ILO ve ya XClarity Controller gibi uzaktan yönetim çözümleri devre dışı bırakılmalı ve ya güvenliği sağlanmalıdır.

- Potansiyel bir saldırganın zaman değişikliklerini önlemek için zaman güvenilir bir NTP Sunucusuyla senkronize edilmelidir. Zaman değişiklikleri Değişmezlik korumasını değiştirebilir.

Veeam kısa süre önce Veeam Availability Suite’in bir parçası olan Veeam Backup and Replication 12.3 versiyonunu yayınladı. Yedekleme hedefi olarak Linux’u kullanan Immutable Repository adlı yeni özellik ilgimizi çekti. Bu, özelliği Veeam Hardened Repository ile test ederek bu kurulumu doğrulamak için mükemmel bir fırsattı.

Her zaman bir Veeam Hardened Repository kurabilir ve bir Veeam Backup and Replication repository ekleyebilirsiniz, Bu yüzden bunun ne gibi farklılıkları olduğunu ve BT çalışanlarının yalnızca fidye yazılım saldırılarını yenmeye yardımcı olmakla kalmayan sağlam bir yedekleme hedefine sahip olmalarına nasıl yardımcı olabileceğini görmek istedim.

Birçok altyapı, ortamlarını desteklemek için bulut ya da Hypervisor kullanmaktadır; bunun Microsoft Hyper-V ya da VMware vSphere olması fark etmez. Kolaylık sağlamak için VMware vSphere’i kullandık çünkü birçok operasyon ekibi zaten bu platformu kullanıyor. vSphere ve Veeam hakkında biraz bilgi sahibi olunduğu varsayılmaktayım, bu nedenle bazı adımlar ayrıntılı olarak ele alınmamış veya atlanmıştır.

Linux sistem yöneticileri için bu yazıdaki bazı faaliyetler standart günlük faaliyetlerdir. Windows yöneticileri için SSH anahtarı kurulumu yeni olabilir, ancak arka cebinizde bulundurmanız gereken iyi bir beceridir.

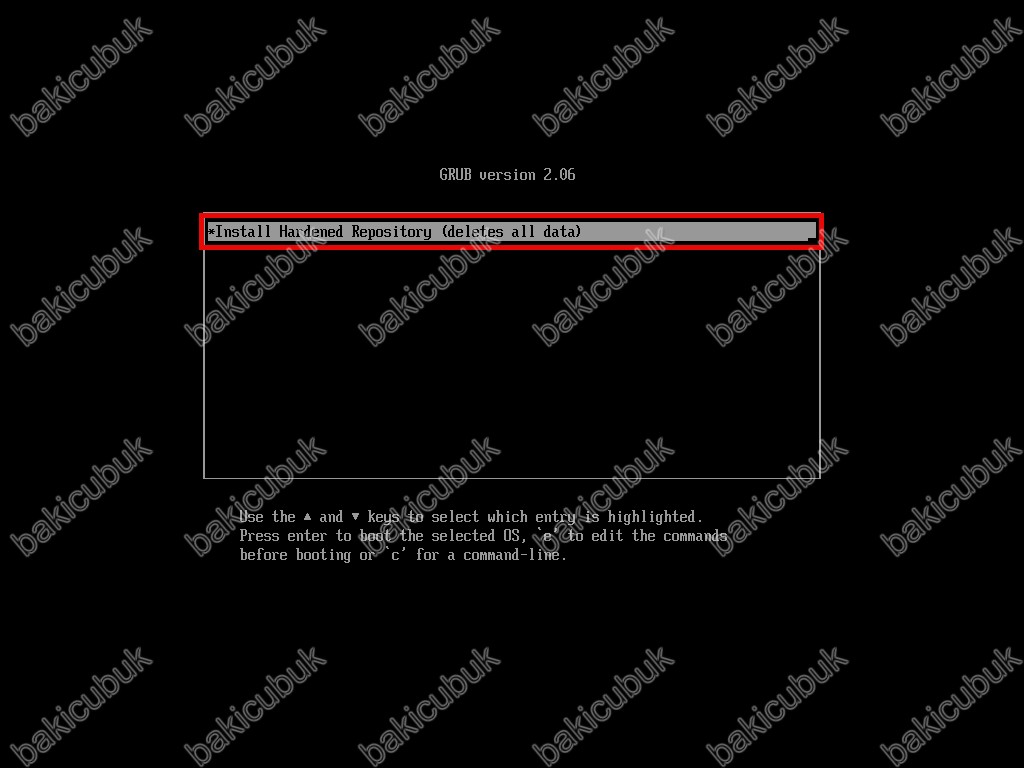

Install Hardened Repository seçeneğine tıklıyoruz ve Veeam Hardened Repository kurulumunu başlatıyoruz.

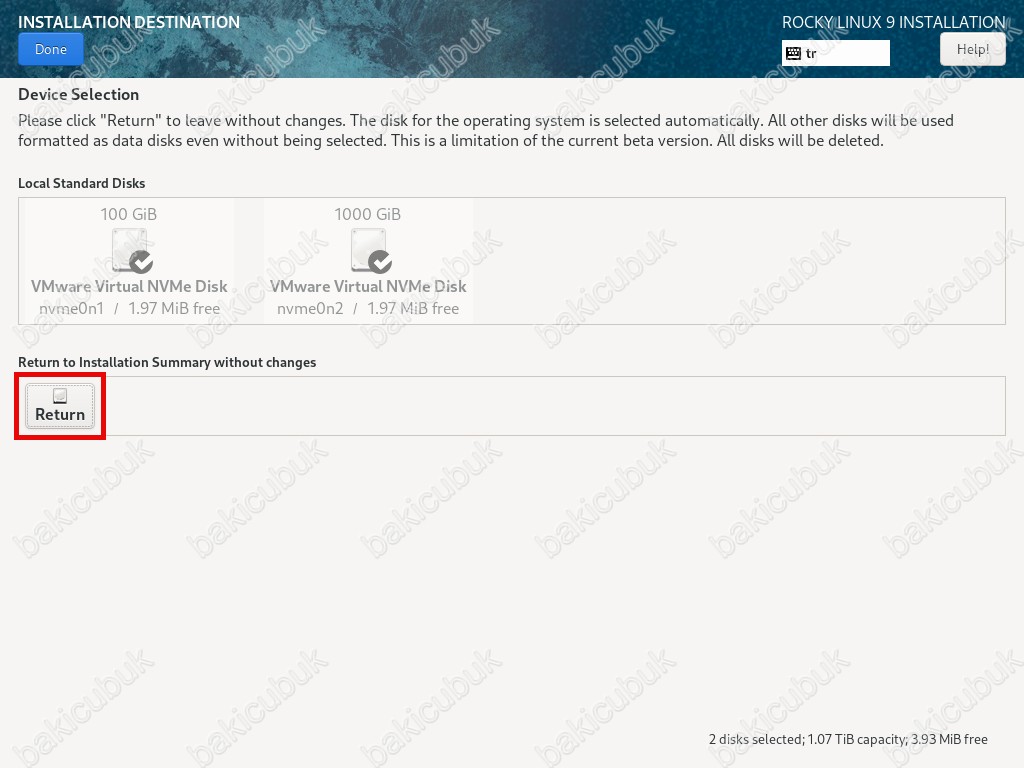

Veeam Hardened Repository kurulumu için sunucunuz üzerinde en az 2 Adet Harddisk yapılandırmış olmanız gerekiyor. Bizim sunucumuz üzerinde 100 GİB ve 1000 GİB Harddisk yapılandırılmış durumdadır.

100 GİB Harddiskimizi otomatik olarak yapılandırılarak Rocky Linux 9 işletim sistemi yüklenecektir.

1000 GİB Harddisklerimiz otomatik olarak yapılandırıldıktan sonra Hardened Repository (Immutability) olarak yapılandırılacaktır.

NOT : G’yi GiB ile eşleştirilir. GİB ( Gigabyte ) olarak yapılandırılmaktadır.

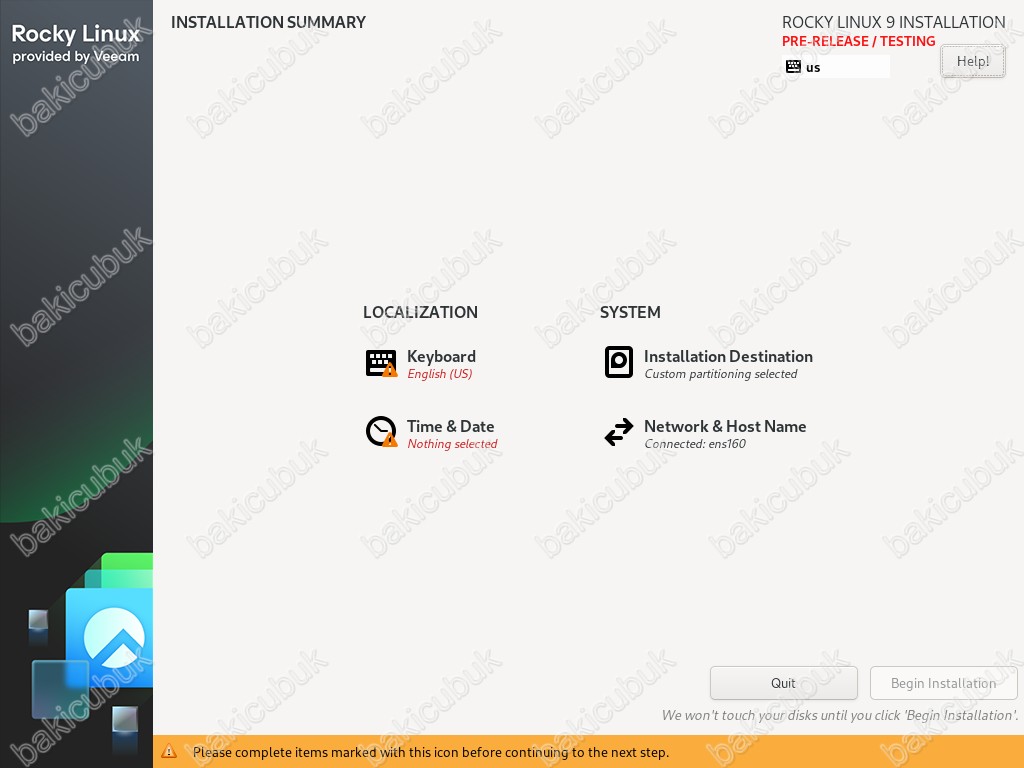

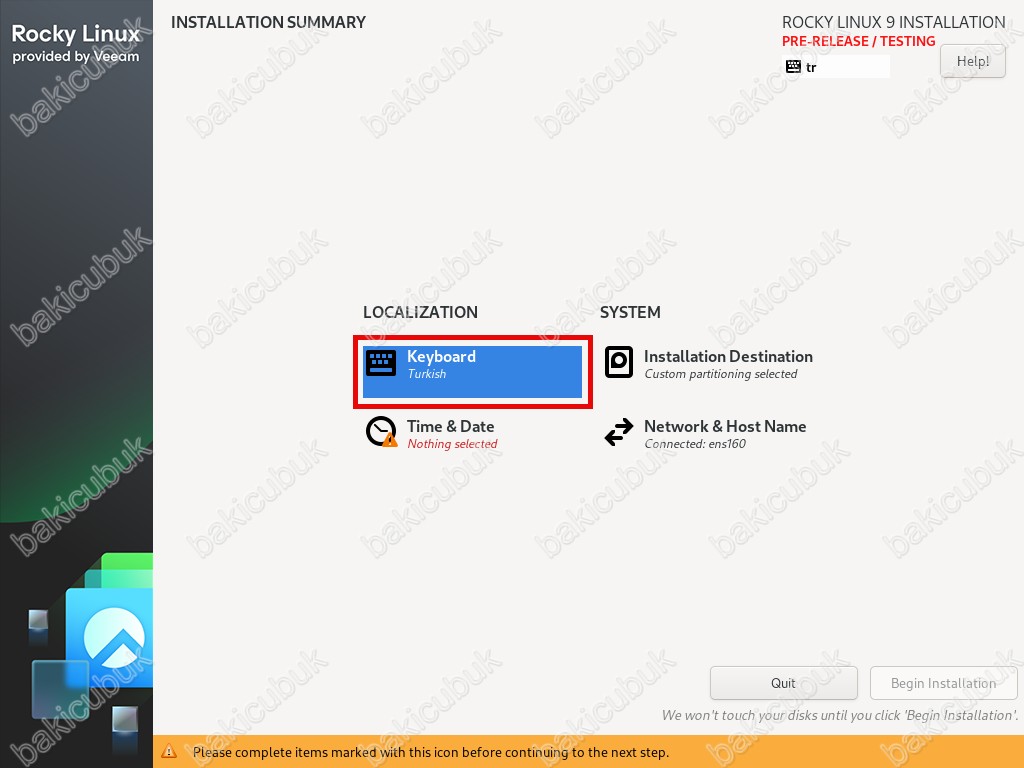

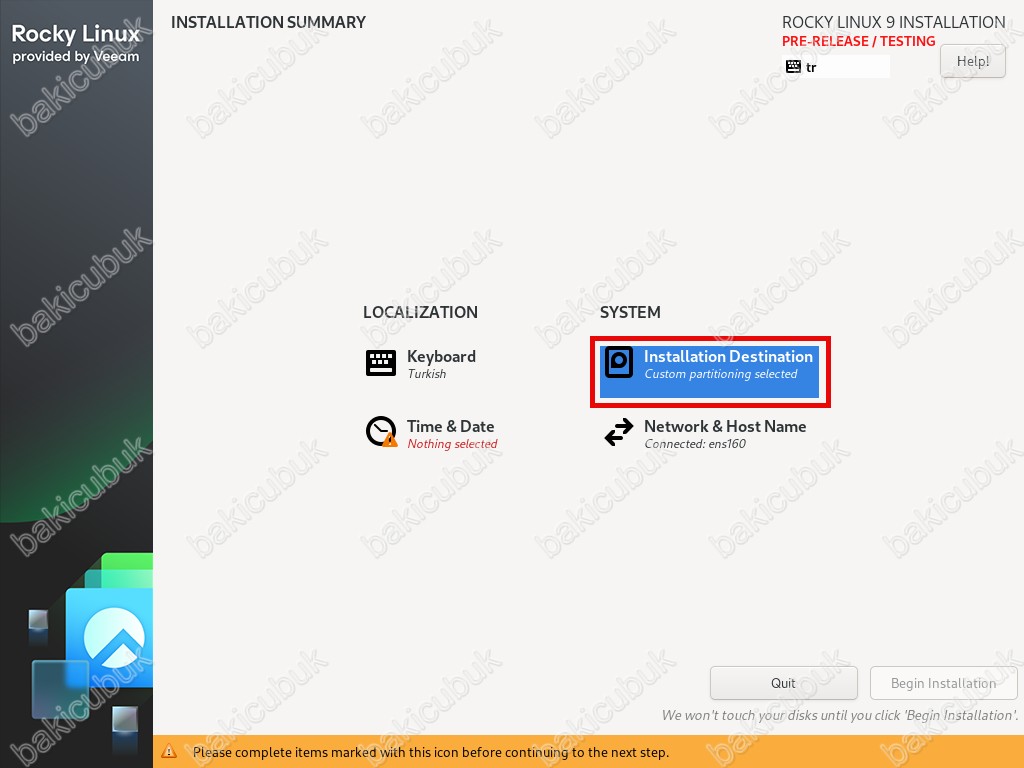

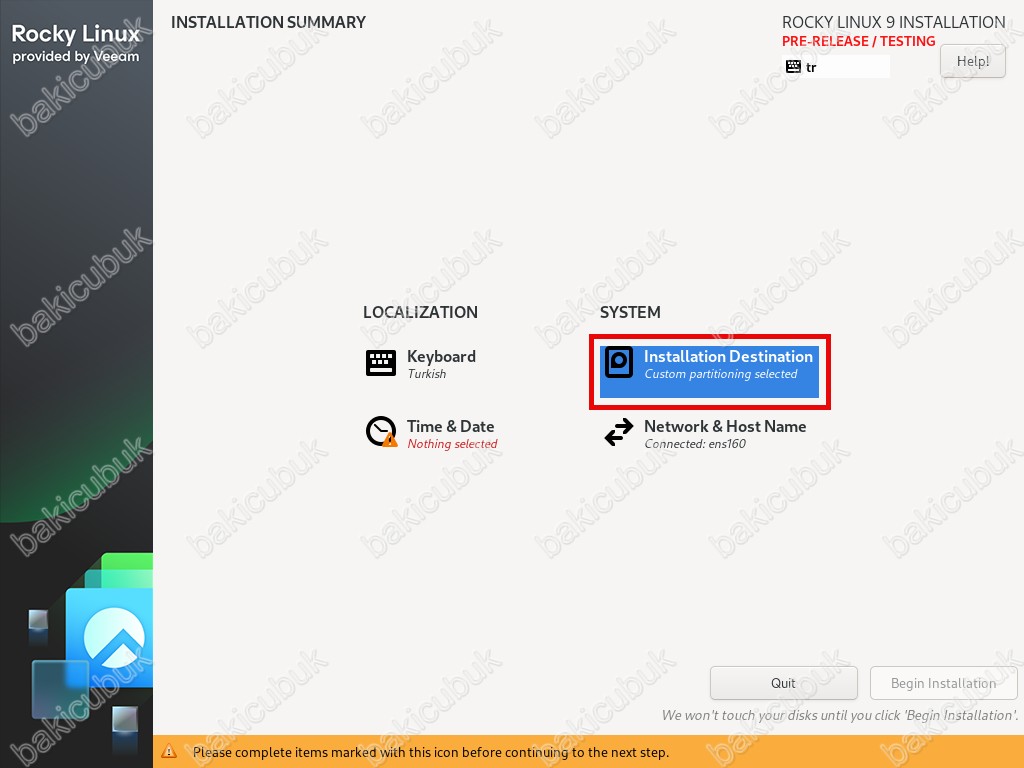

INSTALLATION SUMMARY ekranında Veeam Hardened Repository kurulumu öncesinde LOCALIZATION ve SYSTEM bölümleri altında bulunan seçenekleri yapılandırma ekranıdır.

NOT : Veeam Hardened Repository kurulumu Rocky Linux 9 versiyonu üzerinde yapılmaktadır.

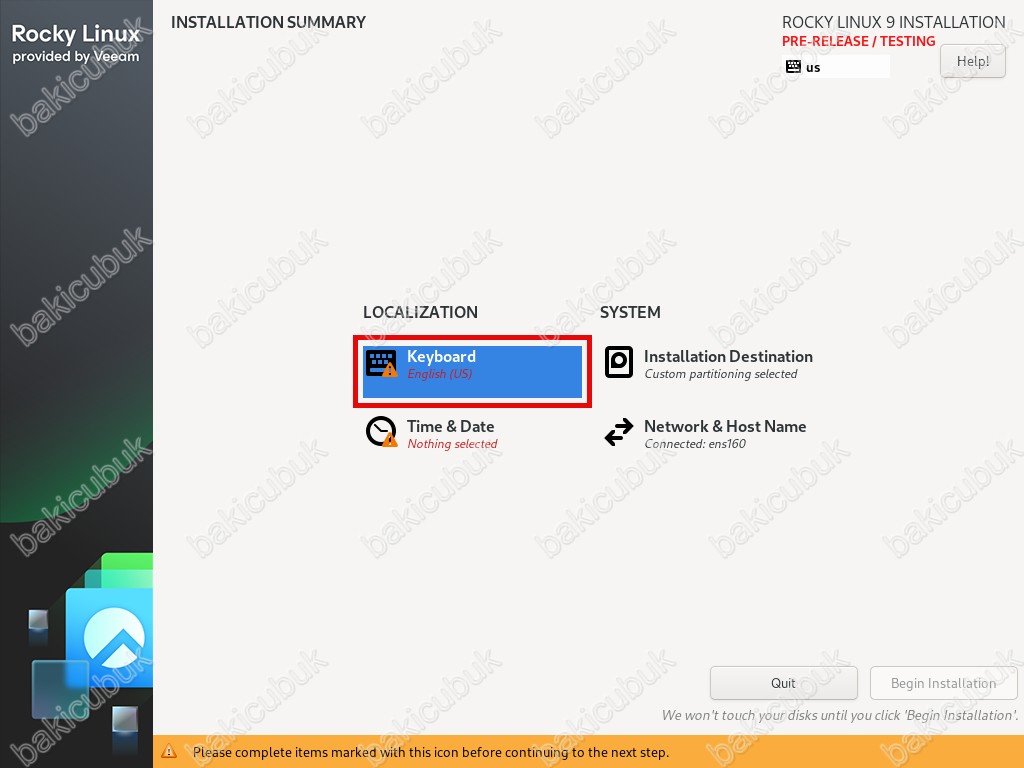

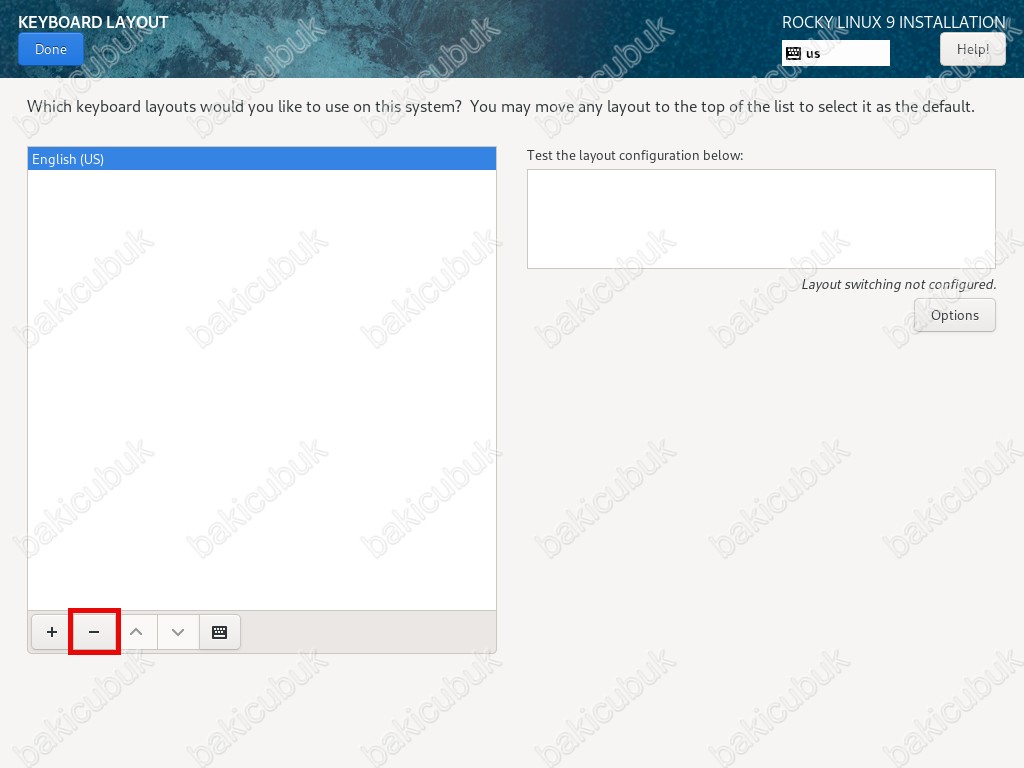

LOCALIZATION bölümü altında bulunan Keyboard seçeneğini yapılandırıyoruz.

KEYBOARD LAYOUT ekranında klavye seçeneğini Turkish olarak yapılandırıyoruz.

KEYBOARD LAYOUT ekranın English (US) dil seçeneğini seçiyoruz ve – seçeneği ile kaldırıyoruz.

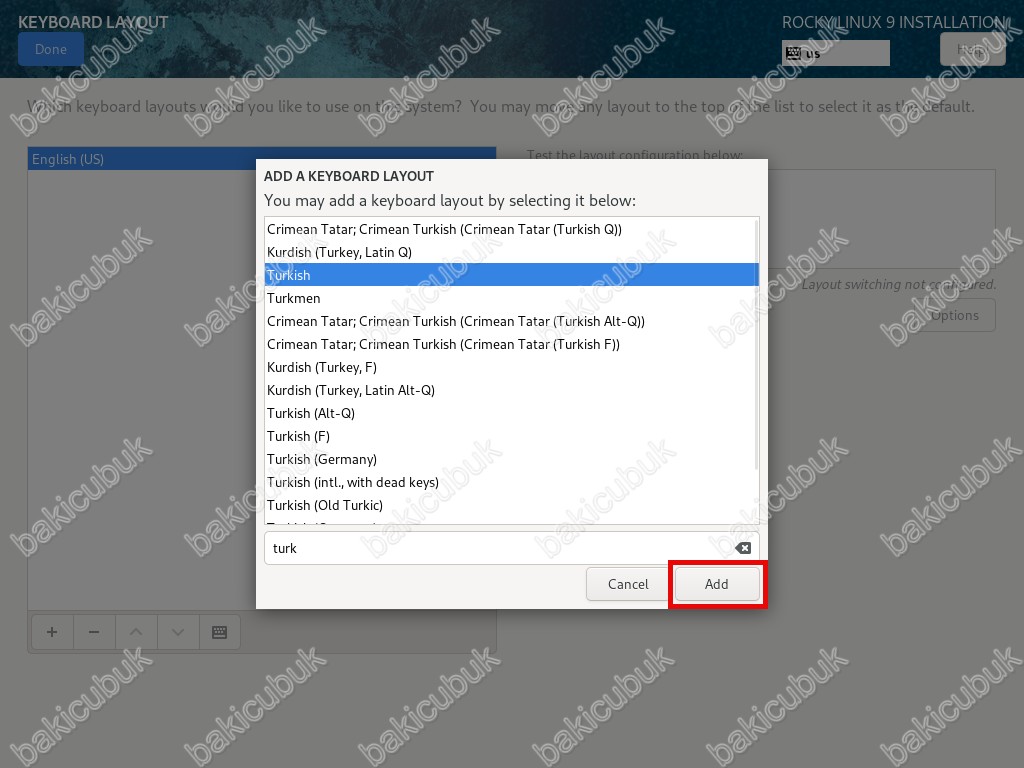

ADD A KEYBOARD LAYOUT ekranında klavye seçeneğini Turkish olarak seçiyoruz ve Add seçeneğine tıklıyoruz.

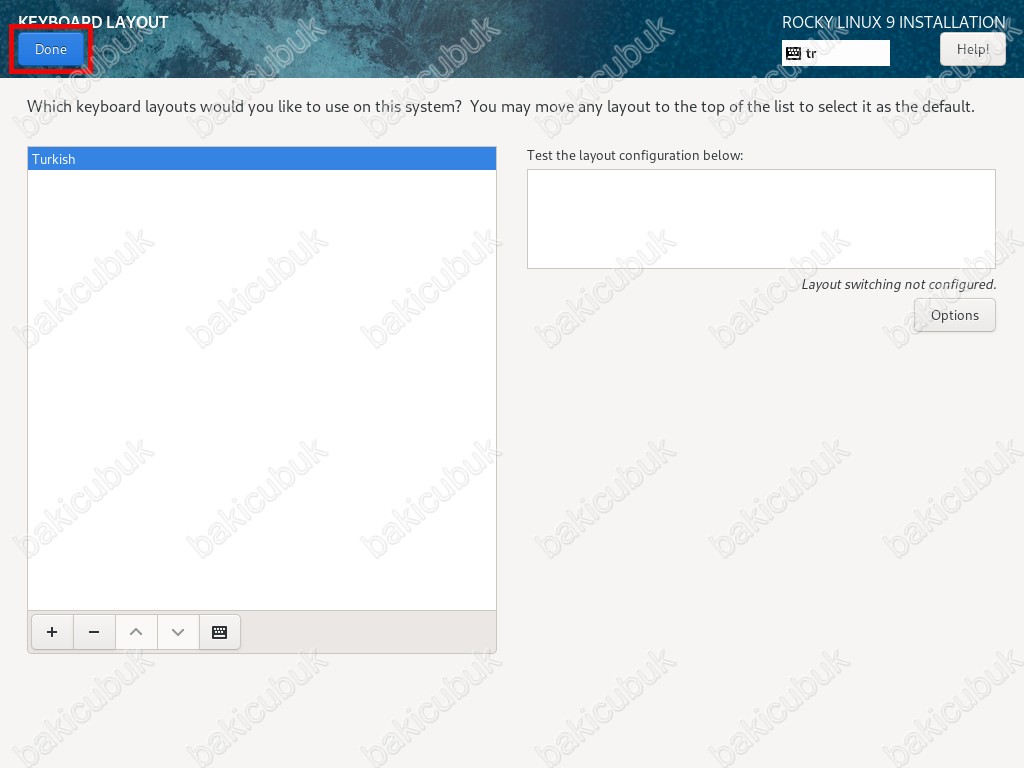

KEYBOARD LAYOUT ekranında klavye seçeneğini Turkish olarak yapılandırdıktan sonra Done diyerek devam ediyoruz.

LOCALIZATION bölümü altında bulunan Keyboard seçeneğini Turkish olarak yapılandırıldığını görüyoruz.

SYSTEM bölümü altında bulunan Installation Destination seçeneğini kontrol ediyoruz.

INSTALLATION DESTINATION ekranında Local Standard Disks bölümün altında bulunan 100 GİB ve 1000 GİB Harddisklerimizi görüyoruz.

Local Standard Disks bölümü altında bulunan 100 GİB Harddiskimizi otomatik olarak yapılandırılarak Rocky Linux 9 işletim sistemi yüklenecektir.

Local Standard Disks bölümü altında bulunan 1000 GİB Harddisklerimiz otomatik olarak yapılandırıldıktan sonra Hardened Repository (Immutability) olarak yapılandırılacaktır.

INSTALLATION DESTINATION ekranında herhangi bir işlem yapmıyoruz ve Return diyerek devam ediyoruz.

NOT : G’yi GiB ile eşleştirilir. GİB ( Gigabyte ) olarak yapılandırılmaktadır.

SYSTEM bölümü altında bulunan Installation Destination seçeneğini Custom partitioning selected olarak yapılandırıldığını görüyoruz.

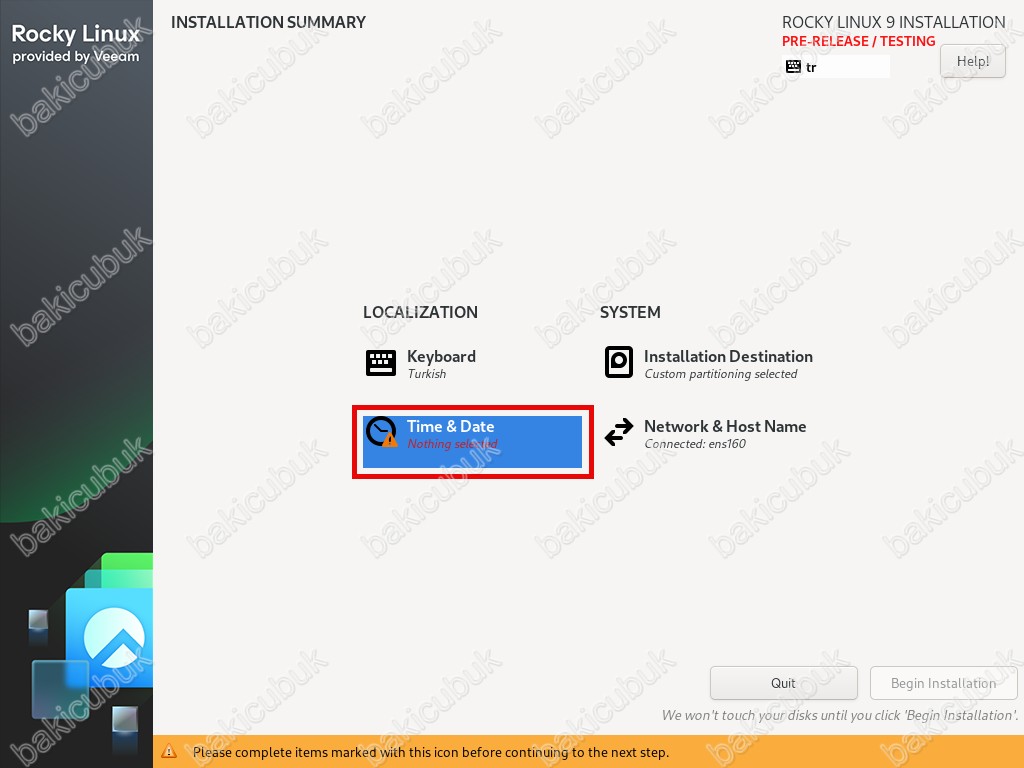

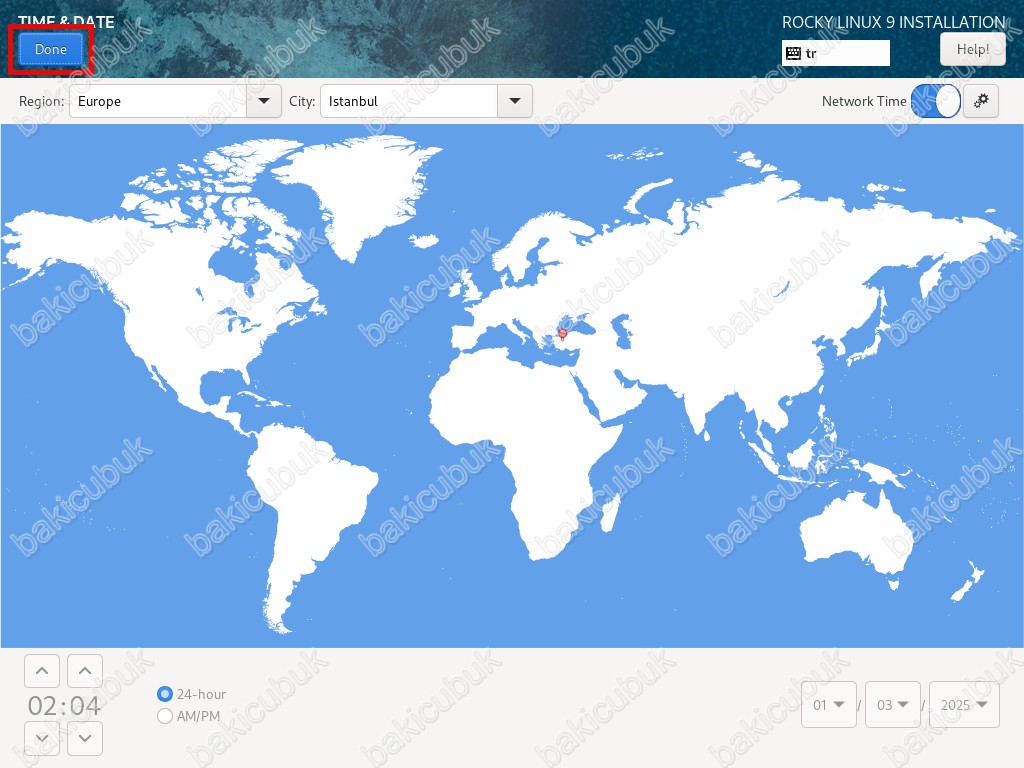

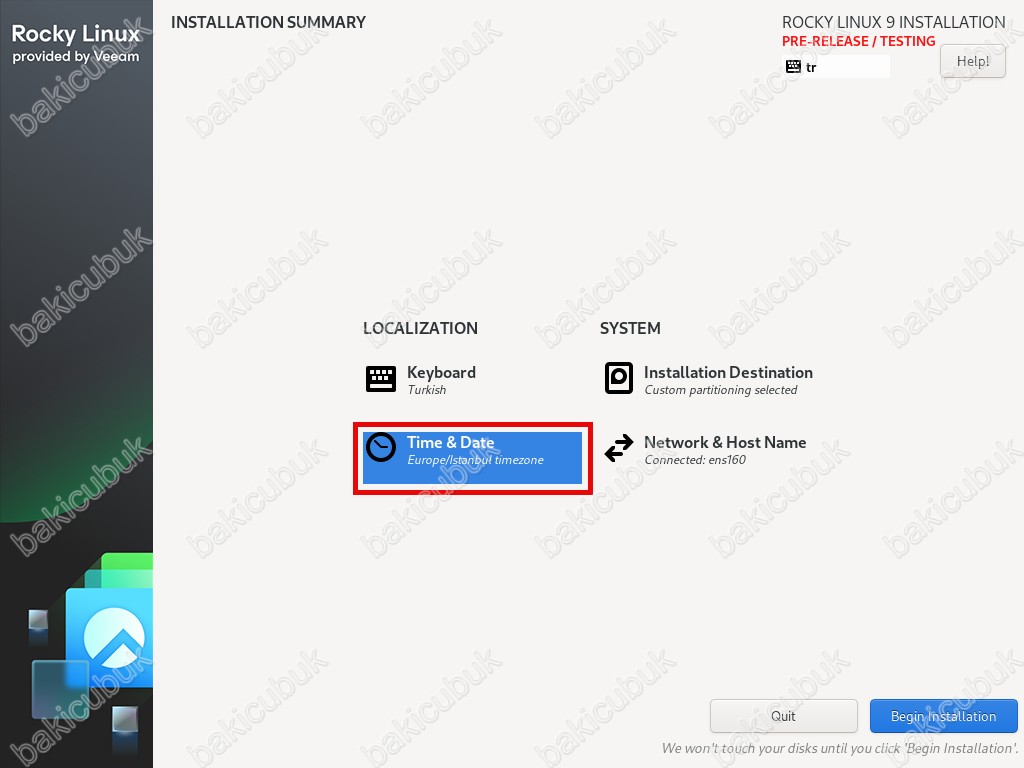

LOCALIZATION bölümü altında bulunan Time & Date seçeneğini yapılandırıyoruz.

TIME & DATE ekranında Region bölümünü Europe ve City bölümünü Istanbul olarak yapılandırıyoruz.

TIME & DATE ekranında gerekli bölge ve şehir yapılandırmasını tamamladıktan sonra Done diyerek devam ediyoruz.

LOCALIZATION bölümü altında bulunan Time & Date seçeneğini Europe/İstanbul timezone olarak yapılandırıldığını görüyoruz.

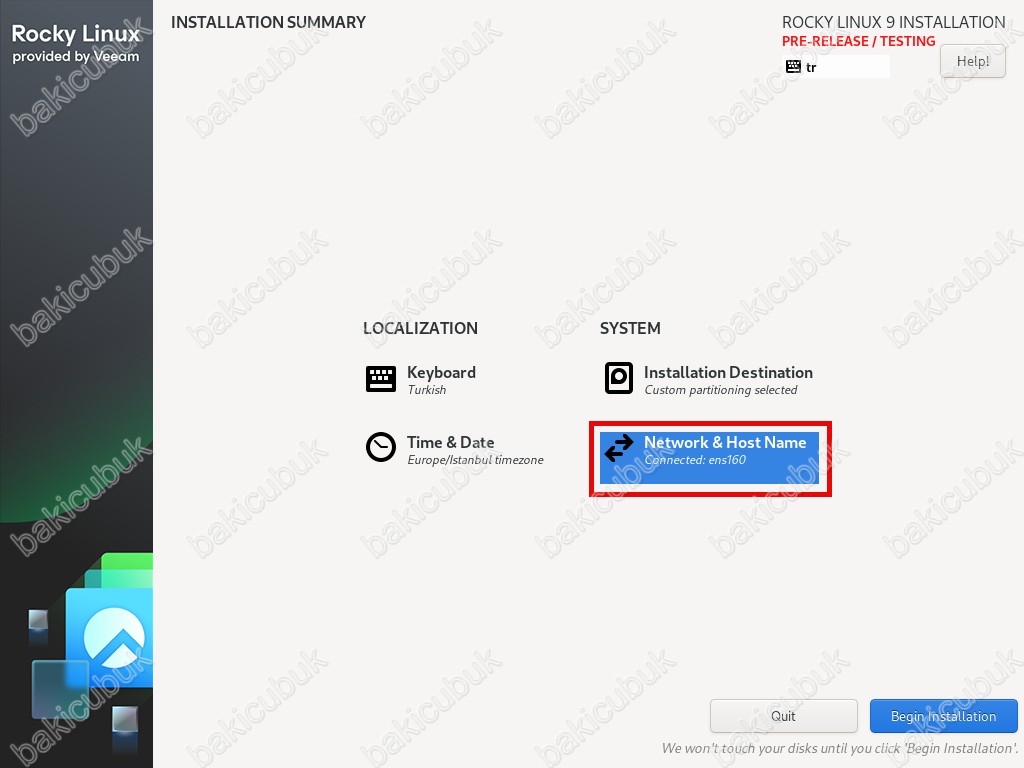

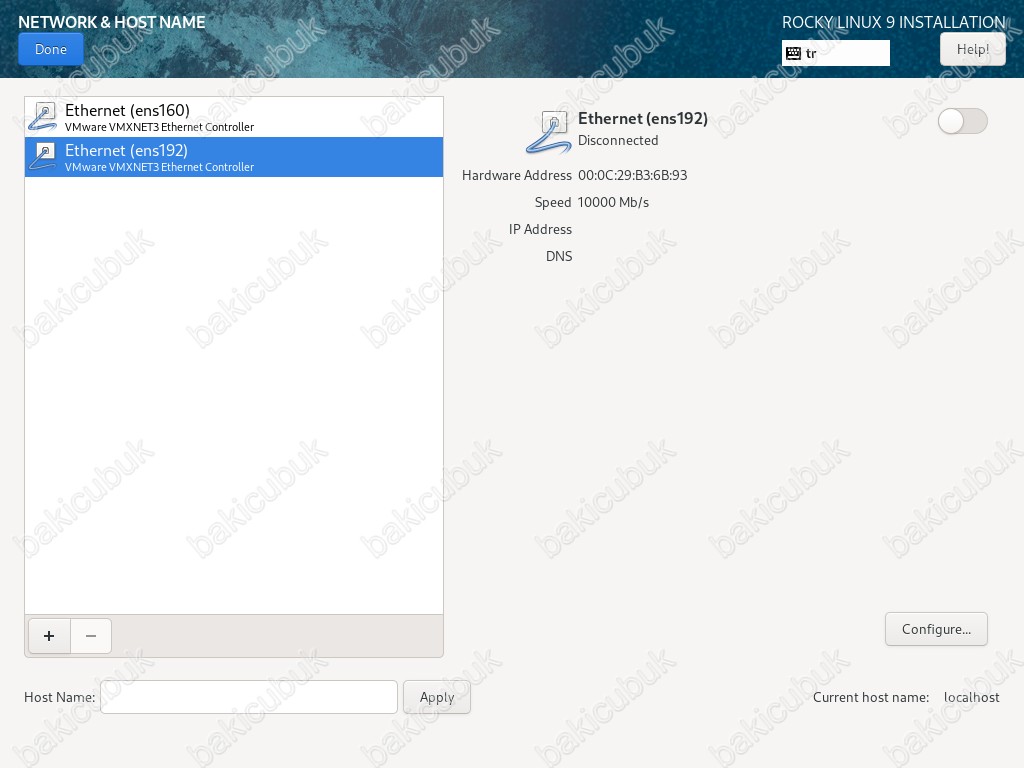

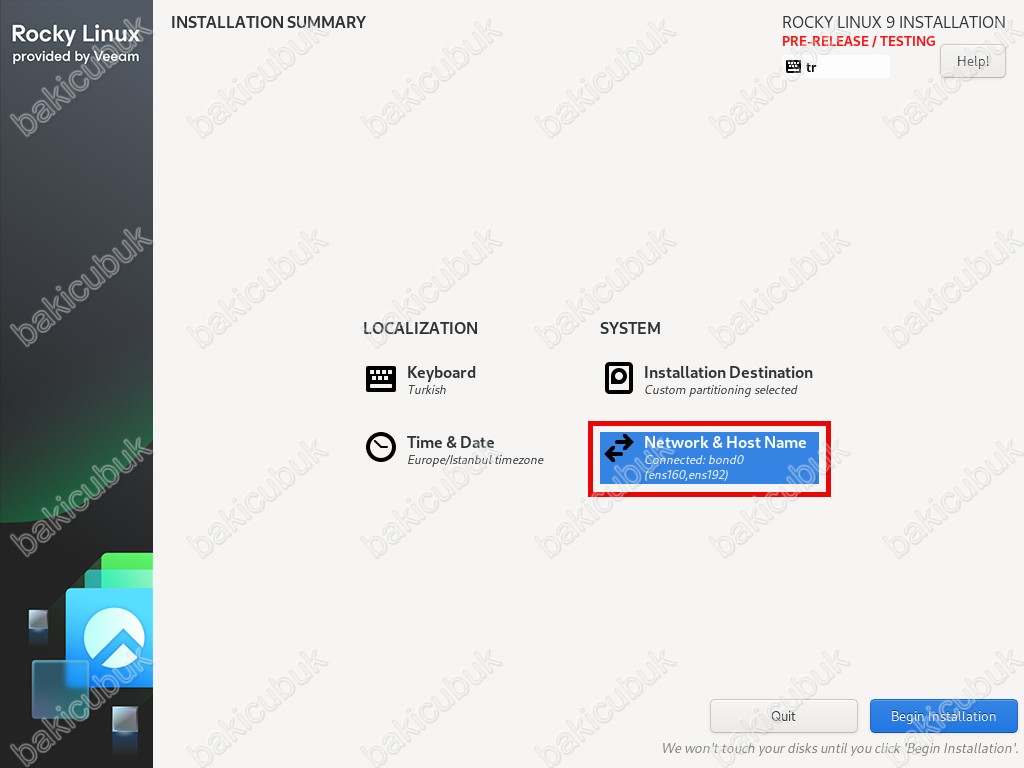

SYSTEM bölümü altında bulunan Network & Host Name seçeneğini yapılandırıyoruz.

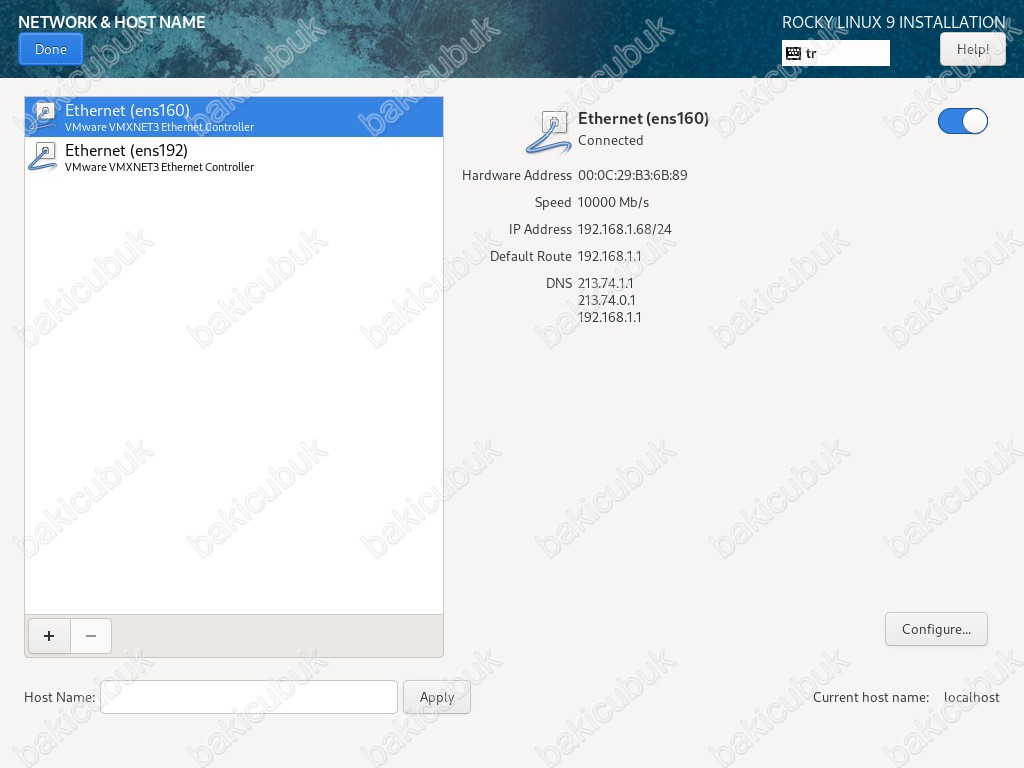

NETWORK & HOST NAME ekranında Ethernet (ens160) ve Ethernet (ens192) network kartlarını görüyoruz.

Ethernet (ens160) ve Ethernet (ens192) network kartlarını Bond olarak yapılandıracağız.

Network Interface Bonding; NIC bonding, Port trunking, Teaming, Link Aggregation Groups (LAG) veya Link Aggregation Control Protocol (LACP) olarak da bilinir ve birden çok NIC’in tek bir bond arayüzünde toplanması veya birleşimi olarak tanımlanabilir. Rocky tabanlı işletim sistemlerinde iki veya daha fazla ethernet interface olması durumunda bonding network interface kullanarak, ethernetlerin load balance bond, round-robin bond ya da fault tolerant bond şeklinde çalışması sağlanabilmektedir. Bu sayede bir interface down olması durumunda sunucuya erişim ikinci interface üzerinden devam edecektir.

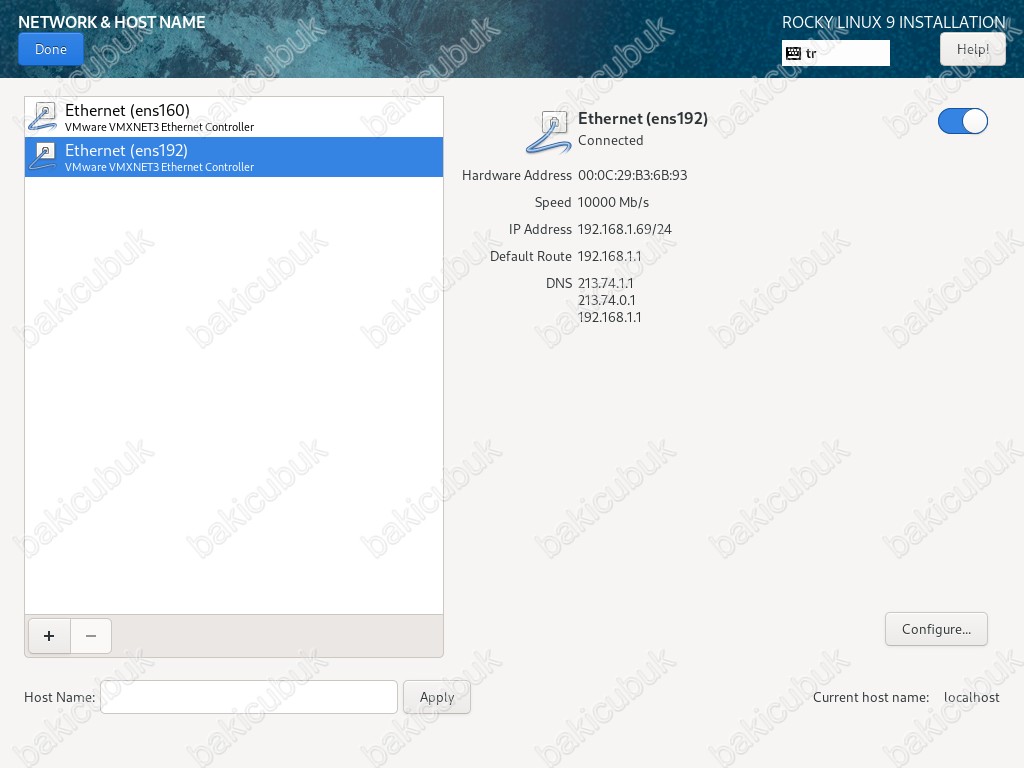

NETWORK & HOST NAME ekranında Ethernet (ens192) network kartlarını görüyoruz ve aktif duruma getiriyoruz.

NETWORK & HOST NAME ekranında Ethernet (ens192) network kartının aktif duruma geldiğini görüyoruz.

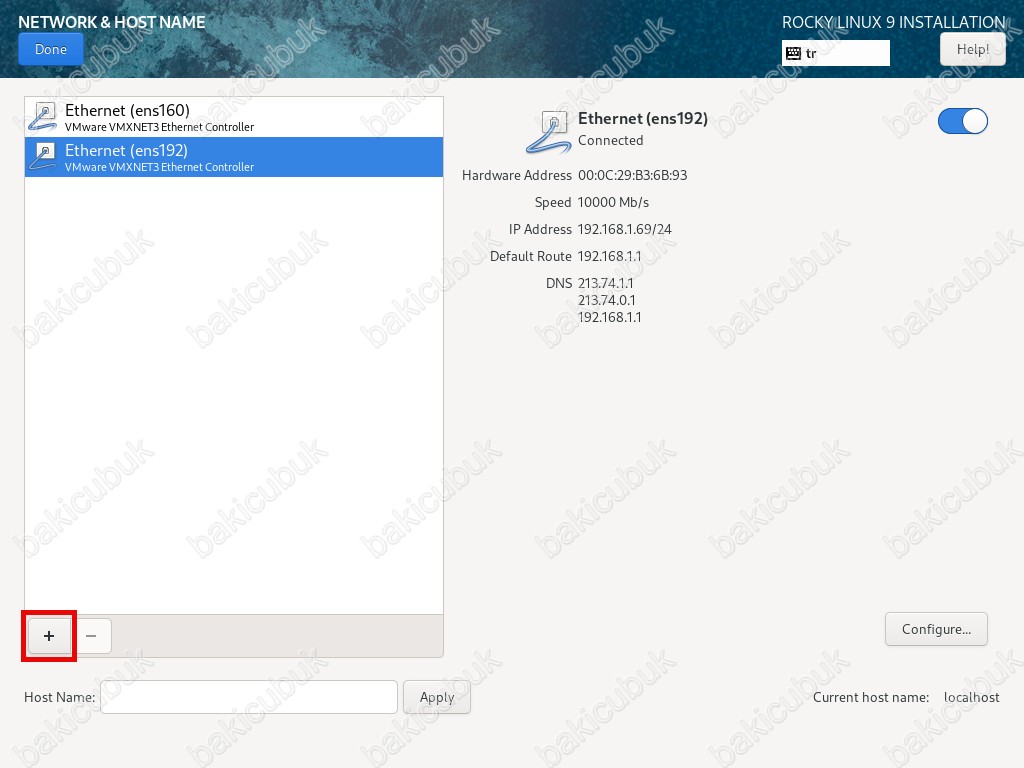

NETWORK & HOST NAME ekranında Ethernet (ens160) ve Ethernet (ens192) network kartlarını görüyoruz.

Ethernet (ens160) ve Ethernet (ens192) network kartlarını Bond olarak yapılandıracağız.

Network Interface Bonding; NIC bonding, Port trunking, Teaming, Link Aggregation Groups (LAG) veya Link Aggregation Control Protocol (LACP) olarak da bilinir ve birden çok NIC’in tek bir bond arayüzünde toplanması veya birleşimi olarak tanımlanabilir. Rocky tabanlı işletim sistemlerinde iki veya daha fazla ethernet interface olması durumunda bonding network interface kullanarak, ethernetlerin load balance bond, round-robin bond ya da fault tolerant bond şeklinde çalışması sağlanabilmektedir. Bu sayede bir interface down olması durumunda sunucuya erişim ikinci interface üzerinden devam edecektir.

NETWORK & HOST NAME ekranında + seçeneği ile yapılandırmaya başlıyoruz.

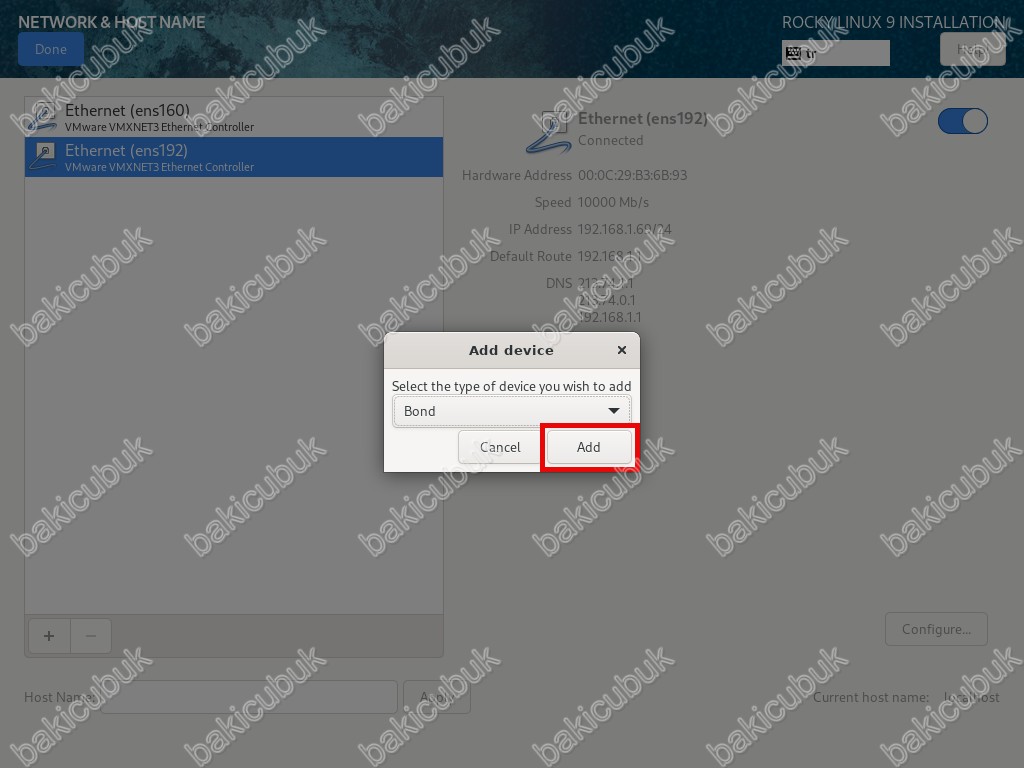

Add device ekranında Bond seçeneğini seçiyoruz ve Add diyerek devam ediyoruz.

Editing Bond connection 1 ekranında İnterface name bölümüne bir isim yapılandırabilirsiniz. İnterface name bölümünün bond0 olarak bırakıyoruz.

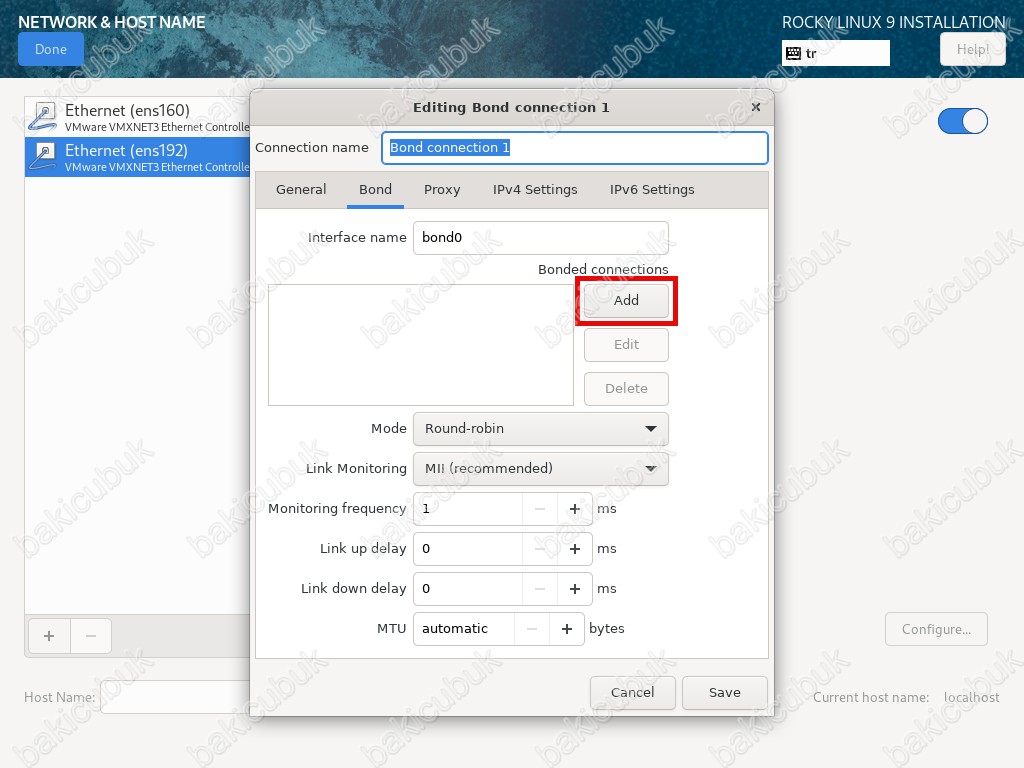

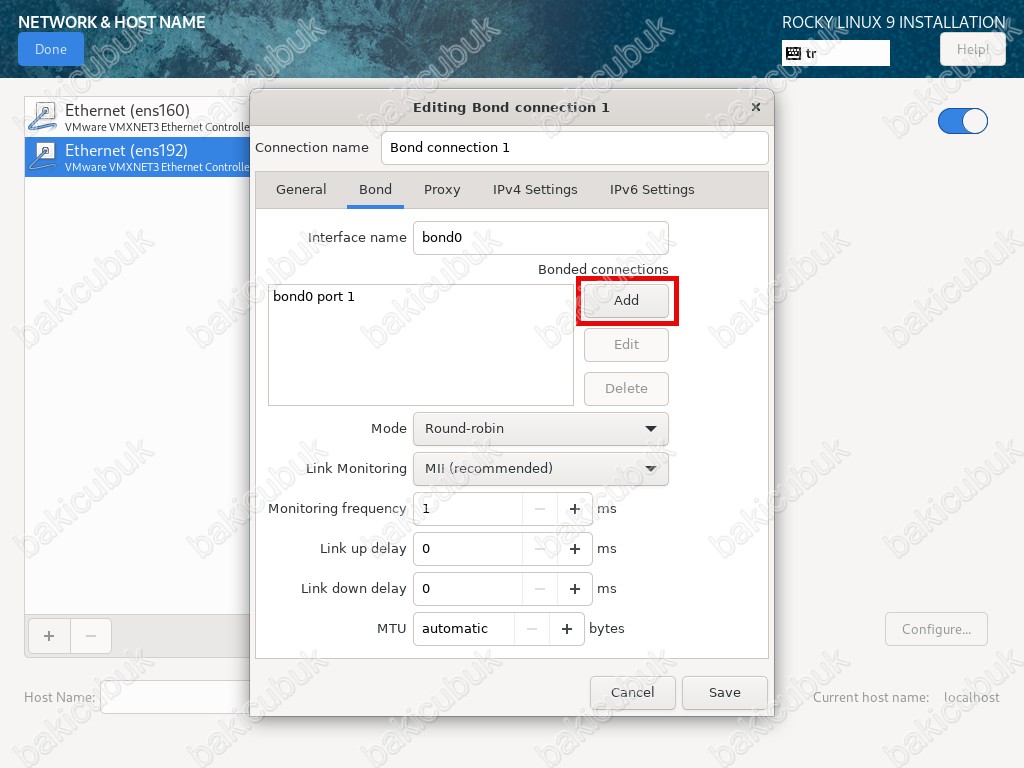

Editing Bond connection 1 ekranında Bonded connections bölümü altında bulunan Add diyerek Bond yapılandırmasına dahil edeceğimiz network kartlarını seçiyoruz.

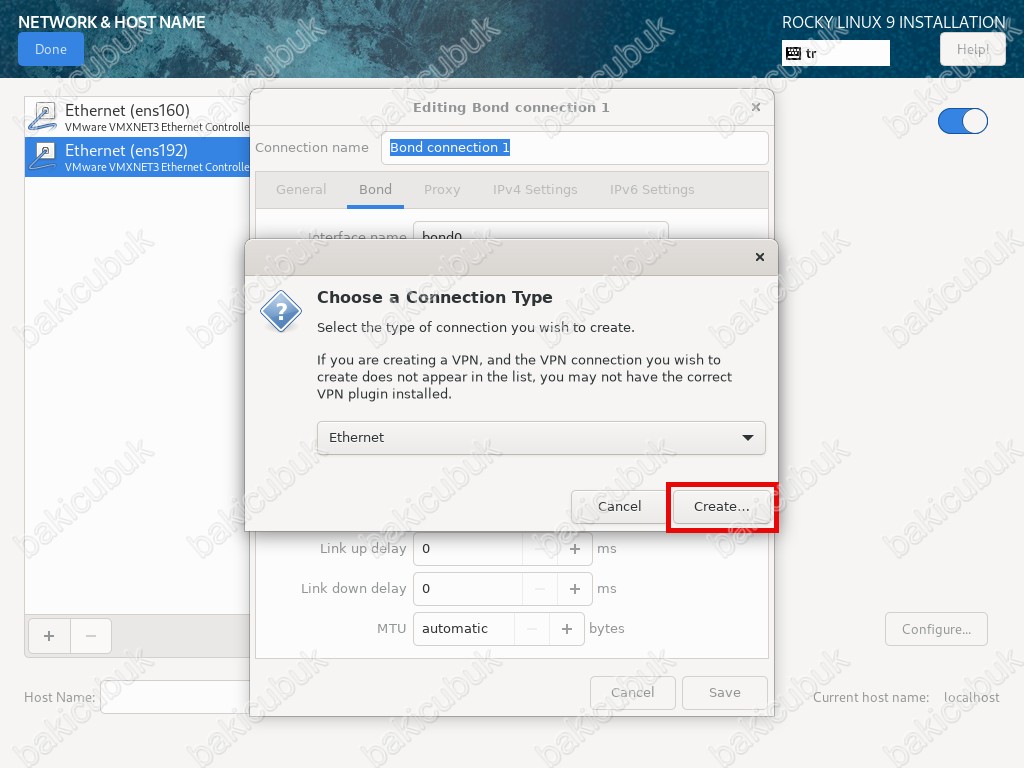

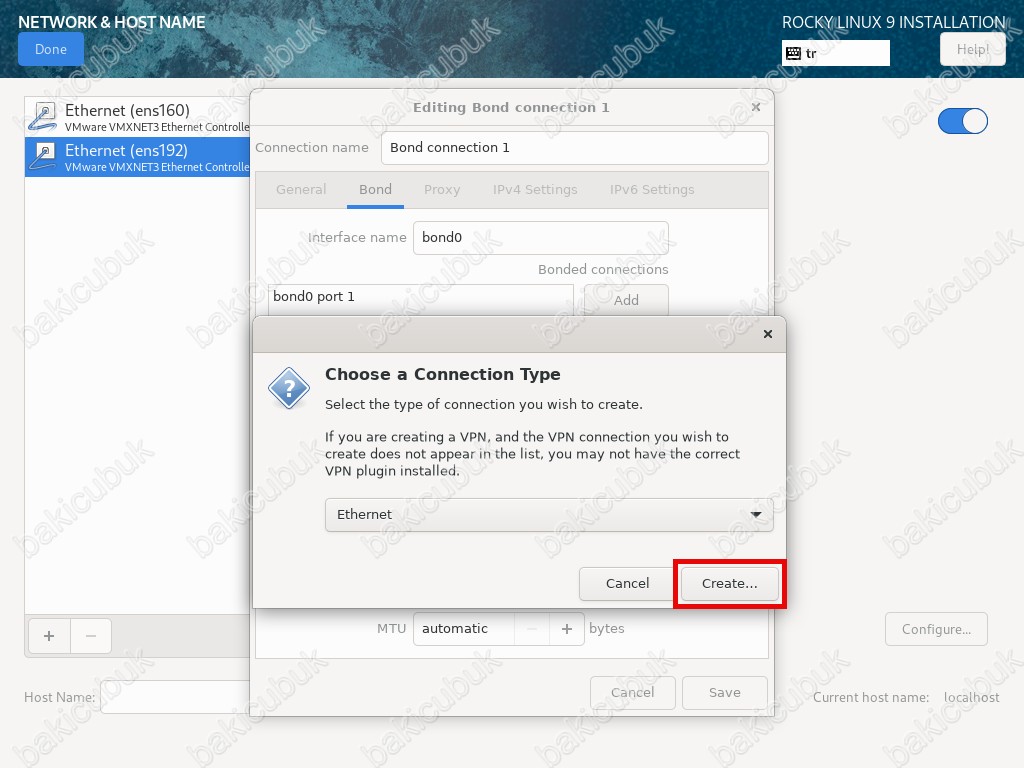

Choose a Connection Type ekranında Ethernet olarak seçiyoruz ve Create diyerek devam ediyoruz.

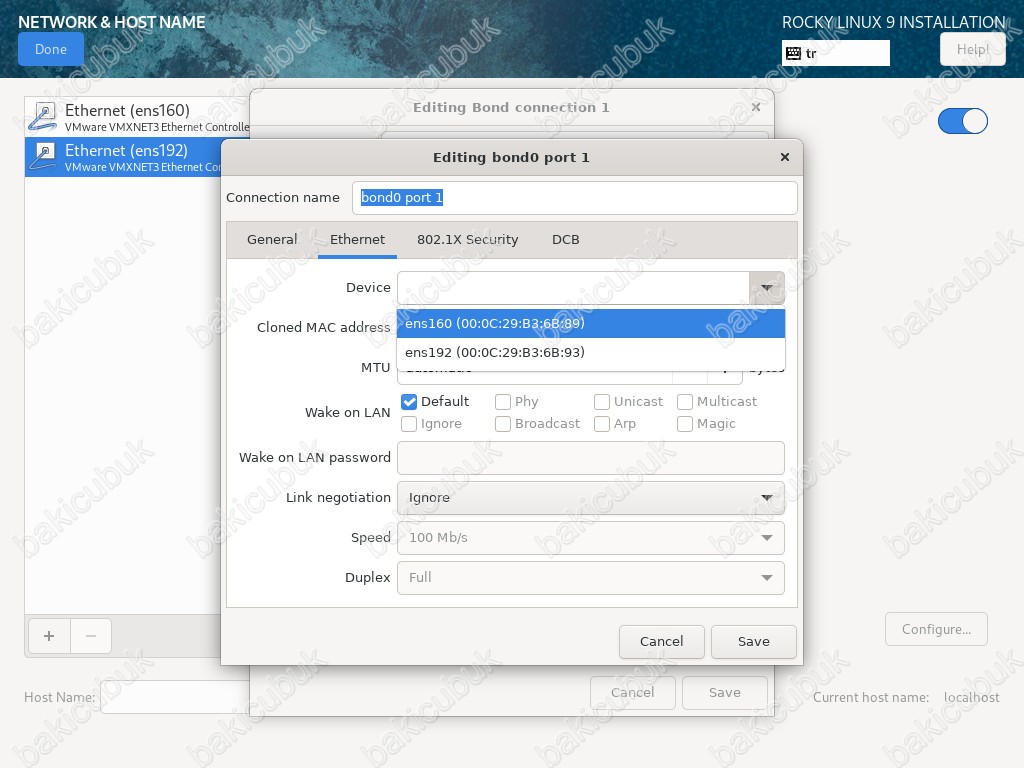

Editing bond0 port 1 ekranında Device bölümünde Ethernet ens160 ve Ethernet ens192 network kartlarını görüyoruz

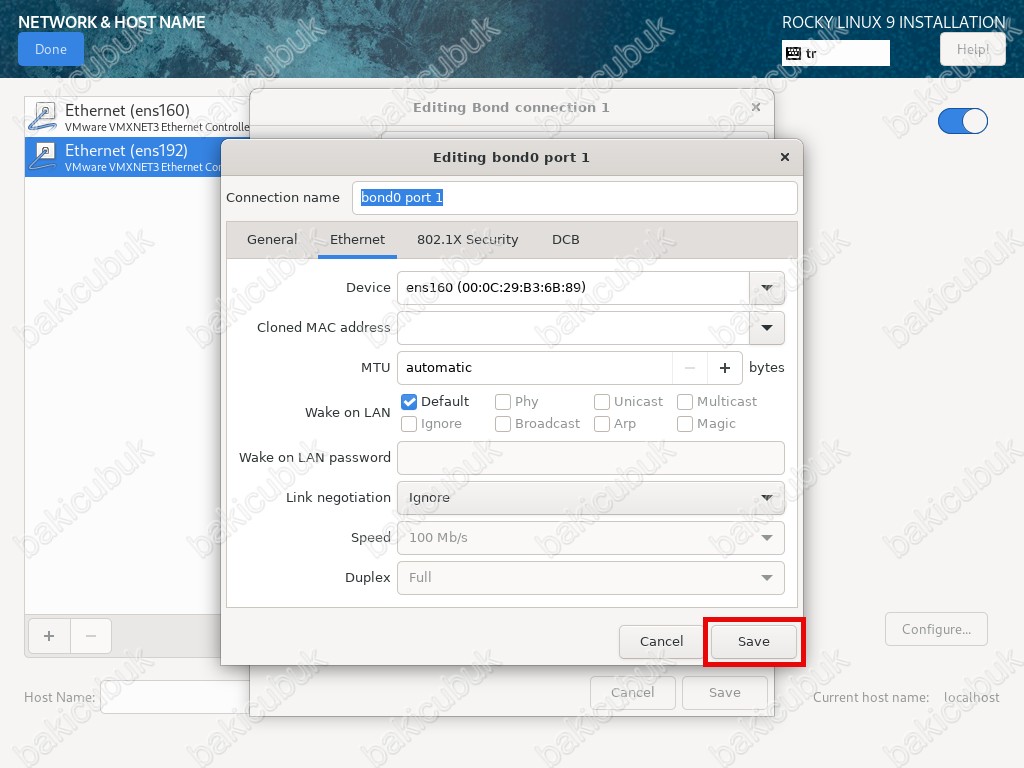

Editing bond0 port 1 ekranında Device bölümünde ens160 network kartını seçiyoruz.

Editing bond0 port 1 ekranında gerekli yapılandırmayı tamamladıktan sonra Save diyerek devam ediyoruz.

Editing Bond connection 1 ekranında Ethernet ens160 network kartının Bonded connections bölümü altına bond0 port 1 yapılandırmasının geldiğini görüyoruz.

Editing Bond connection 1 ekranında Bonded connections bölümü altında bulunan Add diyerek Bond yapılandırmasına dahil edeceğimiz network kartlarını seçiyoruz.

Choose a Connection Type ekranında Ethernet olarak seçiyoruz ve Create diyerek devam ediyoruz.

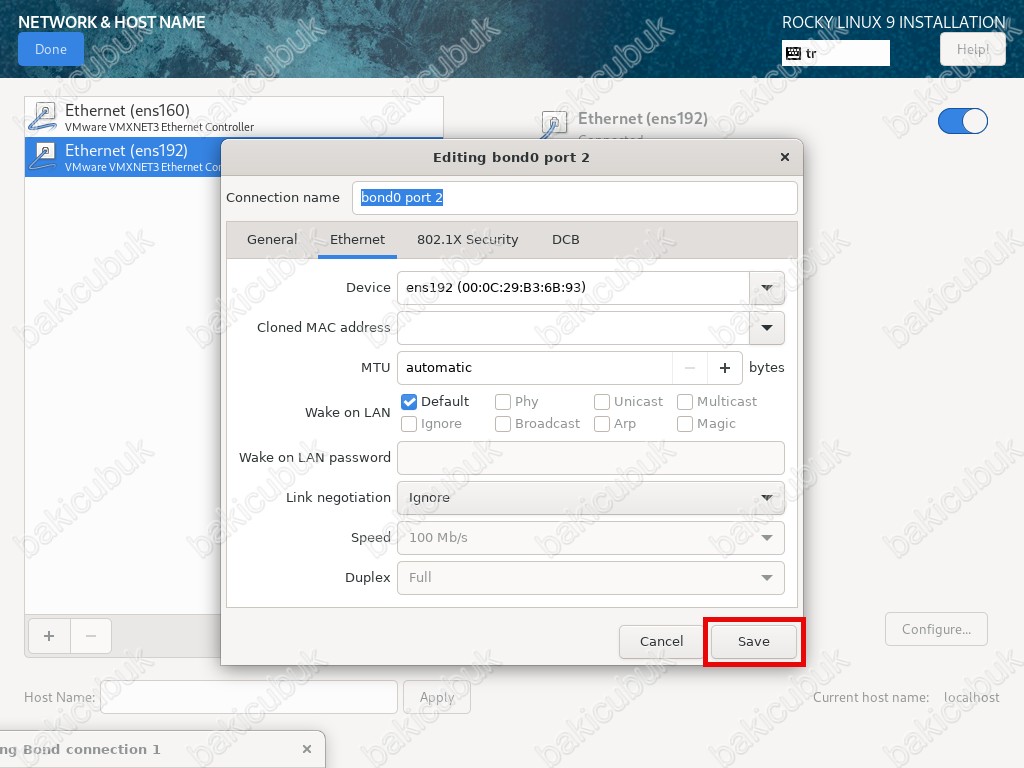

Editing bond0 port 2 ekranında Device bölümünde ens192 network kartını seçiyoruz.

Editing bond0 port 2 ekranında gerekli yapılandırmayı tamamladıktan sonra Save diyerek devam ediyoruz.

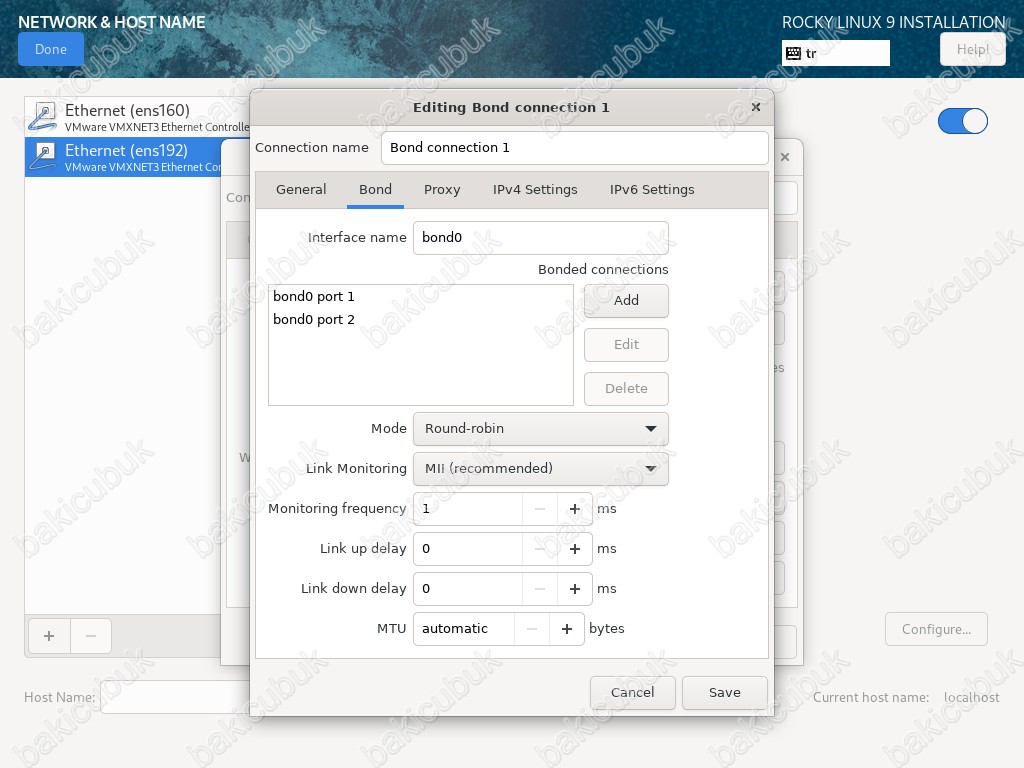

Editing Bond connection 1 ekranında Bonded connections bölümü altına bond0 port1 ve bond0 port2 yapılandırmasının geldiğini görüyoruz.

Editing Bond connection 1 ekranında Ethernet ens192 network kartının Bonded connections bölümü altına bond0 port 2 yapılandırmasının geldiğini görüyoruz.

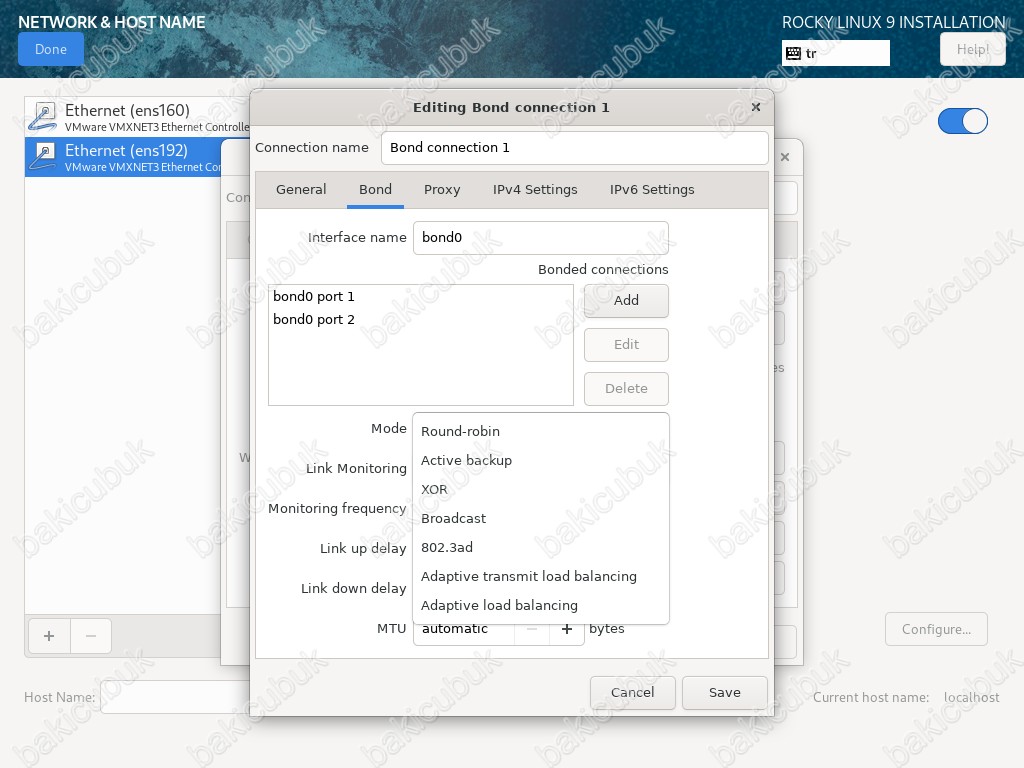

Editing Bond connection 1 ekranında Mode seçeneği altında Bond yapılandırma seçeneklerini görüyoruz.

Yedekli bağlantılara, hata toleransına veya yük dengeleme ağlarına ihtiyaç duyduğunuz her yerde kullanabilirsiniz. Yüksek kullanılabilirlikli (High Availability) bir ağ segmentine sahip olmanın en iyi yoludur. Bonding kullanırken seçebileceğiniz modlar ise şu şekildedir;

- Round-robin : Round-robin çalışır. Yani ağ trafiğini çalışan arayüzlere sırası ile göndermektedir. Yük paylaşımı ve hata toleransı sağlar.

- Active backup : Aktif yedekleme politikası: Bonddaki sadece bir slave aktiftir. Farklı bir slave, ancak aktif slave başarısız olursa aktif hale gelir. Switchin kafasının karışmasını önlemek için bondun MAC adresi harici olarak yalnızca bir bağlantı noktasında ( Network Bağdaştırıcısı ) görülebilir. Bu mod, hata toleransı sağlar. Birincil seçenek, bu modun davranışını etkiler.

- XOR ( balance-XOR ) : XOR politikası: [ ( Kaynak MAC adresi XOR hedef MAC adresi ) % arayüz sayısı ] algoritmasına göre paketleri gönderir. Böylece her hedef için aynı arayüzü seçmiş olur. Yük paylaşımı ve hata toleransı sağlar.

- Broadcast : Yayın politikası: Broadcast çeşididir. Tüm paketleri tüm arayüzlerden gönderir. Hata toleransı sağlar.

- 802.3ad : IEEE 802.3ad Dinamik bağlantı toplama. Aynı hız ve çift yönlü ayarları paylaşan toplama grupları oluşturur. Aktif toplayıcıdaki tüm slave’leri 802.3ad spesifikasyonuna göre kullanır. Önkoşullarda; her slave’in hızını ve dupleksini almak için sürücülerde Ethtool desteği ve IEEE 802.3ad Dinamik bağlantı toplamayı destekleyen bir switch gereklidir. Çoğu switch, 802.3ad modunu etkinleştirmek için bir tür yapılandırma gerektirecektir.

- Adaptive transmit load balacing ( balance-tlb ) : Uyarlanabilir iletim yük dengeleme: Bu modda ise toplam yük her arayüzün kendi yüküne göre paylaşılır. Her arayüzün yükü hızına oranla ölçülür. Gelen trafik aktif ilk arayüz tarafından alınır. Eğer bu arayüz çalışmaz ise herhangi diğer bir arayüz aynı MAC adresi ile işlemi devralır. Çalışması için sürücülerinin ethtool desteğinin olması gerekir.

- Adaptive load balacing ( balance-alb ) : Uyarlanabilir yük dengeleme: Bu modda ise hem gidiş hemde geliş trafiği yük paylaşımı yapılır ve özel bir anahtarlama cihazı desteği gerektirmez. IPv4 üzerinden bu işlemi gerçekleştirir.

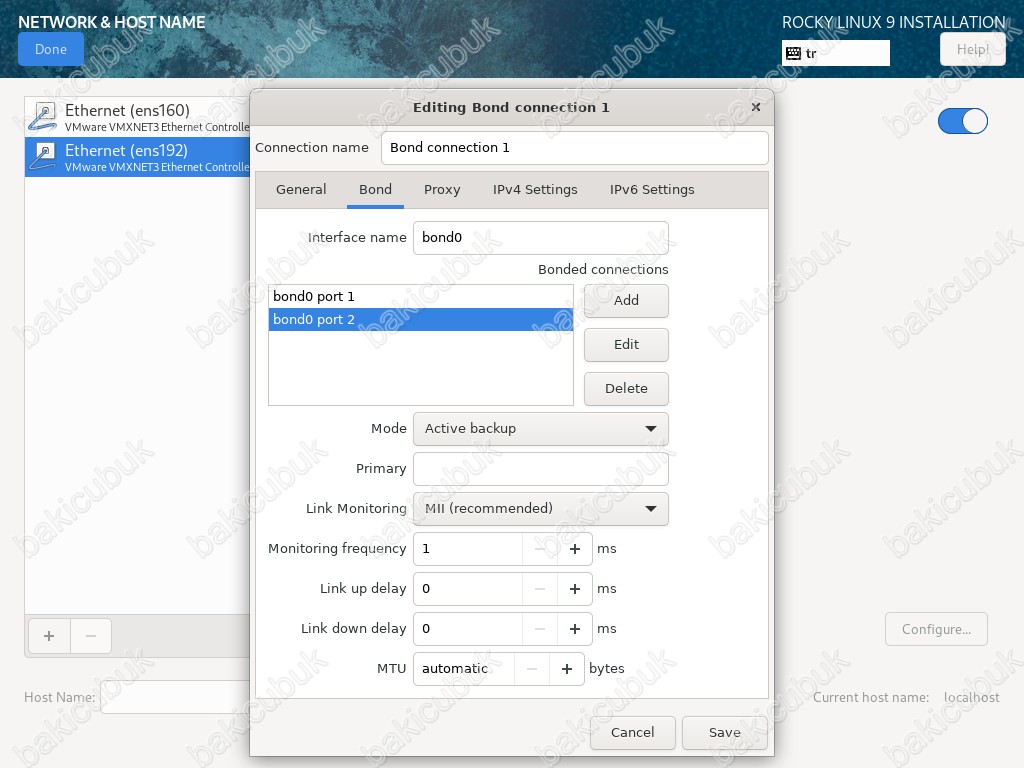

Editing Bond connection 1 ekranında Mode seçeneği altında bulunan Active backup seçeneğini seçiyoruz.

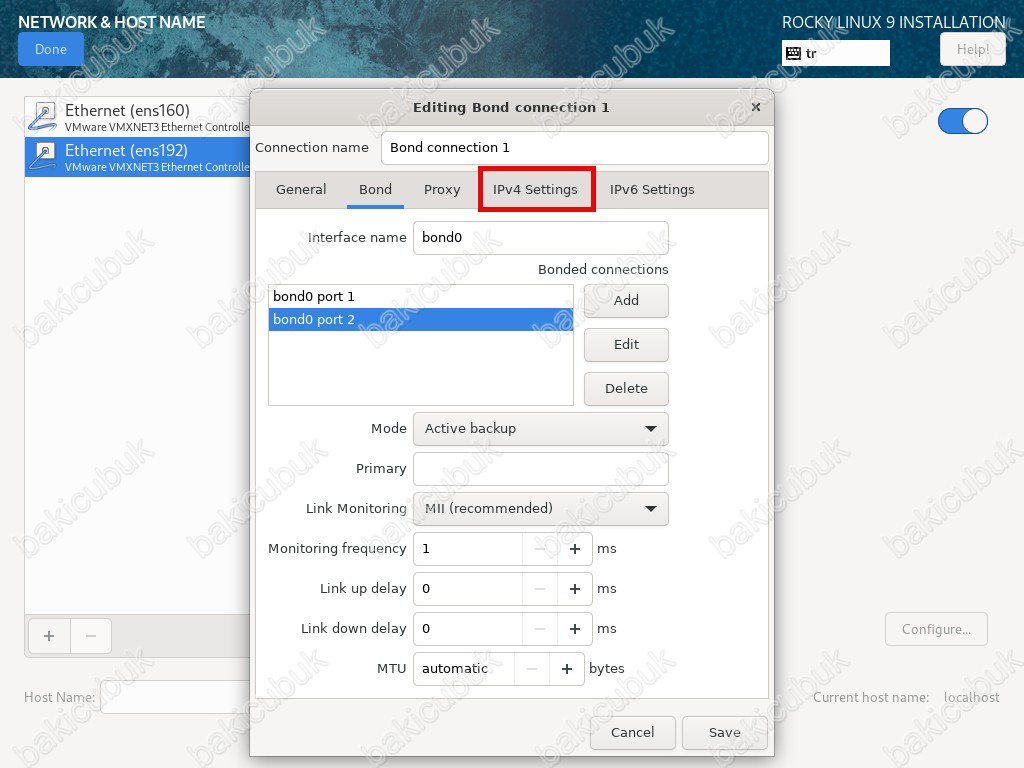

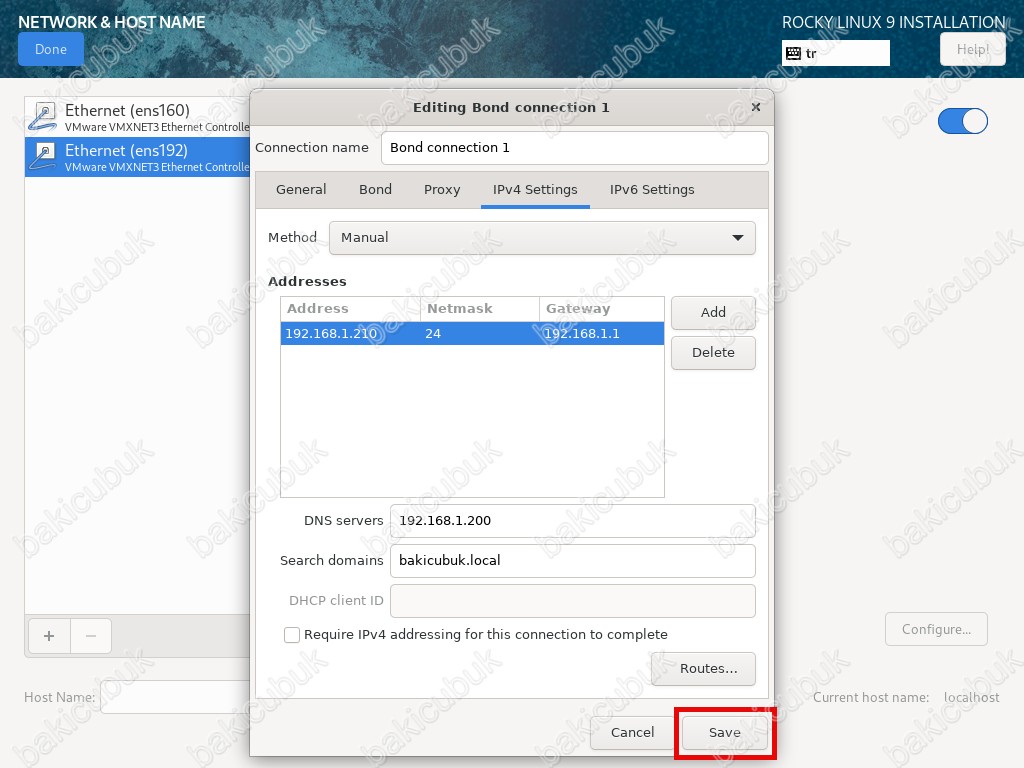

Editing Bond connection 1 ekranında IPv4 Settings sekmesine tıklıyoruz.

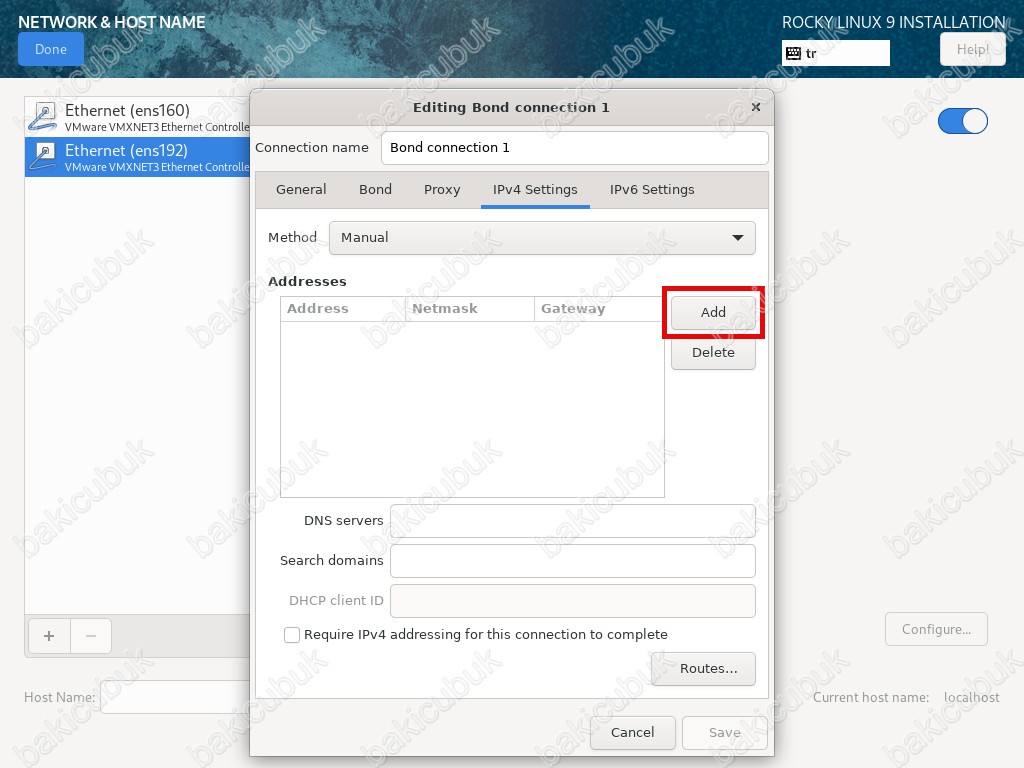

Editing Bond connection 1 ekranında IPv4 Settings sekmesinde Bond yapılandırmasını Statik IP Adresi olarak yapılandırmak için Method bölümünü Manual olarak seçiyoruz.

Editing Bond connection 1 ekranında IPv4 Settings sekmesinde Bond yapılandırmasını Statik IP Adresi olarak yapılandırmak için Addresses bölümünde Add diyerek Statik IP Adresi olarak yapılandırıyoruz.

Editing Bond connection 1 ekranında IPv4 Settings sekmesinde Bond yapılandırmasını Statik IP Adresi olarak yapılandırmak için Addresses bölümü altında bulunan Address, Network, Gateway, DNS servers ve Search domains bölümlerini yapılandıyoruz.

Editing Bond connection 1 ekranında IPv4 Settings sekmesinde Bond yapılandırmasını Statik IP Adresi olarak gerekli yapılandırmayı tamamladıktan sonra Save diyerek devam ediyoruz.

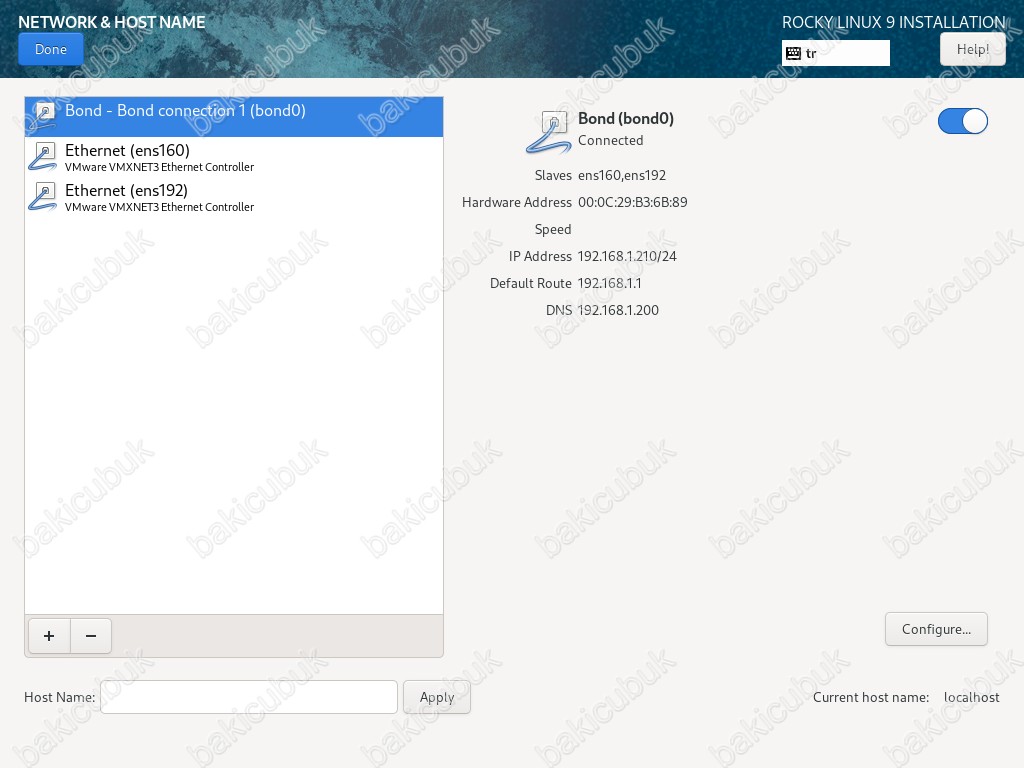

NETWORK & HOST NAME ekranında Bond – Bond Connection 1 (bon0) yapılandırması ve Statik IP Adresi yapılandırmasının geldiğini görüyoruz.

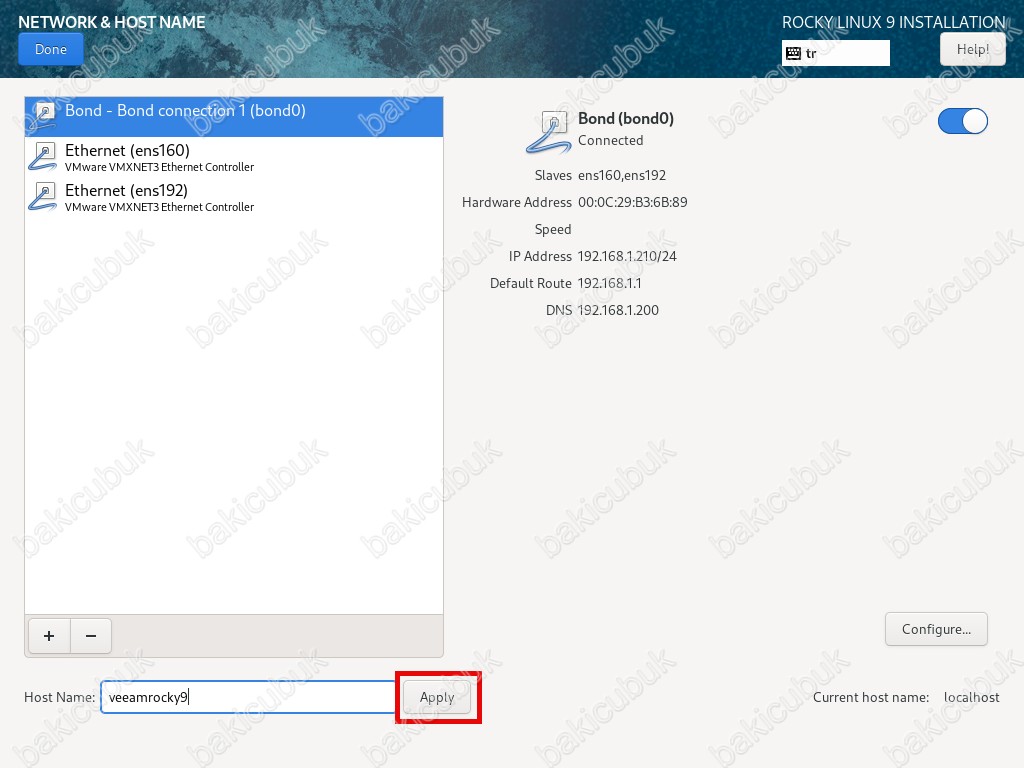

NETWORK & HOST NAME ekranında Host Name bölümünü VEEMROCKY9 olarak yapılandırıyoruz ve Apply diyerek yapılandırmayı tamamlıyoruz.

NETWORK & HOST NAME ekranında Bond – Bond Connection 1 (bon0) yapılandırması ve Statik IP Adresi yapılandırmasını görüyoruz.

NETWORK & HOST NAME ekranında Current host name bölümünü VEEMROCKY9 yapılandırmasını görüyoruz.

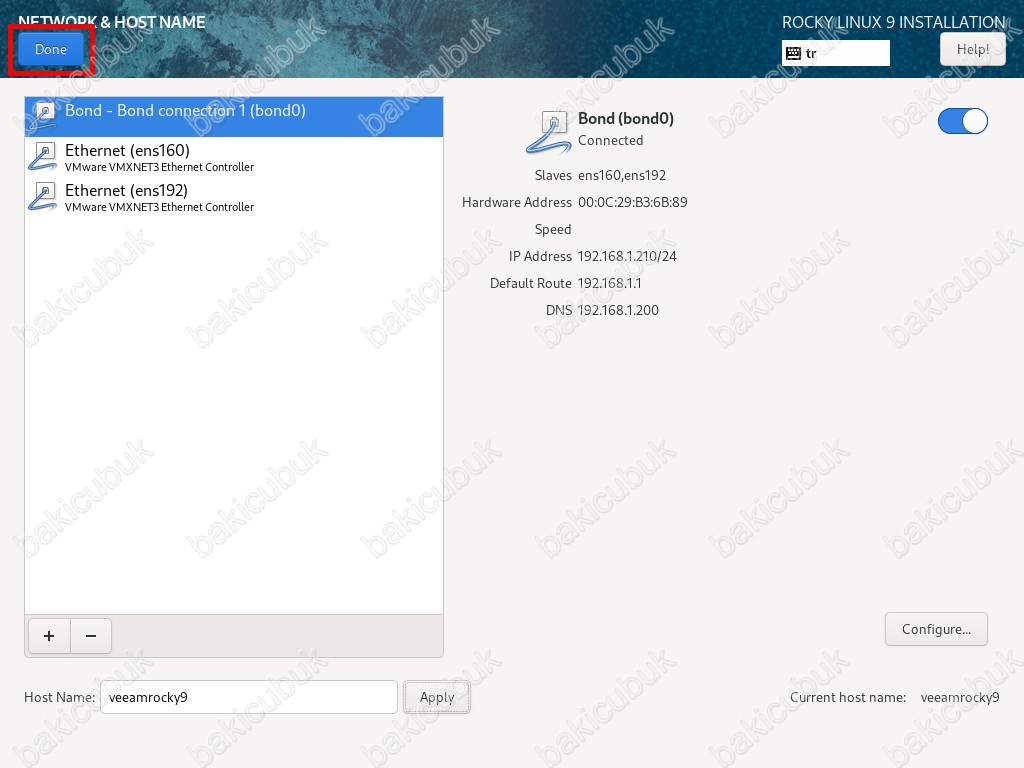

NETWORK & HOST NAME ekranında gerekli yapılandırmaları tamamladıktan sonra Done diyerek devam ediyoruz.

SYSTEM bölümü altında bulunan Network & Host Name seçeneğini Connected: bond0 (ens160,ens192) olarak yapılandırıldığını görüyoruz.

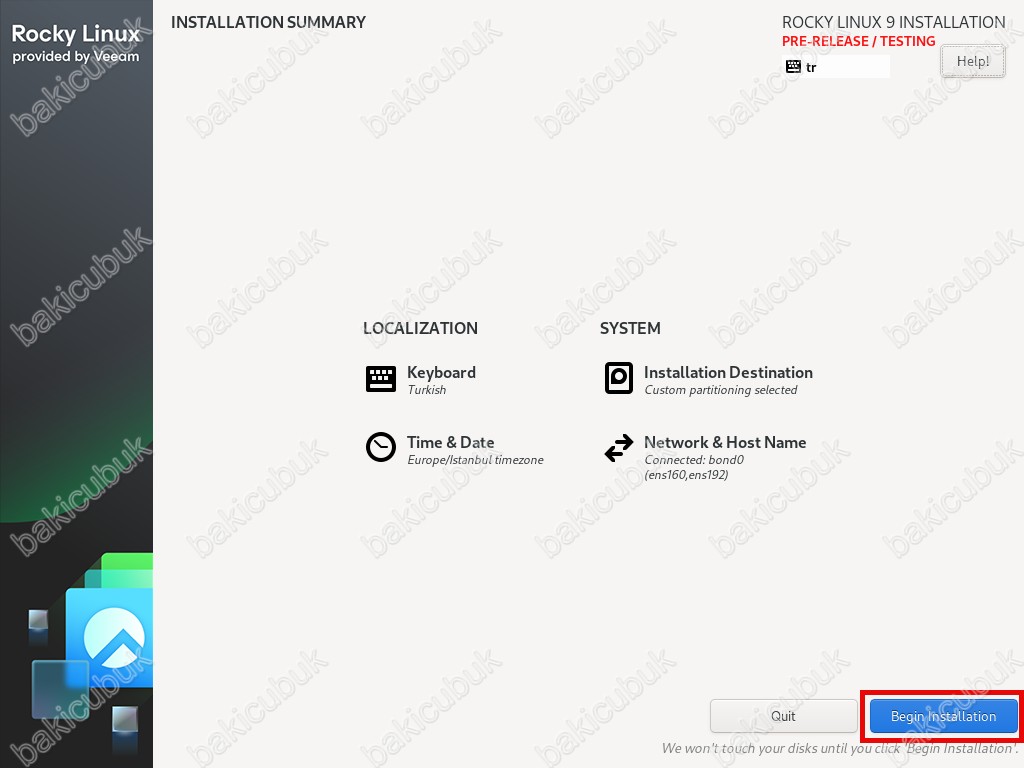

INSTALLATION SUMMARY ekranında Veeam Hardened Repository kurulumu öncesinde LOCALIZATION ve SYSTEM bölümleri altında bulunan seçenekleri yapılandırmasını tamamladık.

INSTALLATION SUMMARY ekranında Begin Installation seçeneği ile Veeam Hardened Repository kurulumunu başlatıyoruz.

NOT : Veeam Hardened Repository kurulumu Rocky Linux 9 versiyonu üzerinde yapılmaktadır.

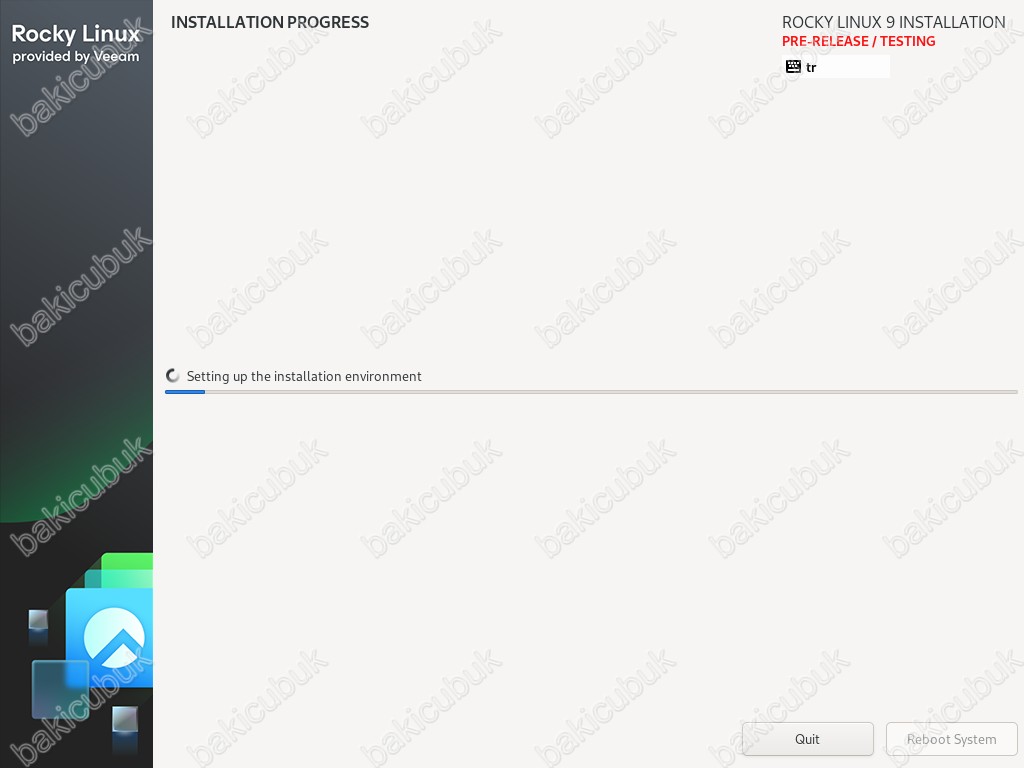

INSTALLATION PROGRESS ekranında Veeam Hardened Repository kurulumunun başladığını görüyoruz.

NOT : Veeam Hardened Repository kurulumu Rocky Linux 9 versiyonu üzerinde yapılmaktadır.

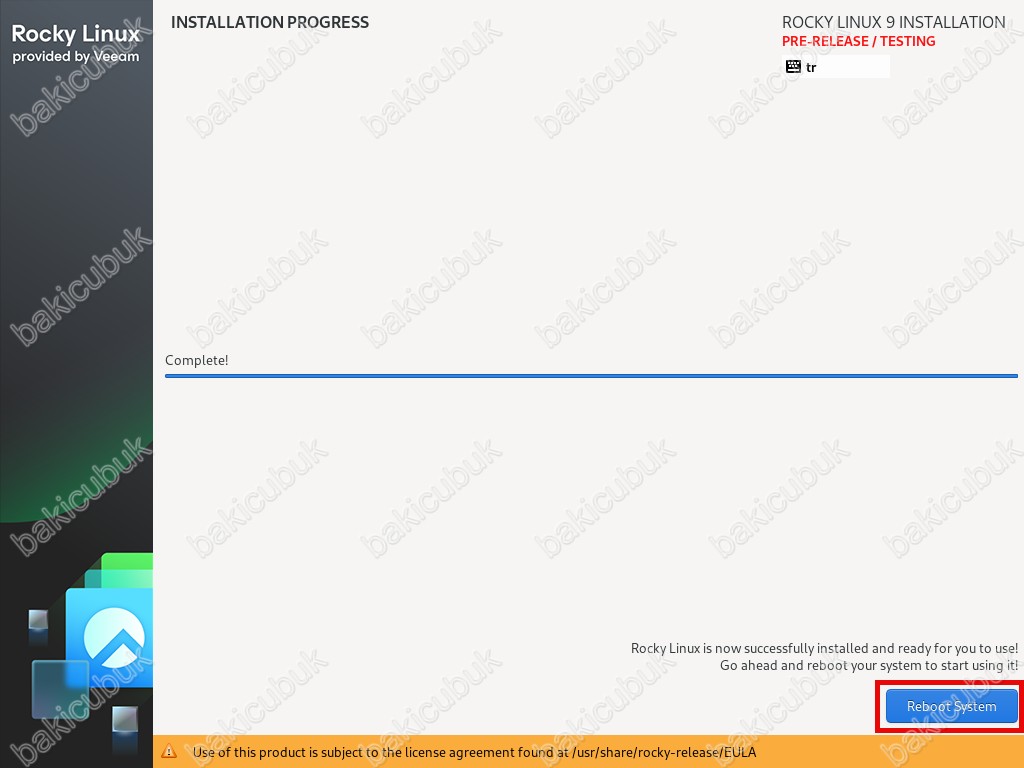

INSTALLATION PROGRESS ekranında Veeam Hardened Repository kurulumunun başaruku bir şekilde tamamlandığını görüyoruz.

INSTALLATION PROGRESS ekranında Veeam Hardened Repository kurulumu sonrasında Reboot System seçeneği ile sunucumuzu yeniden başlatıyoruz.

NOT : Veeam Hardened Repository kurulumu Rocky Linux 9 versiyonu üzerinde yapılmaktadır.

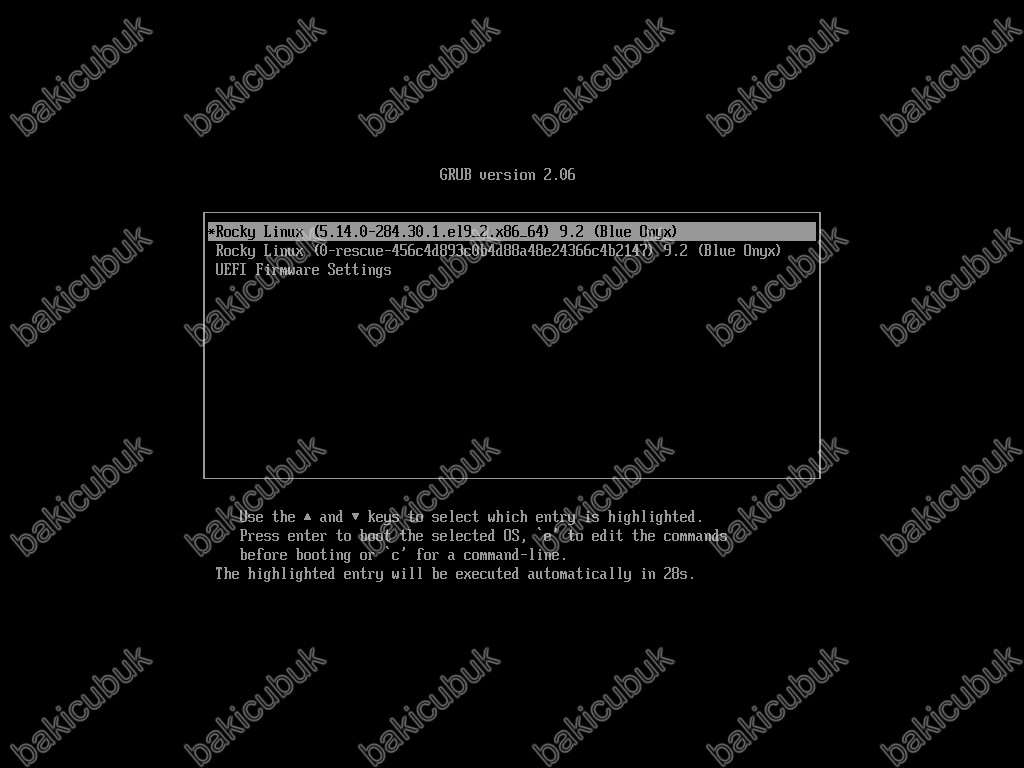

Sunucumuz yeniden başladıktan sonra Veeam Hardened Repository boot ekranını görüyoruz.

Veeam Hardened Repository kurulumu sonrası sunucumuz yeniden başladıktan sonra aşağıdaki gibi veeamrocky9 login ekranının geldiğini görüyoruz.

Veeam Hardened Repository kurulumu sonrasında default olarak aşağıdaki şekilde User Name ( Kullanıcı Adı ) ve Password ( Parola ) kullanabilirsiniz. Ancak ilk Login işleminde Password ( Parola ) değiştirmenizi isteyecektir.

- User Name : vhradmin

- Password : vhradmin

veeamrocky9 login bölümüne vhradmin kullancımızı yazıyoruz ve Enter tuşuna basarak devam ediyoruz.

veeamrocky9 login bölümüne vhradmin kullancımızı yazdıktan sonra Password bölümüne default Password ( Parola ) vhradmin yazıyoruz ve Enter tuşuna basarak devam ediyoruz.

Current password adımında vhradmin kullanıcımızın default Password ( Parola ) yazıyoruz ve Enter tuşuna basarak devam ediyoruz.

Current password adımında vhradmin kullanıcımızın default Password ( Parola ) login olurken değiştiriyoruz.

New password adımında vhradmin kullanıcımız için yeni bir Password ( Parola ) yazıyoruz ve ve Enter tuşuna basarak devam ediyoruz.

Retype new password adımında vhradmin kullanıcımız için yeni bir Password ( Parola ) tekrar yazıyoruz ve Enter tuşuna basarak devam ediyoruz.

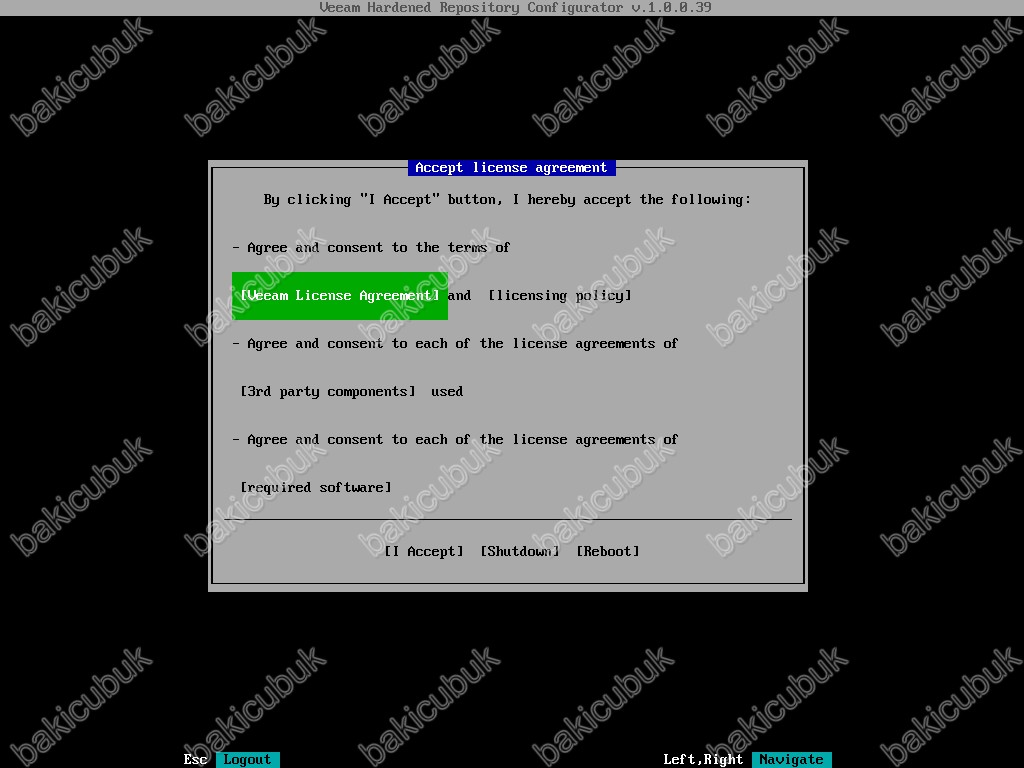

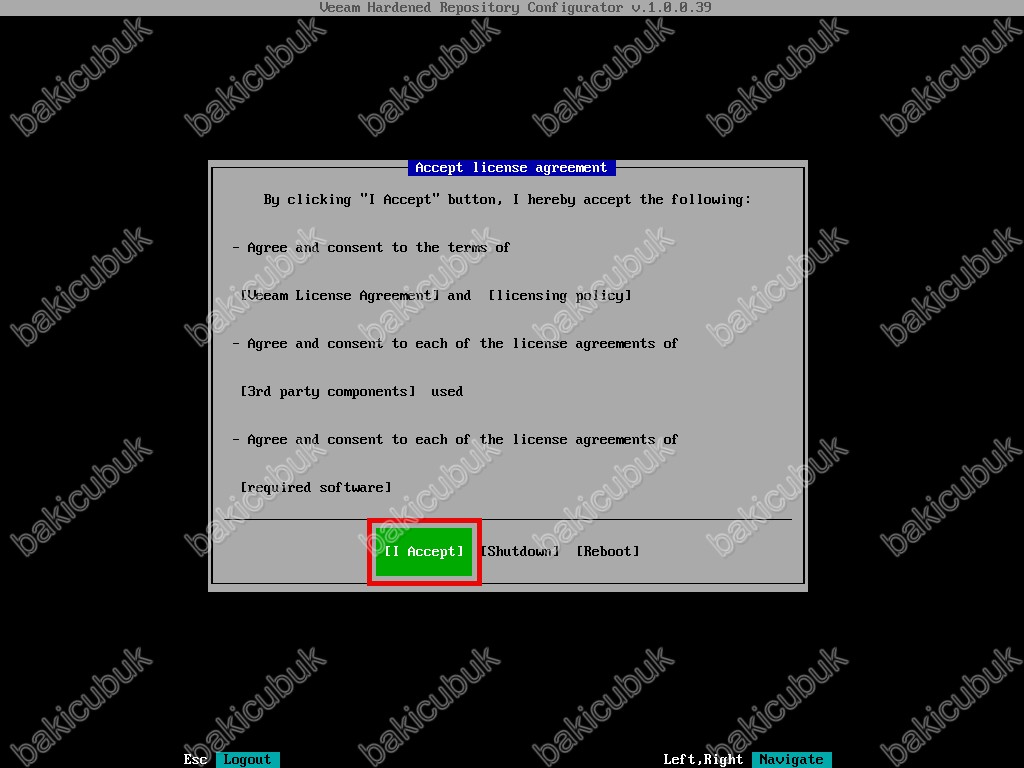

Veeam Hardened Repository Configurator ekranı geliyor karşımıza.

Accept license agreement ekranında lisans sözleşmesini I Accept diyerek kabul ediyoruz.

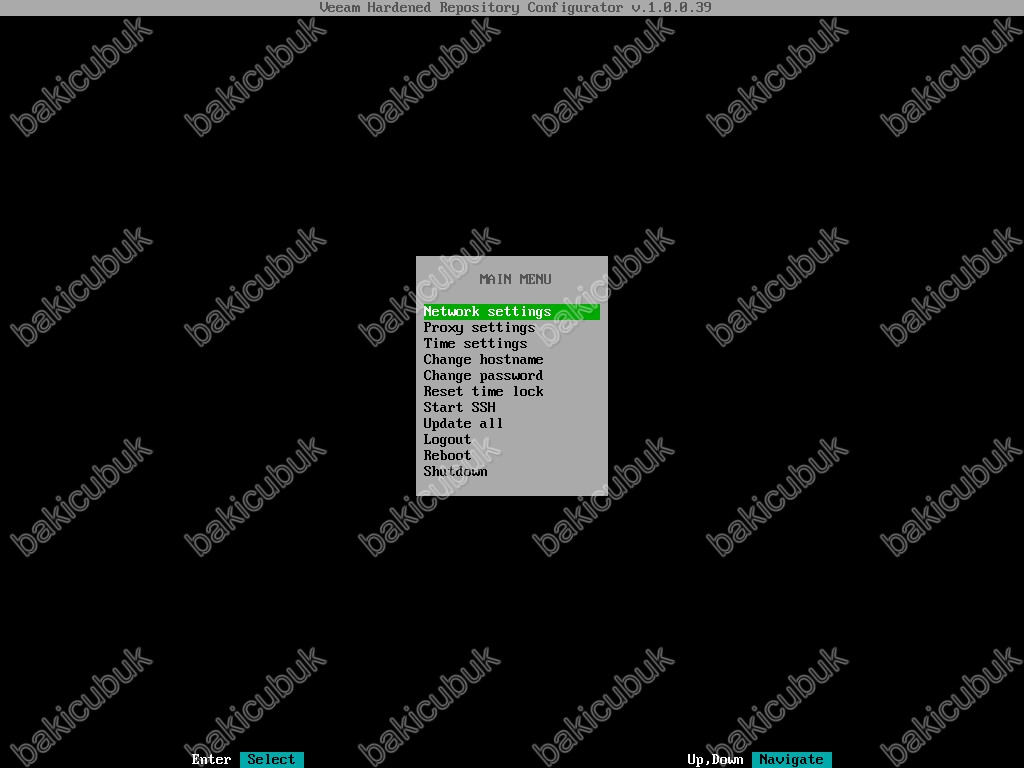

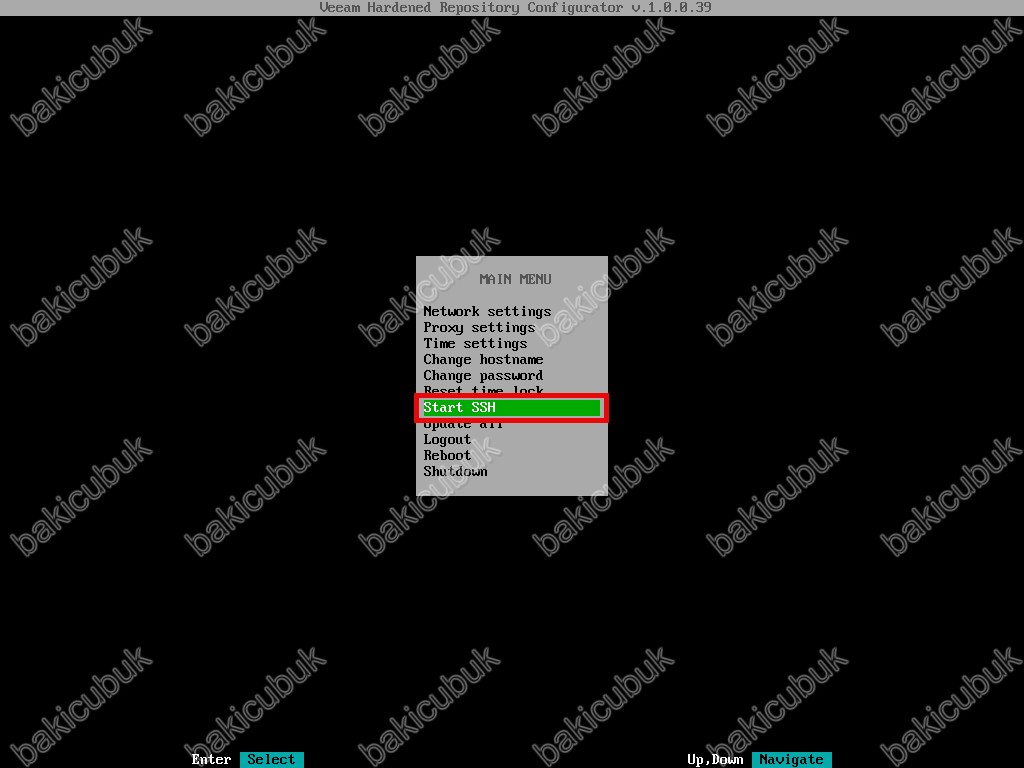

Veeam Hardened Repository Configurator ekranında yapılandırma menüsü görüyoruz.

Veeam Hardened Repository Configurator ekranında Start SSH seçeneğine tıklıyoruz.

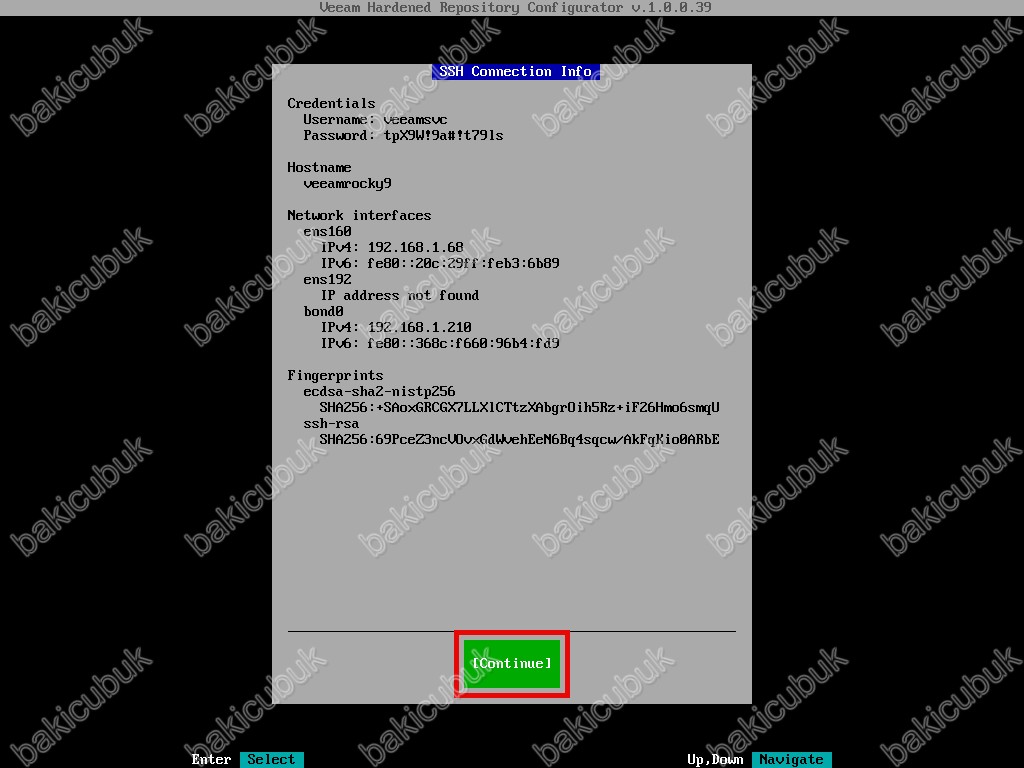

SSH Connection Info ekranında SSH bağlantısıyla ilgili yapılandırma bilgilerini görüyoruz.

Credentials altında bulunan Username ve Password bilgilerini

SSH Connection Info ekranında Continue diyerek devam ediyoruz.

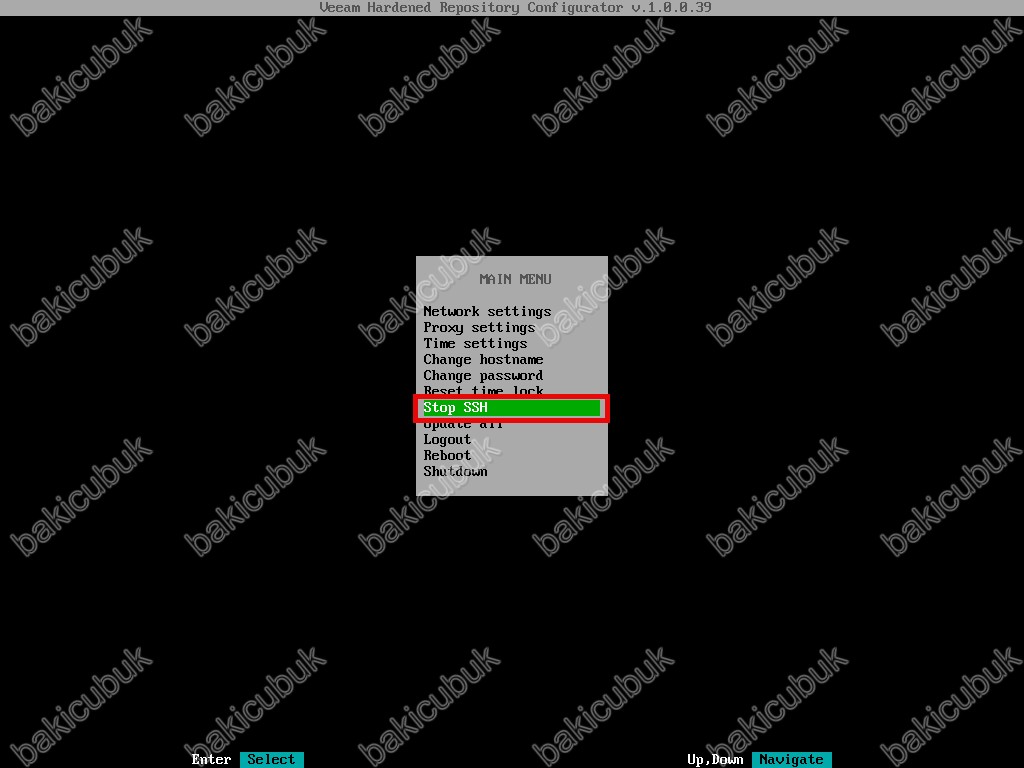

eeam Hardened Repository Configurator ekranında Stop SSH seçeneğini görüyoruz.

Bu yazımızda Veeam Hardened Repository kurulumunu tamamladık.

Sonraki Veeam Backup & Replication 12.3 üzerinde Hardened Repository (Immutability) yapılandırmasını anlatıyor olacağız.

Başka bir yazımızda görüşmek dileğiyle…