Merhaba

Veeam Backup & Replication hem şirket içindeki hem de buluttaki tüm iş yükleriniz için tek bir yedekleme, kurtarma ve veri güvenliği çözümüdür. Veeam Platform’un temelini oluşturan Veeam Backup & Replication basit, esnek, güvenilir ve güçlü veri koruma sunar. Anında kurtarmayla kesinti sürelerini ortadan kaldırın, yerel sabitlik ve test edilen yedeklemeler sayesinde siber tehditler karşısında güvende olun ve bunların tümünü yazılım tanımlı, donanımdan bağımsız tek bir çözümle elde edin.

-

- Fidye yazılıma karşı eksiksiz koruma sağlayın.

- Hibrit buluta geçişinizi hızlandırın.

- Maliyeti düşürün, karmaşıklığı azaltın. Sağlayıcıya bağımlı kalmayın

Önemli Yetenekler

Veri yedekleme: Tüm verileriniz için hızlı, güvenli yedekleme

- Bulut, sanal, fiziksel ve NAS’taki iş yüklerine yönelik yedekleme ve bulmayı otomatik hale getirin.

- VM, donanım ve İS snapshot’ları için hızlı ve imaj tabanlı yedeklemelerden yararlanın.

- %100 yazılım tanımlı ve donanımdan bağımsız çözümlerle

en üst düzeyde esneklik elde edin.

Veri kurtarma: TÜM senaryolar için çok hızlı ve kanıtlanmış kurtarma

- Anında kurtarmanın öncüsü tarafından sunulan güvenilir geri yüklemeler ile hizmet düzeyi sözleşmelerinizi (SLA’lar) karşılayın.

- İS’ler, uygulamalar, veritabanları, VM’ler, dosyalar, klasörler, nesneler ve paylaşımlar için tam veya öğe seviyesinde kurtarma.

- Taşınabilir veri biçimiyle birden fazla bulut ve platform arasında kurtarma yapın.

Buluta hazır: Buluta geçişi hızlandırırken maliyetleri azaltın

- AWS, Microsoft Azure ve Google Cloud’a özgü yedekleme ve kurtarmayı tek bir yerden yönetin.

- Nesne depolama sınıflarındaki verileri yedeklemek ve arşivlemek için ilke tabanlı katmanlandırma.

- AWS Key Management Service (AWS KMS), Azure Key Vault, sabitlik ve çok daha fazlası ile fidye yazılımların sisteminize girmesini önleyin.

Veri güvenliği: Fidye yazılımlara ve siber tehditlere karşı koruma sağlayın

- Yedek verileriniz için veri merkezinden buluta kadar uçtan uca sabitlik.

- Kötü amaçlı yazılımları güvenilir şekilde tespit etme özelliğine sahip otomatik taramalar sayesinde kötü amaçlı yazılım içermeyen yedekler oluşturun.

- Fidye ödemeye ve verilerinizin şifresini çözmeye kıyasla daha hızlı kurtarma yapın.

Kurulum ve yapılandırmaya geçmeden önce ortamımızla ilgili kısa bir bilgi aktarmak istiyorum.

Birinci sunucumuz Windows Server 2022 Datacenter işletim sistemine sahip W22DC isimli ve IP Address ( IP Adresi ) 192.168.1.200 olarak yapılandırılmıştır ve üzerinde Active Directory Domain Services yapılandırılarak bakicubuk.local isminde bir Active Directory Domain yapısı kurulmuştur.

İkinci sunucumuz Windows Server 2022 Datacenter işletim sistemine sahip W22VEEAM isimli ve IP Address ( IP Adresi ) 192.168.1.210/24 olarak yapılandırılmış ve Active Directory Domain yapısına dahil edilmiştir. Bu sunucumuz üzerine Veeam Backup & Replication 12 kurulumu yapmıştık.

Bu yazımız da öncelikli olarak Amazon Cloud Storage üzerinde Bucket yapılandırmasını anlatıyor olacağız.

Sonraki yazımız da Veeam Backup & Replication 12 üzerinde Amazon Cloud Storage yapısını Backup Repository olarak ekleme ve yapılandırmasını anlatıyor olacağız.

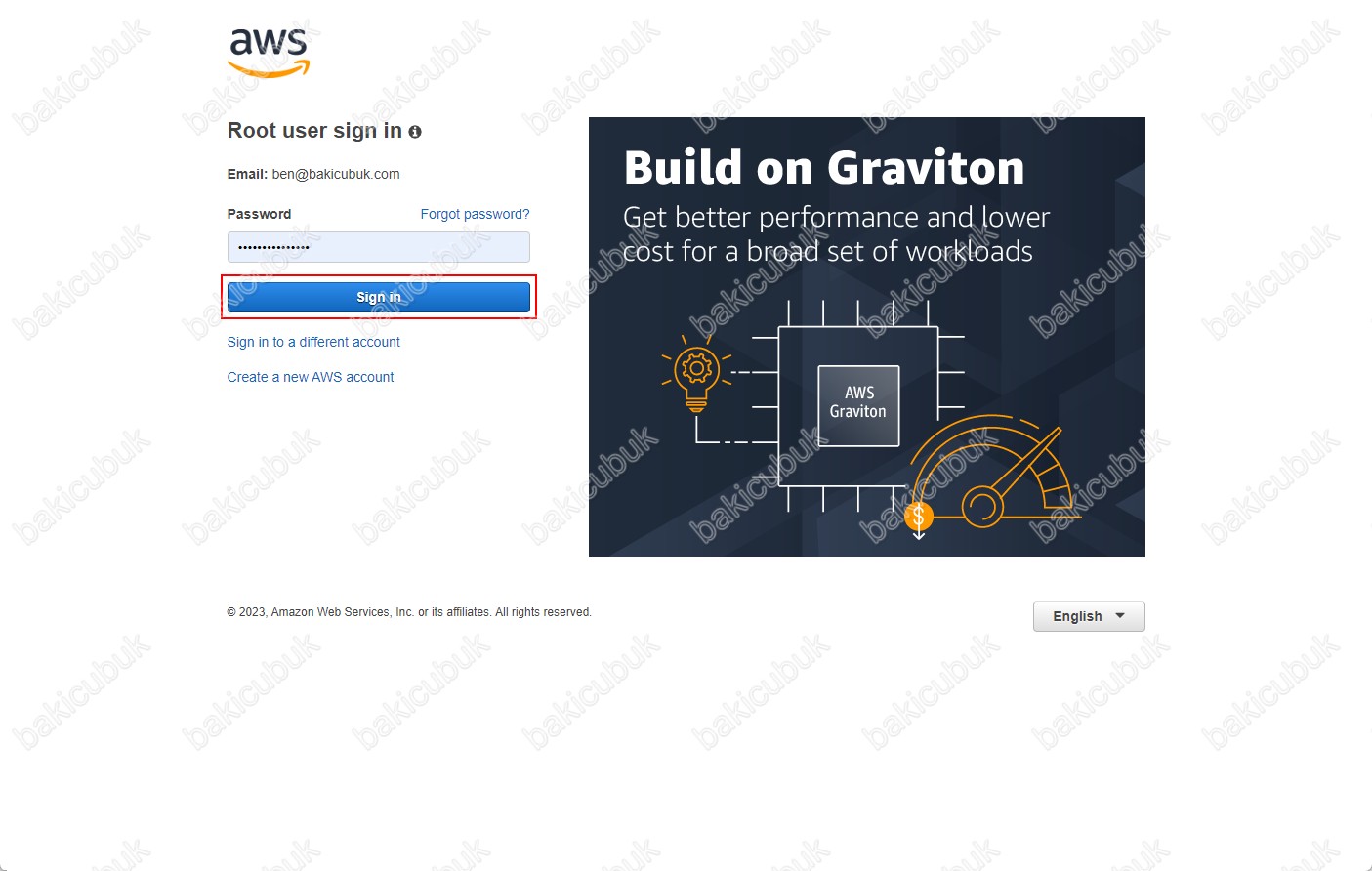

AWS Amazon Cloud konsoluna açıyoruz.

AWS Amazon Cloud konsolun da Root user seçeneğini seçiyoruz.

AWS Amazon Cloud konsolun da Root user email bilgisini yazıyoruz ve Next diyerek devam ediyoruz.

AWS Amazon Cloud konsolun da Password bilgisini yazıyoruz ve Sign in diyerek login oluyoruz.

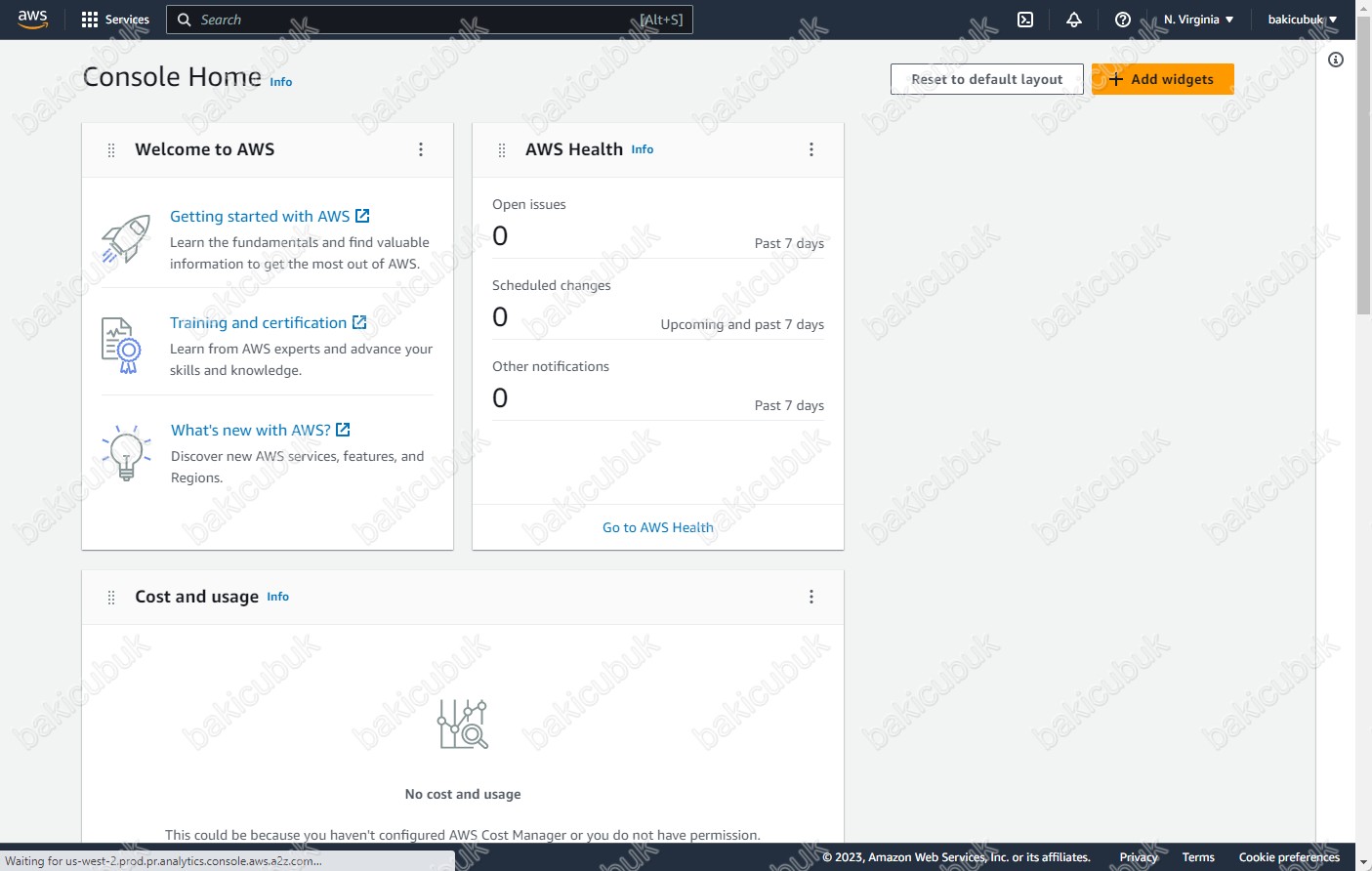

AWS Amazon Cloud konsolunu geliyor karşımıza.

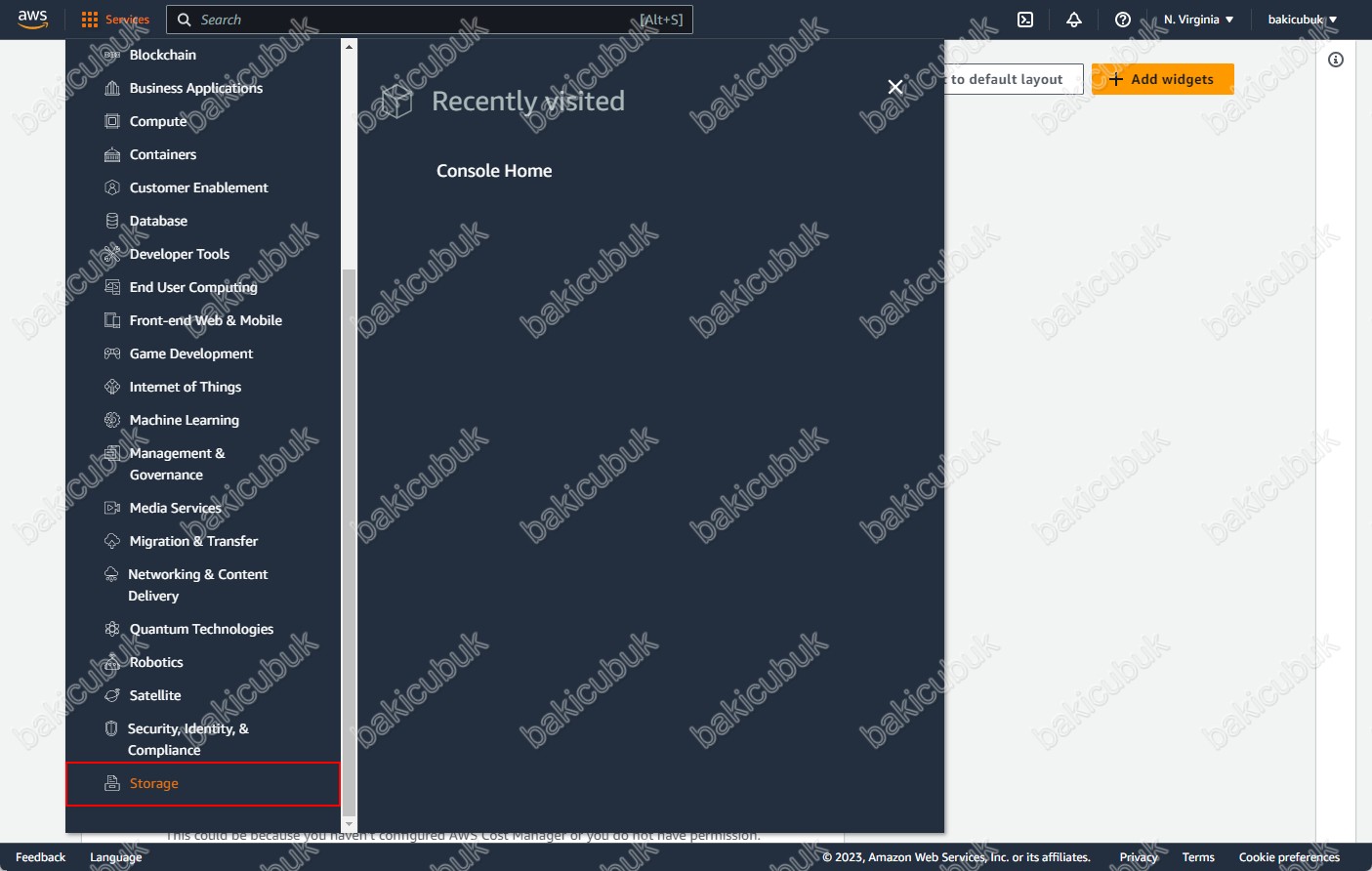

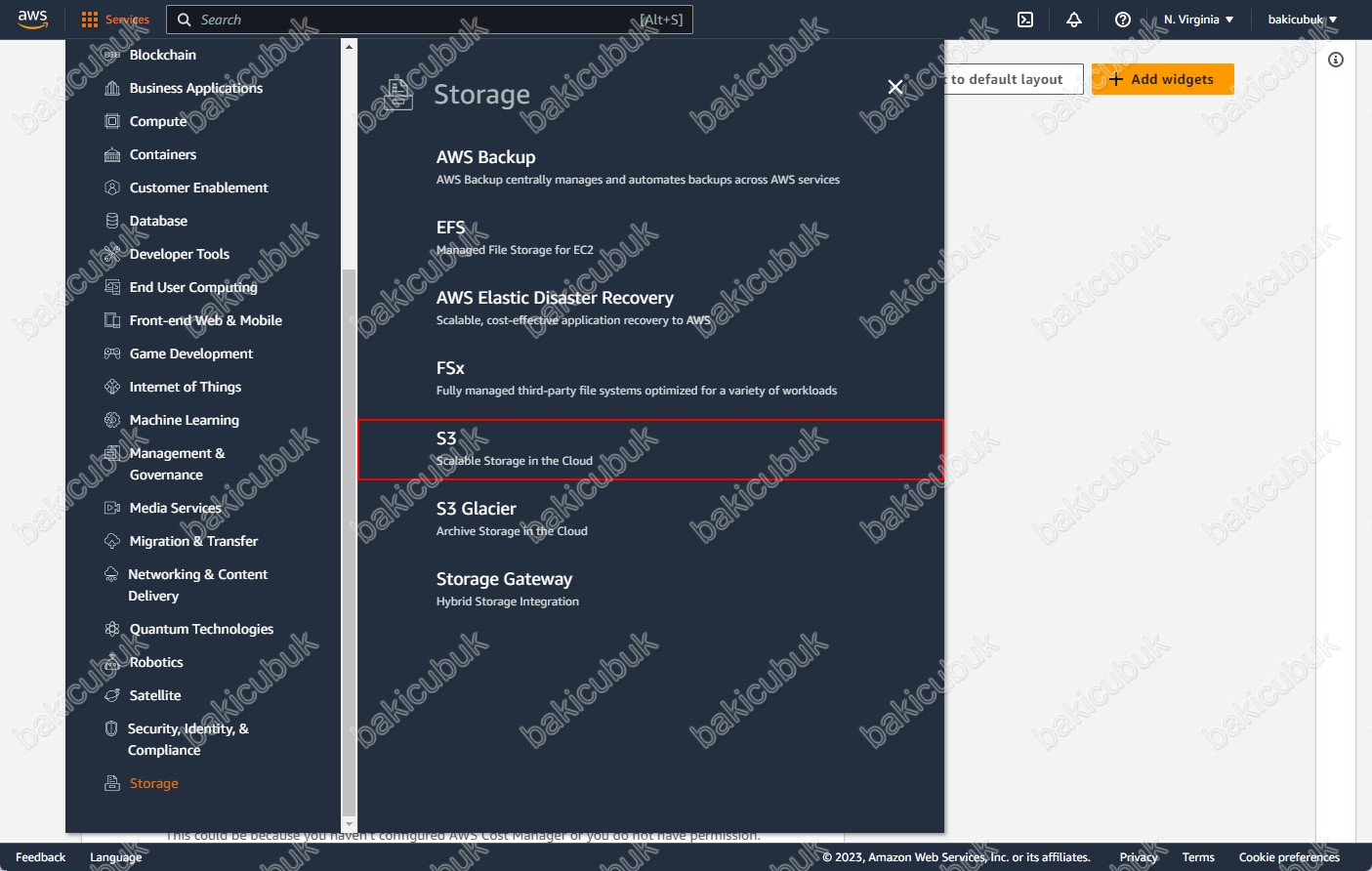

AWS Amazon Cloud konsolun da Services menüsü altında Storage seçeneğine tıklıyoruz.

AWS Amazon Cloud konsolun da Services menüsü altında Storage seçeneği altında S3 seçeneğine tıklıyoruz.

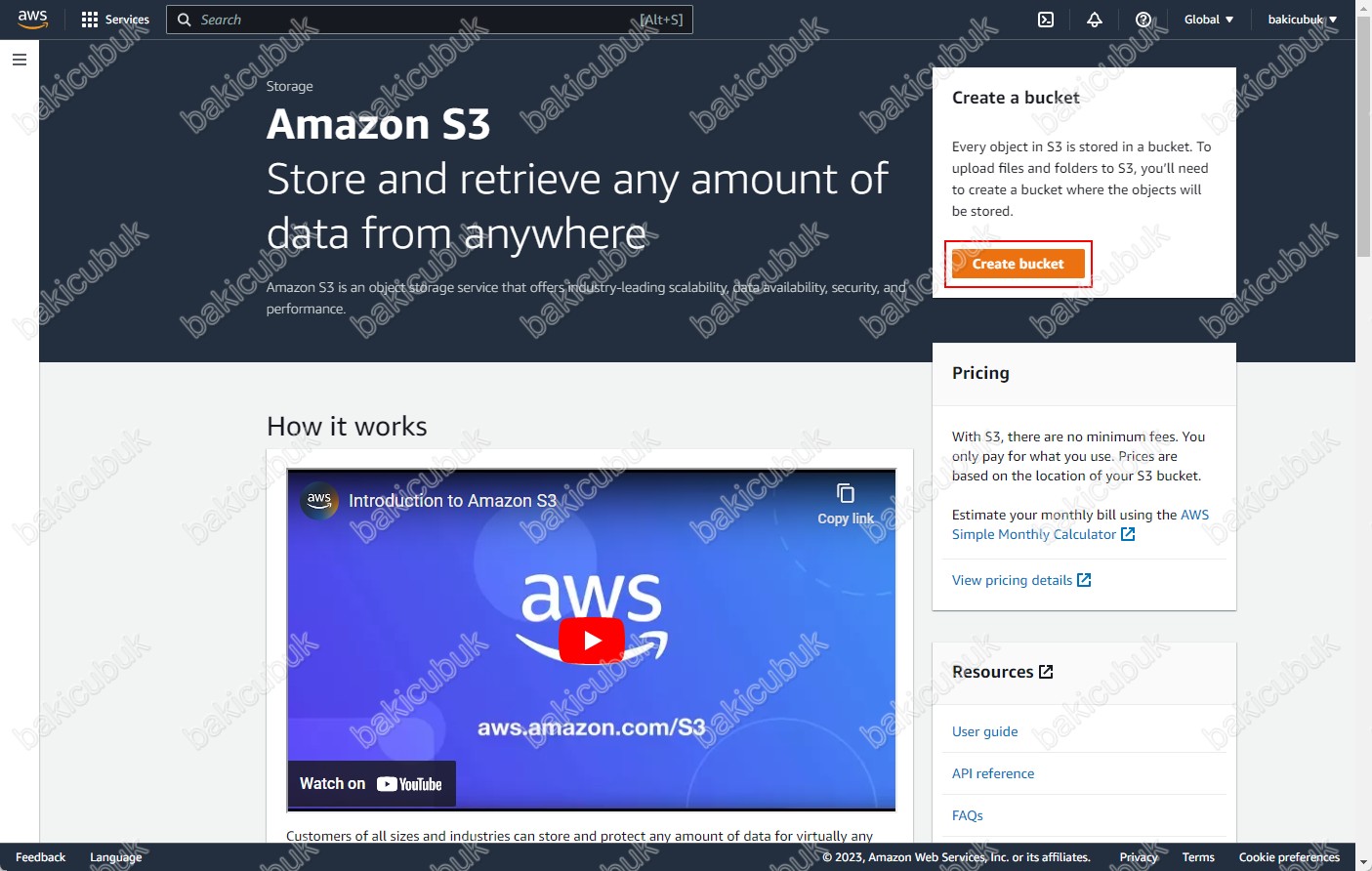

AWS Amazon Cloud konsolun da Amazon S3 seçeneği altında Buckets menüsün de Create bucket seçeneğine tıklıyoruz.

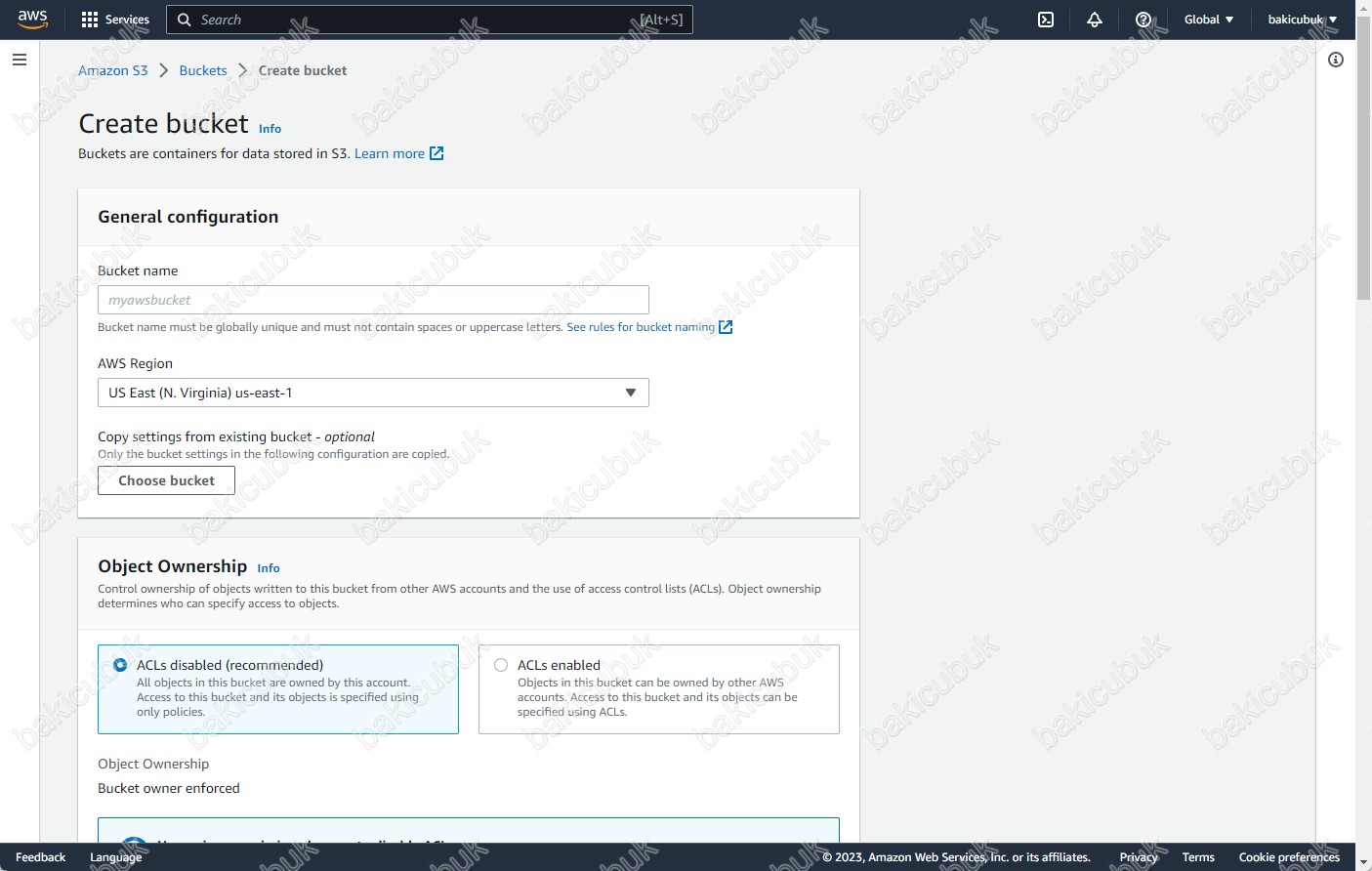

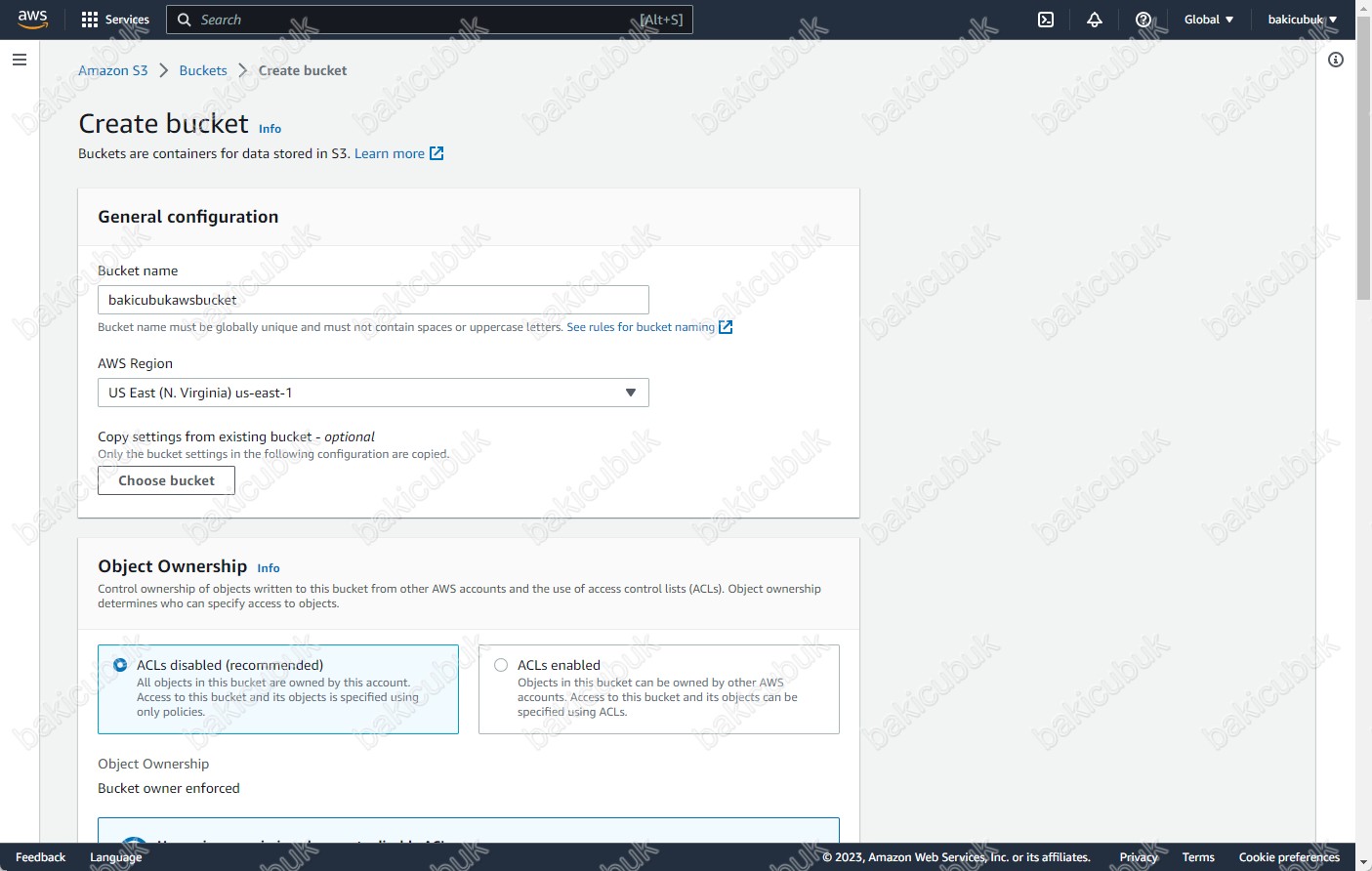

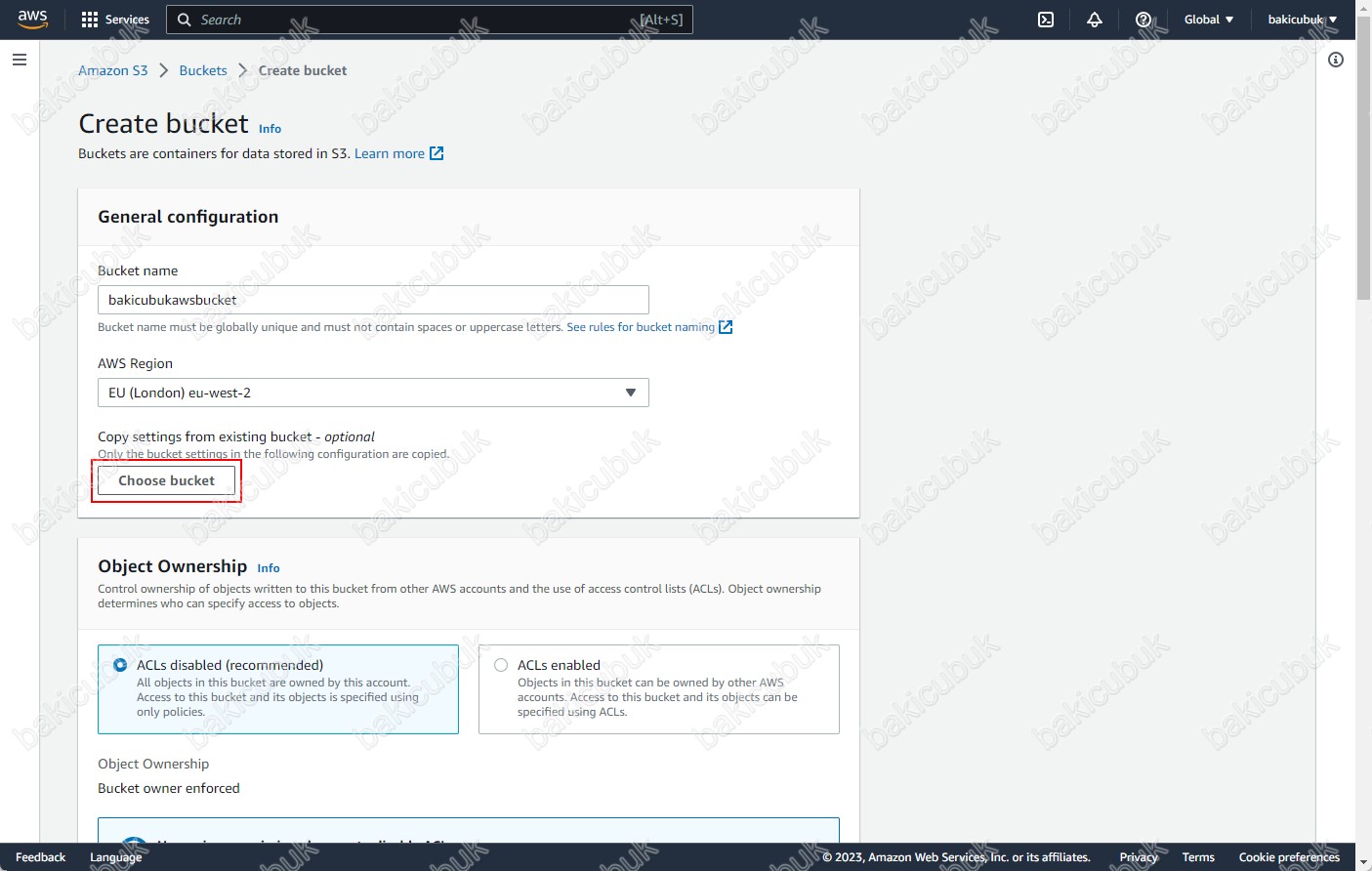

Create bucket ekranın da Bucket name seçeneğinde oluşturacağımız Bucket yapısı için bir Name ( İsim ) yapılandırmamız gerekiyor.

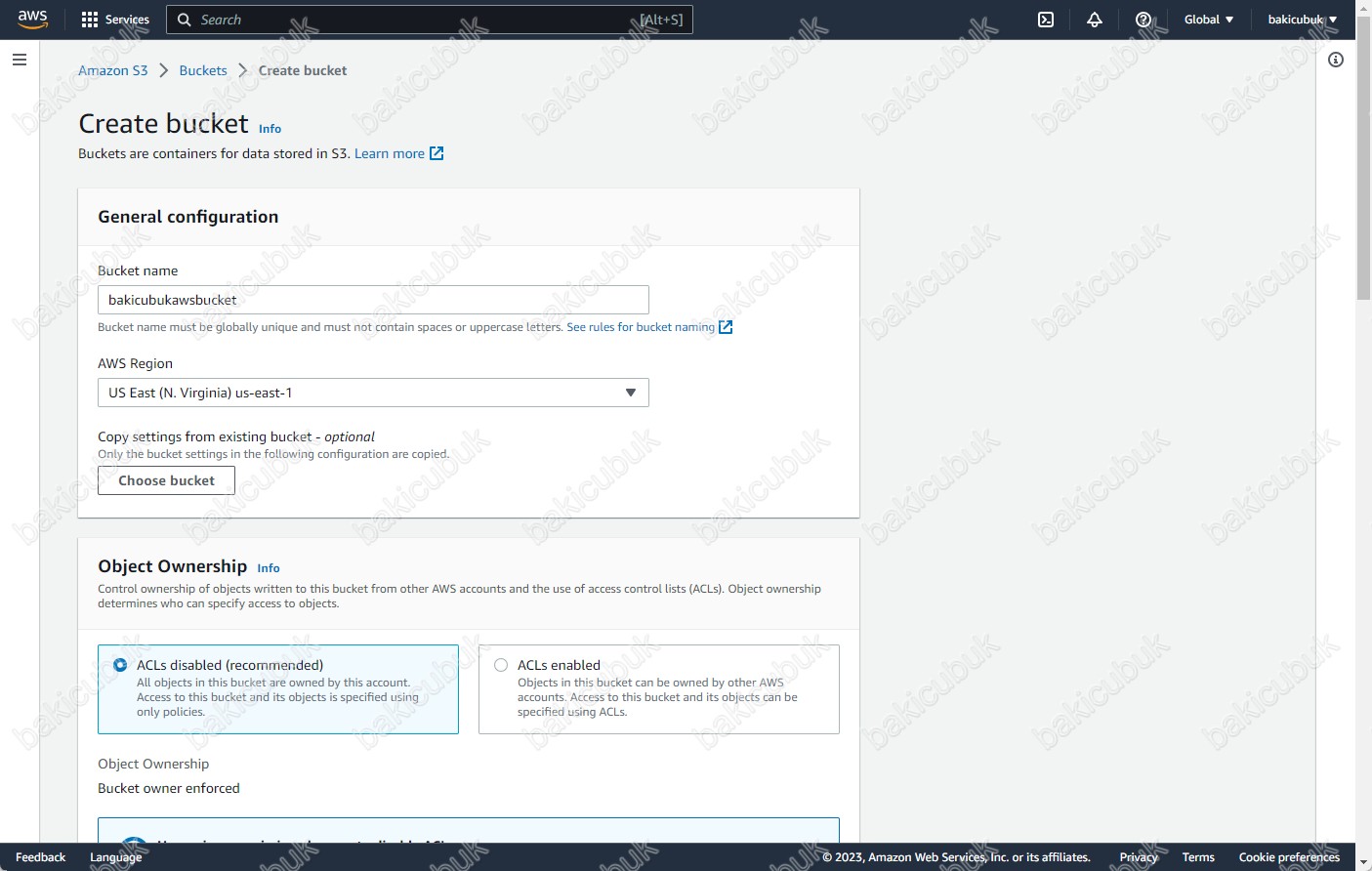

Create bucket ekranın da Bucket name seçeneğinde oluşturacağımız Bucket yapısı için bir Name ( İsim ) yapılandırıyoruz.

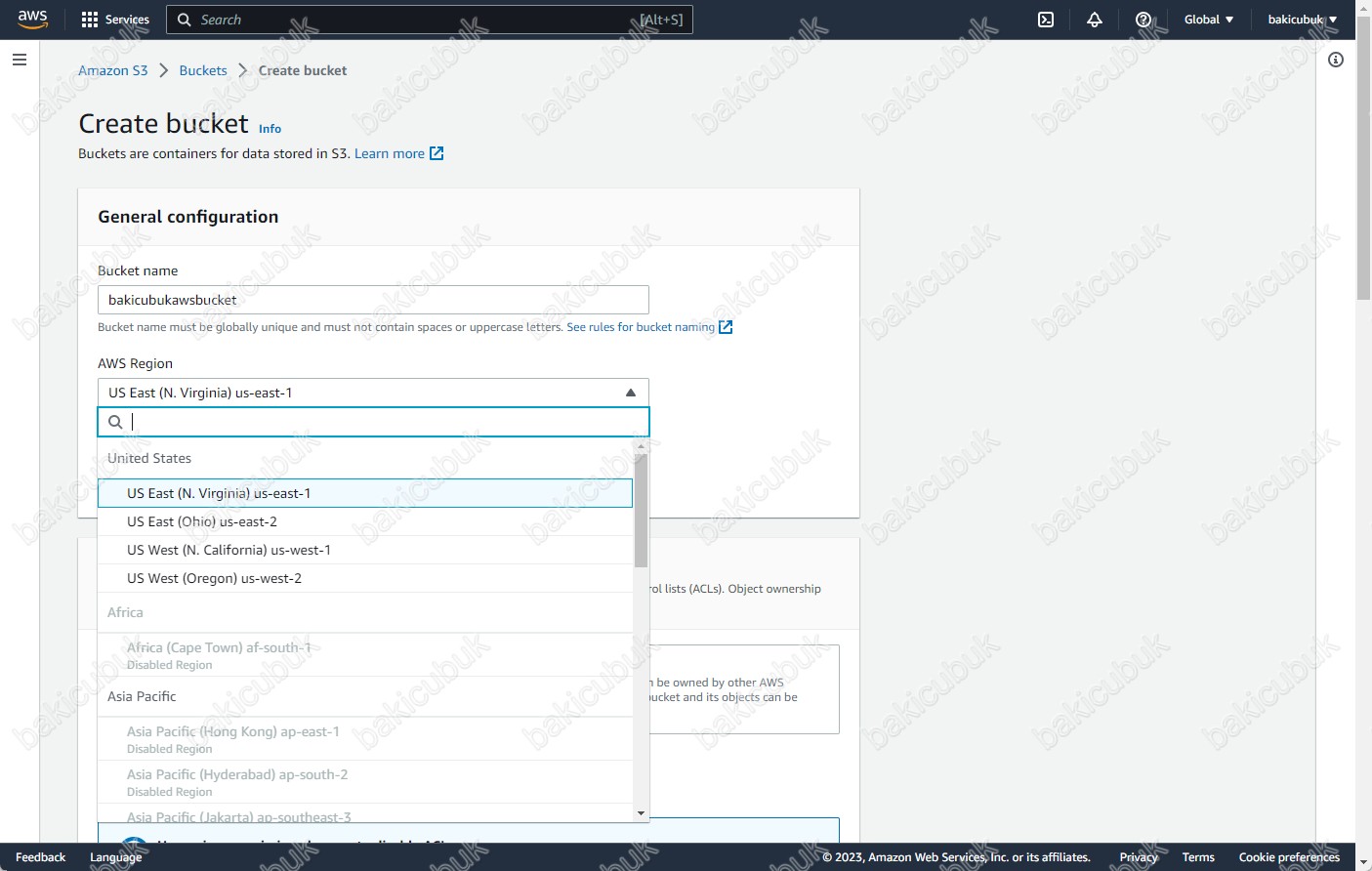

Create bucket ekranın da AWS Region seçeneğinde oluşturulacak Bucket yapısının hangi veri merkezinde oluşturulacağını yapılandırmamız gerekiyor.

Create bucket ekranın da AWS Region seçeneğinde oluşturulacak Bucket yapısının hangi veri merkezinde oluşturulacağını yapılandırmamız gerekiyor.

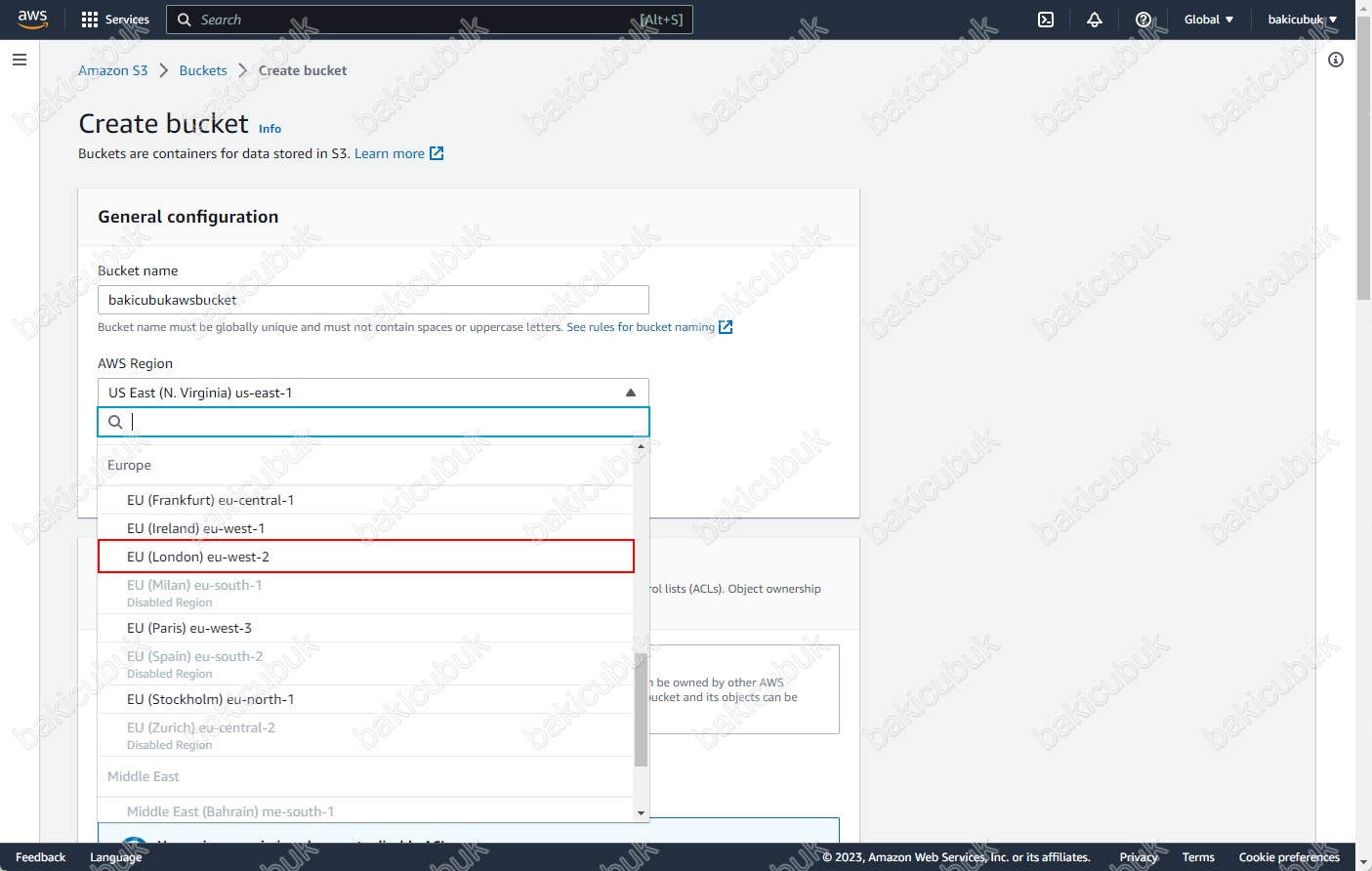

Create bucket ekranın da AWS Region seçeneğinde oluşturulacak Bucket yapısının EU (London) eu-west-2 veri merkezinde tutulması için seçiyoruz.

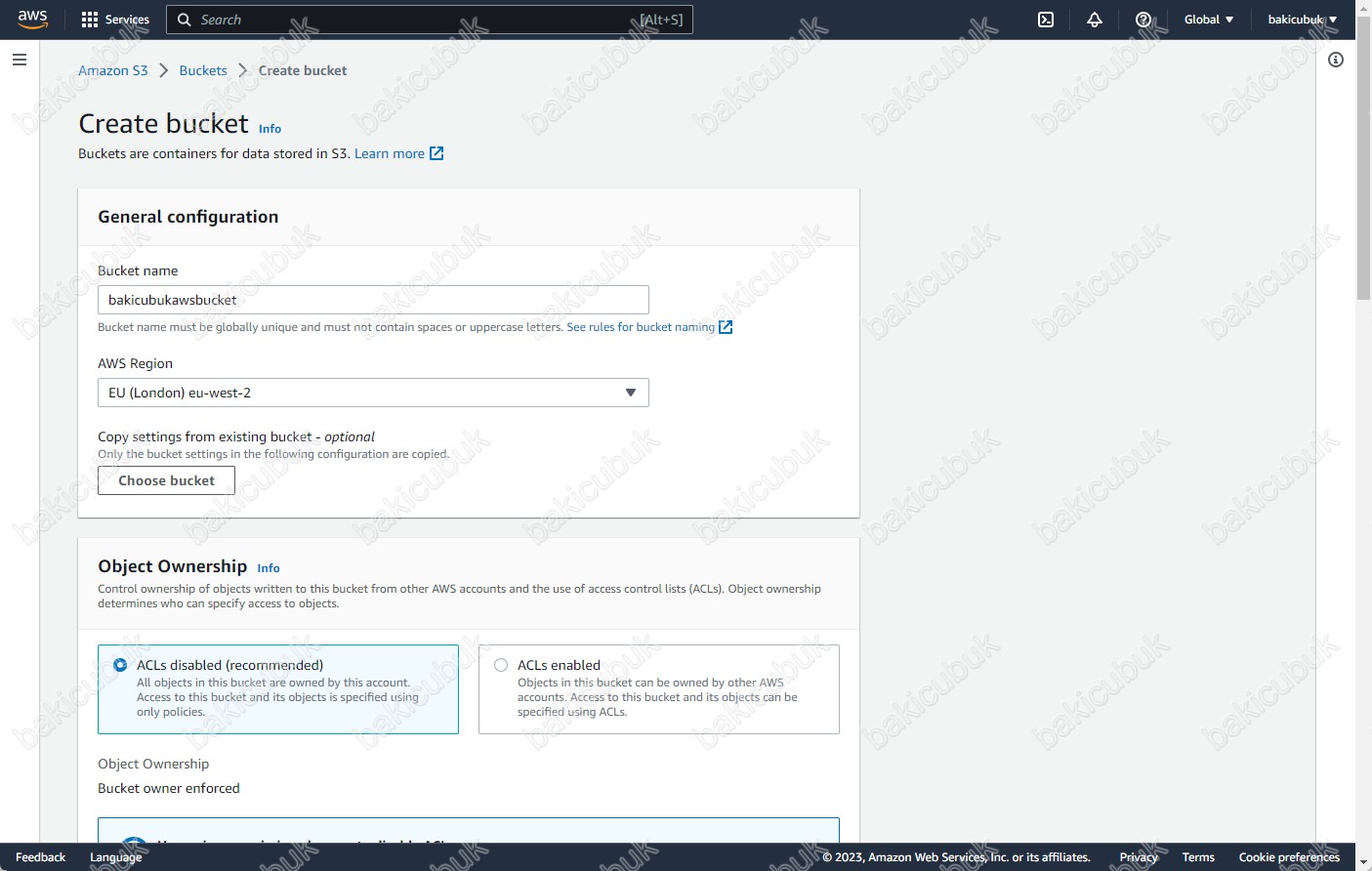

Create bucket ekranın da oluşturacağımız Bucket yapısı için Bucket name ve AWS Region seçeneklerini yapılandırdık.

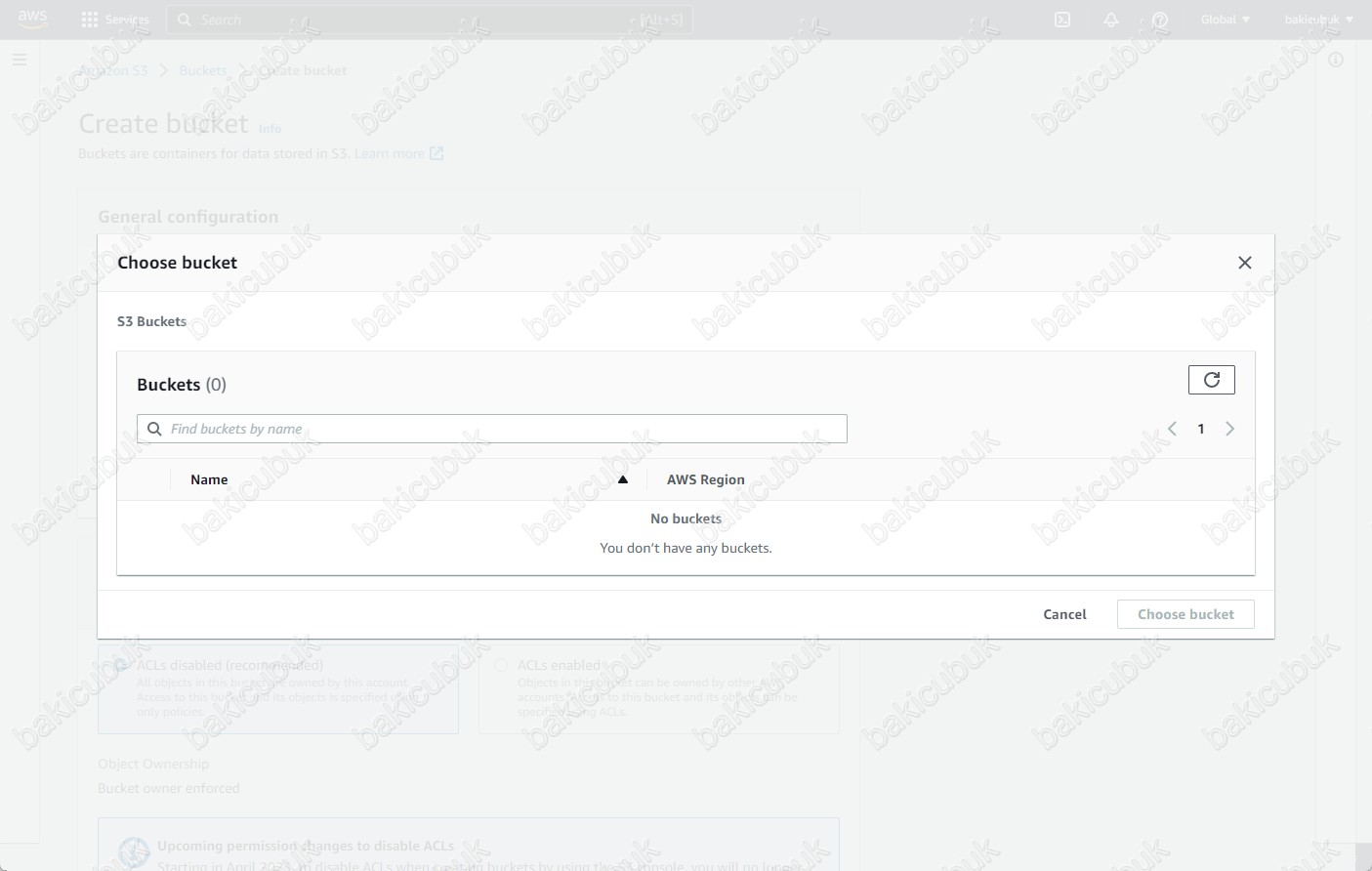

Create bucket ekranın da Choose bucket seçeneği ile daha önce oluşturmuş olduğunuz bir Bucket yapılandırması varsa yeni oluşturacağınız Bucket yapılandırması için kullanabilirsiniz.

Choose bucket ekranın da daha önce oluşturmuş olduğunuz bir Bucket yapılandırması varsa yeni oluşturacağınız Bucket yapılandırması için kullanabilirsiniz.

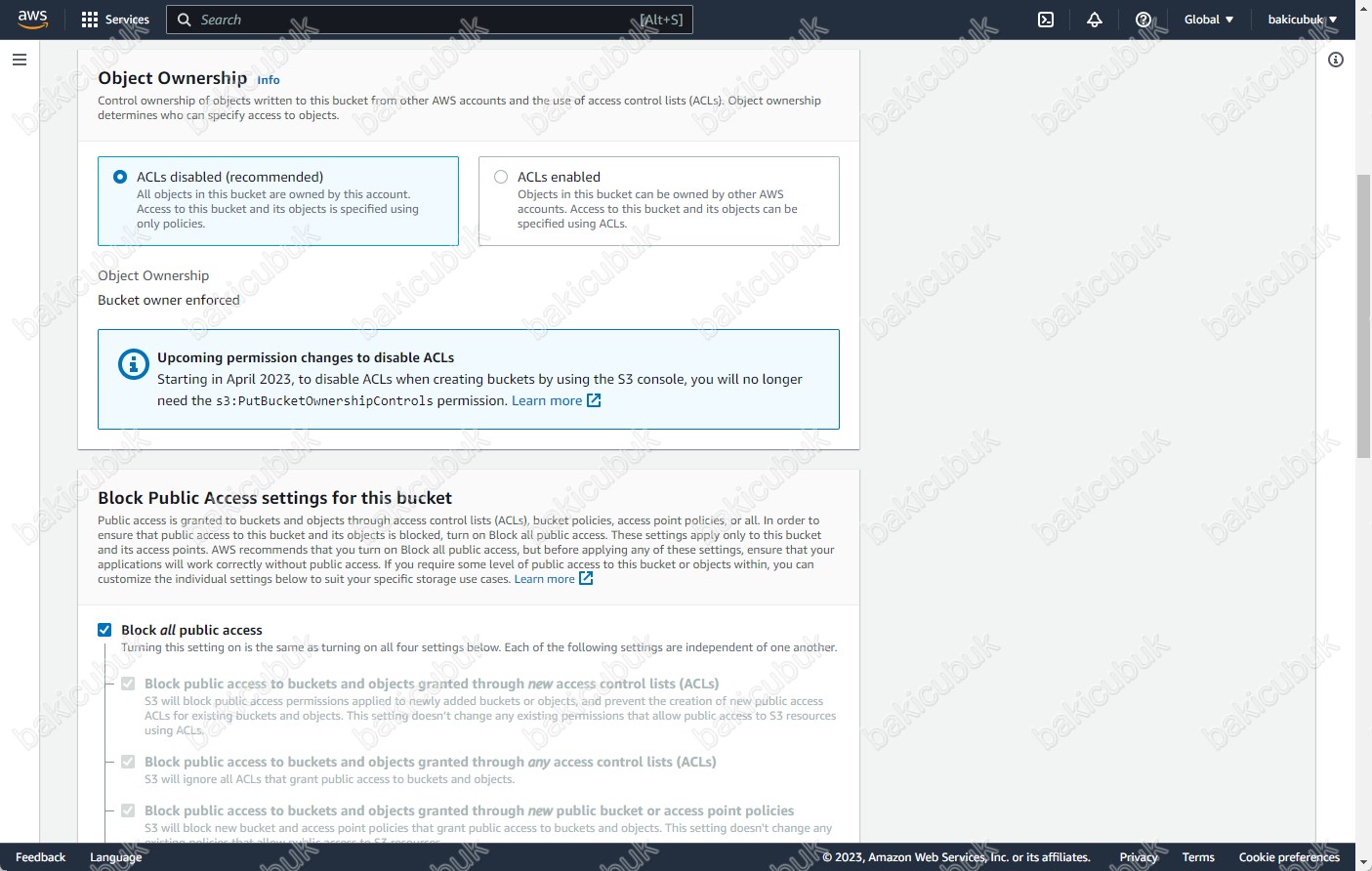

Create bucket ekranın da Object Ownership seçeneği altında

ACLs disabled : Bucket owner enforced (recommended) – Access Control Lists ( ACLs) devre dışı bırakılır ve Bucket sahibi otomatik olarak sahip olur ve Bucket’deki her nesne üzerinde tam kontrole sahiptir. Access Control Lists ( ACLs)’ler artık S3 servisinde verilerin izinlerini etkilemez. Bucket, erişim kontrolünü tanımlamak için polikitakarı kullanır.

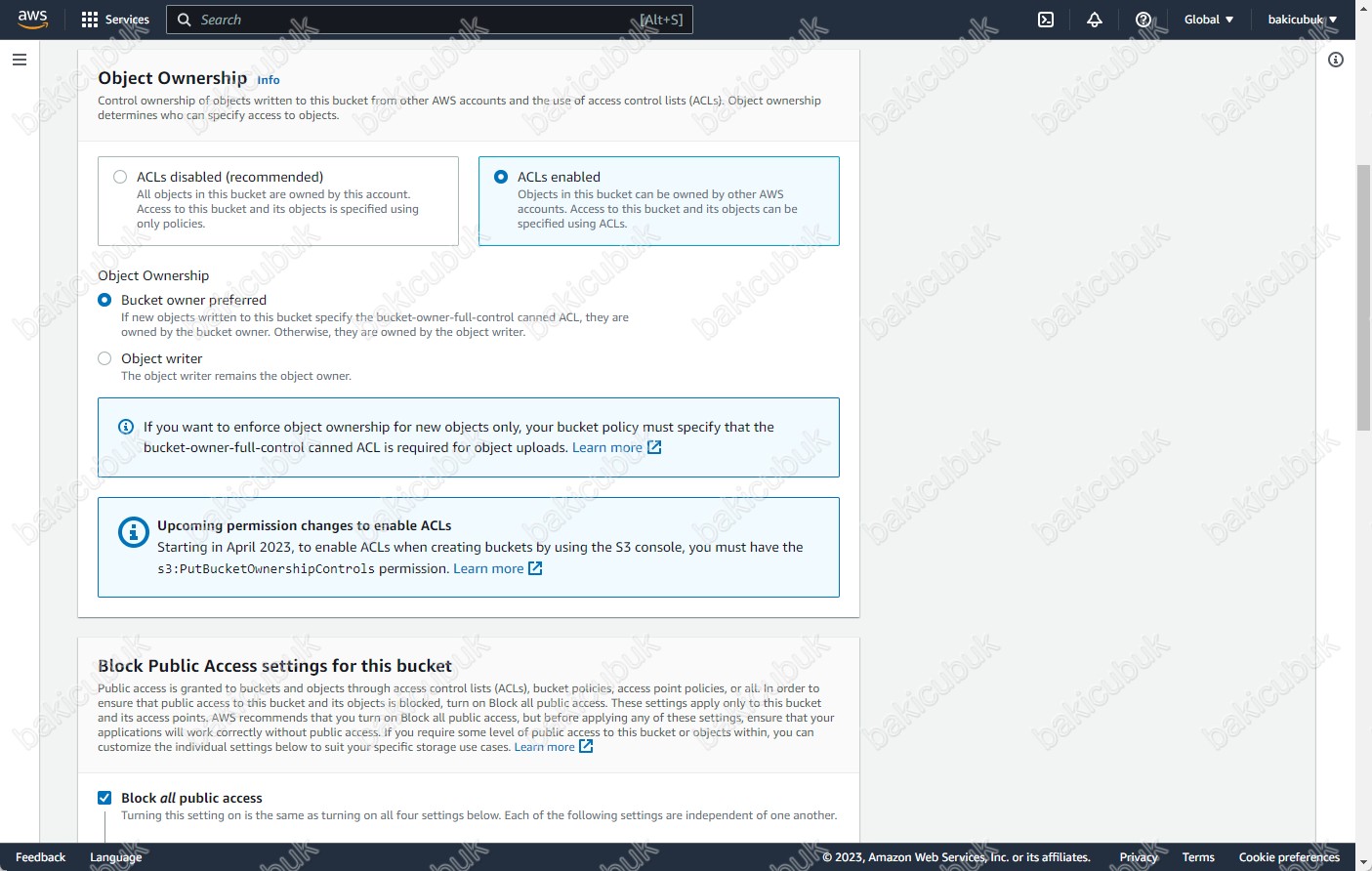

Create bucket ekranın da Object Ownership seçeneği altında

ACLs enabled :

- Bucket owner preferred : Bucket sahibi, diğer hesapların Bucket sahibi – tam denetim hazır Access Control Lists ( ACLs) ile Bucket’e yazdığı yeni nesnelerin sahibidir ve üzerinde tam kontrole sahiptir.

- Object writer (default) : Bir nesneyi yükleyen AWS hesabı, nesnenin sahibidir, nesnenin üzerinde tam kontrole sahiptir ve diğer kullanıcılara Access Control Lists ( ACLs) aracılığıyla erişim izni verebilir.

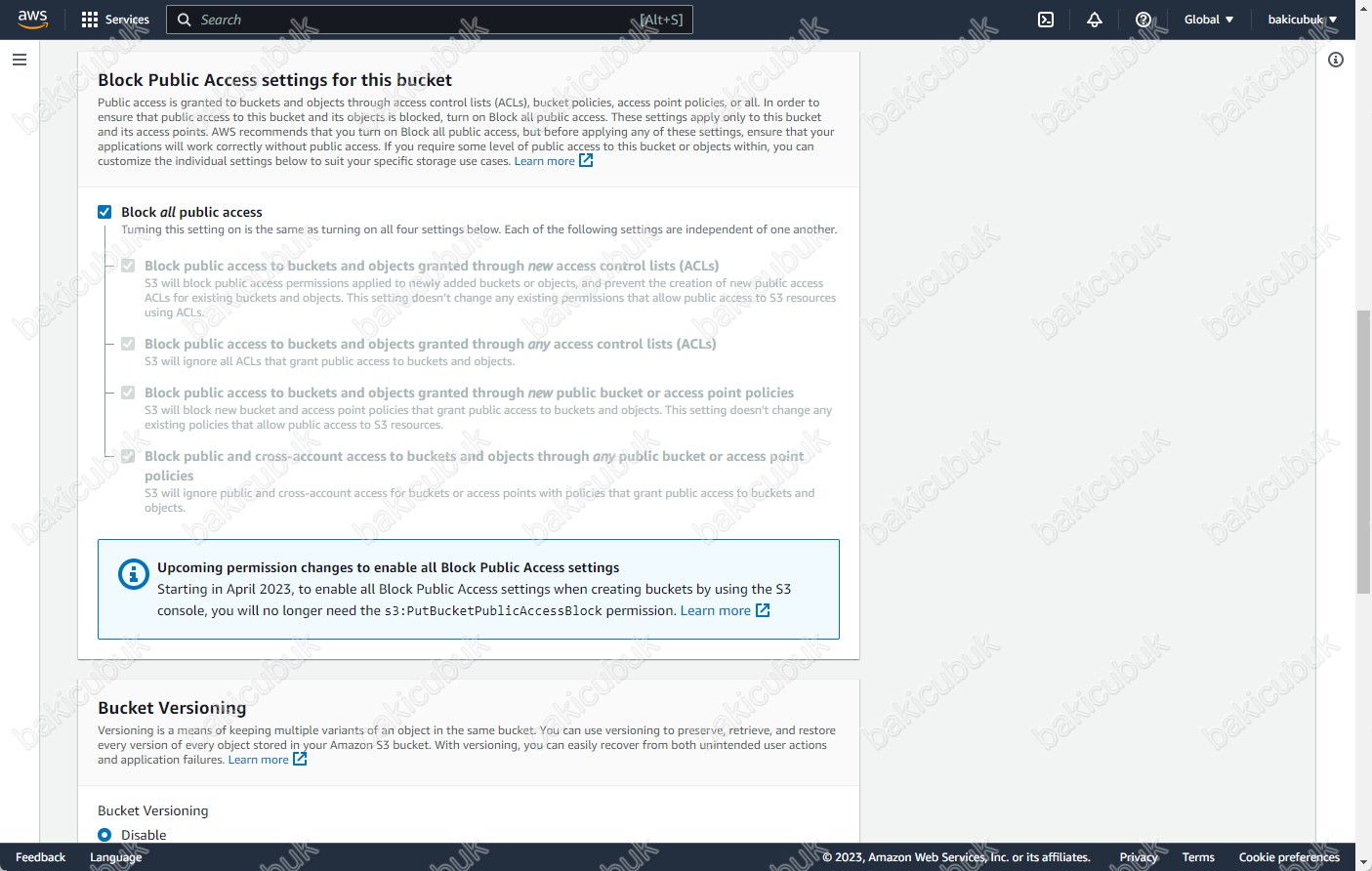

Create bucket ekranın da Block Public Access settings for this bucket seçeneğinde

Block Public Access settings for this bucket : Access Control Lists ( ACLs) Bucket ilkeleri, erişim noktası polikitaları veya tümü aracılığıyla Bucket’lere ve nesnelere genel erişim verilir. Bu ayarlar yalnızca bu Bucket ve erişim noktaları için geçerlidir. AWS, Block all public access’yi açmanızı önerir, ancak bu ayarlardan herhangi birini uygulamadan önce, uygulamalarınızın genel erişim olmadan düzgün çalışacağından emin olun. Bu Bucket veya içindeki nesnelere bir düzeyde genel erişime ihtiyacınız varsa, aşağıdaki ayarları belirli depolama kullanım durumlarınıza uyacak şekilde özelleştirebilirsiniz.

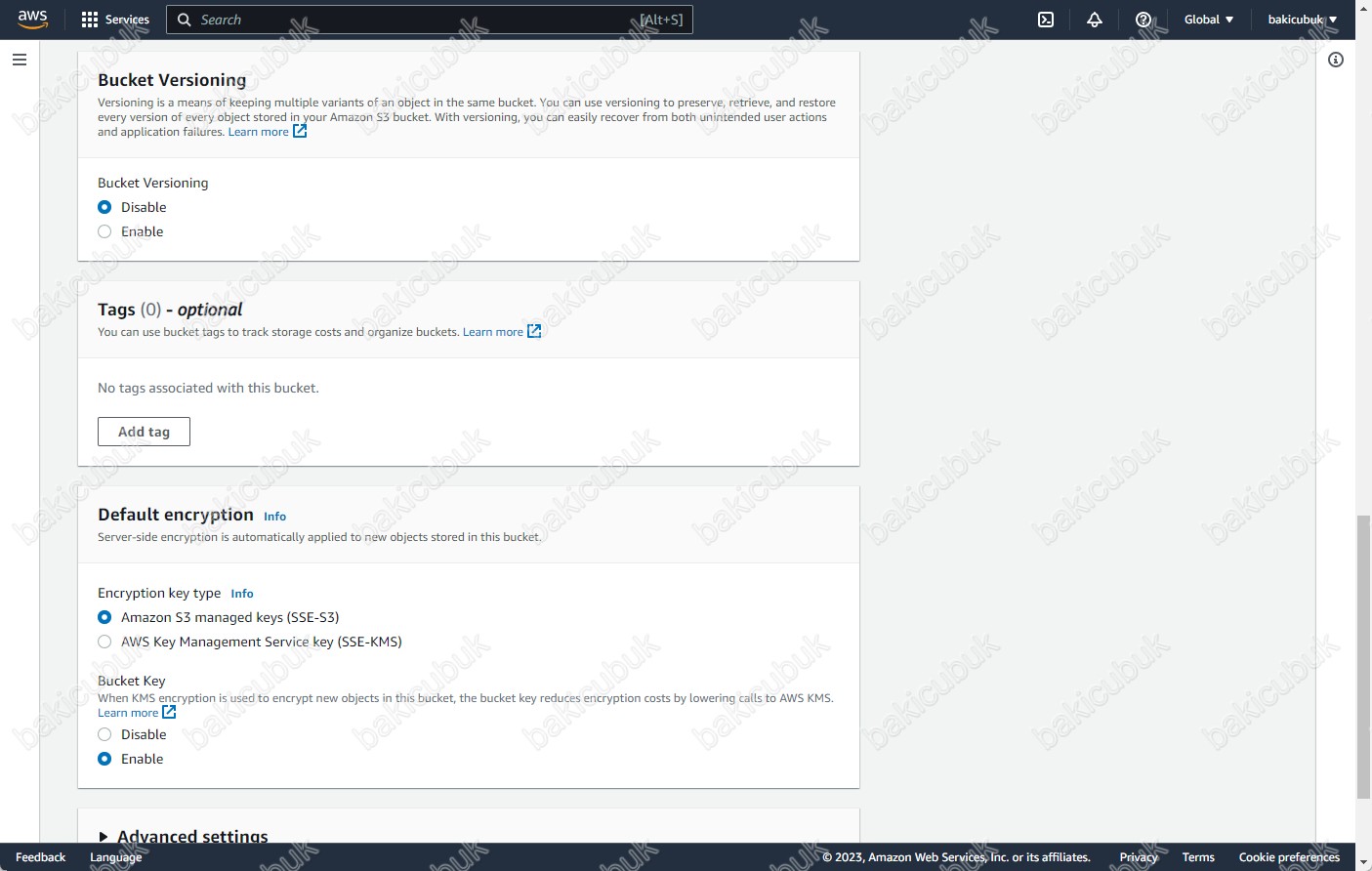

Create bucket ekranın da Bucket Versioning seçeneğinde

Bucket Versioning : Bir nesnenin birden çok varyantını aynı Bucket üzerinde tutmanın bir yoludur. Amazon S3 servisinde depolanan her nesnenin her sürümünü korumak, almak ve geri yüklemek için sürüm oluşturmayı kullanabilirsiniz. Bucket Versioning ile hem istenmeyen kullanıcı eylemlerinden hem de uygulamadan kolayca kurtulabilirsiniz

Create bucket ekranın da Tags seçeneğinde

Tags : Depolama maliyetlerini izlemek ve paketleri düzenlemek için Bucket etiketlerini kullanabilirsiniz

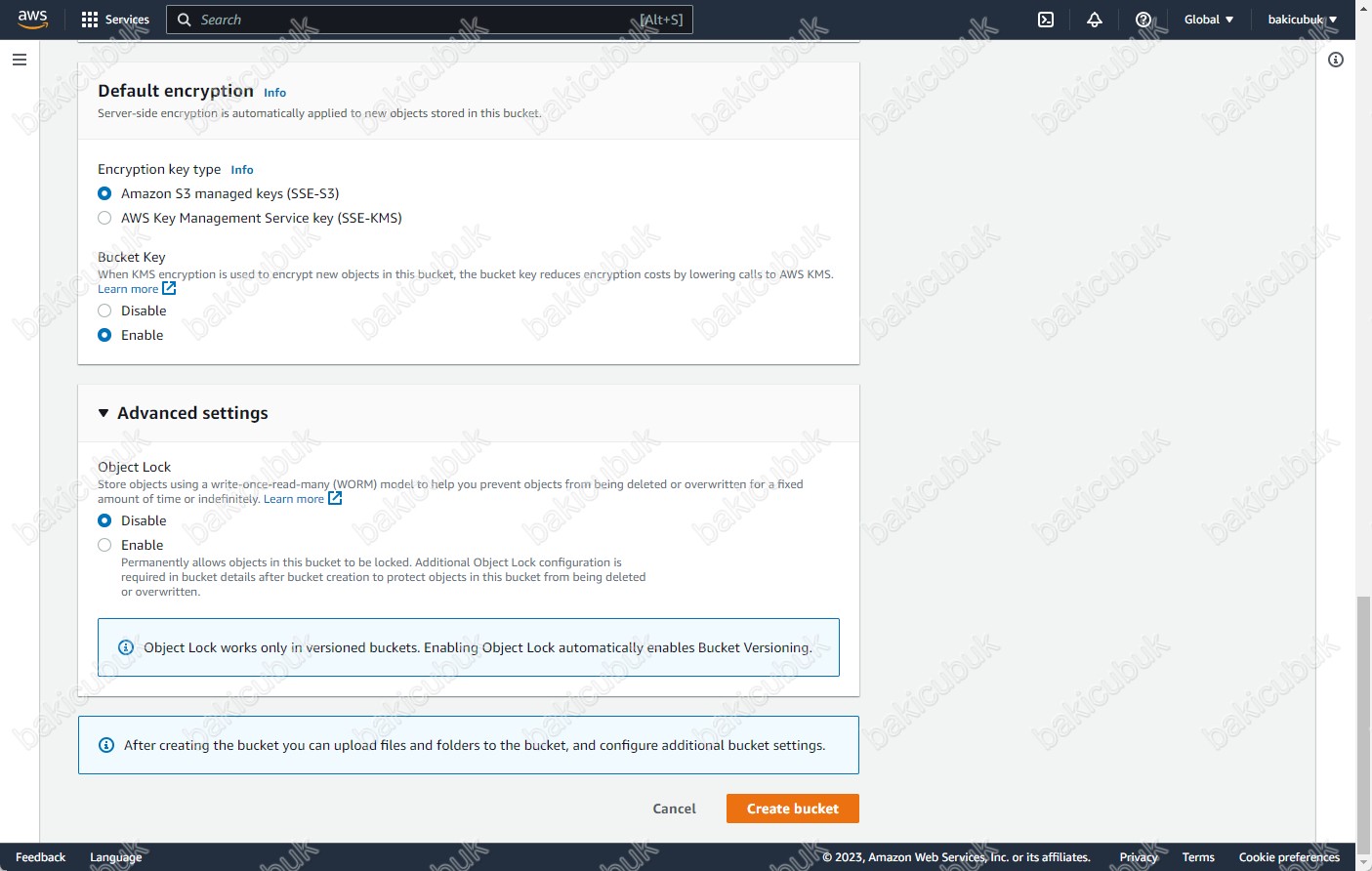

Create bucket ekranın da Default encryption seçeneği altında

Encryption key type seçeneğinde

- Amazon S3 managed keys (SSE-S3) : Tüm Amazon S3 servislerinde varsayılan olarak yapılandırılmış şifreleme vardır. Sunucu tarafı şifrelemesi için varsayılan seçenek Amazon S3 managed keys (SSE-S3) kullanmaktır. Her nesne benzersiz bir anahtarla şifrelenir. Ek bir koruma olarak SSE-S3, anahtarın kendisini düzenli olarak döndürdüğü bir kök anahtarla şifreler. SSE-S3 verilerinizi şifrelemek için mevcut en güçlü blok şifrelerden biri olan 256 bit Gelişmiş Şifreleme Standardı’nı (AES-256) kullanır.

- AWS Key Management Service key (SSE-KMS) : AWS KMS keys (SSE-KMS) sunucu tarafı şifreleme, AWS KMS hizmetinin Amazon S3 ile entegrasyonu yoluyla sağlanır. Örneğin, AWS Cloudtrail’de ayrı anahtarları görüntüleyebilir, denetim ilkelerini düzenleyebilir ve anahtarları takip edebilirsiniz. Ayrıca, müşteri tarafından yönetilen anahtarlar oluşturabilir ve yönetebilir veya size, hizmetinize ve Bölgenize özgü AWS tarafından yönetilen anahtarları kullanabilirsiniz.

Create bucket ekranın da Default encryption seçeneği altında

Bucket type : Bu kümedeki yeni nesneleri şifrelemek için KMS şifrelemesi kullanıldığında, küme anahtarı AWS KMS’ye yapılan çağrıları azaltarak şifreleme maliyetlerini düşürür

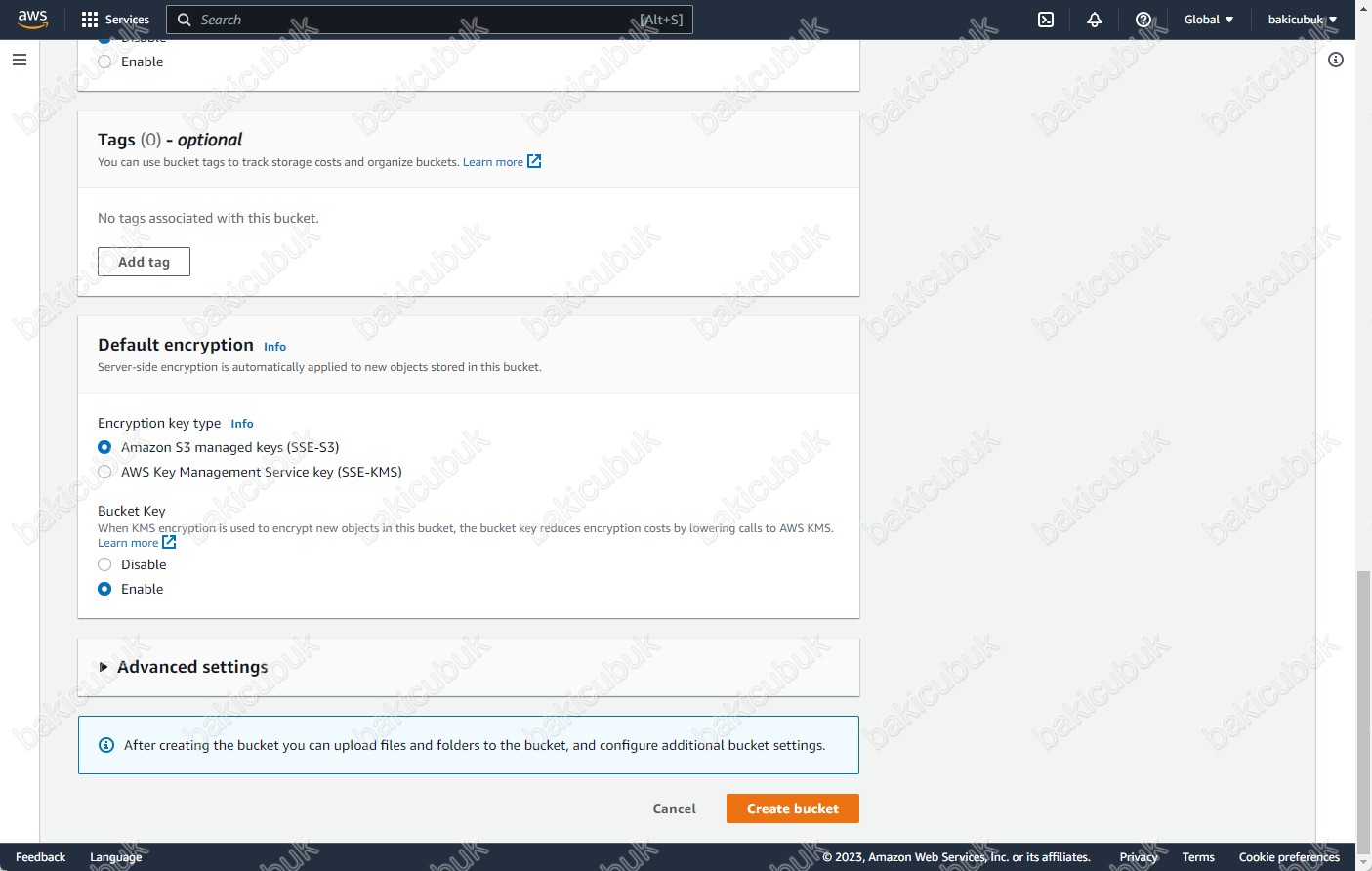

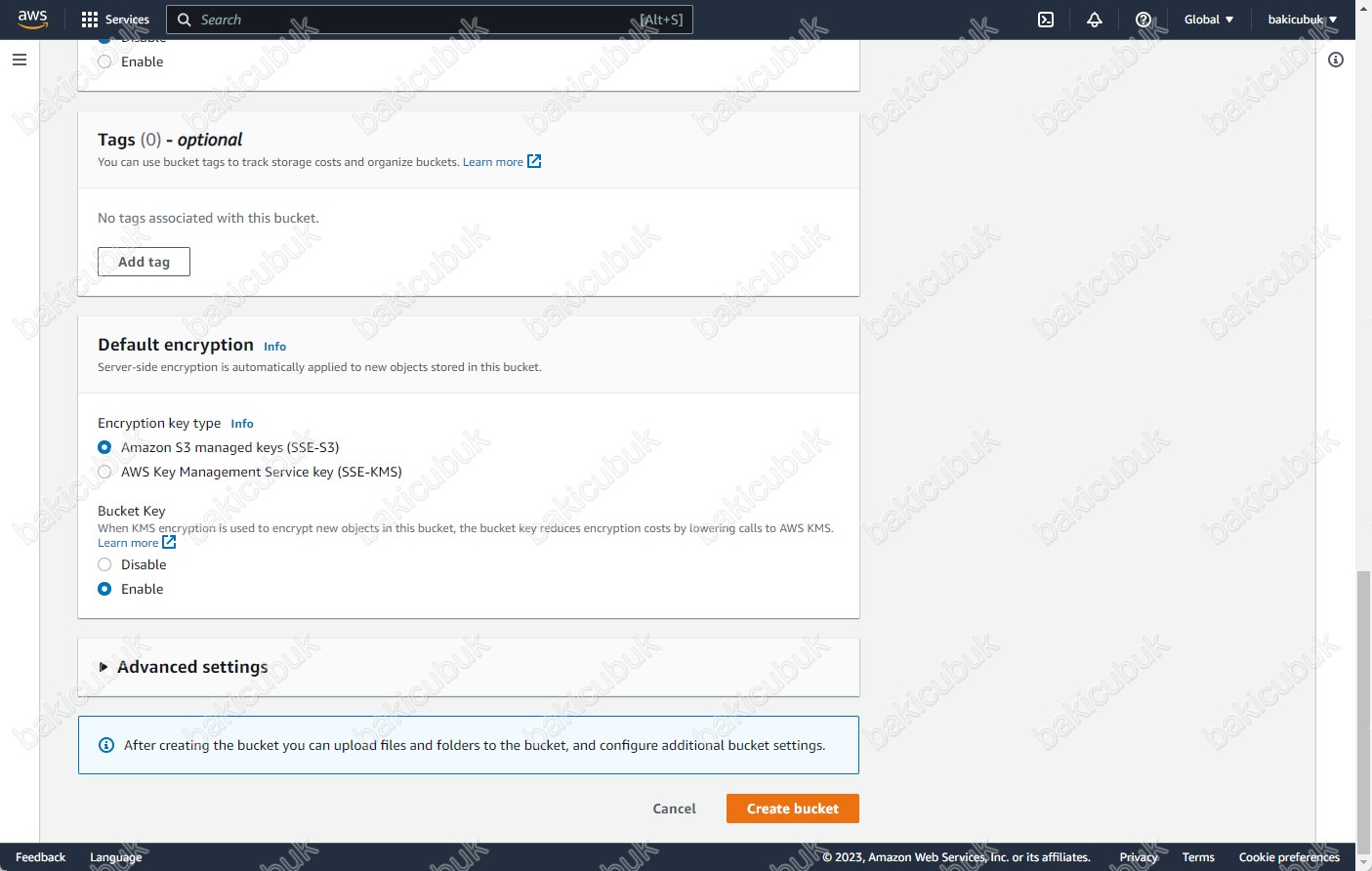

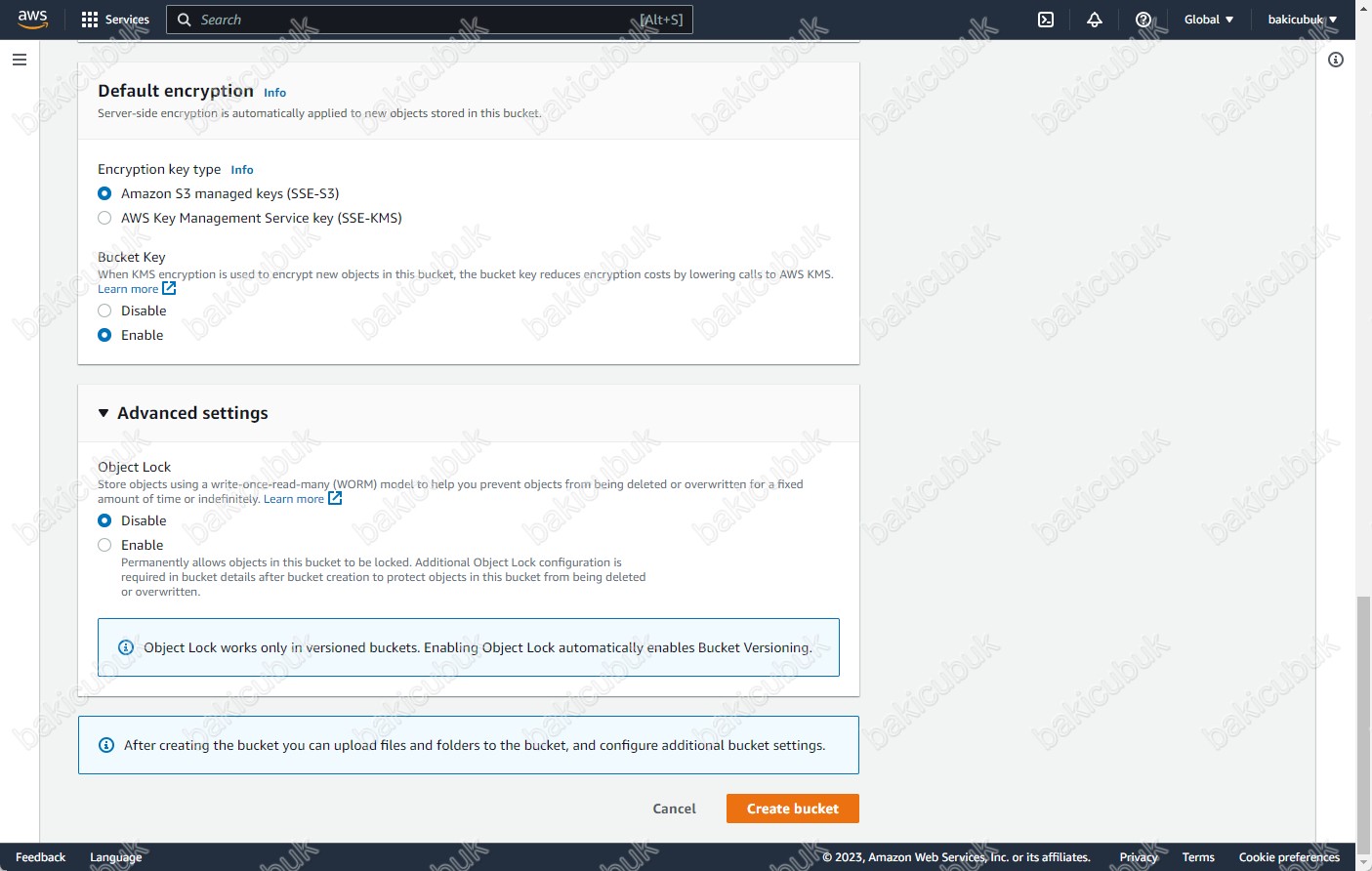

- Create bucket ekranın da Advanced settings seçeneği altında Object Lock seçeneğinde

- Object Lock : Nesnelerin sabit bir süre veya süresiz olarak silinmesini veya üzerine yazılmasını önlemenize yardımcı olmak için bir kez okunan bir çok yazılan bu özelliği kullanarak nesneleri saklayabilirsiniz.

- Disable : Bucket içindeki nesnelerin kalıcı olarak silinmesine izin vermemiş olursunuz.

- Enable : Object Lock yalnızca veri bütünlüğüne ve mevzuata uygunluğa sahip olmak için nesnelerin silinmesini önlemeniz gerekiyorsa etkinleştirin. Bu özelliği etkinleştirdikten sonra, uygun izinlere sahip herkes değişmez nesneleri Bucket koyabilir. Nesneleri ve Bucket silmeniz engellenmiş olabilir. Bu Bucketdeki nesnelerin silinmesini veya üzerine yazılmasını önlemek için Bucket oluşturulduktan sonra Bucket ayrıntılarında ek Nesne Kilidi yapılandırması gerekir.

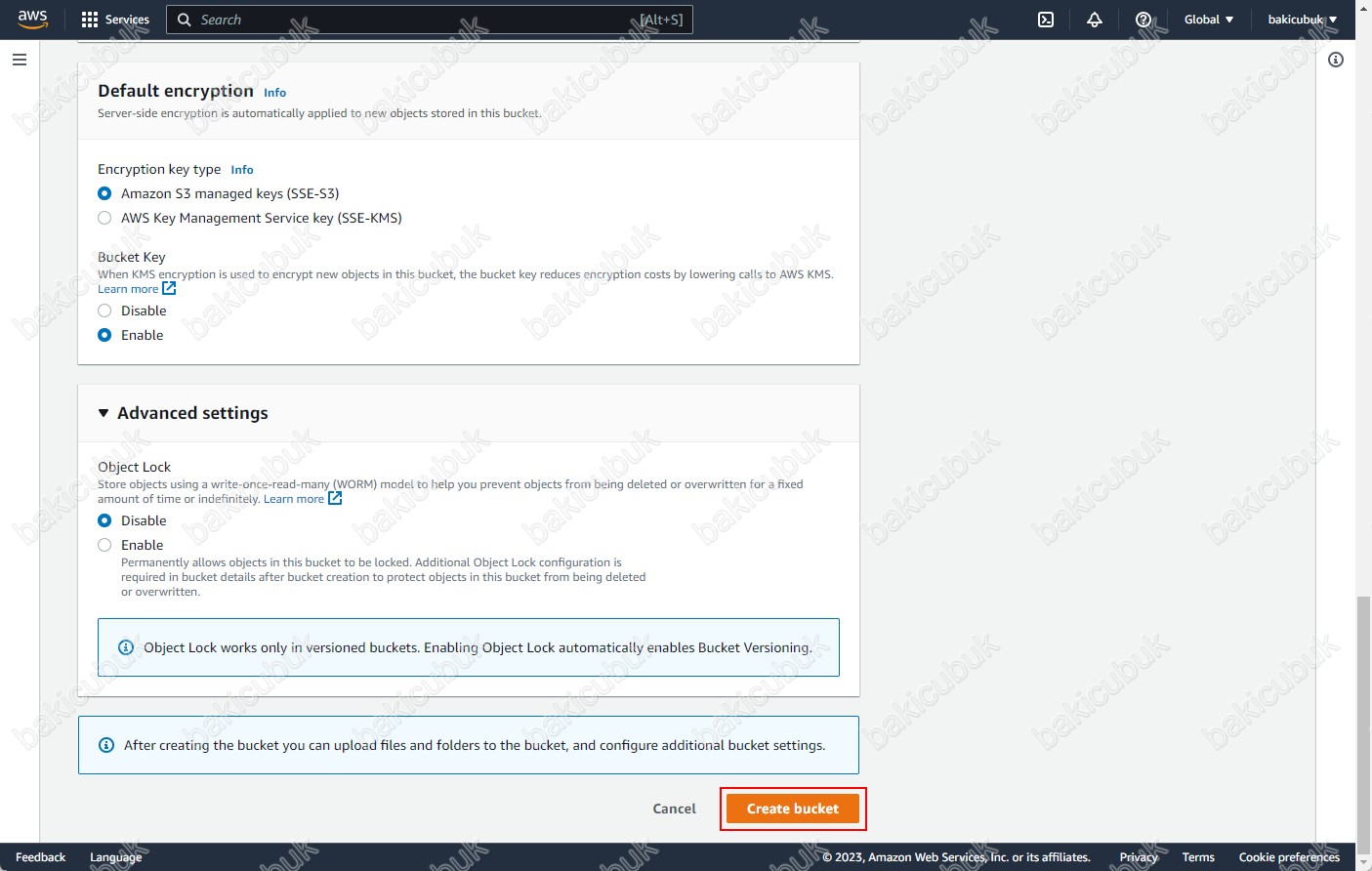

Create bucket ekranın da gerekli yapılandırmayı tamamladıktan sonra Create bucket seçeneğine tıklayarak oluşturulmasını sağlıyoruz.

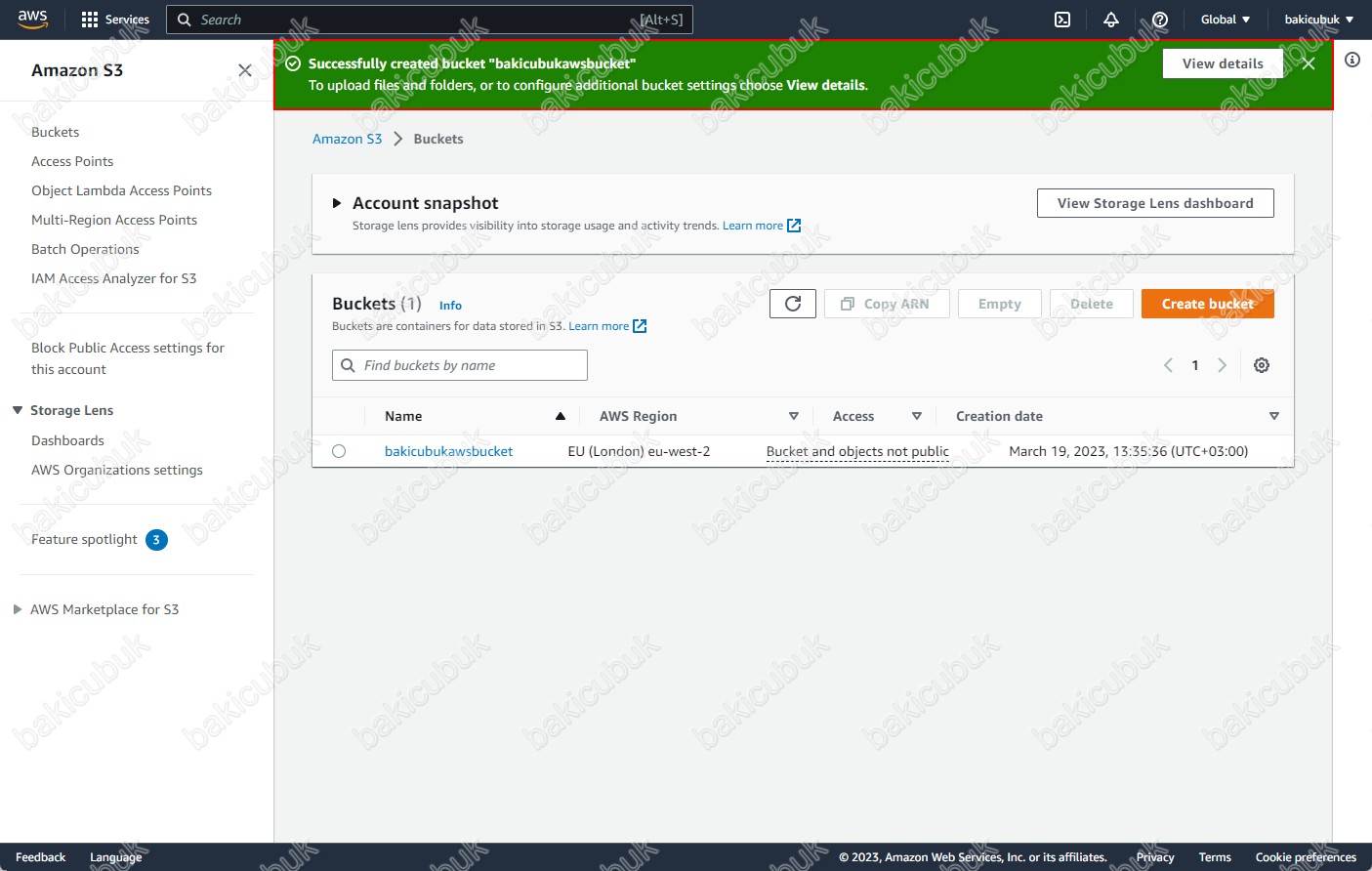

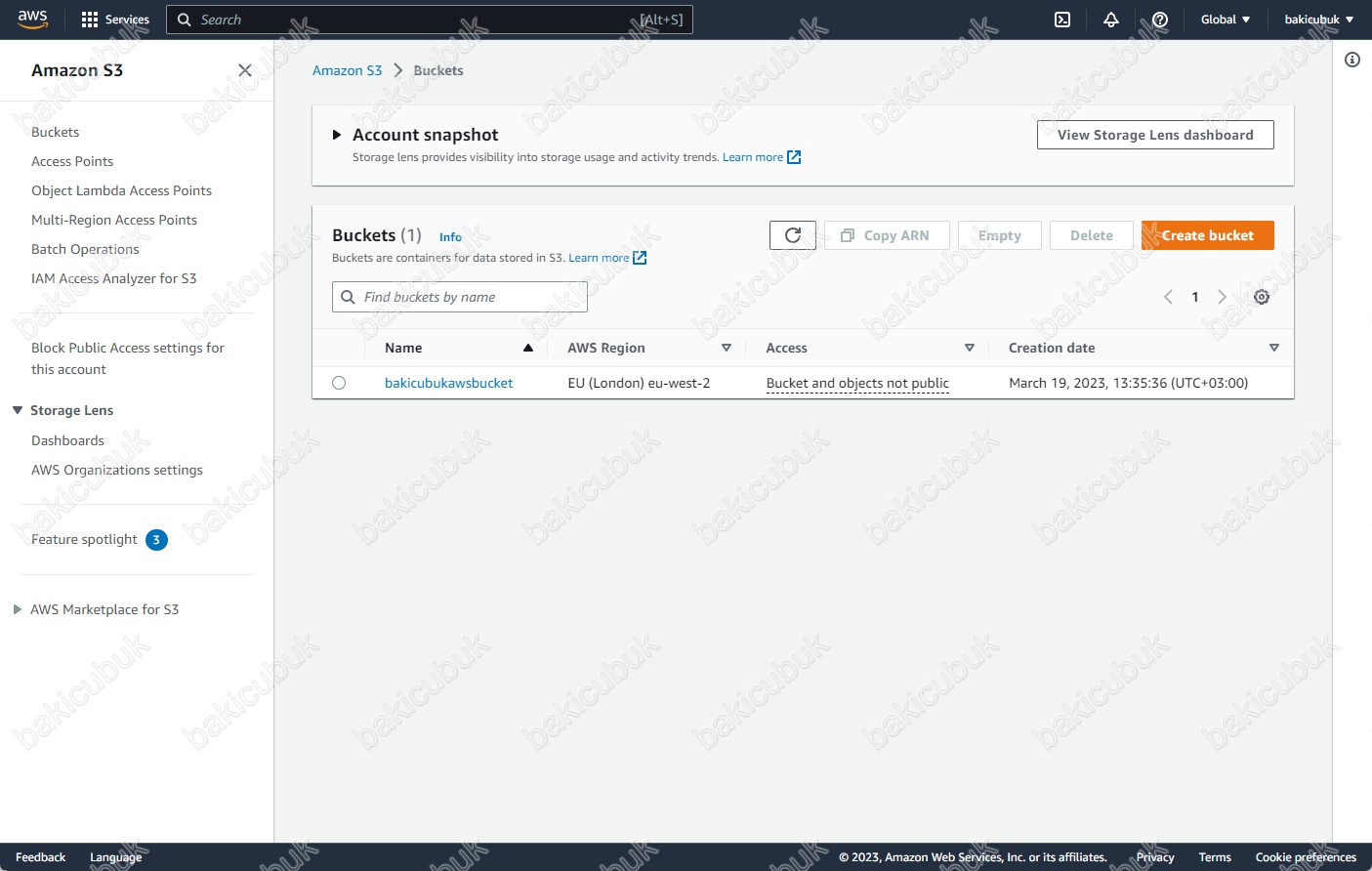

AWS Amazon Cloud konsolun da Amazon S3 seçeneği altında Buckets menüsün de Successfully created bucket “bakicubukawsbucket” olarak görüyoruz.

AWS Amazon Cloud konsolun da Amazon S3 seçeneği altında Buckets menüsün de oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısının geldiğini görüyoruz.

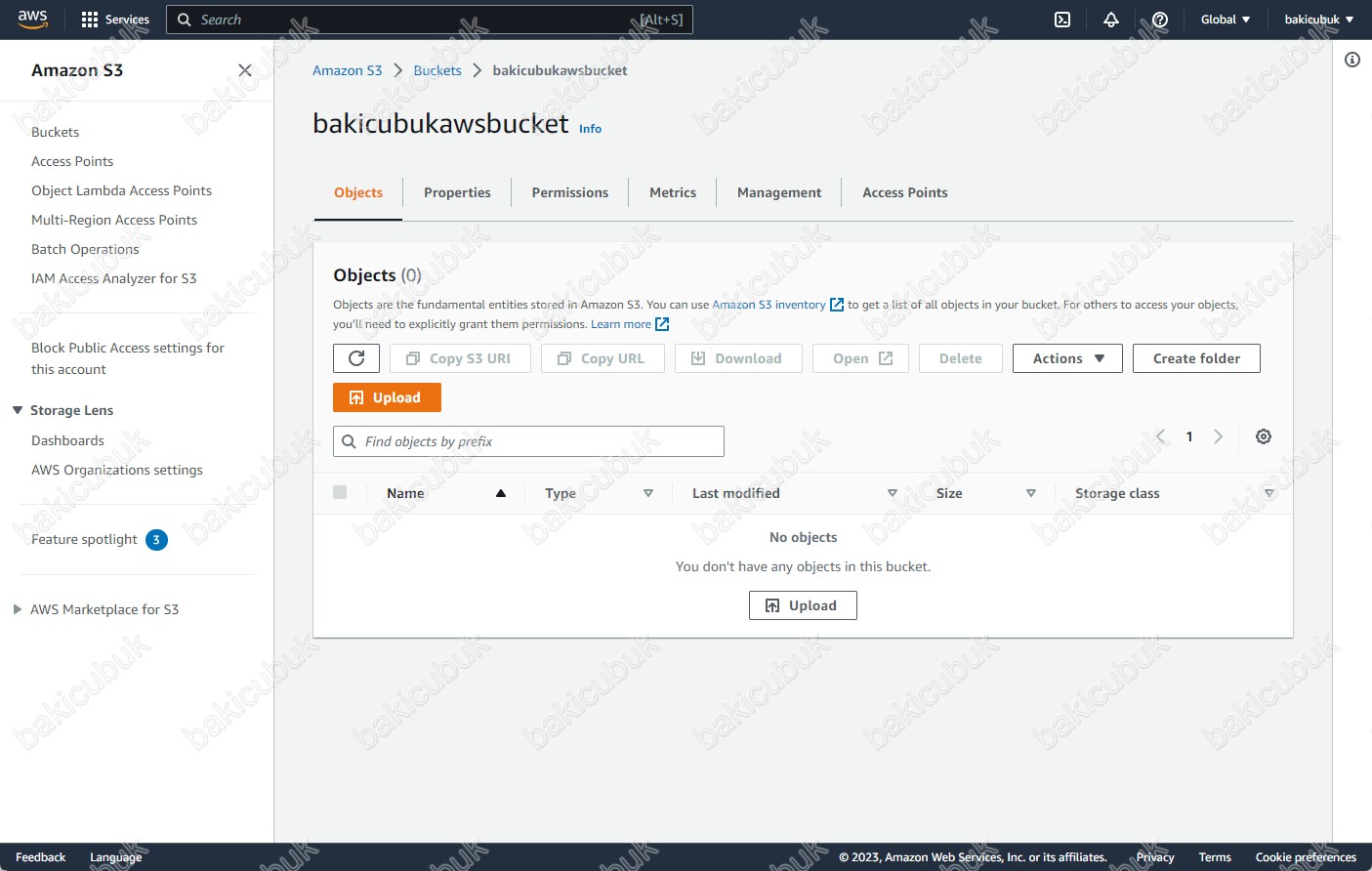

AWS Amazon Cloud konsolun da Amazon S3 seçeneği altında Buckets menüsün de oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısı içinde şu anda herhangi bir Folder ( Klasör ) olmadığını görüyoruz.

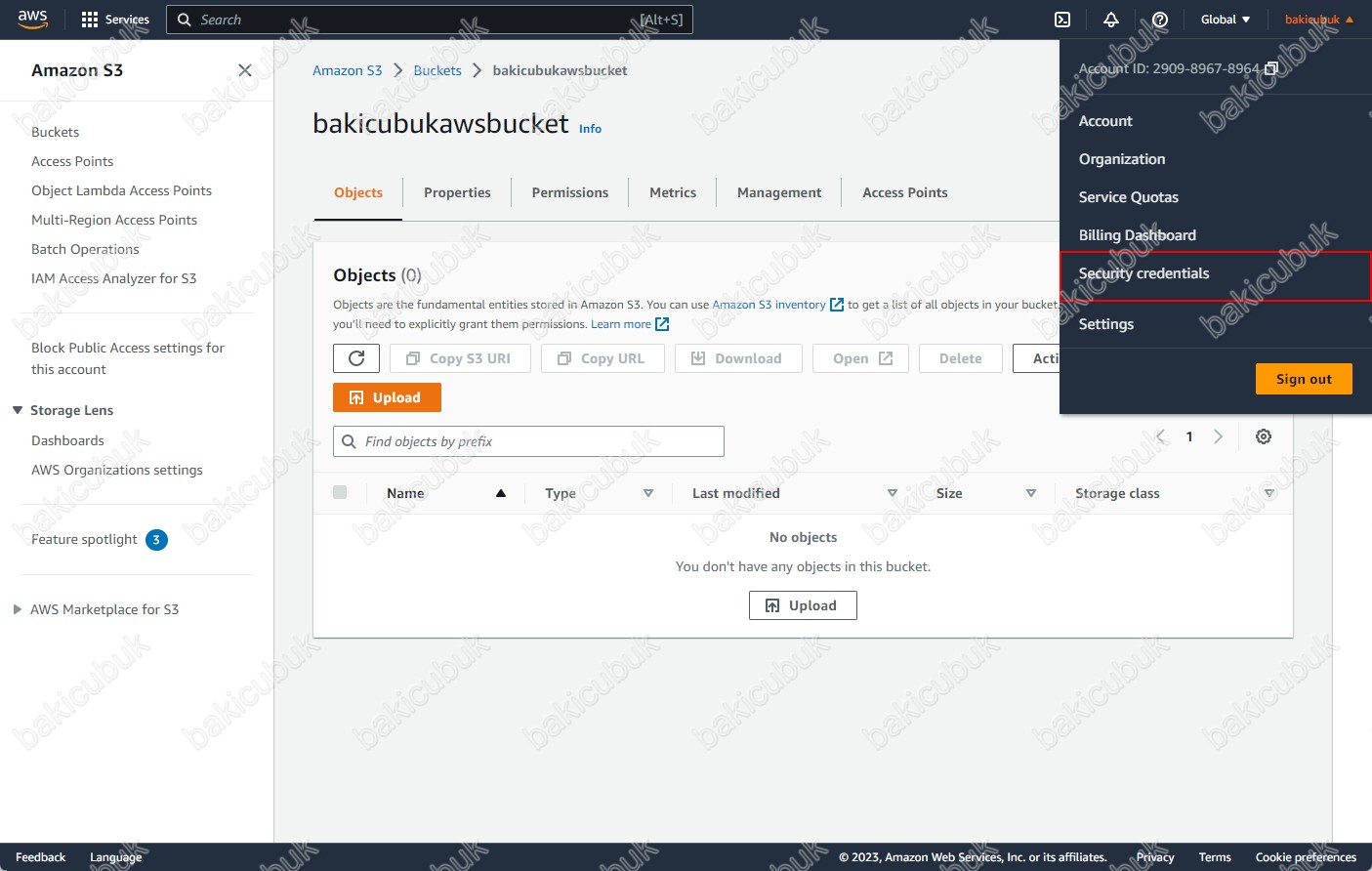

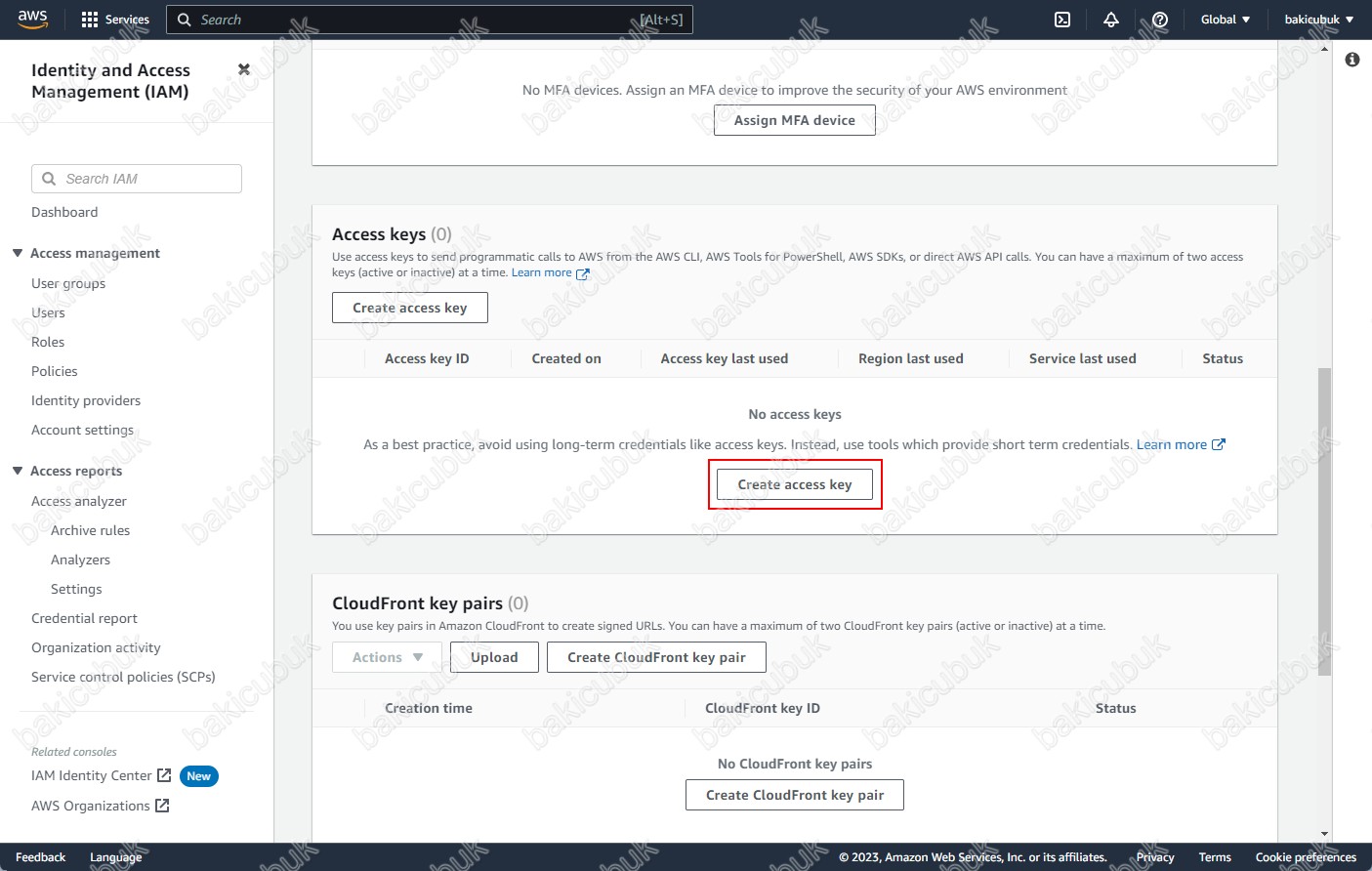

AWS Amazon Cloud konsolun da bakicubuk isimli hesap bilgilerine tıklıyoruz açılan menüden Security credentials seçeneğine tıklıyoruz.

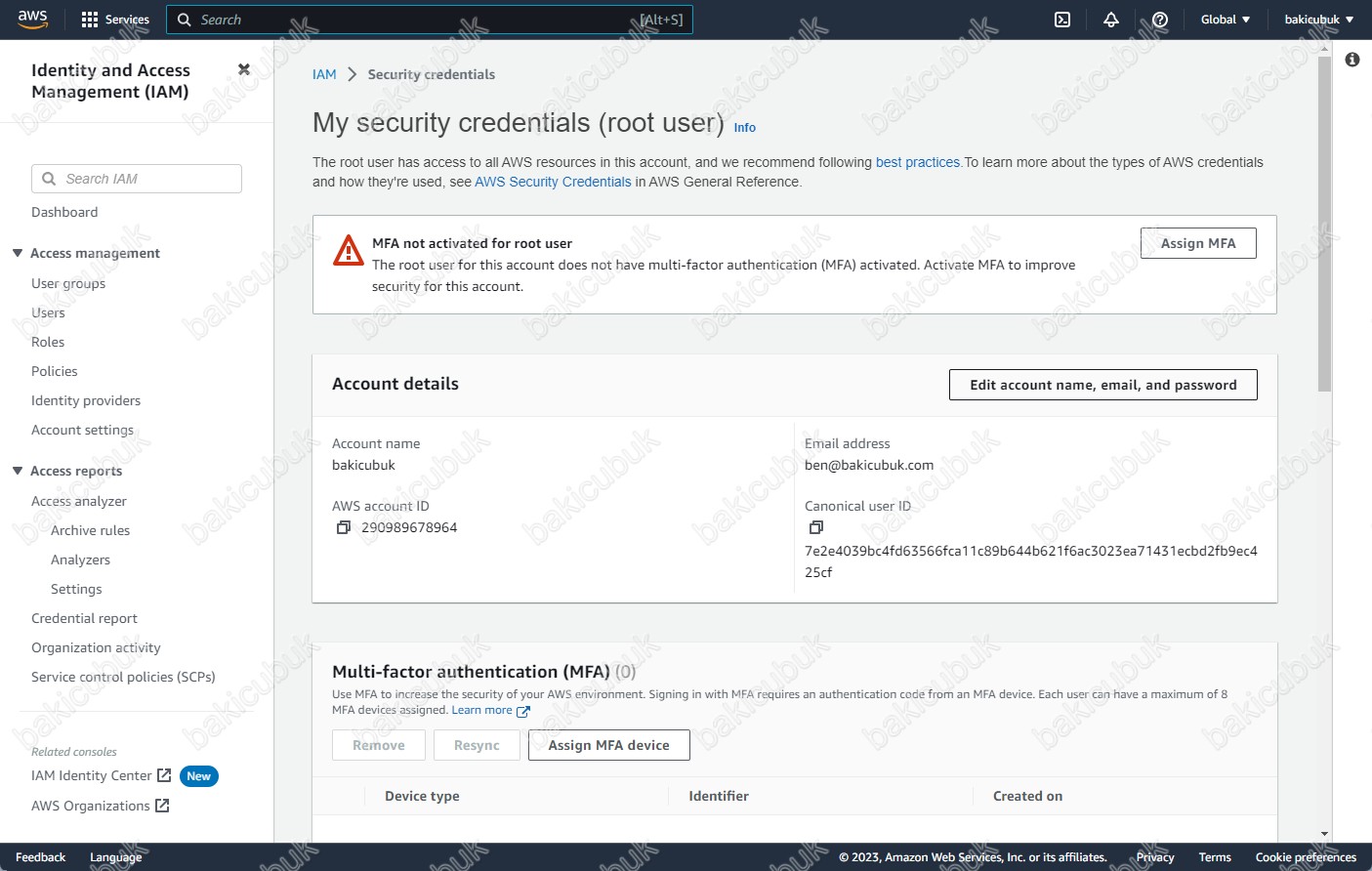

AWS Amazon Cloud konsolun da Identity and Management (IAM) eknın da Access key seçeneğine geliyoruz.

Identity and Management (IAM) ekranın da Access key seçeneğinde oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret access key oluşturulmasını sağlıyoruz.

Identity and Management (IAM) ekranın da Access key seçeneğinde Create access key seçeneğine tıklıyoruz.

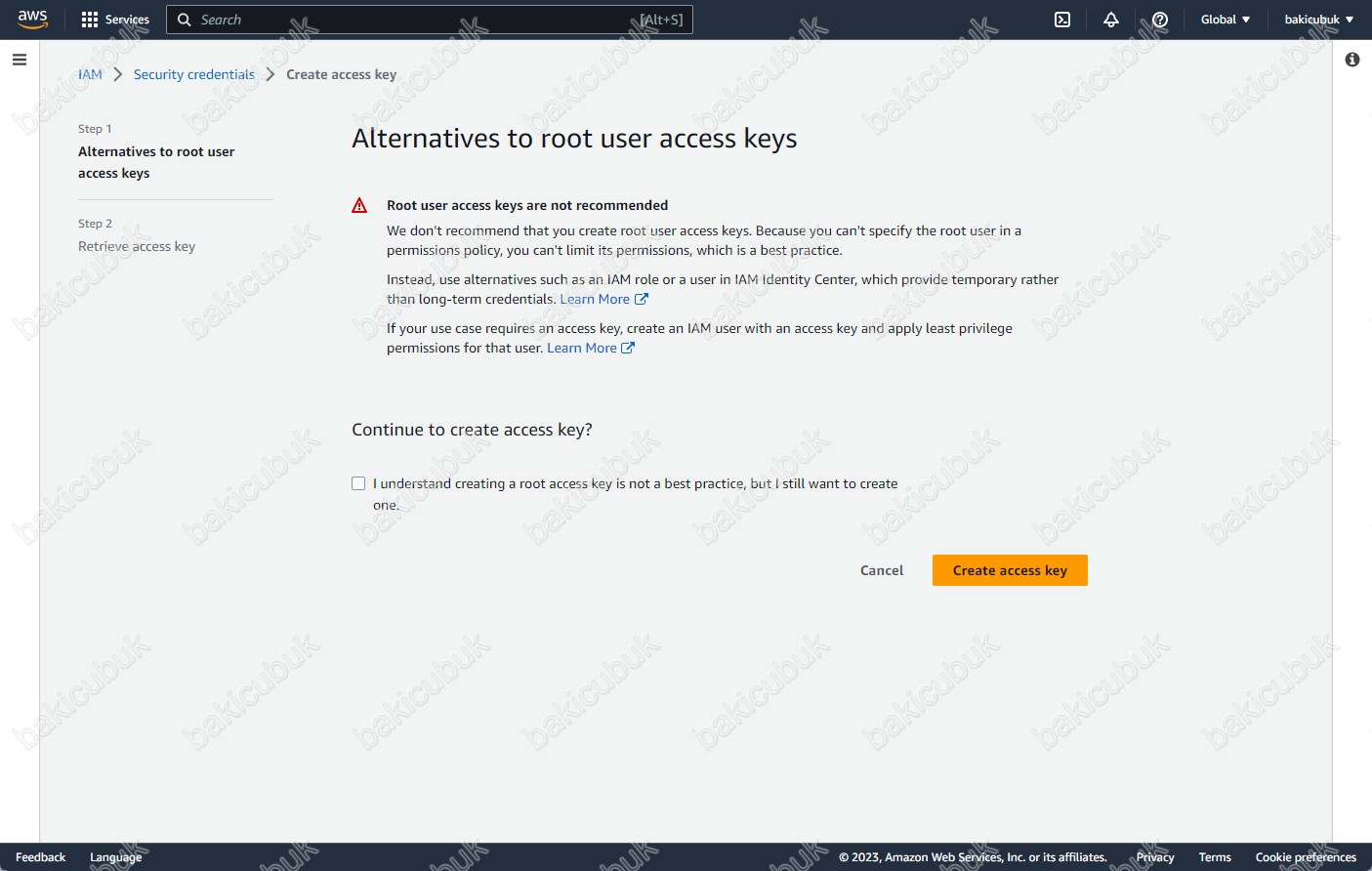

Alternatives to root user access key ekranın da oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret access key bilgilerinin oluşturulmasını sağlıyoruz.

Root User için erişim anahtarları oluşturmanızı önermemektedir. Root User bir izin ilkesinde belirtemediğiniz için, izinlerini sınırlayamazsınız. Bunun yerine Identity and Management (IAM) uzun vadeli kimlik bilgileri yerine geçici kimlik bilgileri sağlayan Identity and Management (IAM) rolü veya kullanıcı gibi alternatifler kullanabilirsiniz. Kullanım durumunuz bir access key gerektiriyorsa, access key sahip bir Identity and Management (IAM) kullanıcısı oluşturun ve bu kullanıcı için en az ayrıcalık izinleri uygulayabilirsiniz.

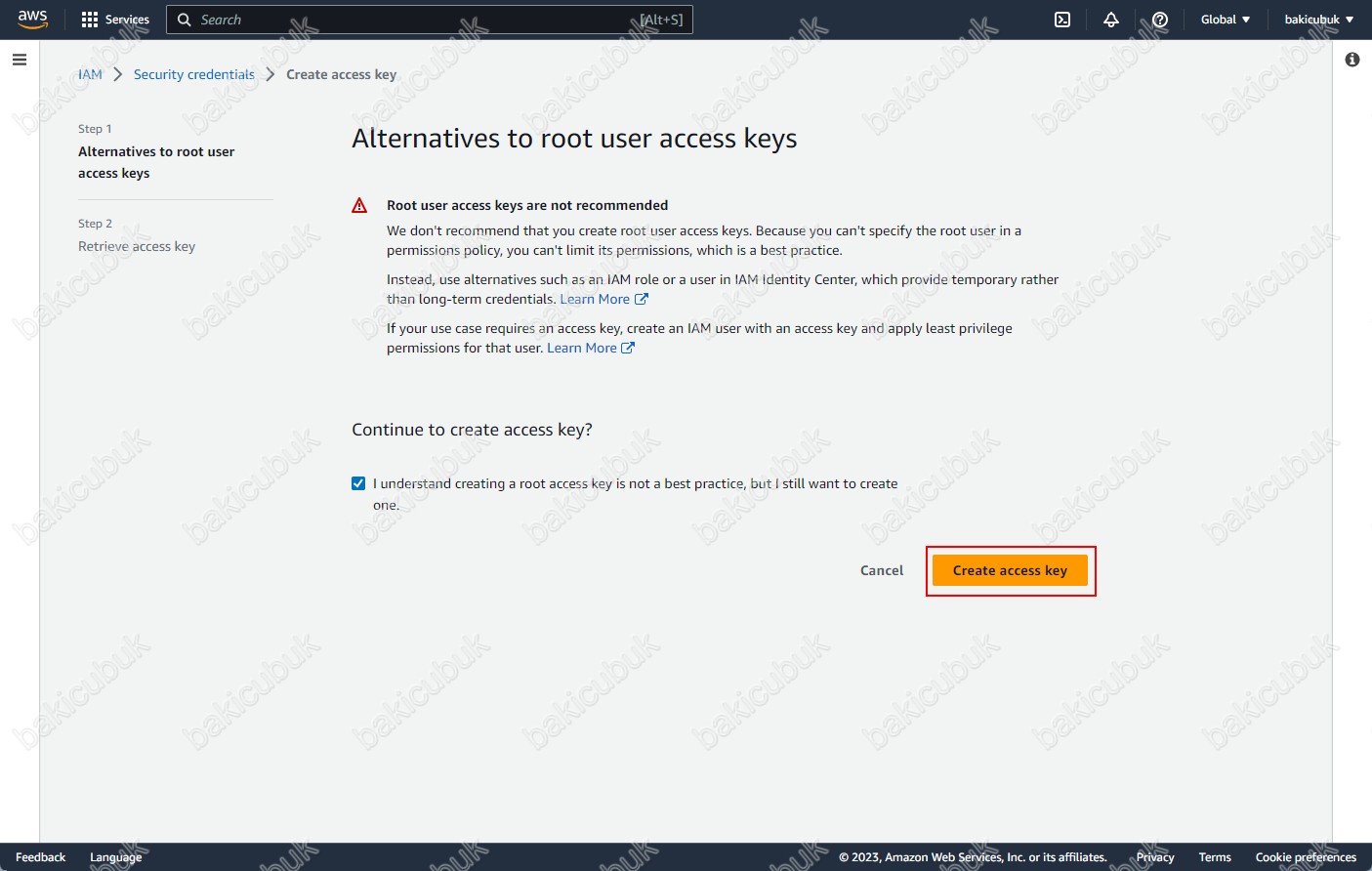

Alternatives to root user access key ekranın da oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret access key bilgilerinin oluşturulması için I understand creating a root access key is not a best practice, but I still want to create one seçeneğini işaretliyoruz ve Create access key seçeneğine tıklıyoruz.

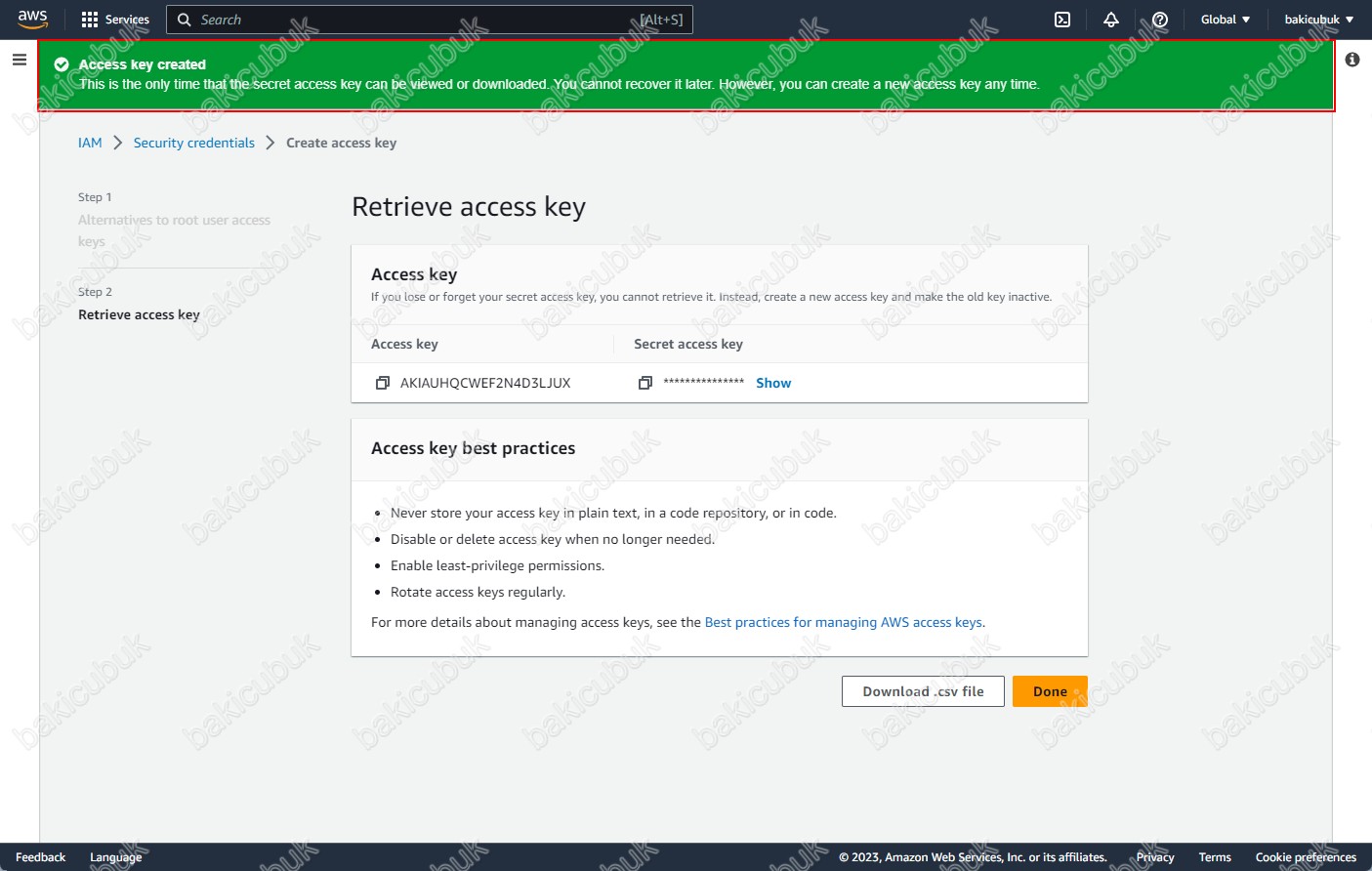

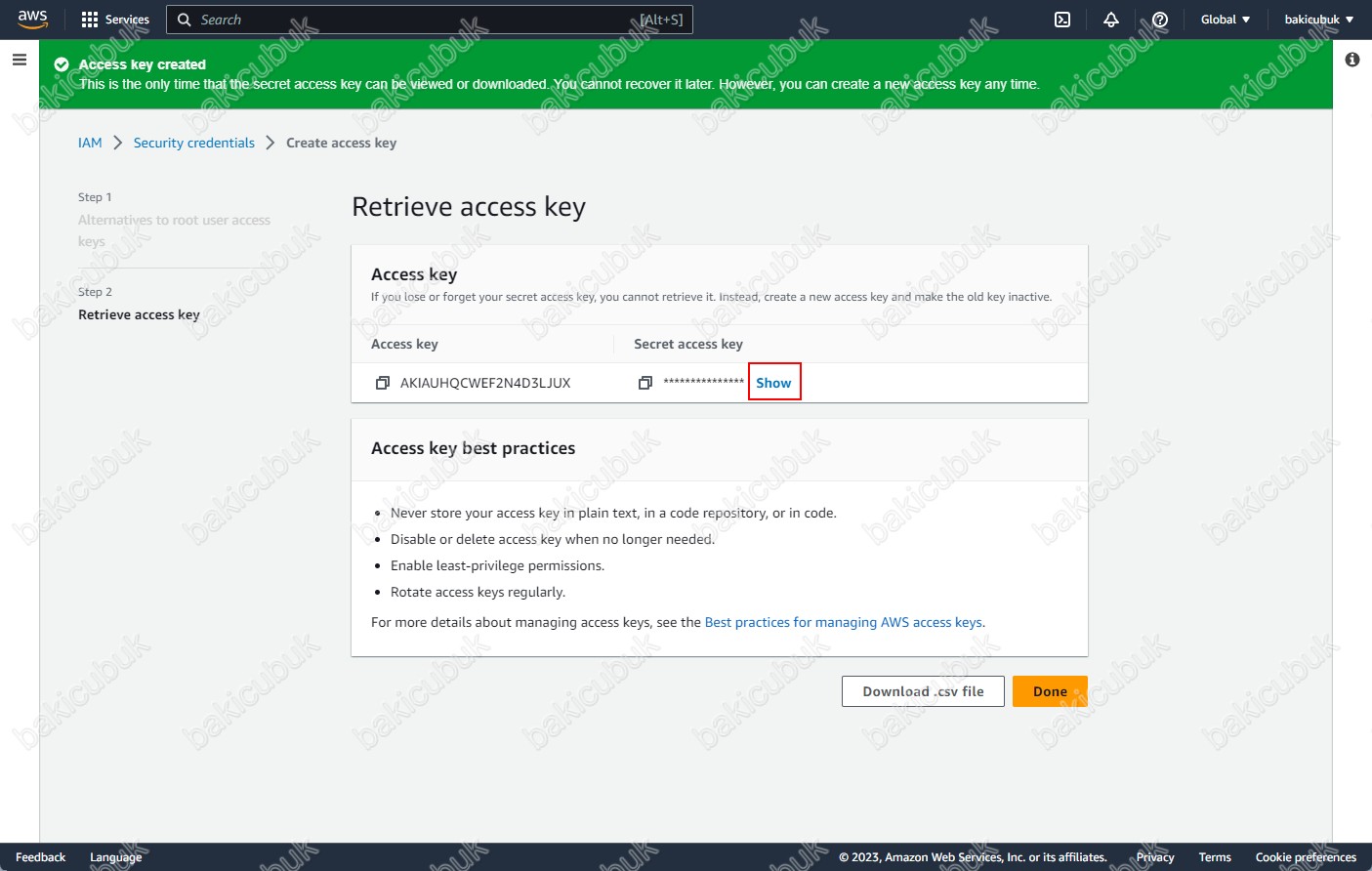

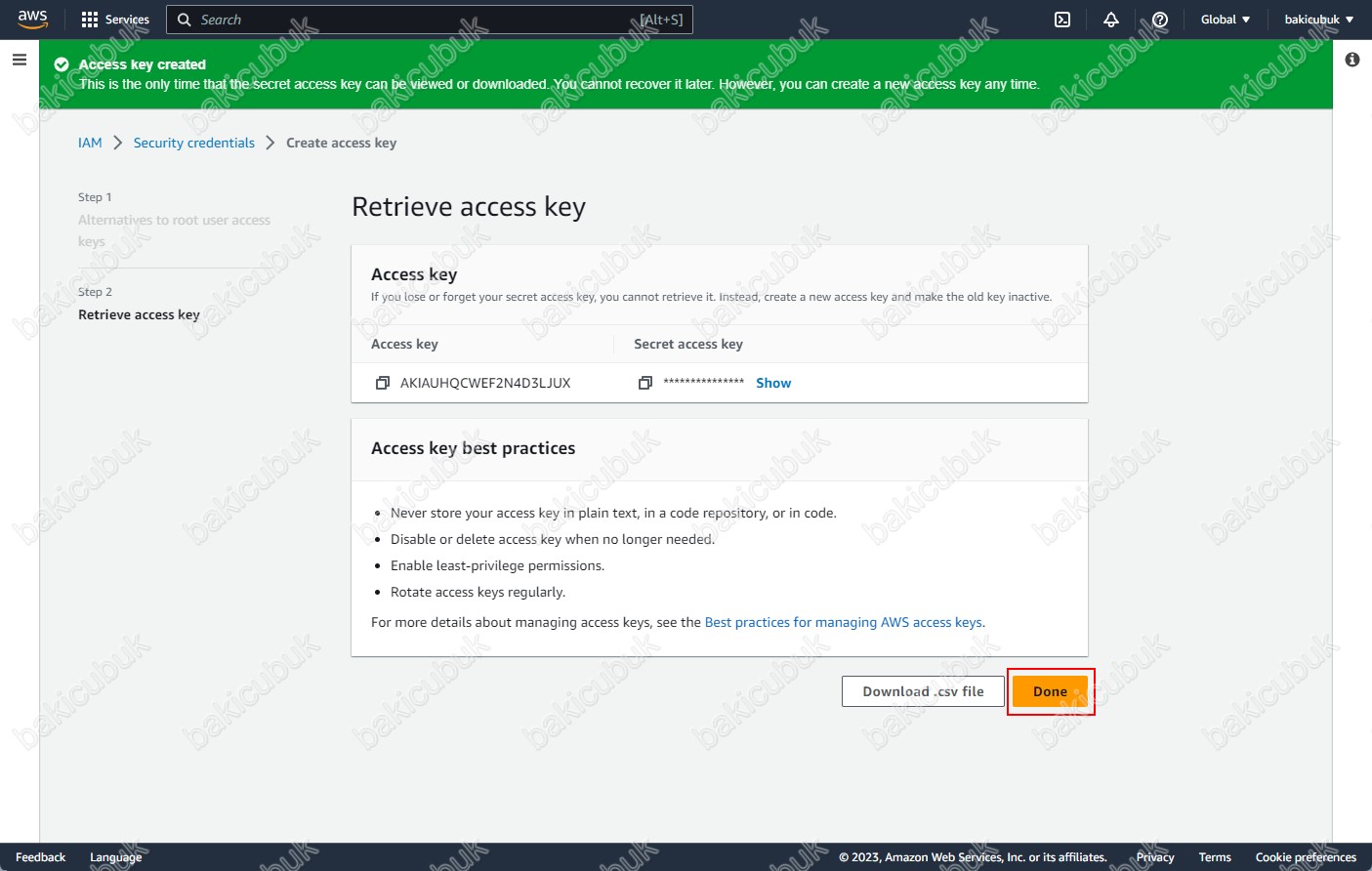

Retrieve access key ekranın da oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret access key bilgilerinin oluşturulduğunu görüyoruz.

Retrieve access key ekranın da oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısına bağlantı sağlamak için Secret access key bilgisini görüntülemek için Show seçeneğine tıklıyoruz.

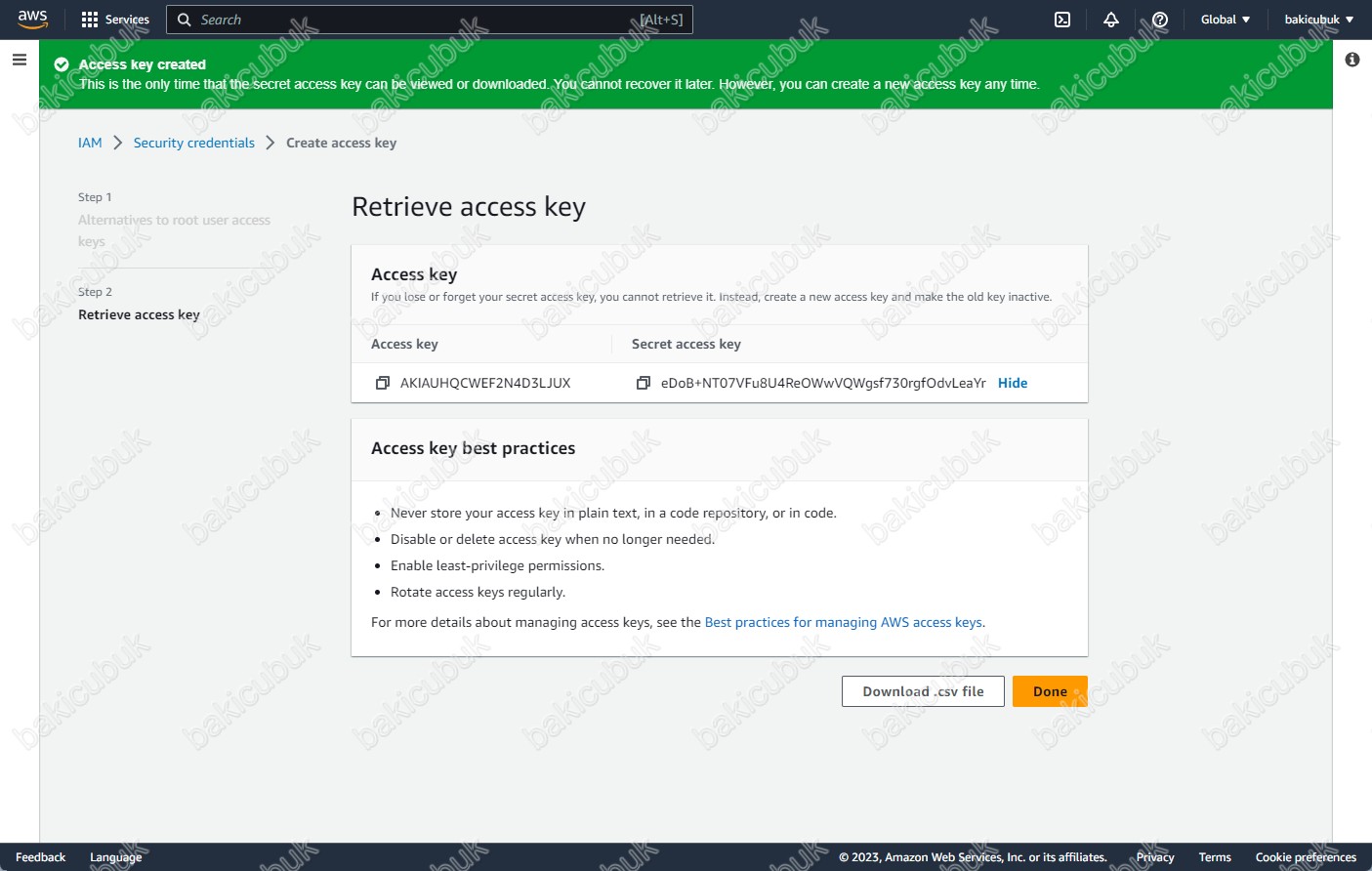

Retrieve access key ekranın da oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısına bağlantı sağlamak için Secret access key bilgisini görüntülüyoruz.

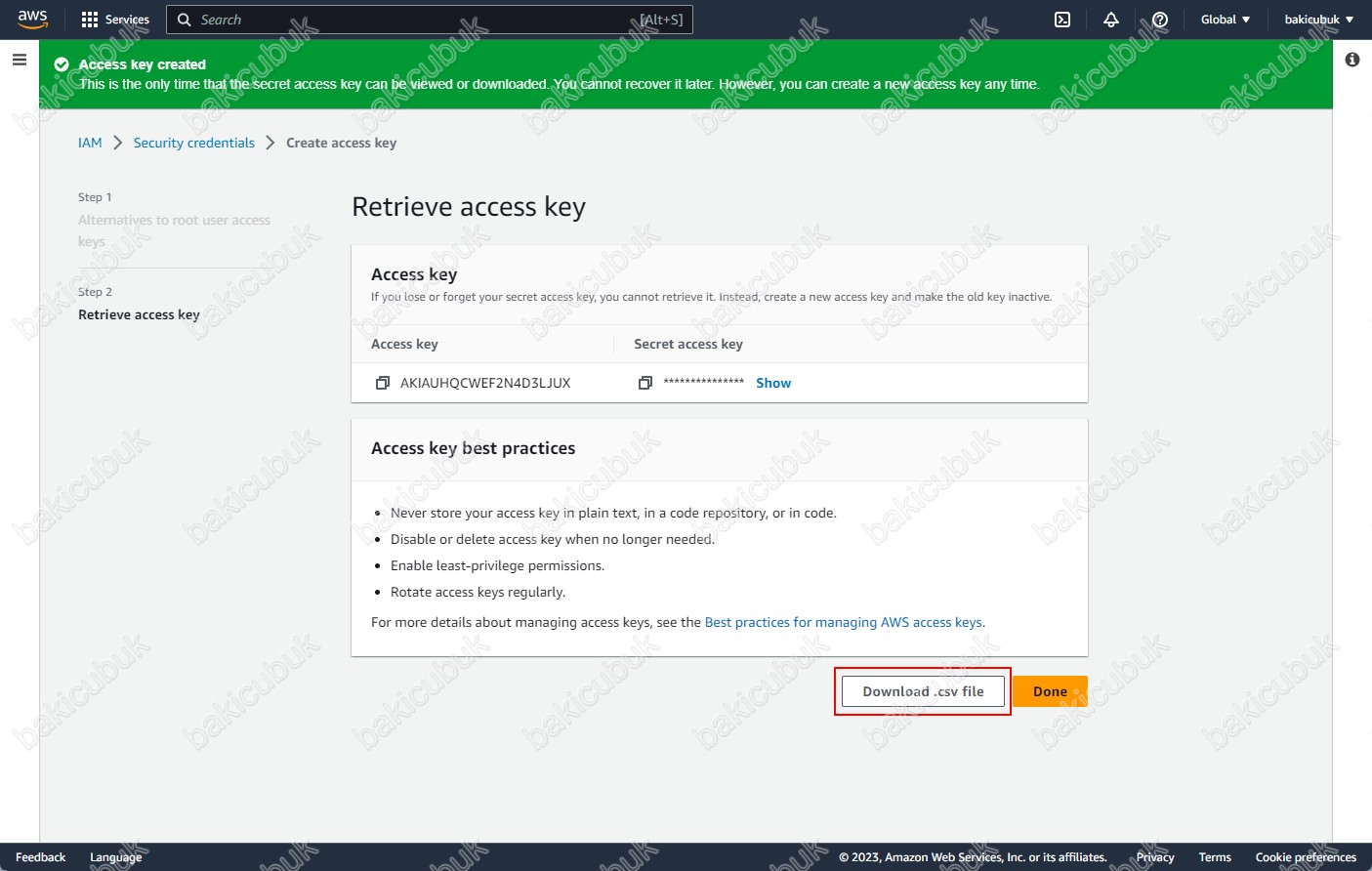

Retrieve access key ekranın da DOWNLOAD .csv file seçeneği ile oluşturulan Access key ve Secret access key bilgilerini .csv dosyası olarak indirebilirsiniz.

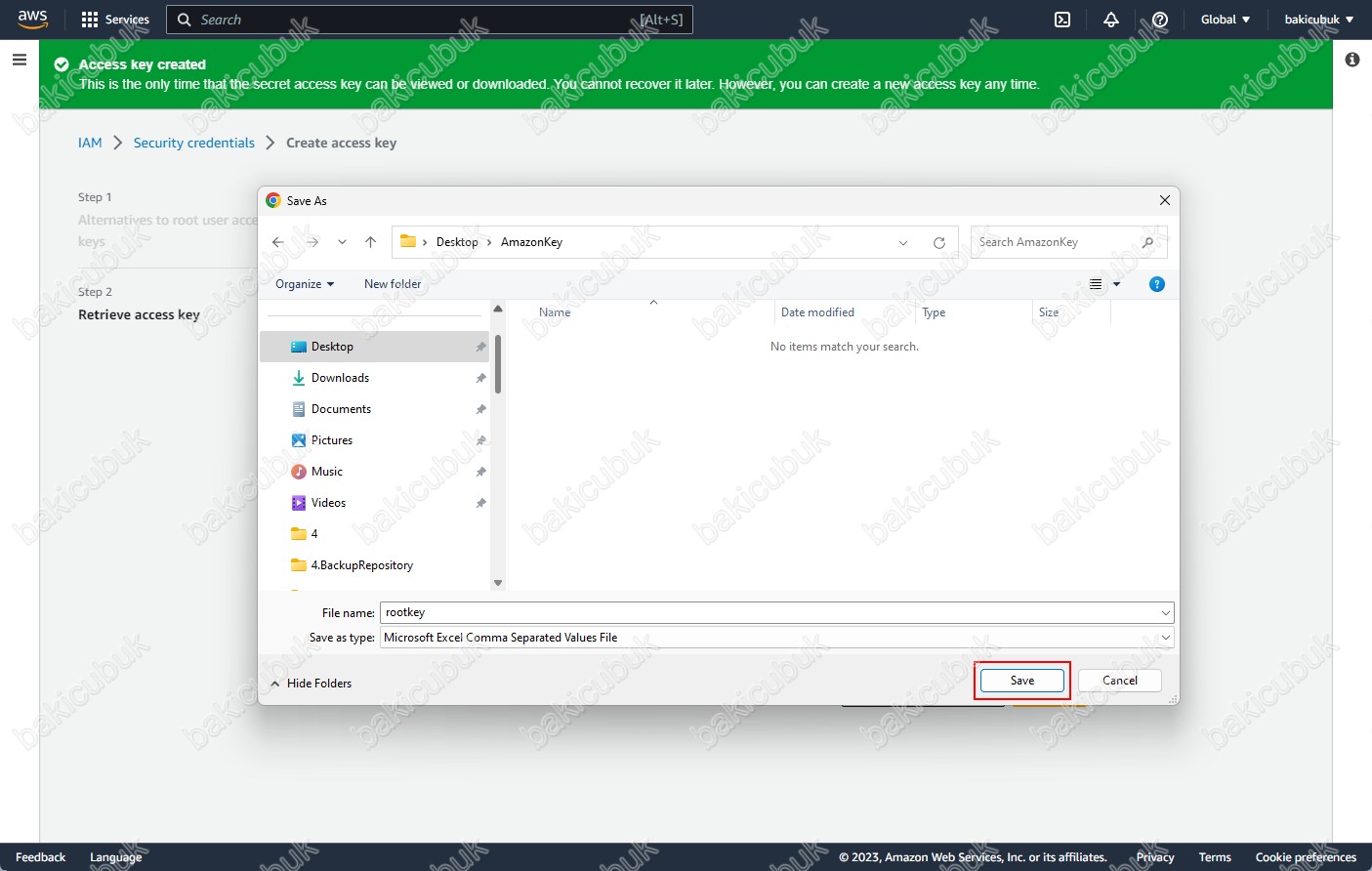

Save As ekranın da rootkey.csv isimli Excel dosyasını Save diyerek kayıt ediyoruz.

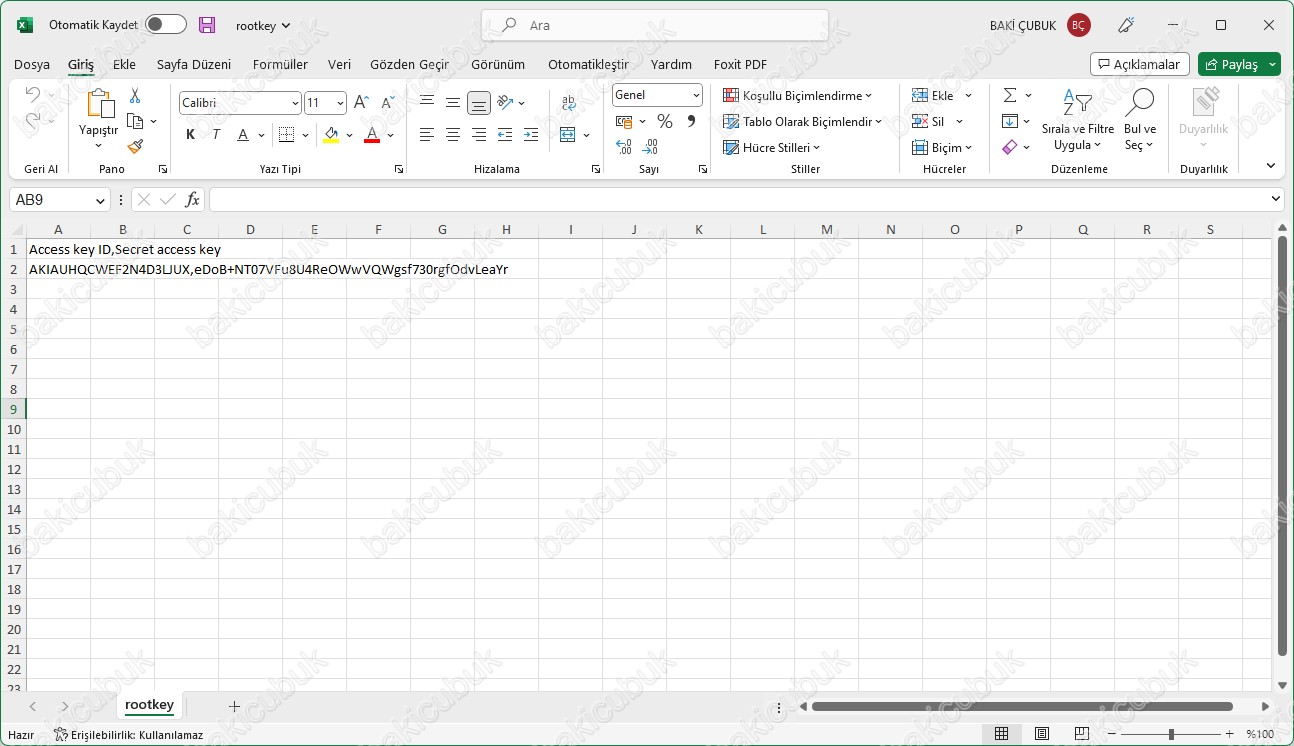

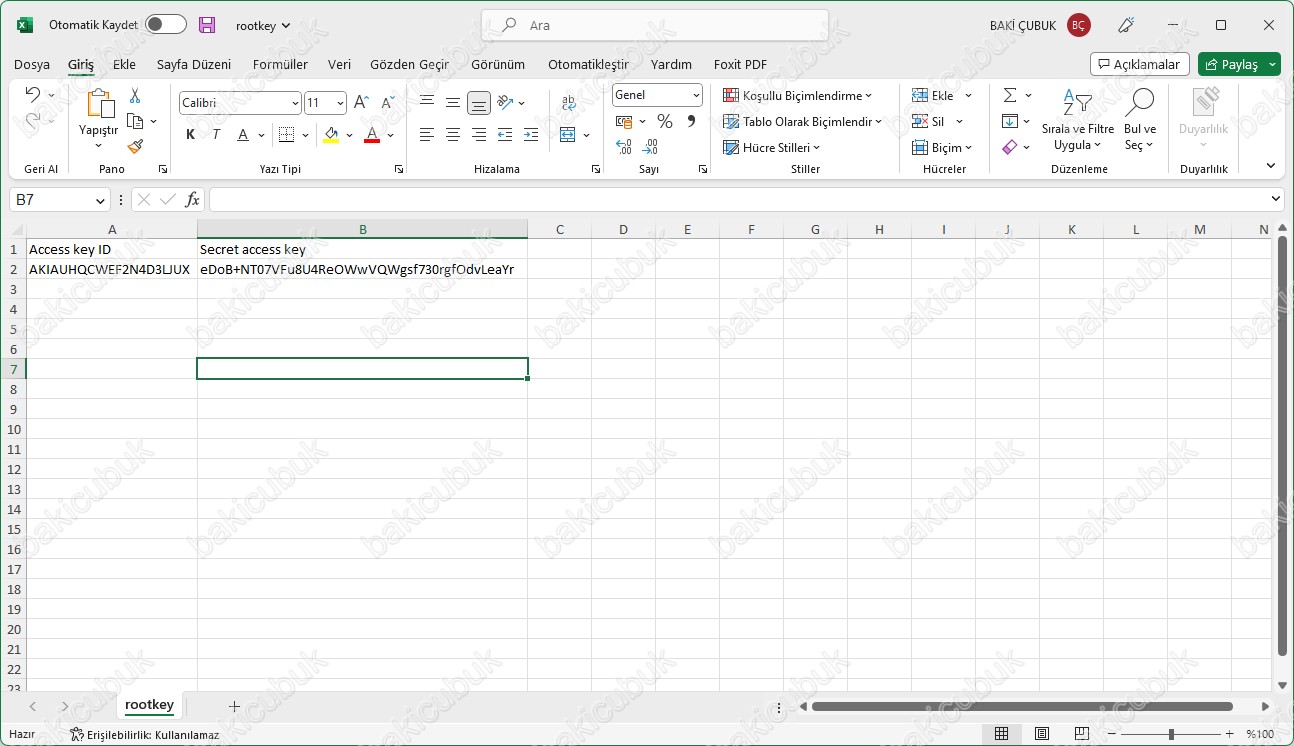

rootkey.csv olarak indirmiş olduğumuz Excel dosyası içinde Access key ve Secret access key bilgilerini görüyoruz.

rootkey.csv olarak indirmiş olduğumuz Excel dosyası içinde Access key ve Secret access key bilgilerini aşağıdaki şekilde düzenledik.

Sonraki yazımız da Veeam Backup & Replication 12 üzerinde Amason S3 Storage yapısını Backup Repository olarak ekleme ve yapılandırmasında buradaki Access key ve Secret access key bilgilerini kullanıyor olacağız.

Retrieve access key ekranın da oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret access key bilgilerinin oluşturulduktan ve kayıt ettikten sonra Done diyerek yapılandırmayı sonlandırıyoruz.

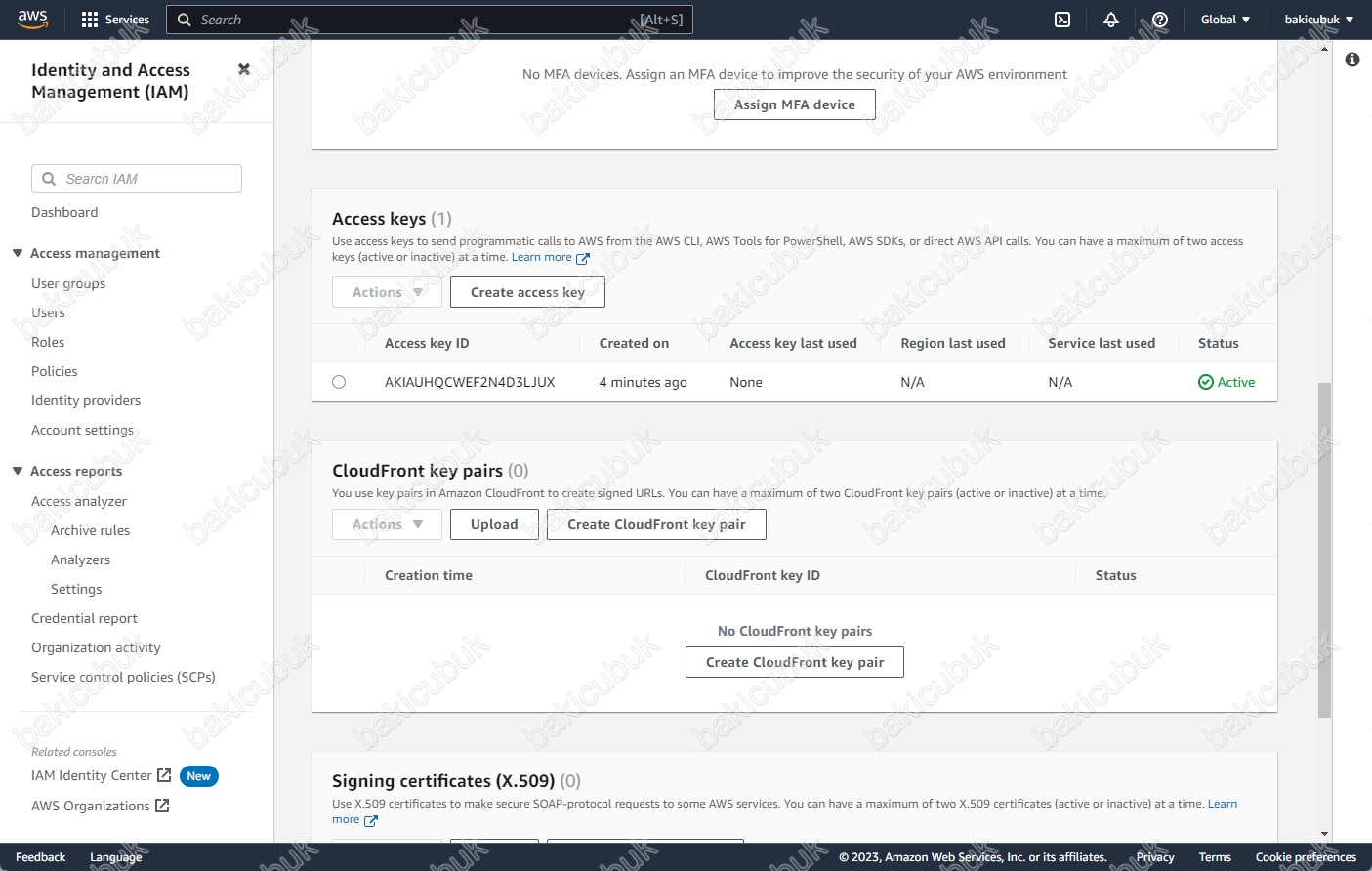

Identity and Management (IAM) ekranın da Access key seçeneği altında oluşturmuş olduğumuz bakicubukawsbucket isimli Bucket yapısına bağlantı sağlamak için Access key ve Secret access key geldiğini görüyoruz.

Bu yazımız da öncelikli olarak Amazon S3 Storage üzerinde Bucket yapılandırmasını tamamladık.

Sonraki yazımız da Veeam Backup & Replication 12 üzerinde Amazon S3 Storage yapısını Backup Repository olarak ekleme ve yapılandırmasını anlatıyor olacağız.

Başka bir yazımızda görüşmek dileğiyle…