Merhaba

Bu yazı dizimizde Veeam Backup & Replication 11 üzerinde Hardened Repository (Immutability) kurulumu ve yapılandırmasını anlatıyor olacağız.

Daha önceki yazımızda

Ubuntu 22.10 kurulumunu anlatmıştık.

Sonraki yazımızda

Ubuntu 22.10 sunucumuz üzerinde Hardened Repository (Immutability) yapılandırması için gerekli işlemlerini anlatmıştık.

Sonraki yazımızda

Veeam Backup & Replication 11 Hardened Repository (Immutability) yapılandırmasını anlatmıştık.

Sonraki yazımızda

Veeam Backup & Replication 11 Hardened Repository Yapılandırması

Veeam Backup & Replication 11 Backup Jobs yapılandırmasını anlatmıştık.

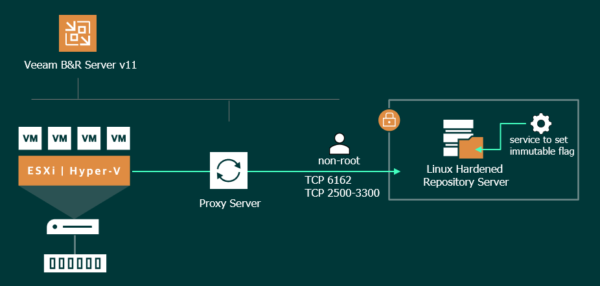

Veeam Backup & Replication 11 Hardened Repository (Immutability) ile Linux’tan yararlanan değiştirilemez yedeklemelere sahip olma olanağı sağlıyor.

Veeam v10’da yedekleri Object Lock etkinken Object Storage S3’te depolamak için kullanıma sunulan Immutability özelliği, yedeklemelerinizi üzerine yazmaya, yanlışlıkla silmeye, fidye yazılımı saldırılarına ve dahili davetsiz misafirlere karşı koruma sağlamaktadır.

İşletmeyi etkileyebilecek olası veri kaybını önlemek için başarılı bir veri koruma stratejisinin anahtarı iyi bir yedekleme tasarımıdır. Veriler iyi korunmuyorsa, bir fidye yazılımı saldırısı yöneticiler için bir kabus olabilir.

Hardened Repository (Immutability) yapılandırması için özelliği aktif edebilmeniz için bazı gereksinimlere ihtiyacınız bulunmaktadır.

- Veeam Backup & Replication 11

- Virtual Machine ( Sanal Makine ) olarak yapılandırabilirseniz ancak güvenlik nedeniyle Physical ( Fiziksel ) bir sunucu üzerinde yapılandırmanız önemle önerilmektedir.

- Hardened Repository yapılandırmak için x64 bir Linux işletim sistemi gerekmektedir. Bunun için RHEL/CentOS 8.2 ve ya üstü, SLES 15 Service Pack 2, Debian 10, Ubuntu 20.04 LTS ve ya üstü bir Linux işletim sistemi kullanabilirsiniz.

- Linux sunucunuz xfs’yi desteklemelidir ( Veeam Fast Cloning teknolojisinin kullanımını etkinleştirileceğinden) önerilen dosya sistemidir.

- Hardened Repository uygulaması için, Veeam bileşenleri Linux Repository yalnızca non-root kimlik bilgileriyle erişir ve Proxy ile Depo arasındaki iletişim için yalnızca TCP 6162 portunu kullanır. ( Gerektiğinde TCP 2500 – 3300 kullanılır ).

Immutability nedeniyle yedeklemeler değiştirilemediğinden, yalnızca periyodik sentetik veya etkin tam yedeklemelerle incremental desteklenir. Yedek kopyalama işleri, NAS yedekleme, Log gönderimi, Oracle yedeklemelerindeki RMAN / SAP HANA / SAP değişmezlik seçeneğinden yararlanmaz, ancak aynı depoda saklanabilir.

GFS retention policy ile yapılandırılmış Backup Copy Jobs değişmezlik özelliğini kullanabilecektir.

Yedekleme verilerini daha iyi korumak için, güvenliği zorlamak için bazı yönergelere uymalısınız:

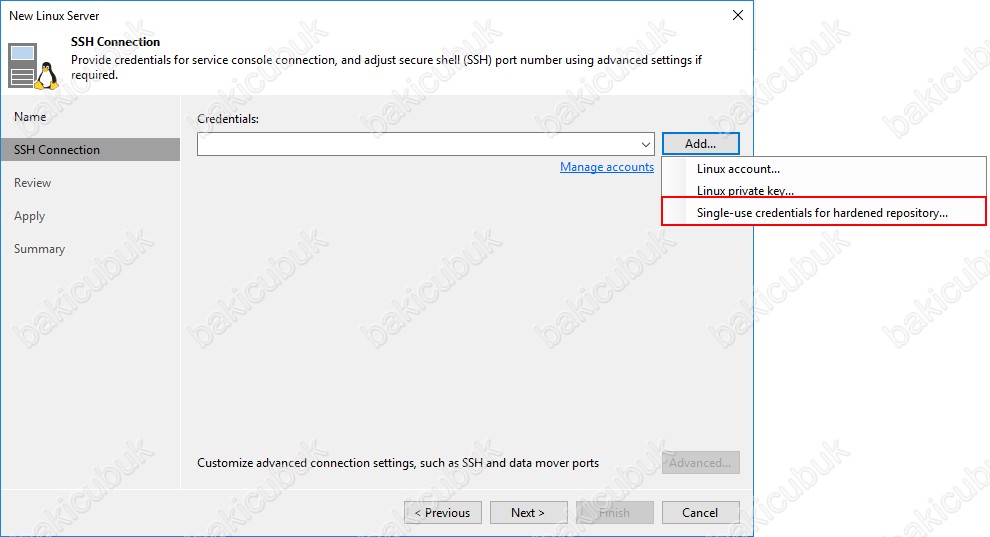

- Kalıcı kimlik bilgileri kullanılabilse de, kimlik bilgilerinin Veeam Backup & Replication’da saklanmasını önlemek için dağıtım sırasında Hardened Repository için Single-use credentials kullanılması önerilir.

- SSH devre dışı bırakılmalıdır.

- Depo sunucunda bulunan iDRAC, ILO ve ya XClarity Controller gibi uzaktan yönetim çözümleri devre dışı bırakılmalı ve ya güvenliği sağlanmalıdır.

- Potansiyel bir saldırganın zaman değişikliklerini önlemek için zaman güvenilir bir NTP Sunucusuyla senkronize edilmelidir. Zaman değişiklikleri Değişmezlik korumasını değiştirebilir.

Bu yazımızda da Ubuntu 22.10 sunucumuz üzerinde Hardened Repository (Immutability) MFA yapılandıramsını anlatıyor olacağız.

Kurumsal politikalar, Sertleştirilmiş Depolarda SSH girişini devre dışı bırakmaya izin vermiyorsa, güvenliği güçlendirmek için sisteme MFA eklemeniz önerilir.

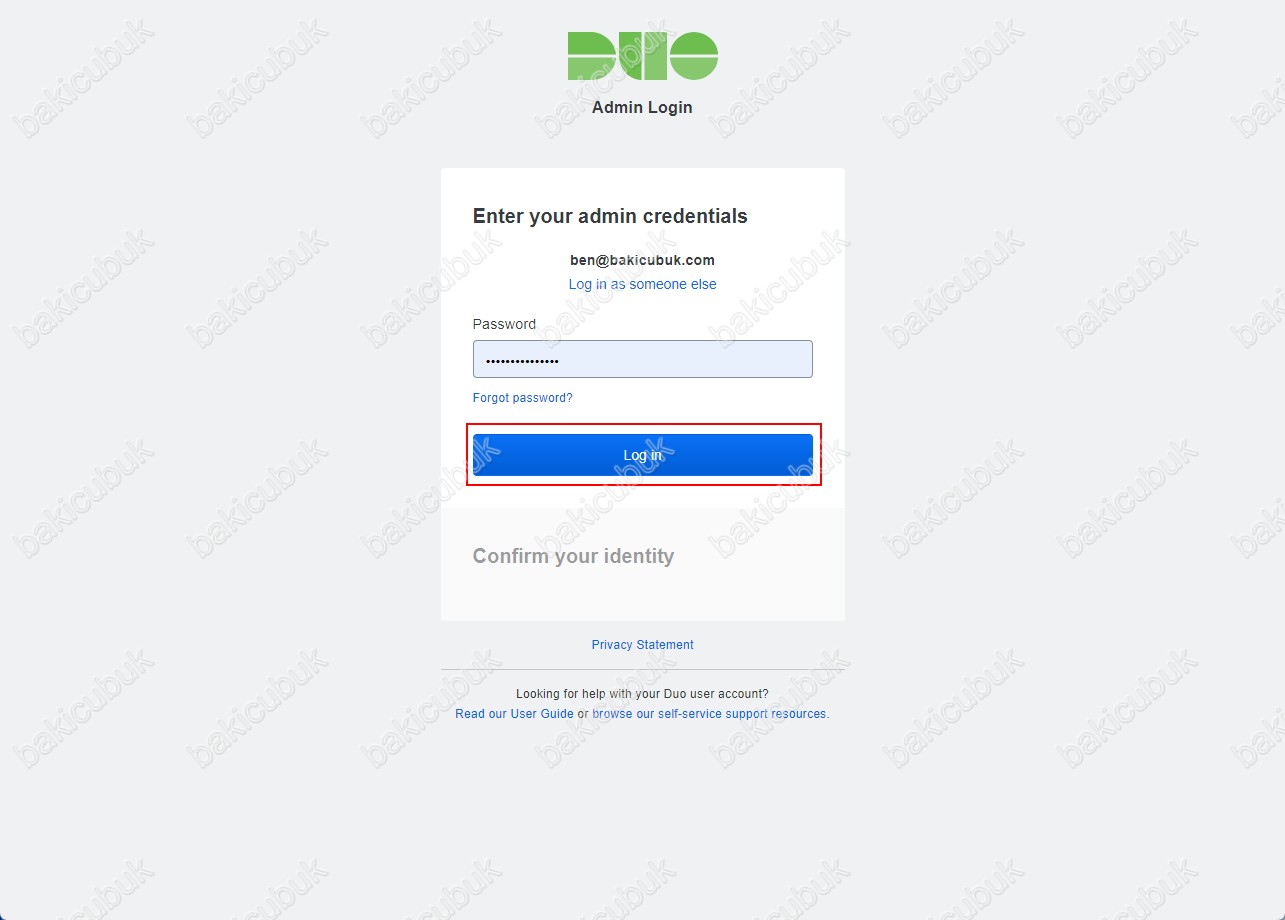

Duo MFA üzerinde biz ücretsiz olarak bir hesap oluşturduk.

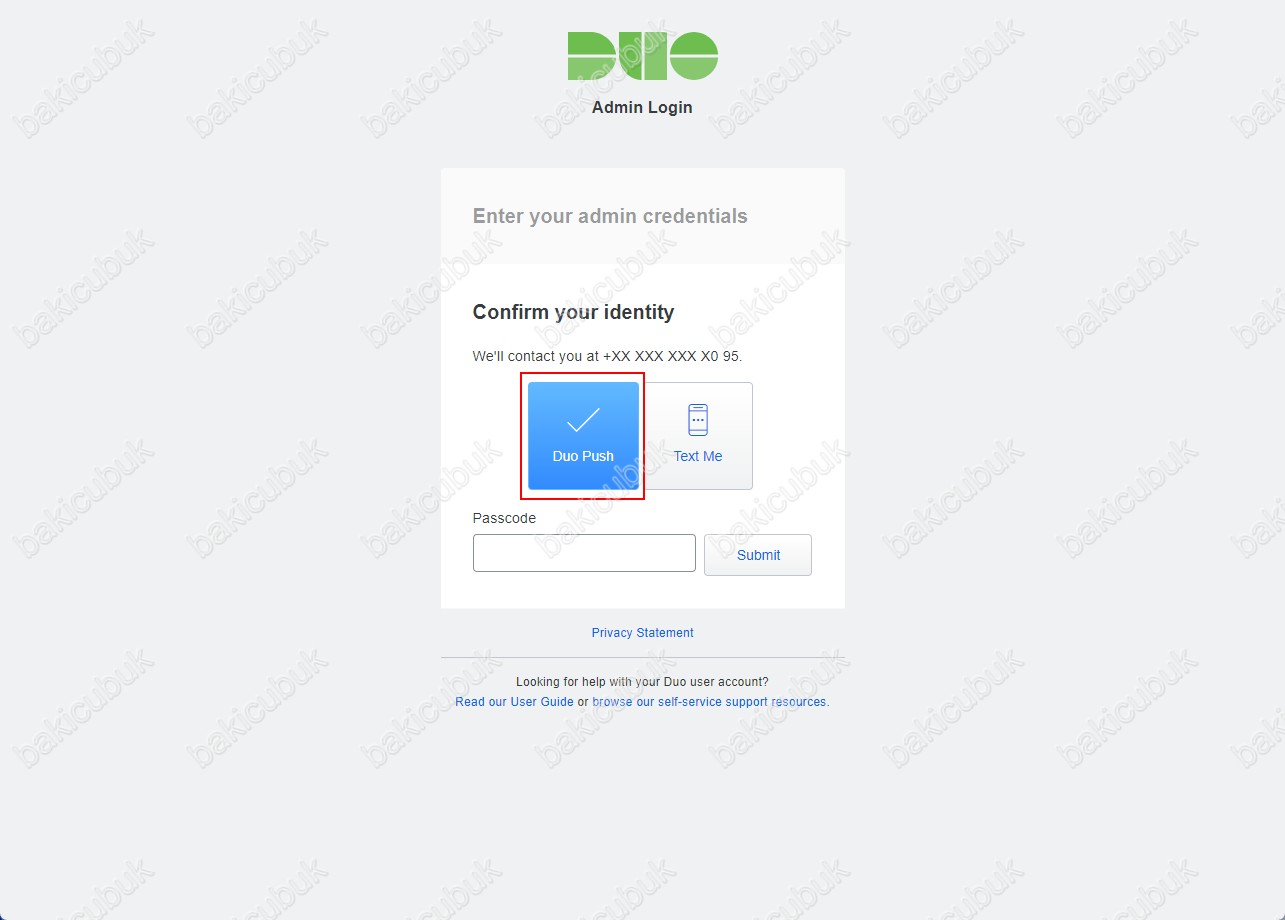

Duo Admin Login konsolun da Email address ve Password bilgilerini yazarak Log in diyerek giriş yapıyoruz.

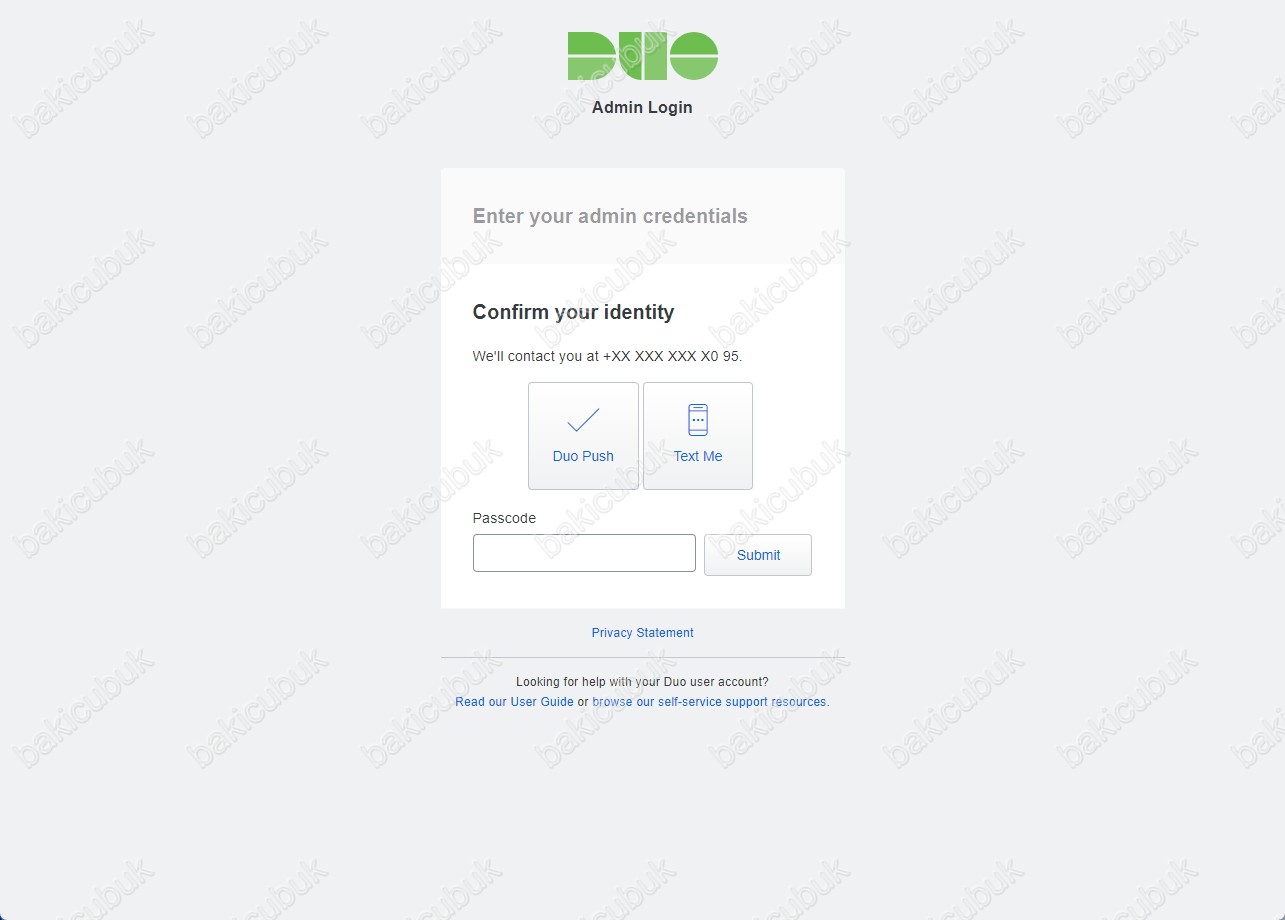

Duo Admin Login konsolun da Duo Push ve Text Me olarak Mobil cihazınız üzerinde yapılandırmış olduğunuz uygulama ya da mesaj ile giriş yapabilirsiniz.

Duo Admin Login konsolun da Duo Push seçeneğine tıklıyoruz ve Mobil cihazımız üzerinde yapılandırmış olduğunuz uygulama ile giriş yapıyoruz.

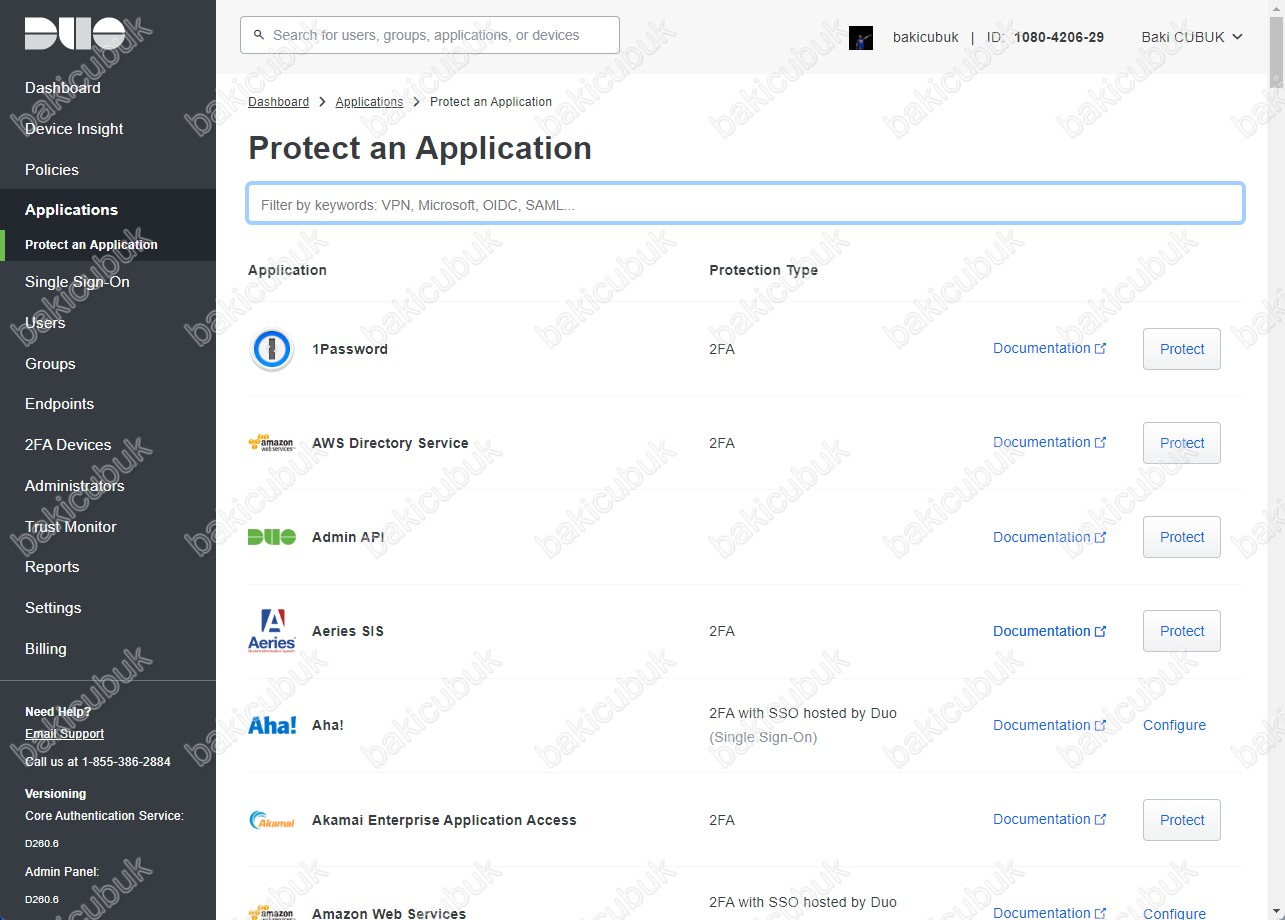

Duo Admin Login konsolun da Applications menüsü altında bulunan Protect an Application menüsüne tıklıyoruz.

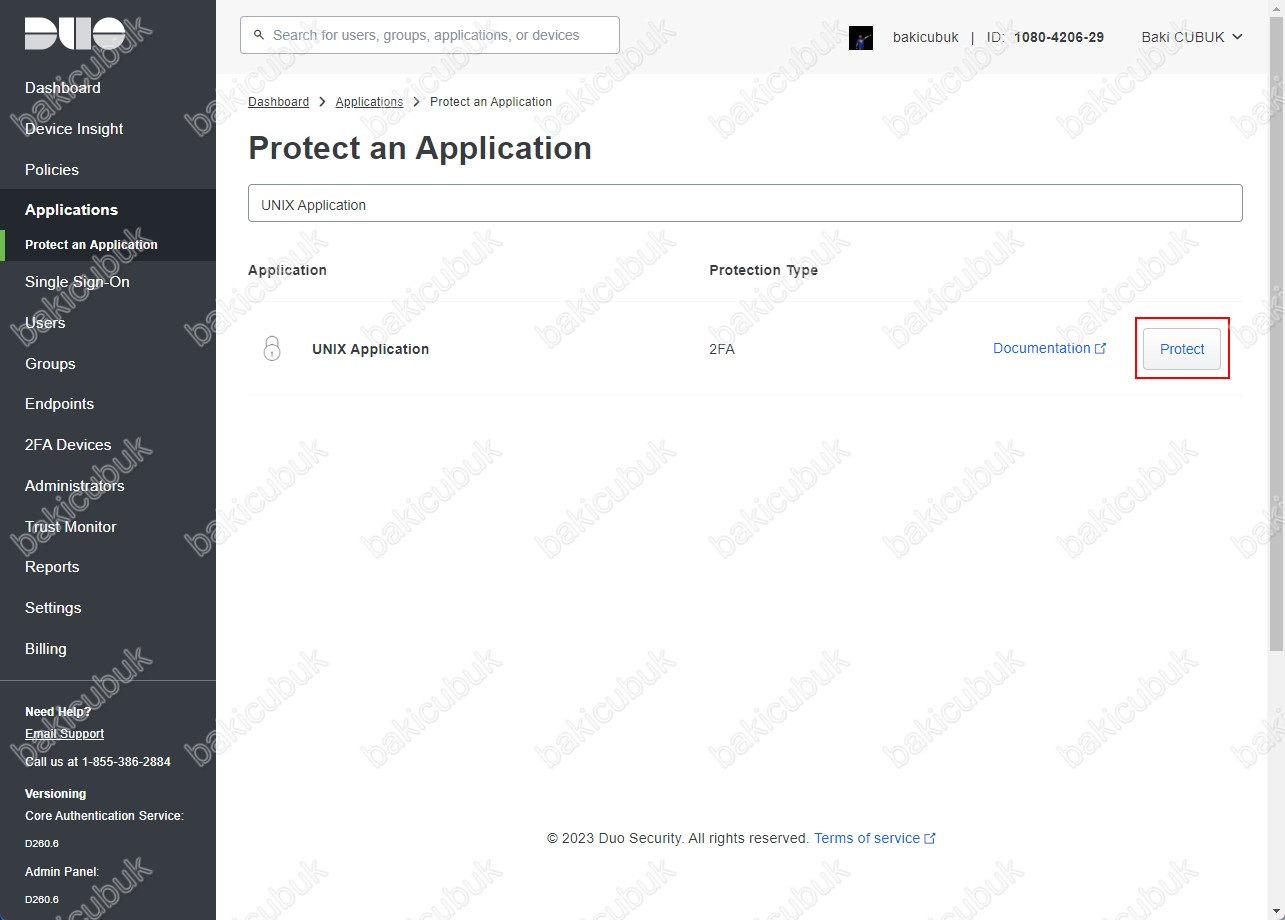

Duo Admin Login konsolun da Applications menüsü altında bulunan Protect an Application menüsüne altında UNIX Application uygulamasını buluyoruz ve Protect seçeneğine tıklıyoruz.

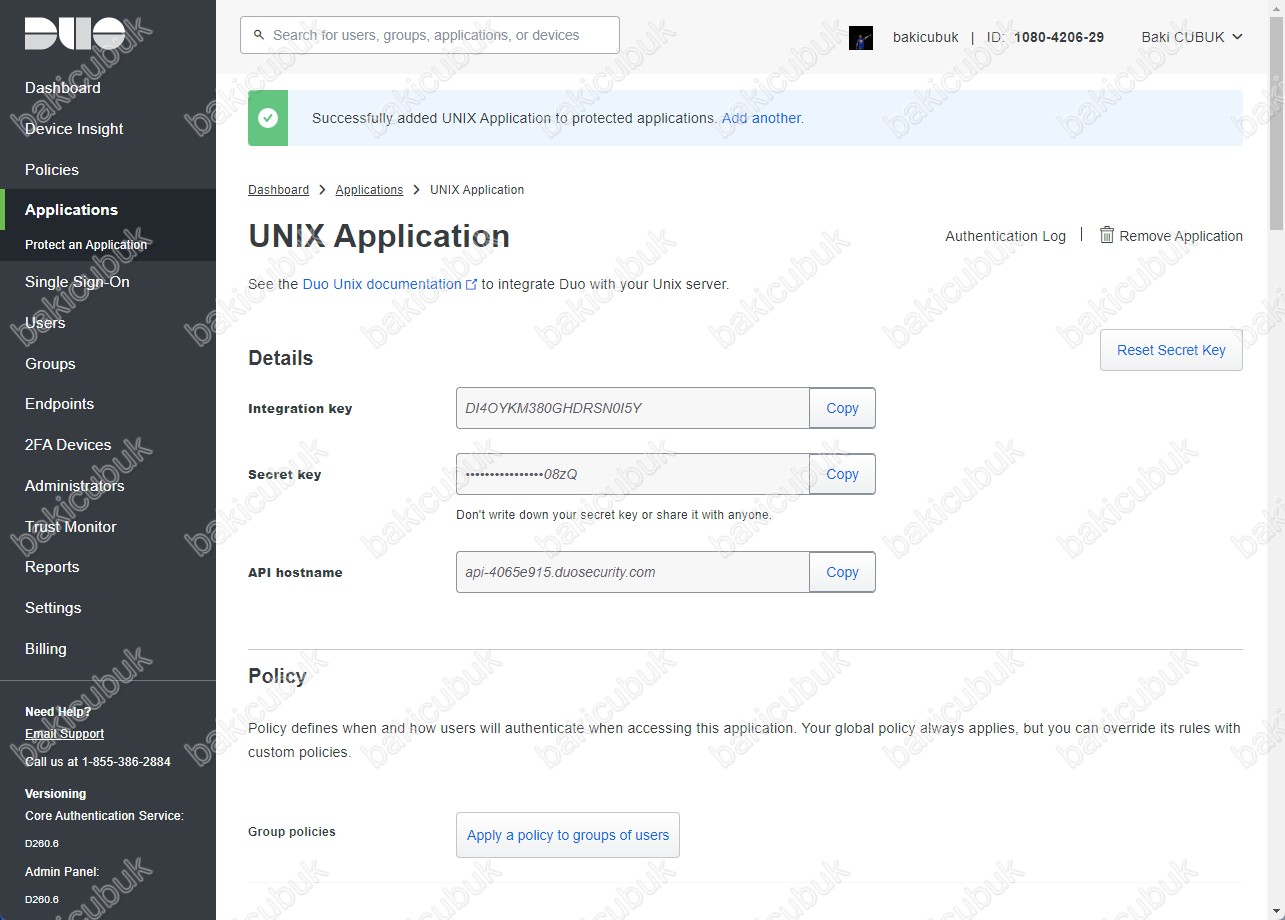

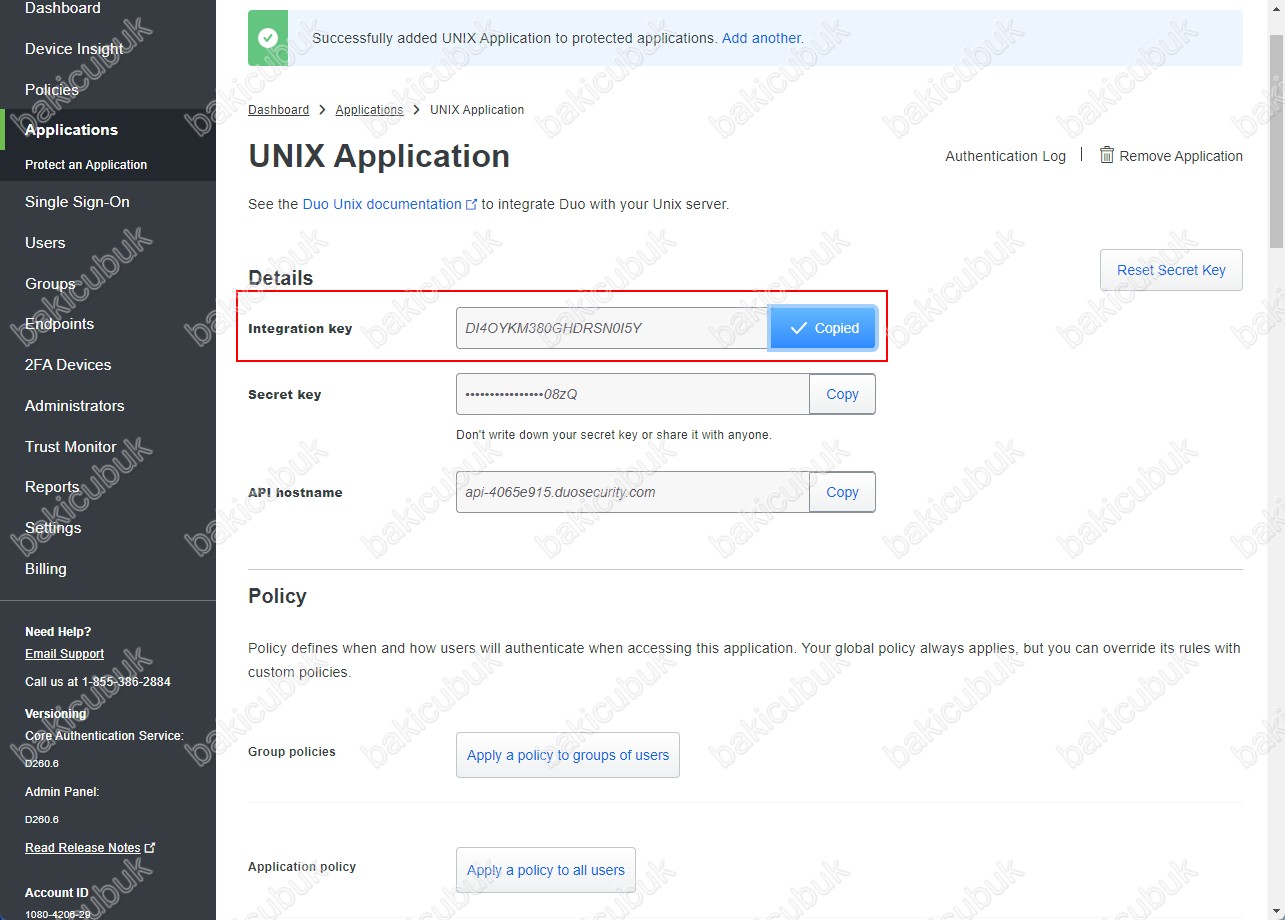

Duo Admin Login konsolun da Applications menüsü altında Protect an Application menüsünde UNIX Application menüsü altında

Details bölümü altında

- Integration key

- Secret key

- API hostname

bilgilerinin geldiğini görüyoruz.

Ubuntu 22.10 sunucumuz üzerinde Duo_Login yapılandırması sırasında bu bilgileri kullanıyor olacağız.

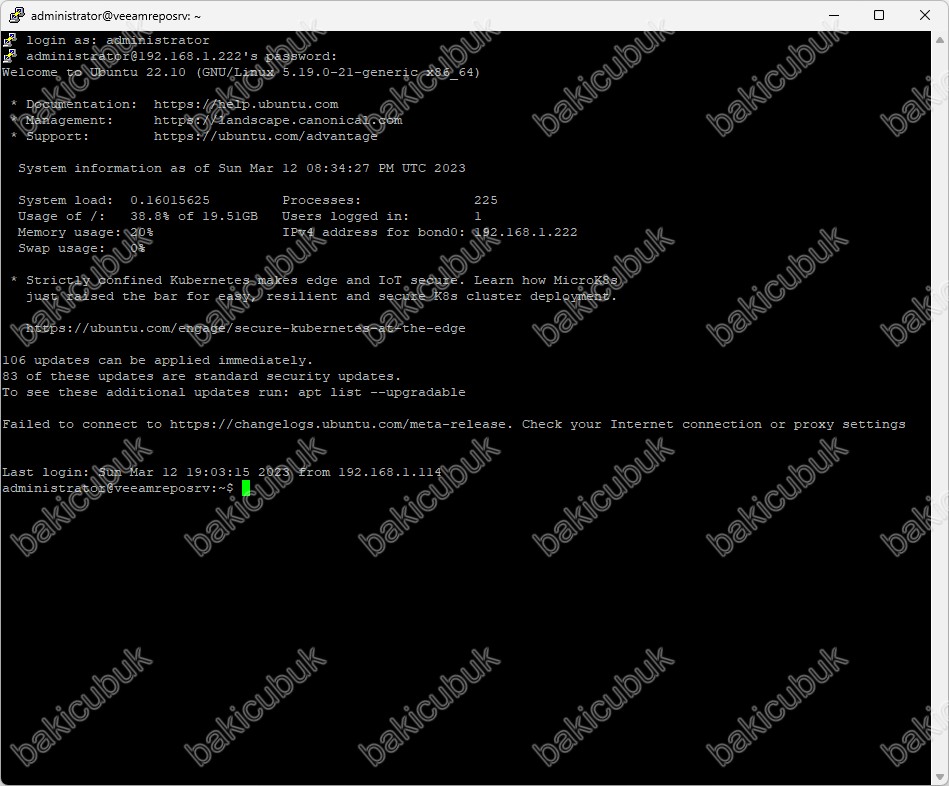

login as ekranın da Ubuntu 22.10 sunucumuzun kurulumun da oluşturduğumuz adminstrator kullanıcısı ile bağlantı sağlıyoruz.

administrator kullanıcısını yazıyoruz ve Enter tuşuna basıyoruz.

administrator kullanıcısının Password ( Parola ) yazıyoruz ve Enter tuşuna basıyoruz.

Ubuntu 22.10 sunucumuza bağlantı sağlıyoruz.

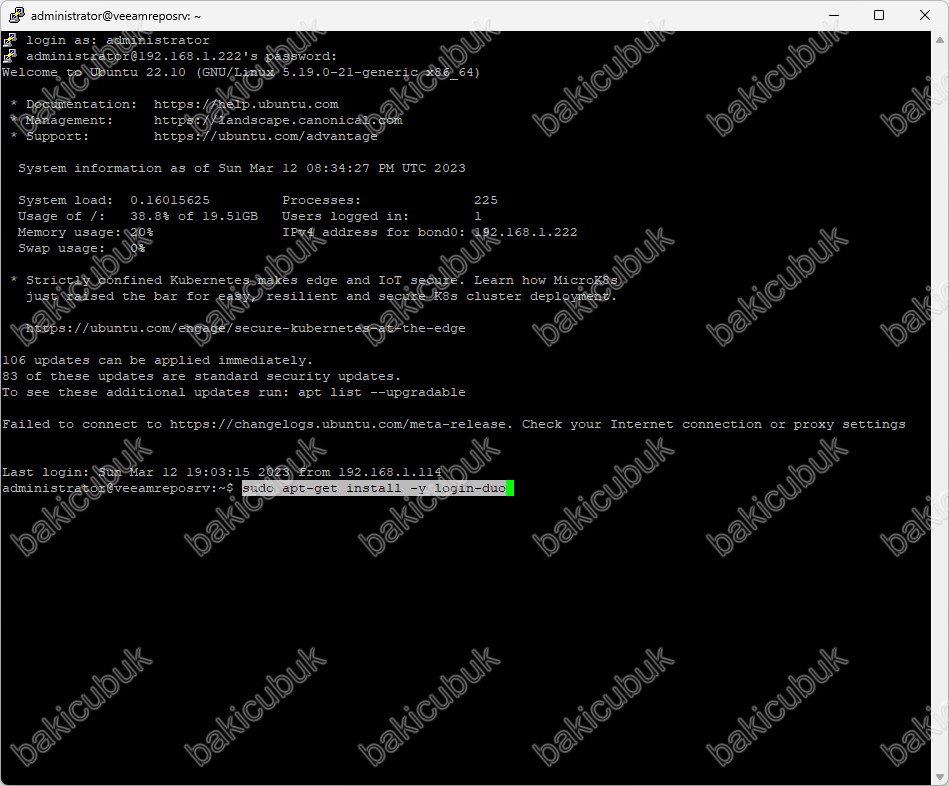

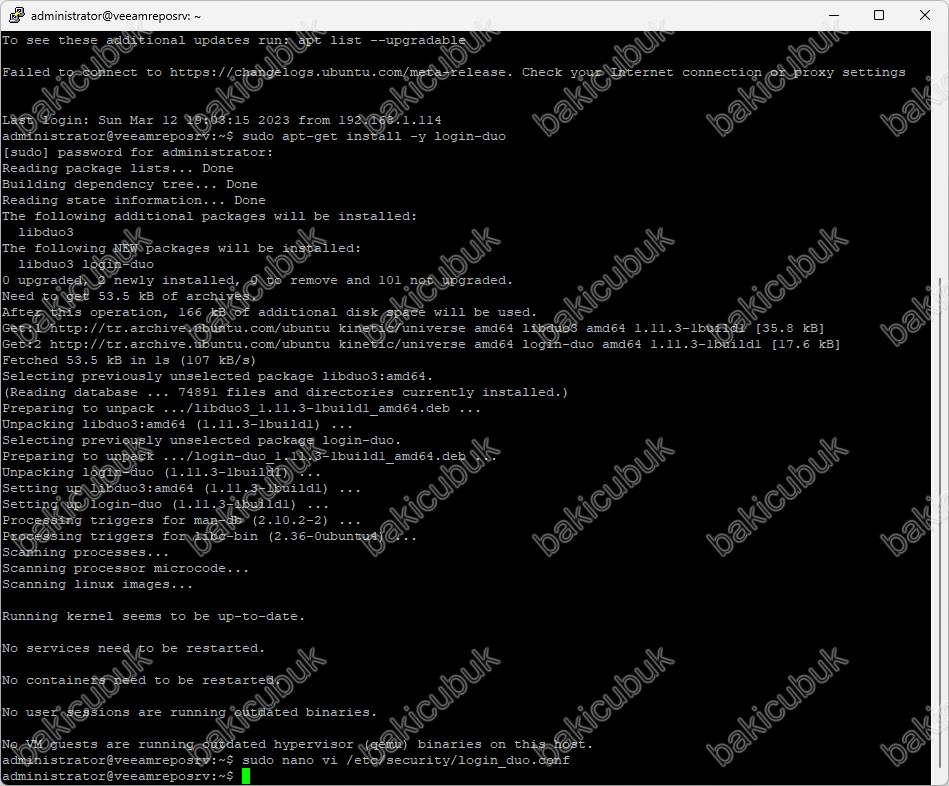

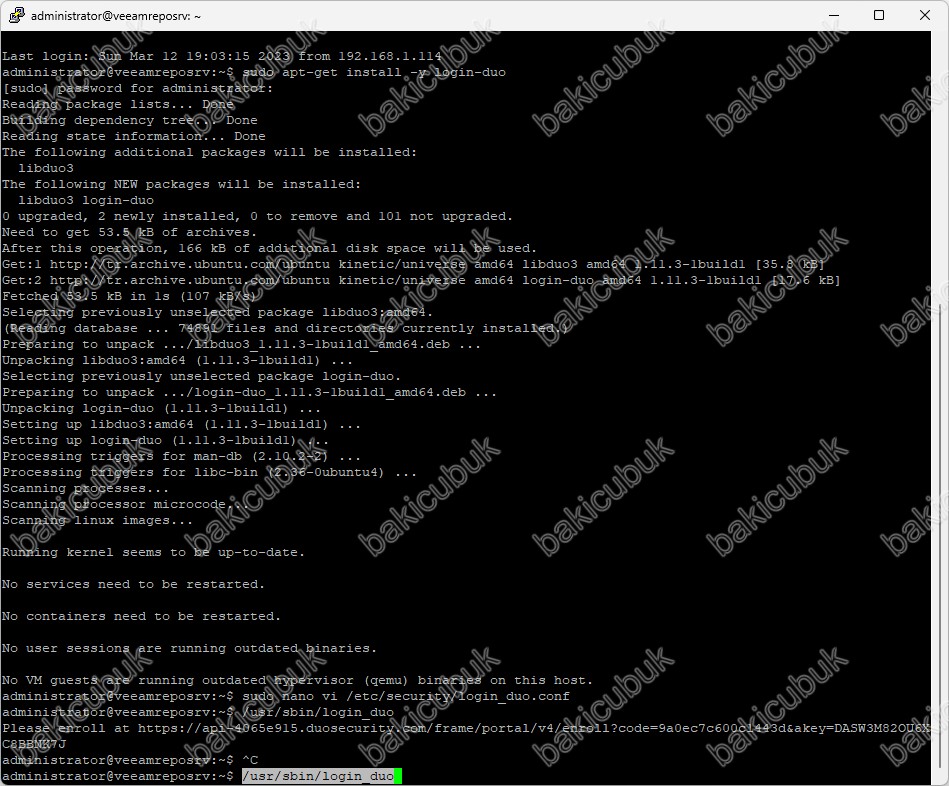

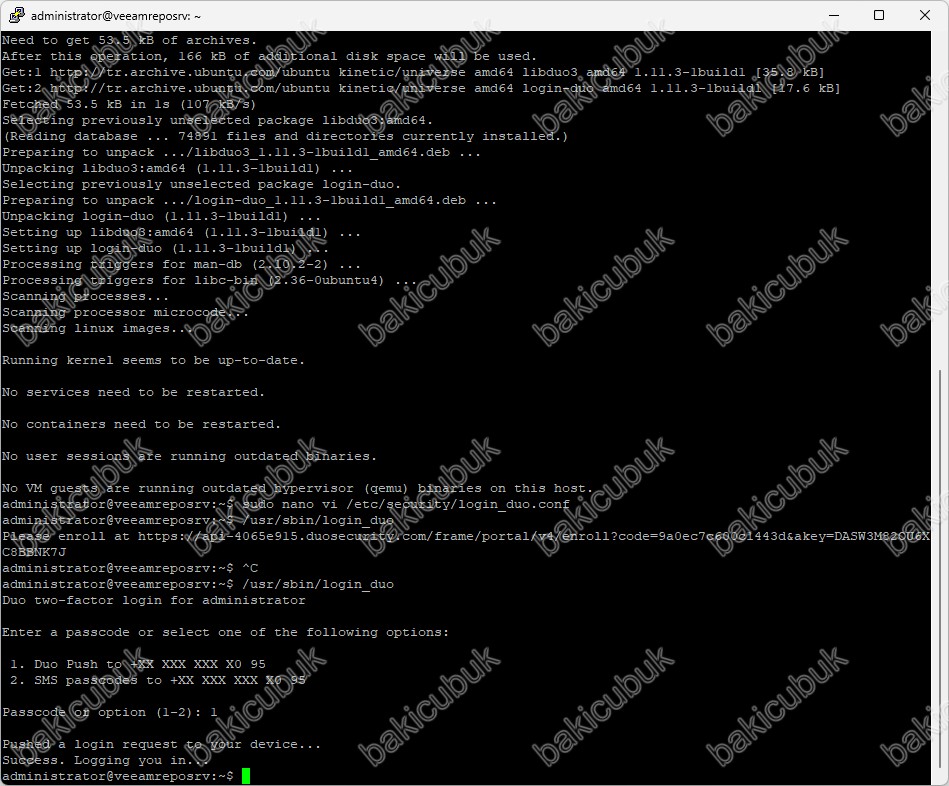

Ubuntu 22.10 sunucumuz üzerinde login_duo uygulamasını yüklememiz gerekiyor.

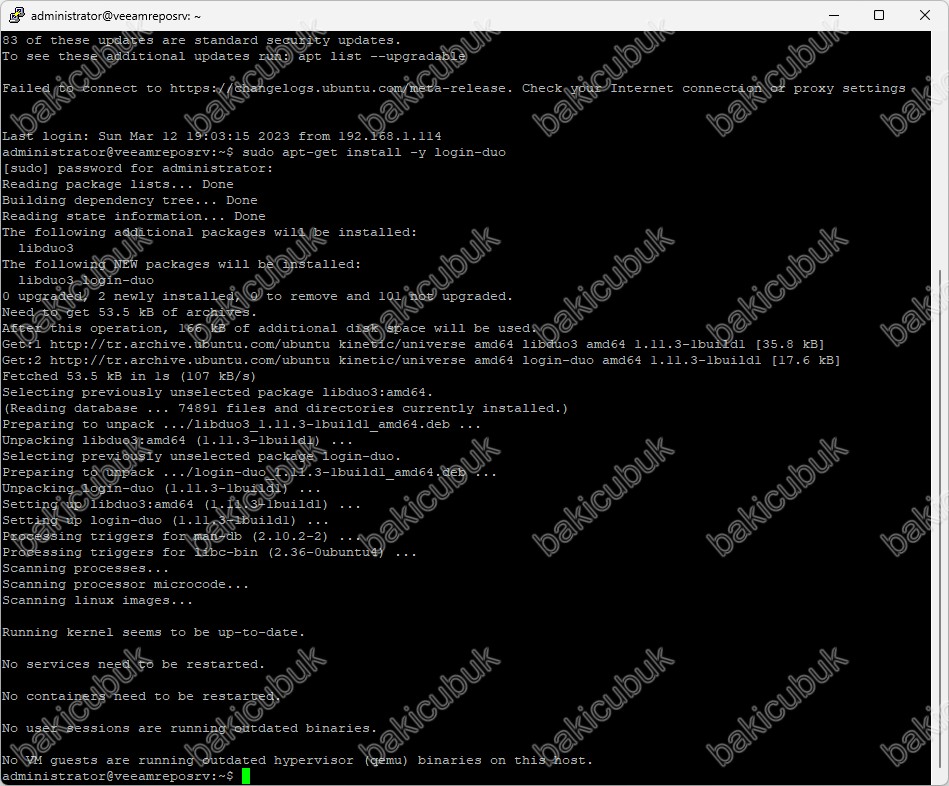

Bunun için ” sudo apt-get install -y login-duo ” komutu çalıştırıyoruz.

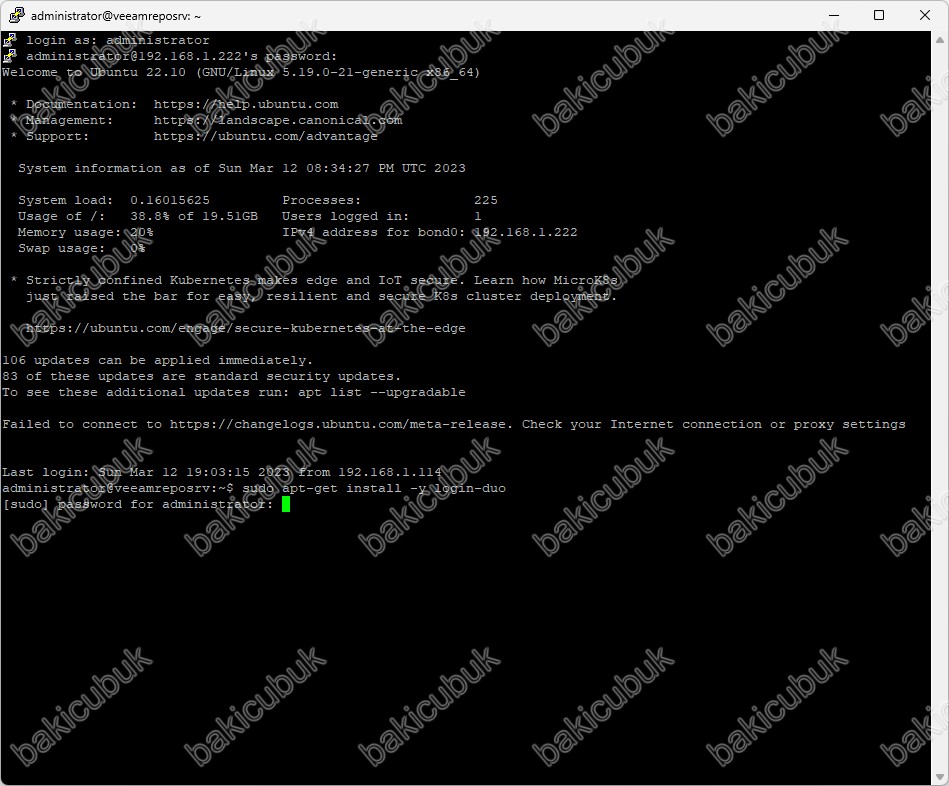

[sudo] password for administrator satırına administrator kullanıcısının Password ( Parola ) yazıyoruz ve Enter tuşuna basıyoruz.

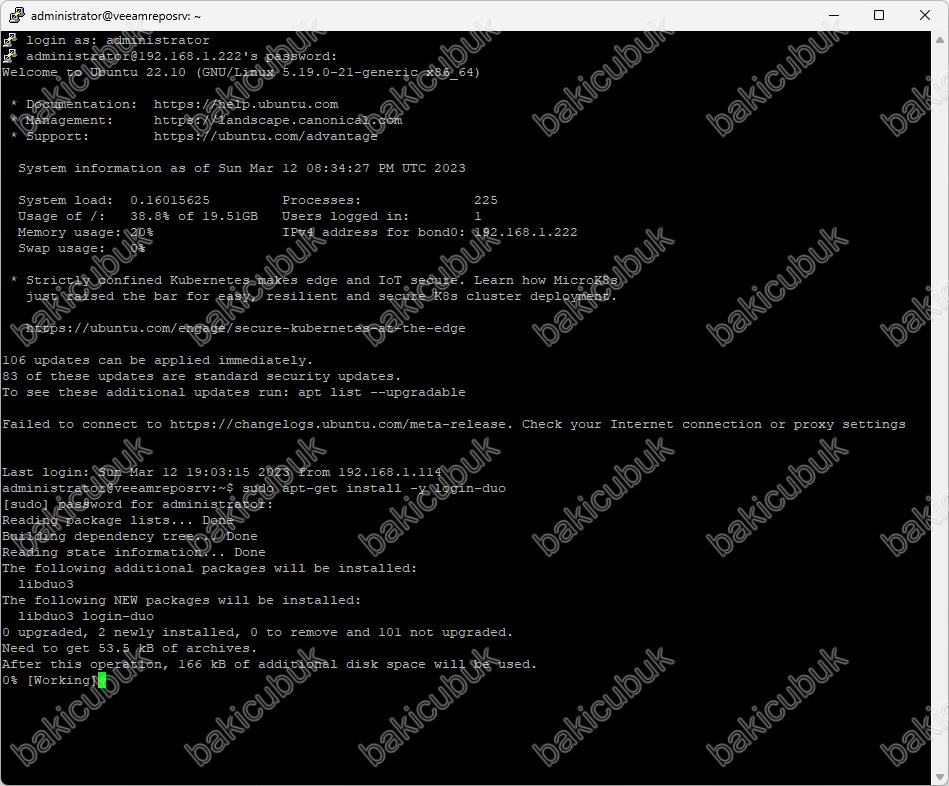

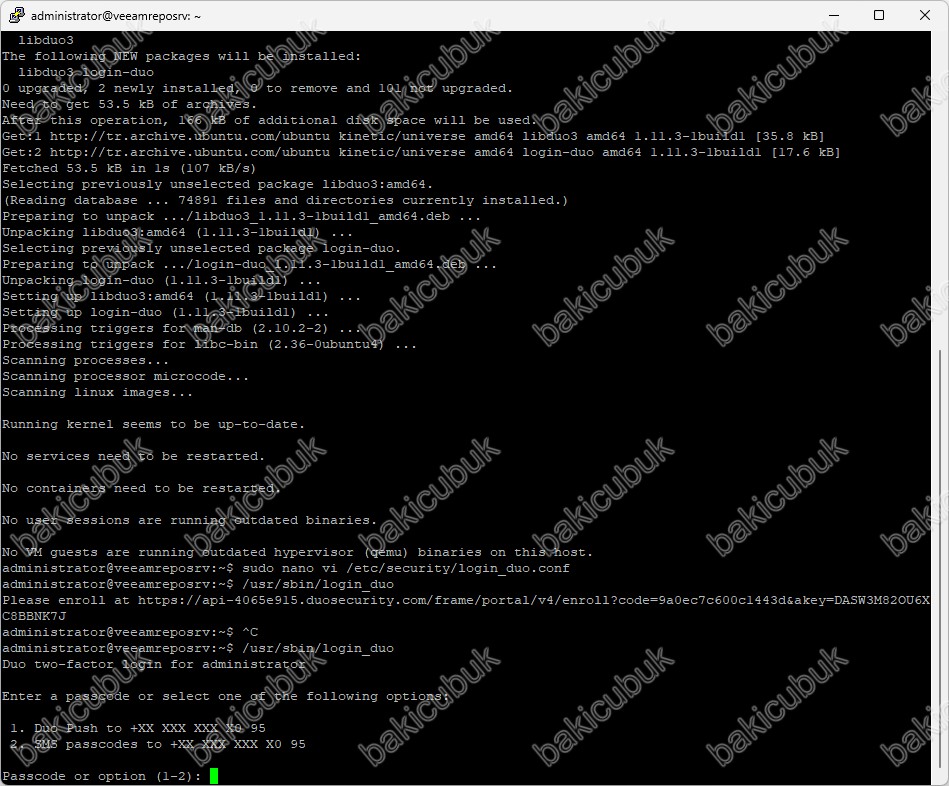

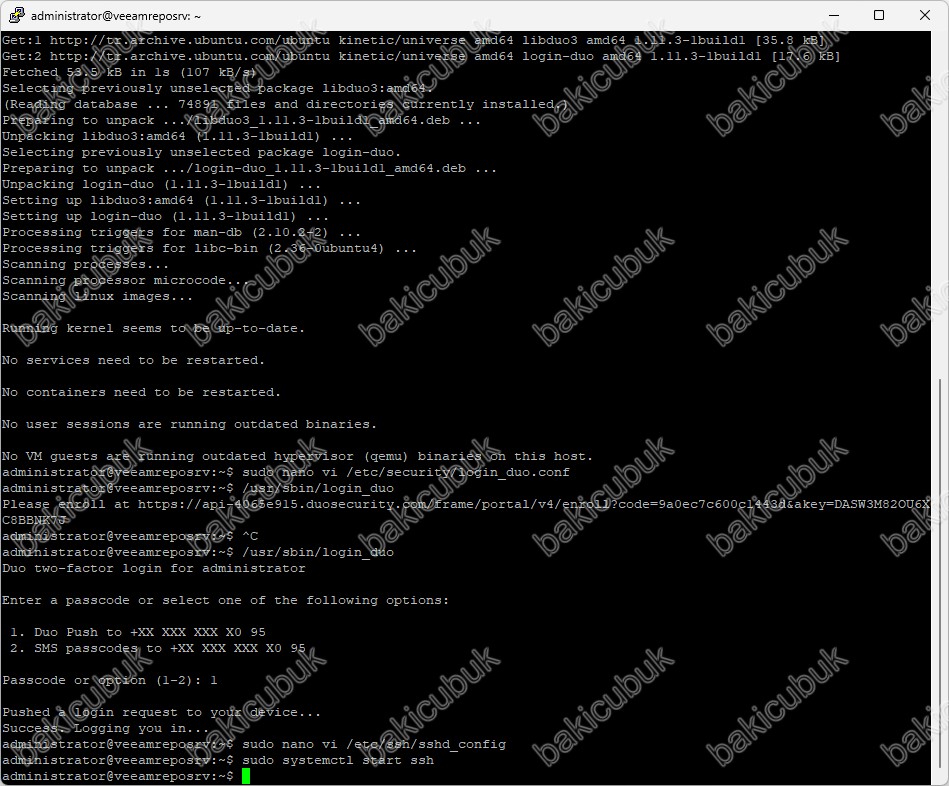

Ubuntu 22.10 sunucumuz üzerinde login_duo uygulamasının yüklendiğini görüyoruz.

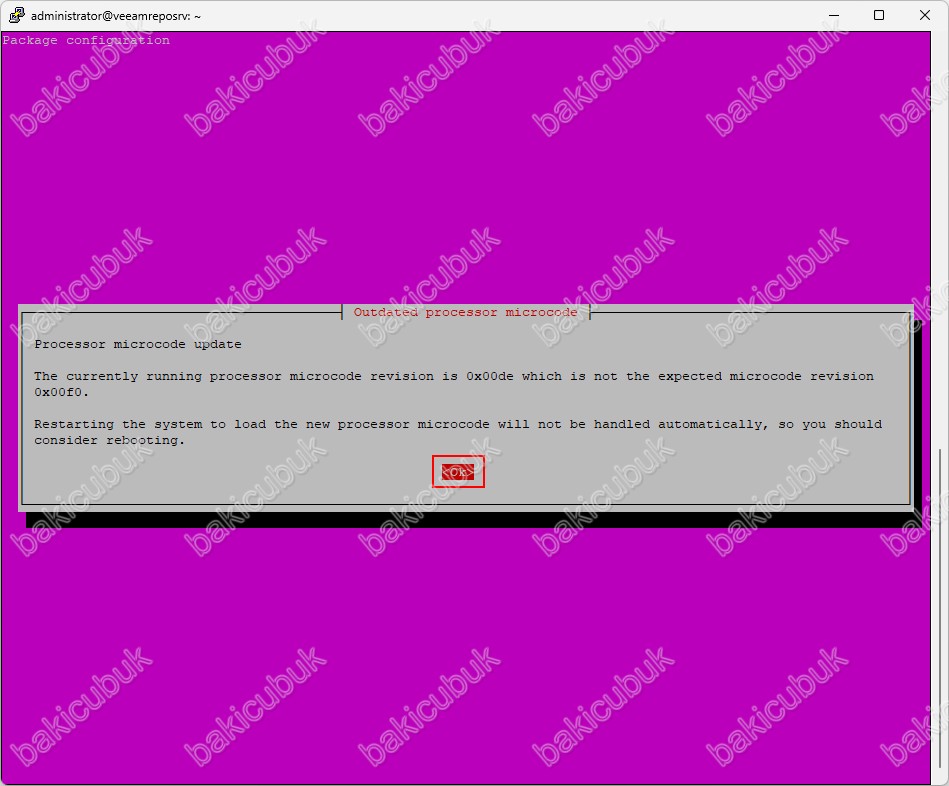

Outdated processor microcode ekranın da Ok diyerek devam ediyoruz.

Ubuntu 22.10 sunucumuz üzerinde login_duo uygulamasının yüklendiğini görüyoruz.

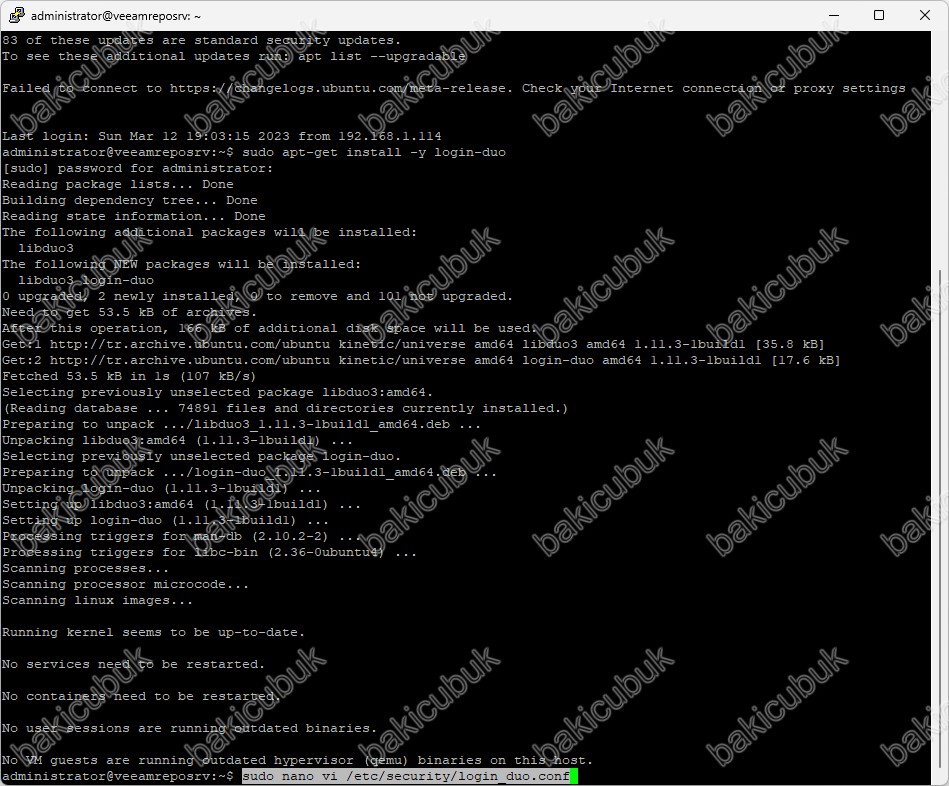

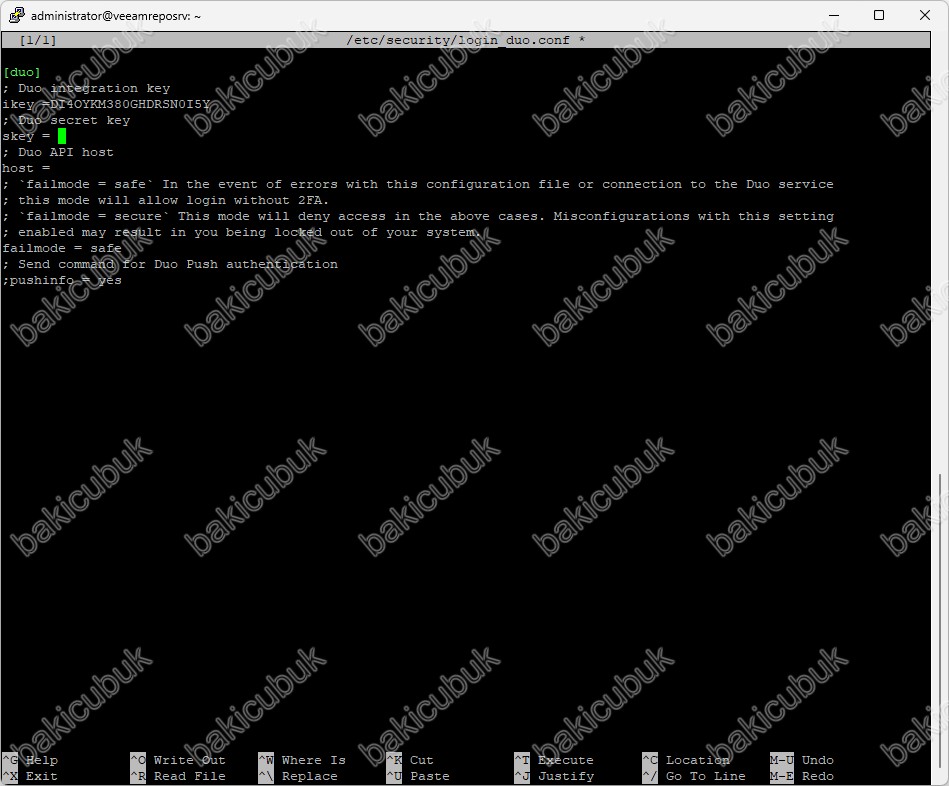

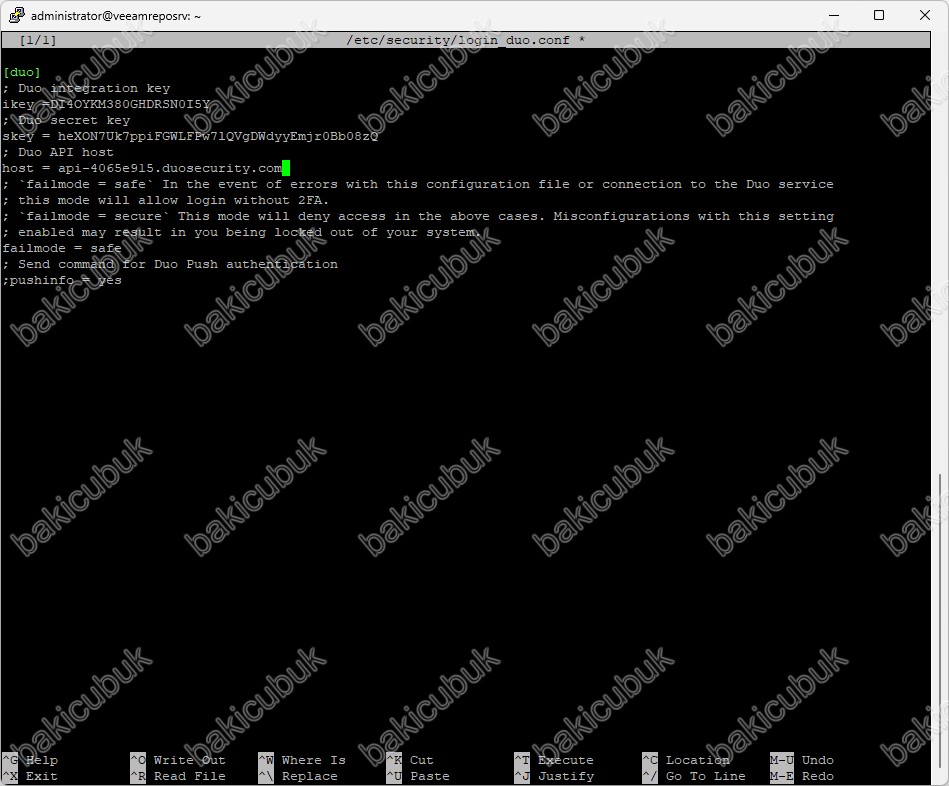

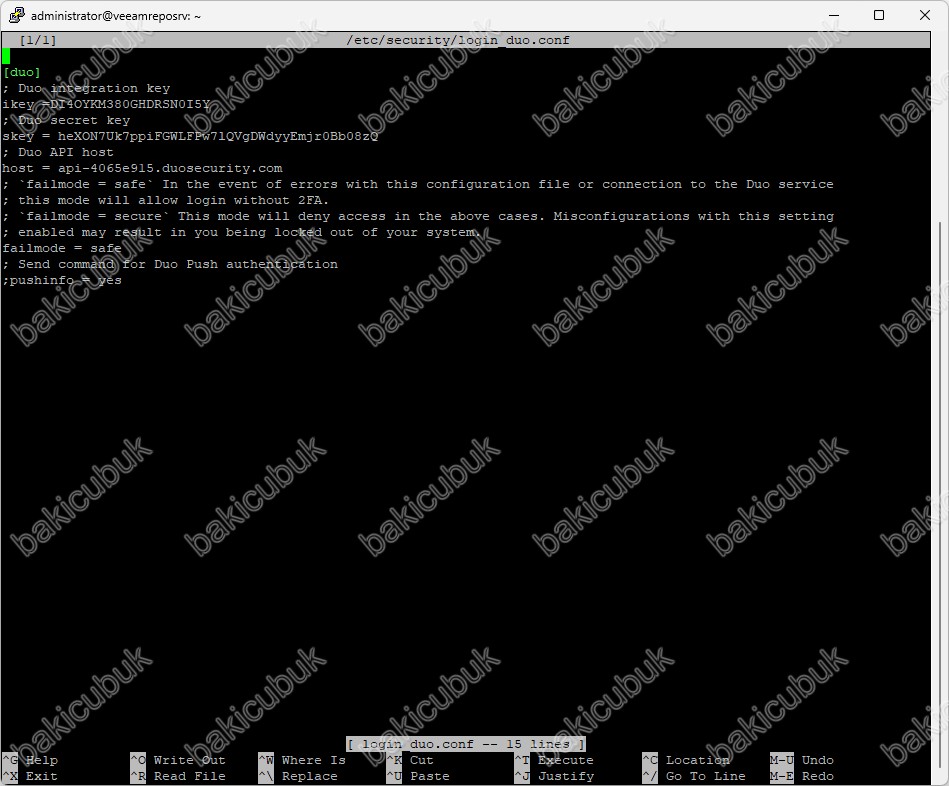

Ubuntu 22.10 sunucumuz üzerinde MFA yapılandırmasını başlatmak için /etc/security/login_duo.conf dosyasını düzenlememiz gerekmektedir.

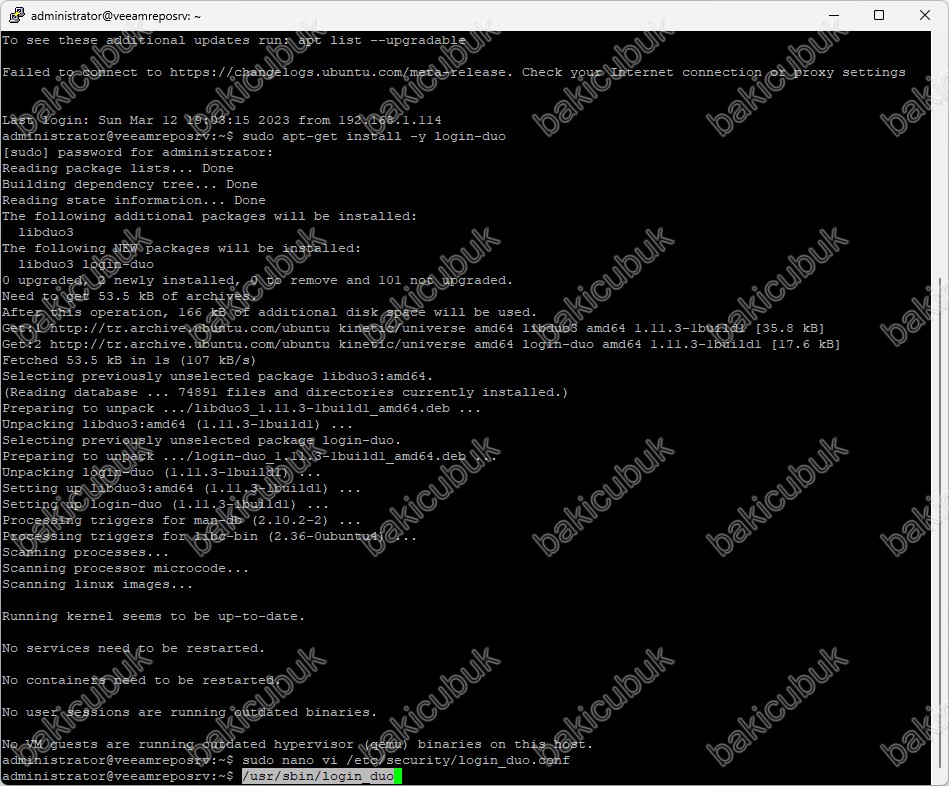

Bunun için ” sudo nano vi /etc/security/login_duo.conf ” komutu çalıştırıyoruz.

Karşımıza gelen ekran da Ctrl + X tuşuna basarak devam ediyoruz.

Duo_login uygulamasını yapılandırmak için aşağıdaki bölümleri yapılandırmamız gerekiyor.

- Duo Integration key

- Duo Secret key

- Duo API host

Duo Integration key bölümü altında bulunan key= bölümüne Unix Applicatiton ekranın da bulunan Integration key bilgilerini kopyalayarak buraya yapıştırarak yapılandırmamız gerekiyor.

Duo Admin Login konsolun da UNIX Application menüsünde Details bölümü altında bulunan Integration key bilgilerini kopyalıyoruz.

Duo Integration key bölümü altında bulunan key= bölümüne Unix Applicatiton ekranın da bulunan Integration key bilgilerini yapıştırıyoruz.

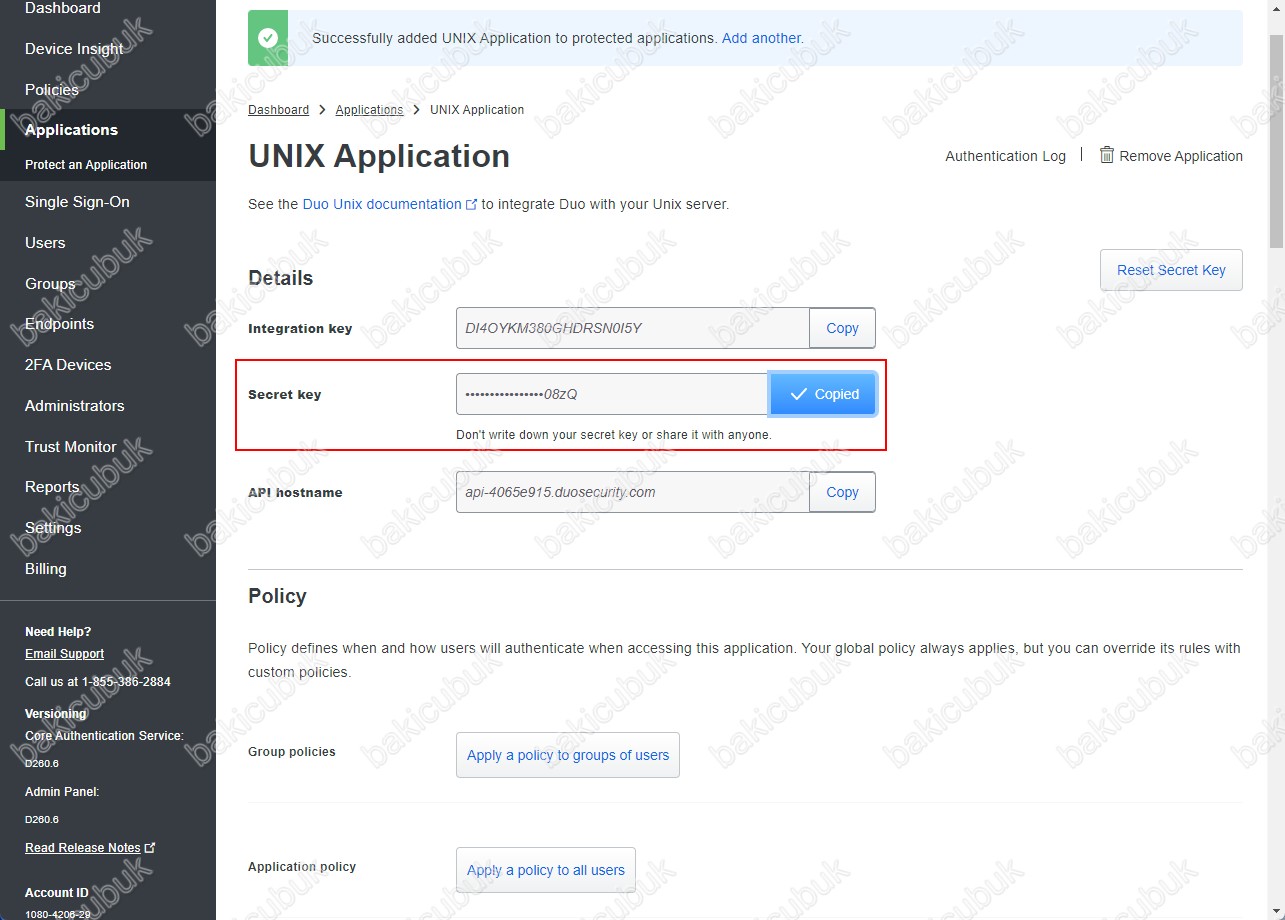

Duo secret key bölümü altında bulunan key= bölümüne Unix Applicatiton ekranın da bulunan Secret key bilgilerini kopyalayarak buraya yapıştırarak yapılandırmamız gerekiyor.

Duo Admin Login konsolun da UNIX Application menüsünde Details bölümü altında bulunan Secret key bilgilerini kopyalıyoruz.

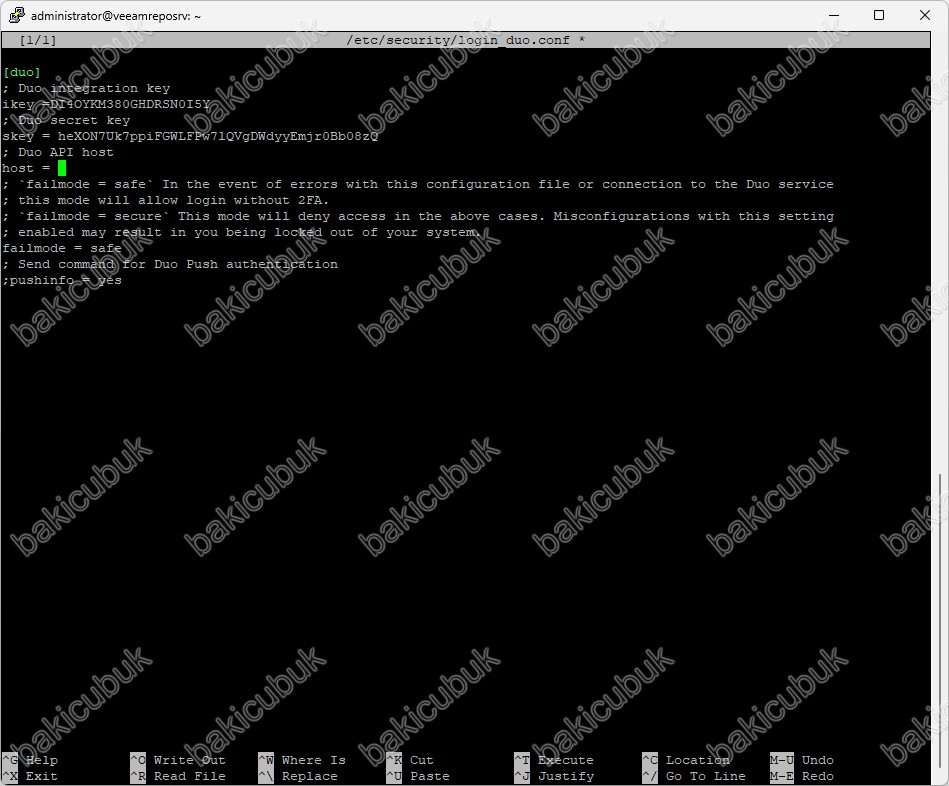

Duo secret key bölümü altında bulunan key= bölümüne Unix Applicatiton ekranın da bulunan Secret key bilgilerini yapıştırıyoruz.

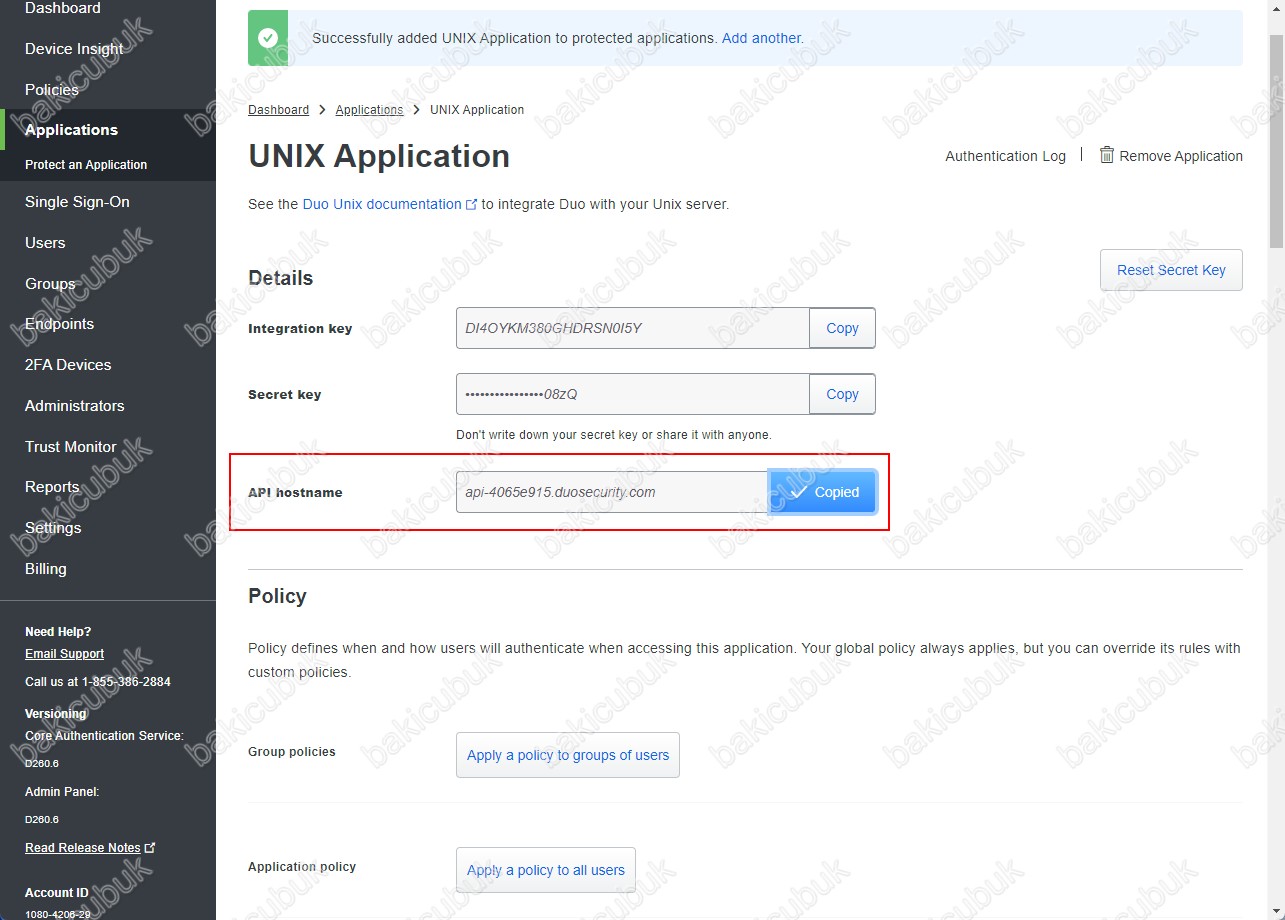

Duo API host bölümü altında bulunan host= bölümüne Unix Applicatiton ekranın da bulunan API hostname bilgilerini kopyalayarak buraya yapıştırarak yapılandırmamız gerekiyor.

Duo Admin Login konsolun da UNIX Application menüsünde Details bölümü altında bulunan API hostname bilgilerini kopyalıyoruz.

Duo API host bölümü altında bulunan host= bölümüne Unix Applicatiton ekranın da bulunan API hostname bilgilerini yapıştırıyoruz.

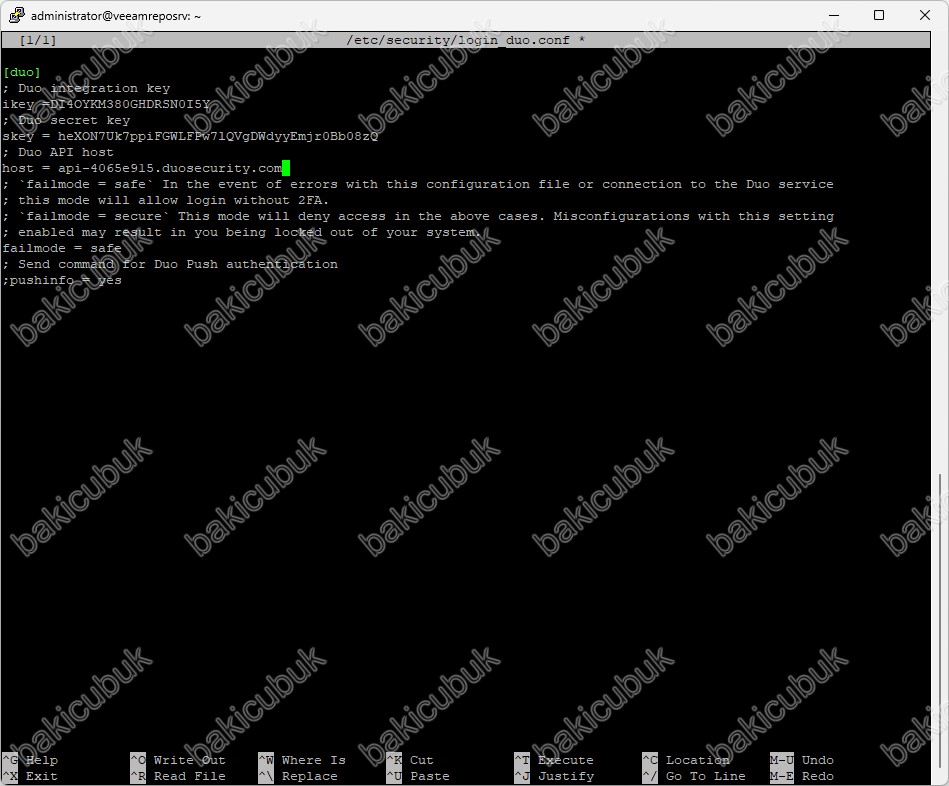

Duo_login uygulamasını yapılandırmak için aşağıdaki bölümleri yapılandırmayı tamamlıyoruz.

- Duo Integration key

- Duo Secret key

- Duo API host

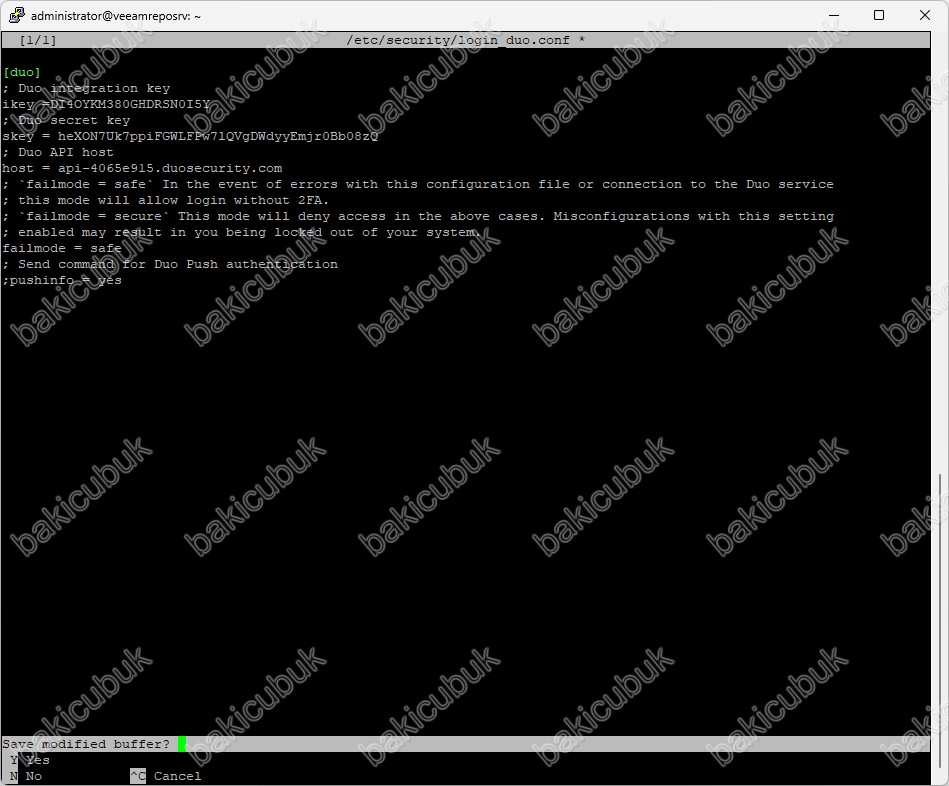

Ctrl + X tuş kombinasyonu ile /etc/security/login_duo.conf yapılandırmasından çıkış yapıyoruz.

Öncelikli olarak gerekli değişikliğin etkin olması için Y ( Yes ) yazıyoruz ve Enter tuşuna basıyoruz.

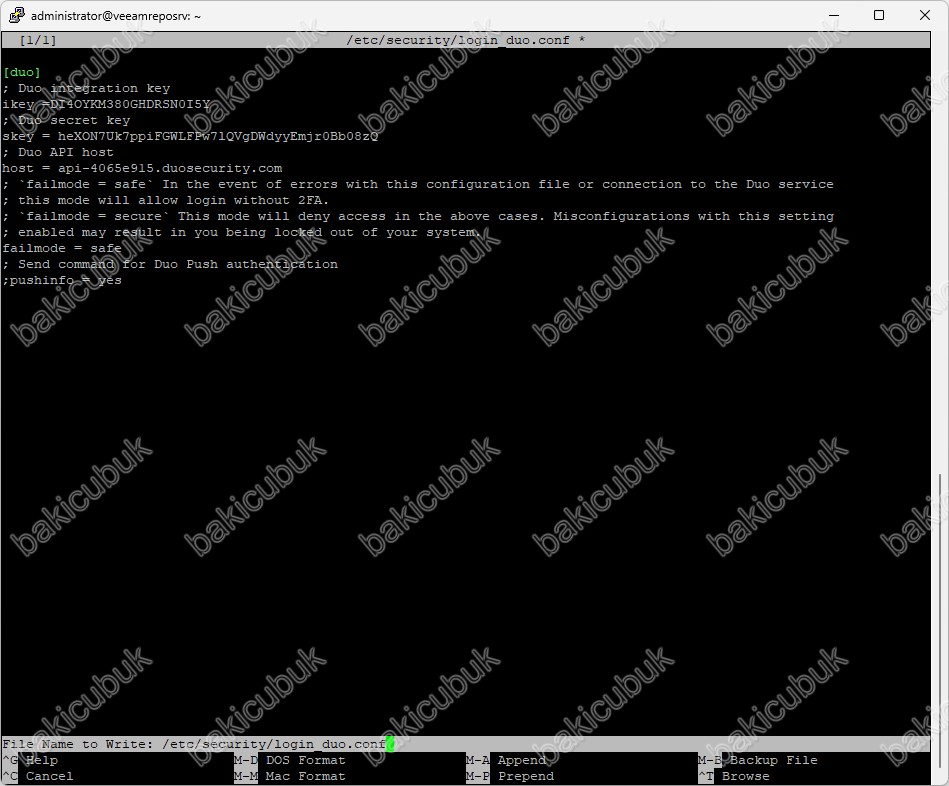

Enter tuşuna basarak /etc/security/login_duo.conf dosyası üzerinde gerekli yapılandırmanın kayıt edilmesini sağlıyoruz.

/etc/security/login_duo.conf dosyası içinde gerekli yapılandırmayı tamamladık.

Normal bir kullanıcı olarak, duo_login sınamak ve gerekli yapılandırmayı tamamlamız gerekiyor. Her şey beklendiği gibi çalışıyorsa, kayıt isteğini içeren bir kayıt bağlantısı almamız gerekiyor.

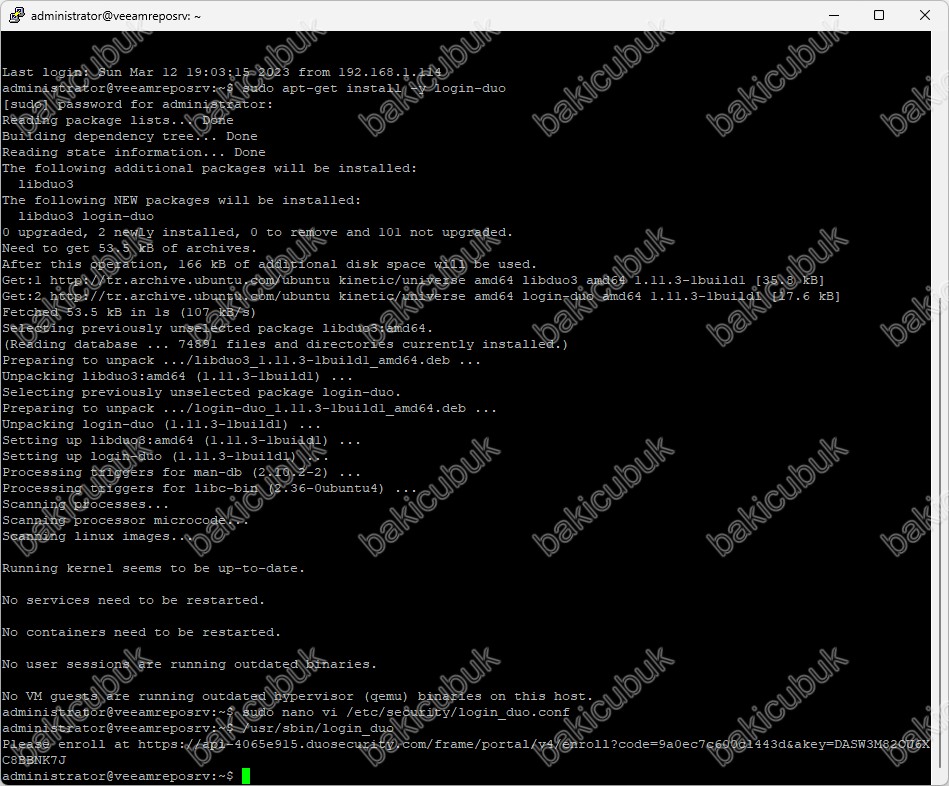

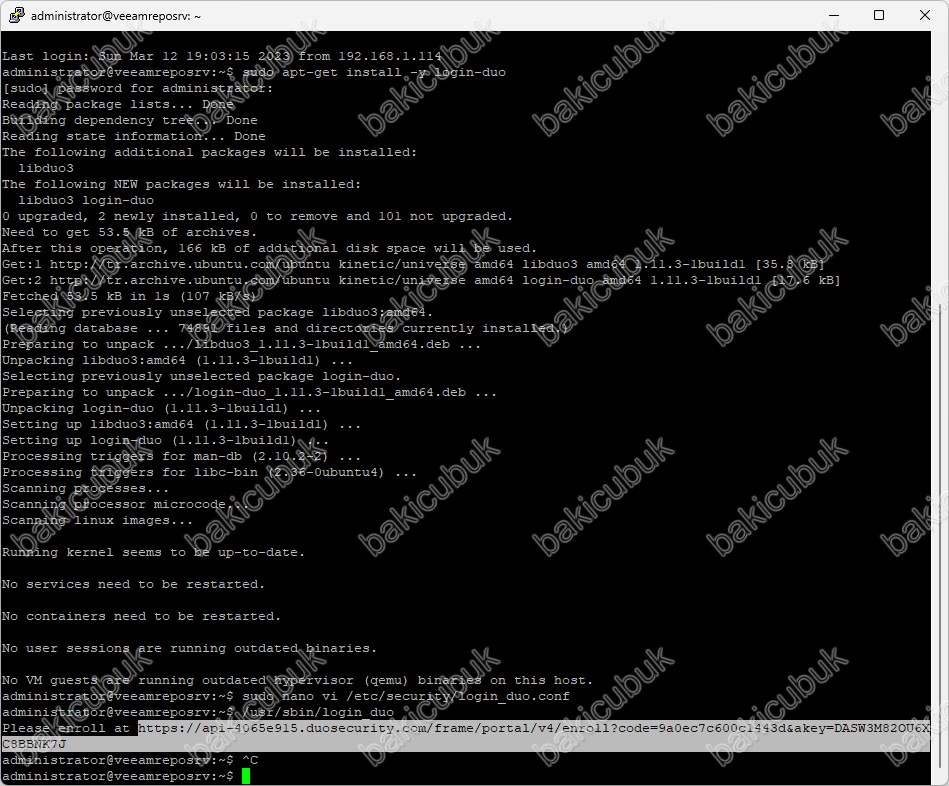

Bunun için ” /usr/sbin/login_duo “ komutu çalıştırıyoruz.

/usr/sbin/login_duo komutunu çalıştırdığımız da aşağıdaki gibi kayıt için bir bağlantı adresi yazdığını görüyoruz.

/usr/sbin/login_duo komutunu çalıştıktan sonra aşağıdaki gibi kayıt için karşımıza çıkan bağlantı adresi kopyalarak bir İnternet tarayıcısının adres çubuğuna yapıştırıyoruz.

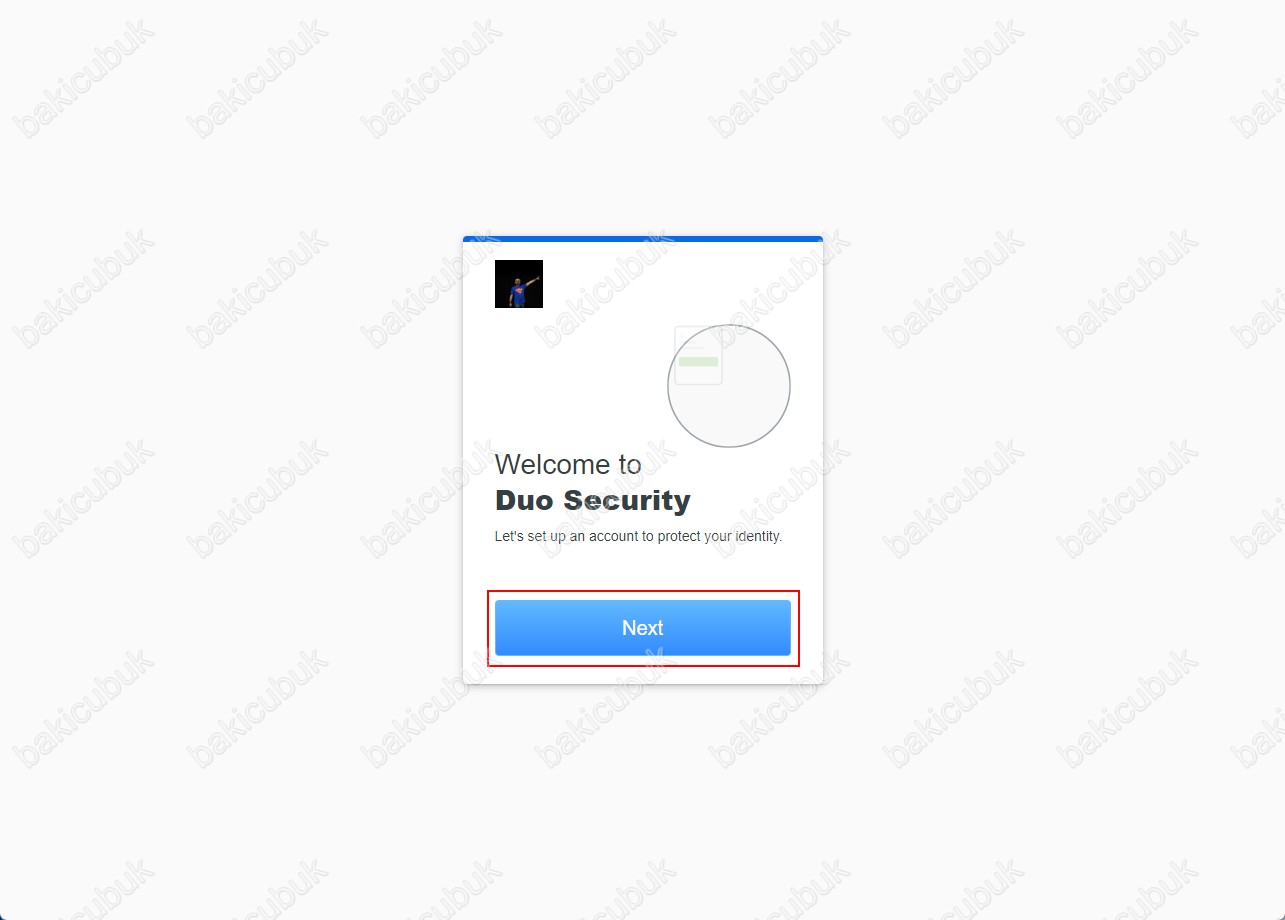

Duo Security ekranın da Next diyerek devam ediyoruz.

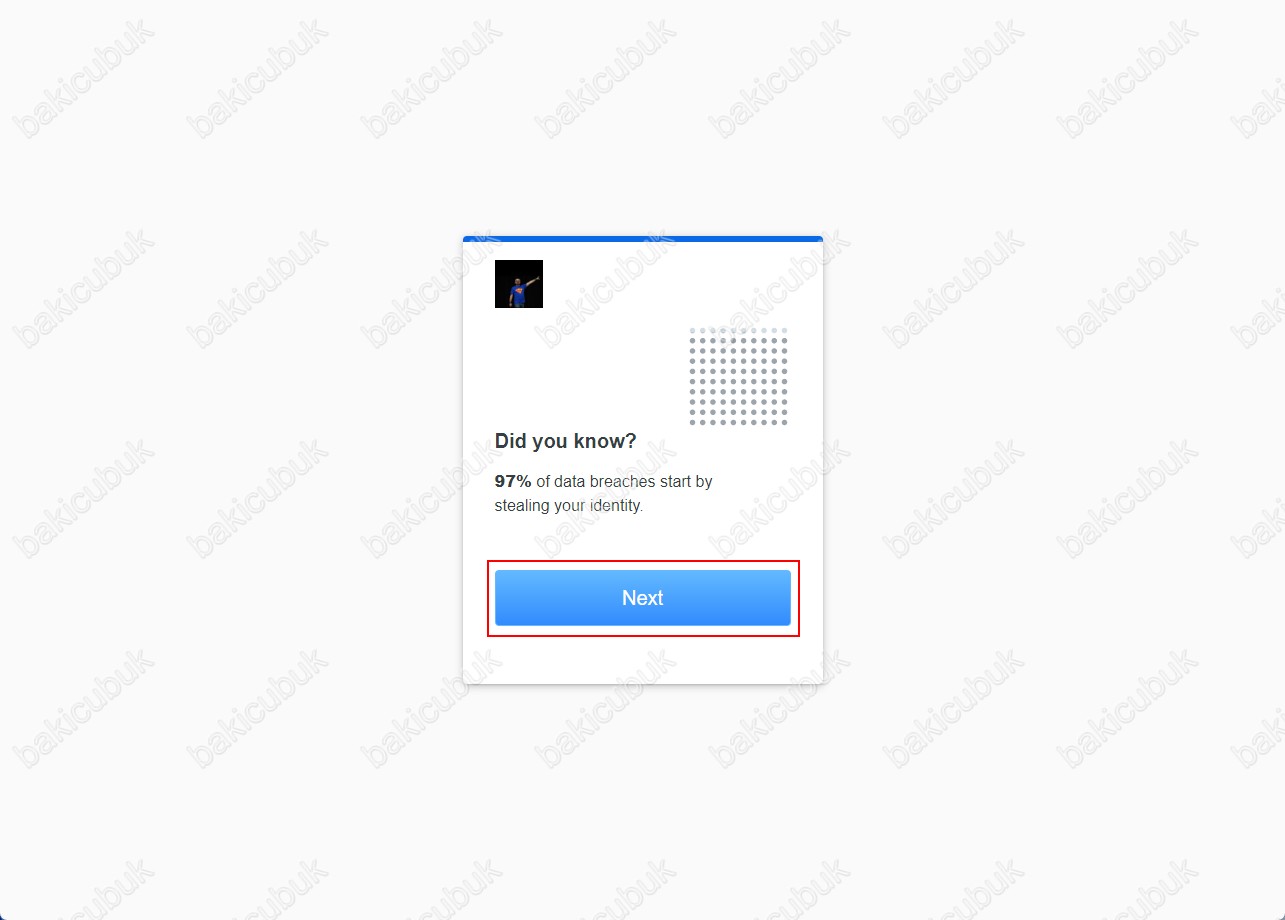

Did you know ekranın da Next diyerek devam ediyoruz.

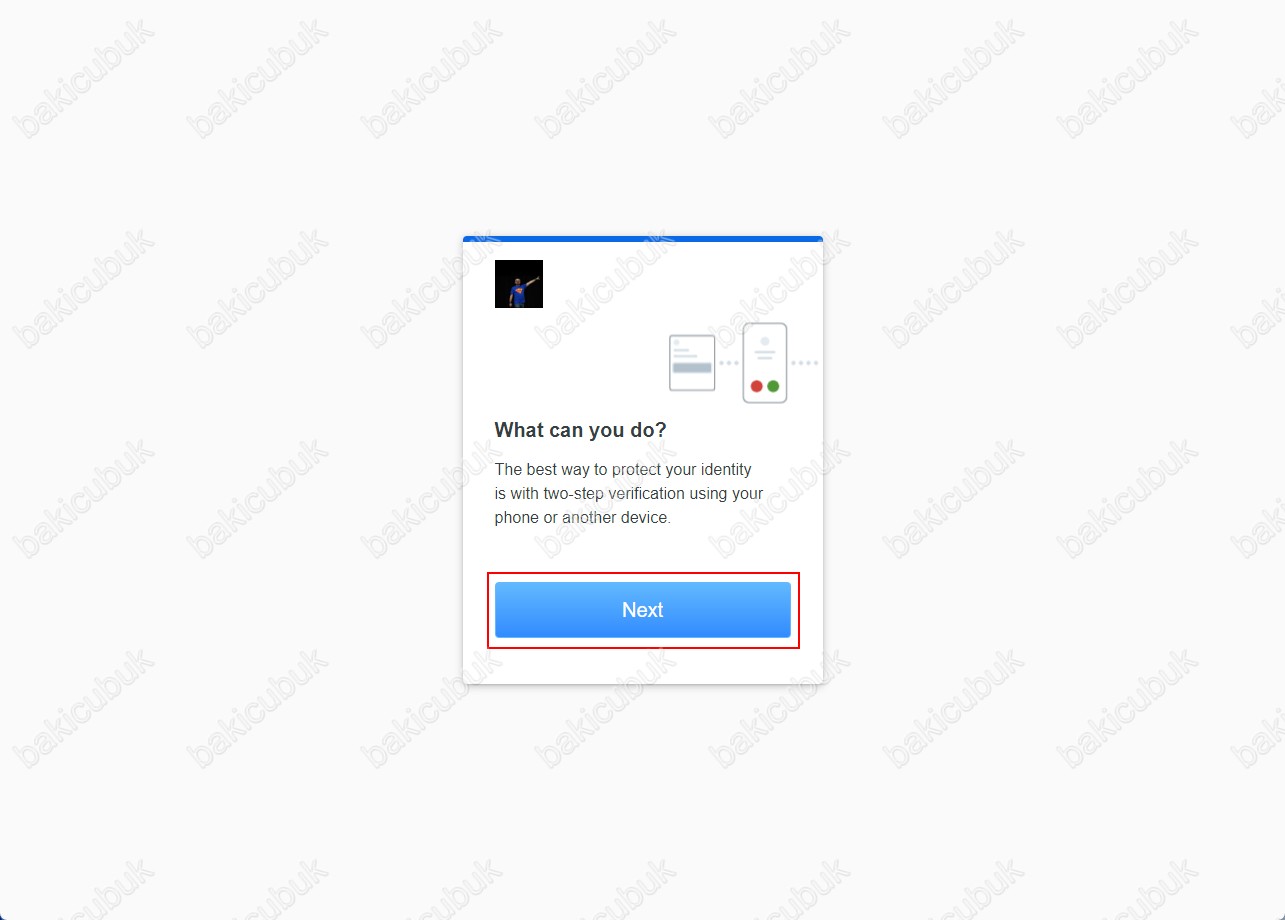

What can you do ekranın da Next diyerek devam ediyoruz.

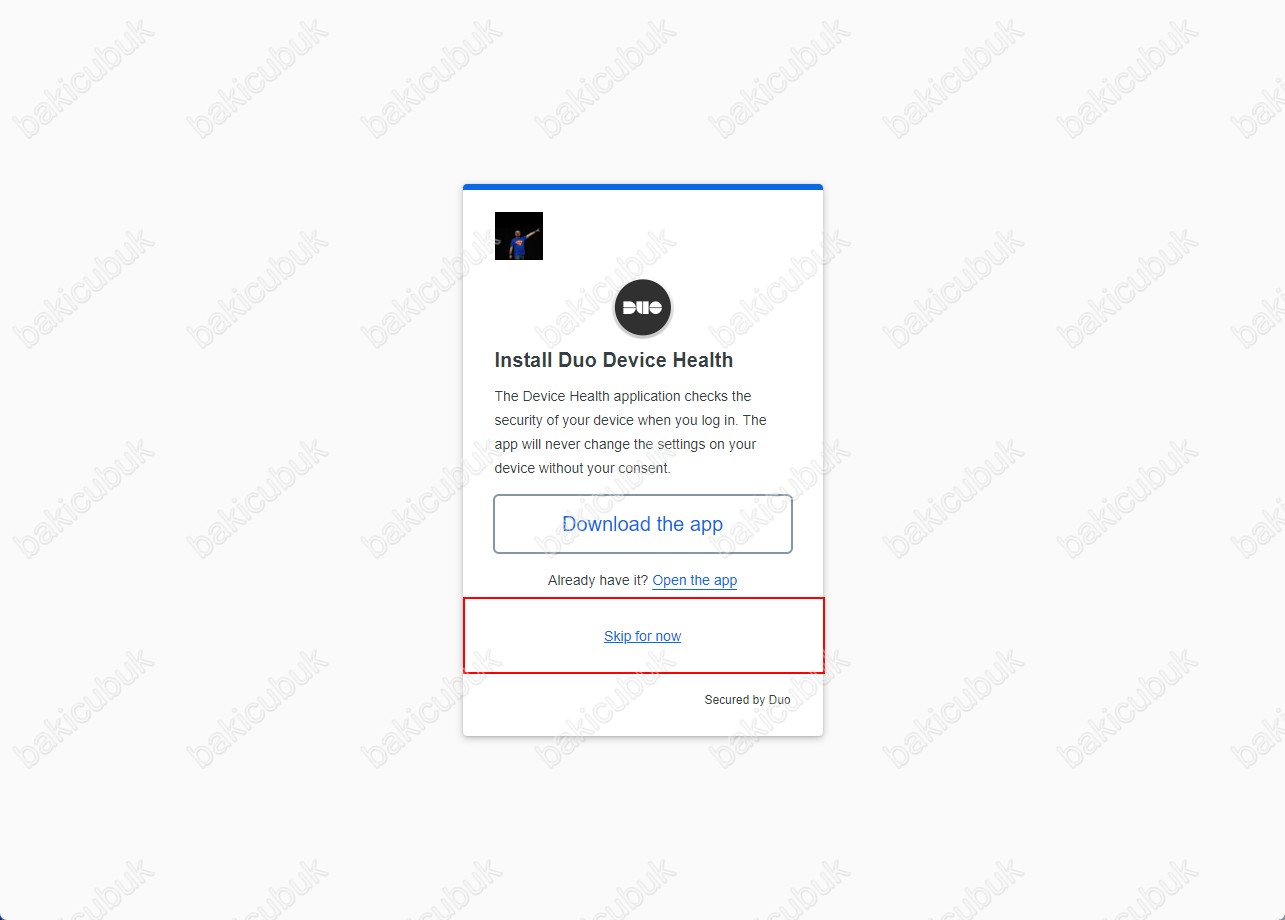

Install Duo Device Health ekranın da eğer Duo Mobil uygulamasını Downlaod App diyerek indirebilirsiniz. Biz daha önce Duo Admin Login konsolu için indirdiğimiz için Skip for now diyerek devam ediyoruz.

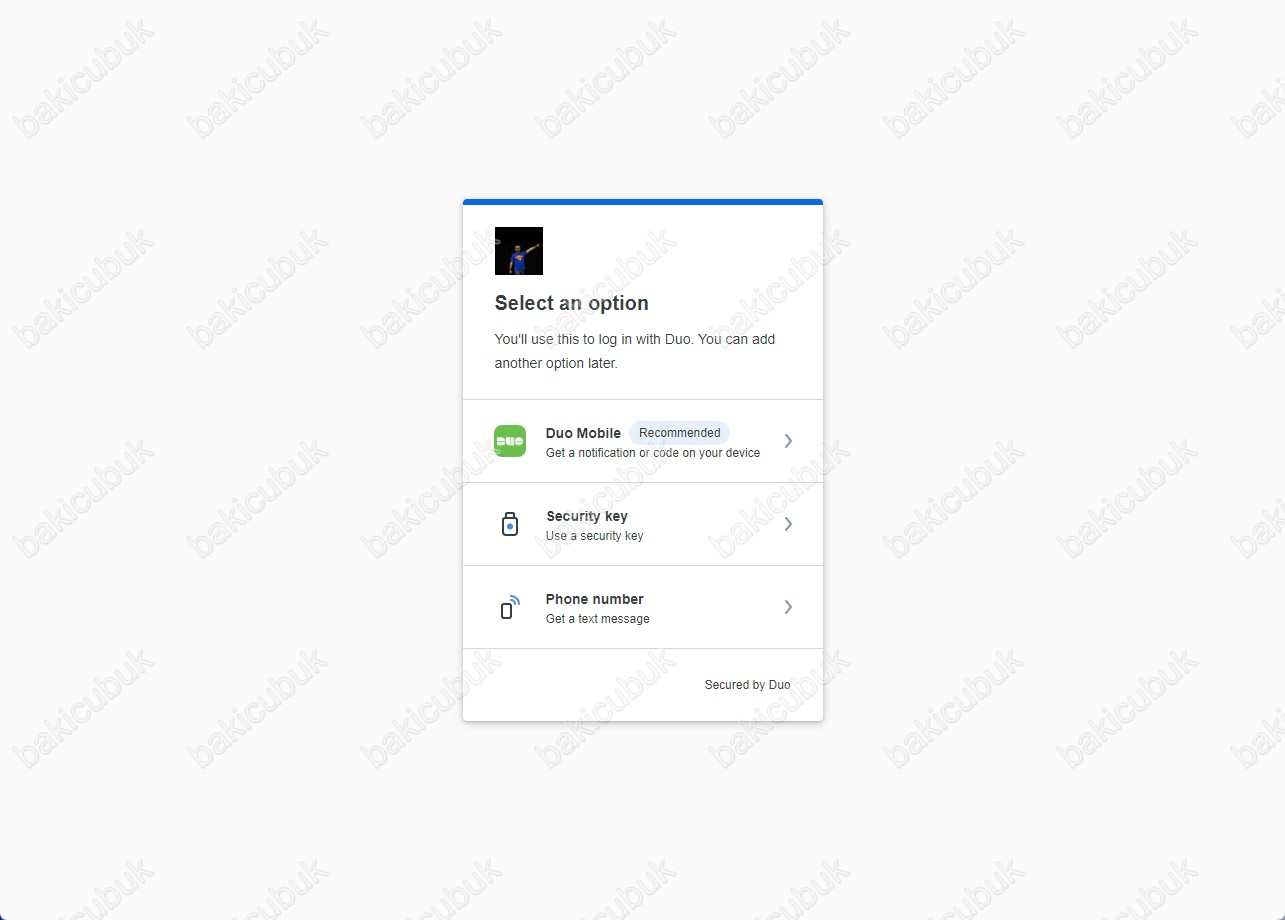

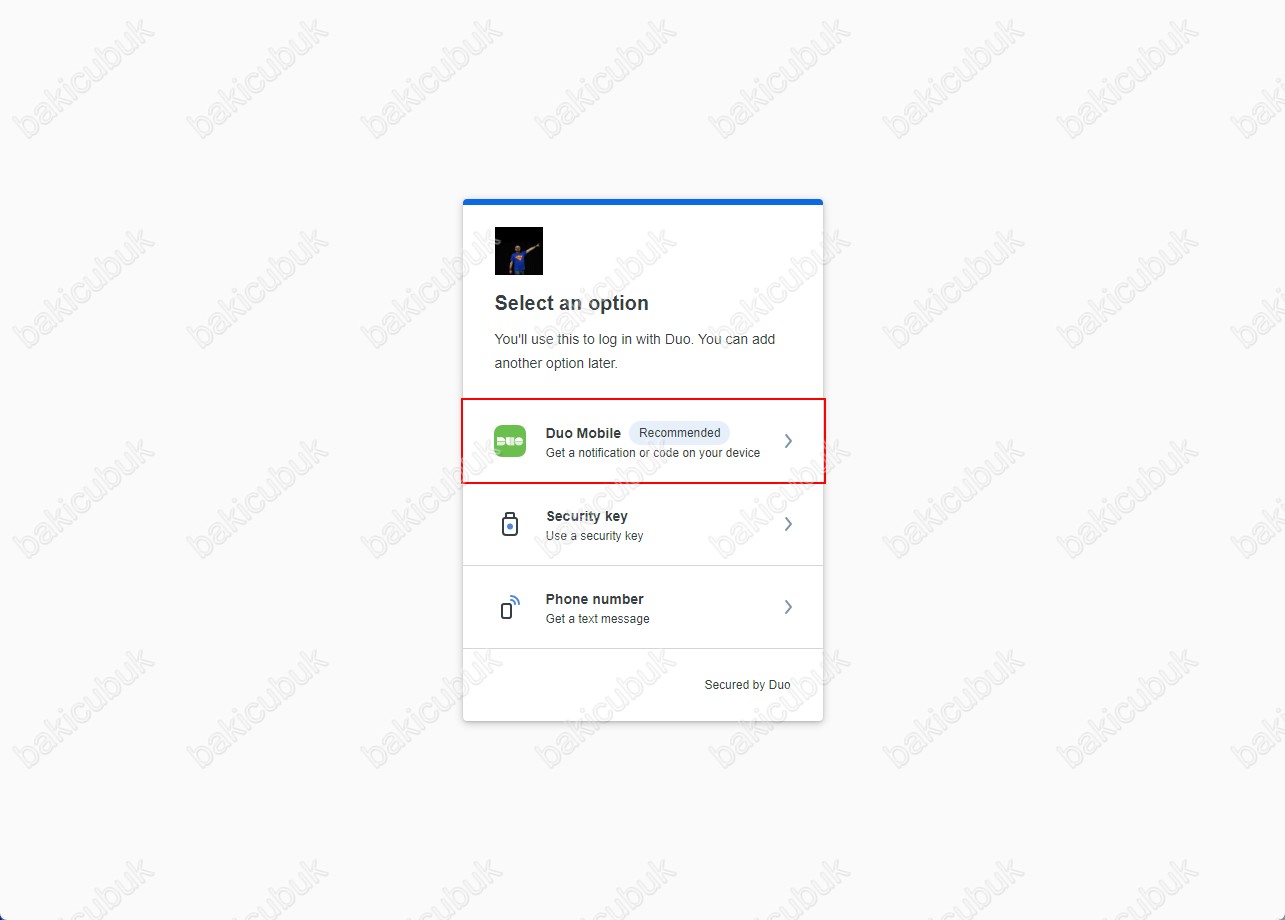

Select an option ekranın da

- Duo Mobile seçeneği ile uygulama üzerinde gerekli işlemleri yapabilirsiniz.

- Security key seçeneği Security key ile login işlemlerini yapılandırabilirsiniz.

- Phone number seçeneği ile mesaj olarak login işlemlerini yapılandırabilirsiniz.

Select an option ekranın da Duo Mobile seçeneği ile uygulama üzerinde gerekli işlemleri yapıyoruz.

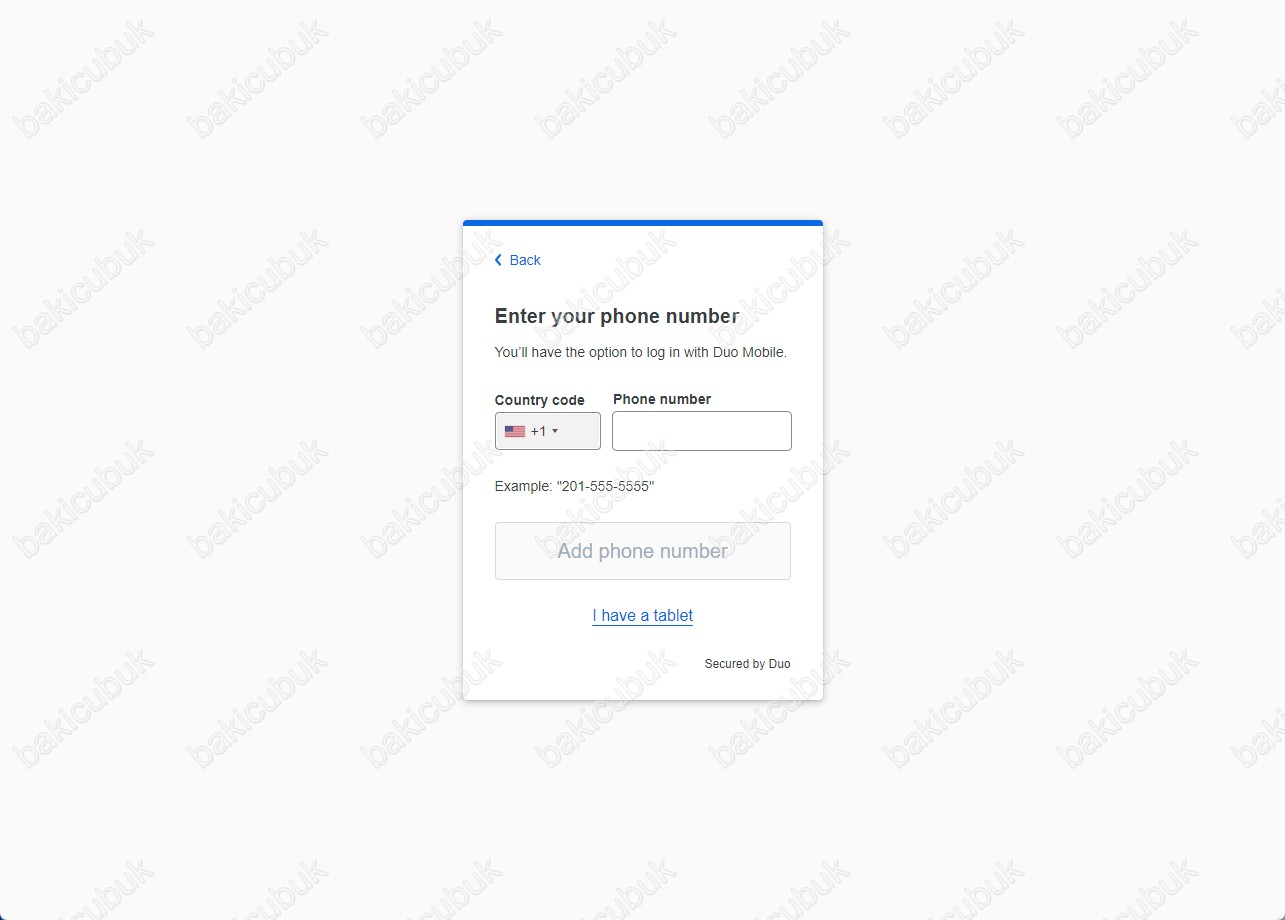

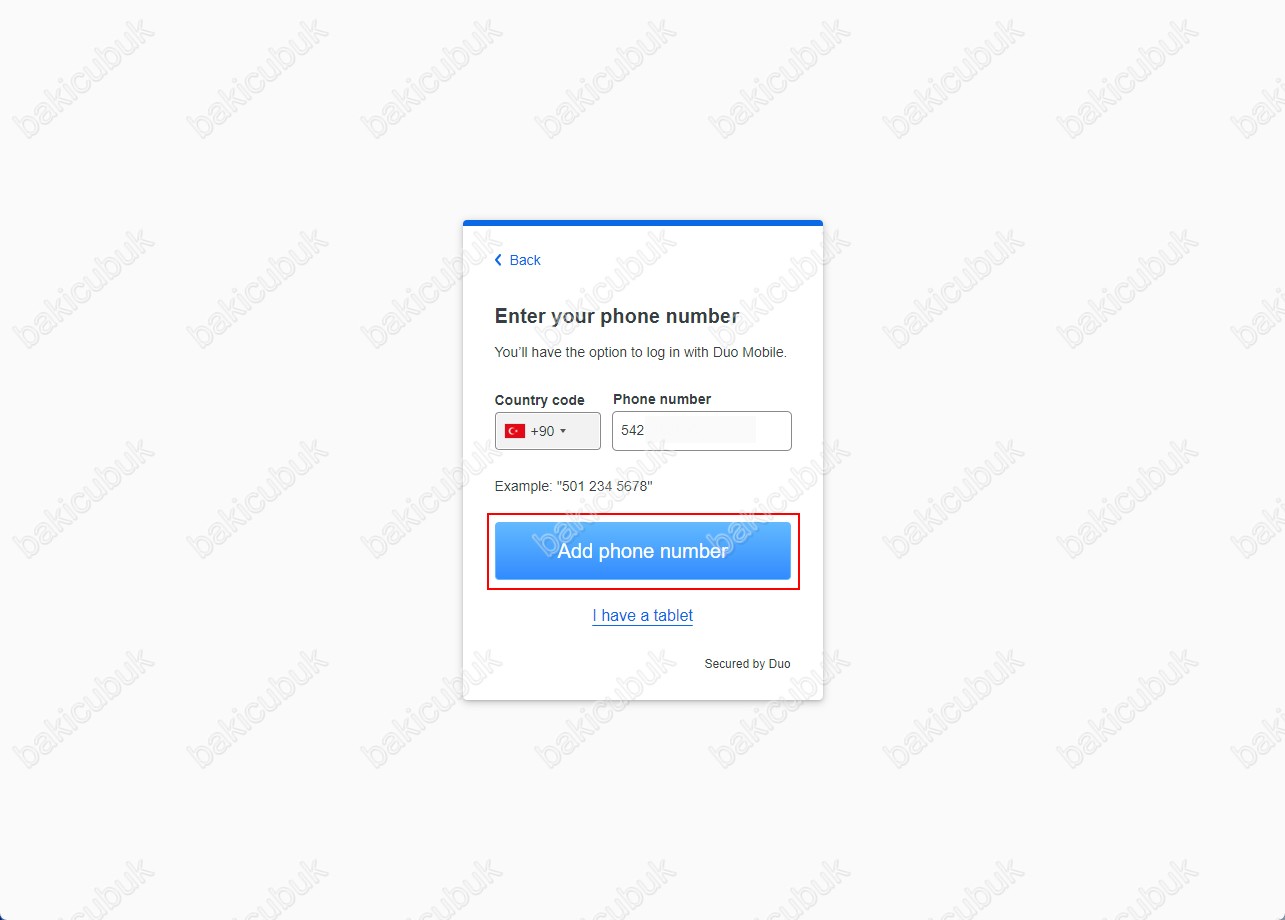

Enter your phone number ekranın da Country code ve Phone number bölümlerinde Mobil Telefon Numaramızı yapılandırmamız gerekiyor.

Enter your phone number ekranın da Country code ve Phone number bölümlerinde Mobil Telefon Numaramızı yazıyoruz ve Add phone number diyerek devam ediyoruz.

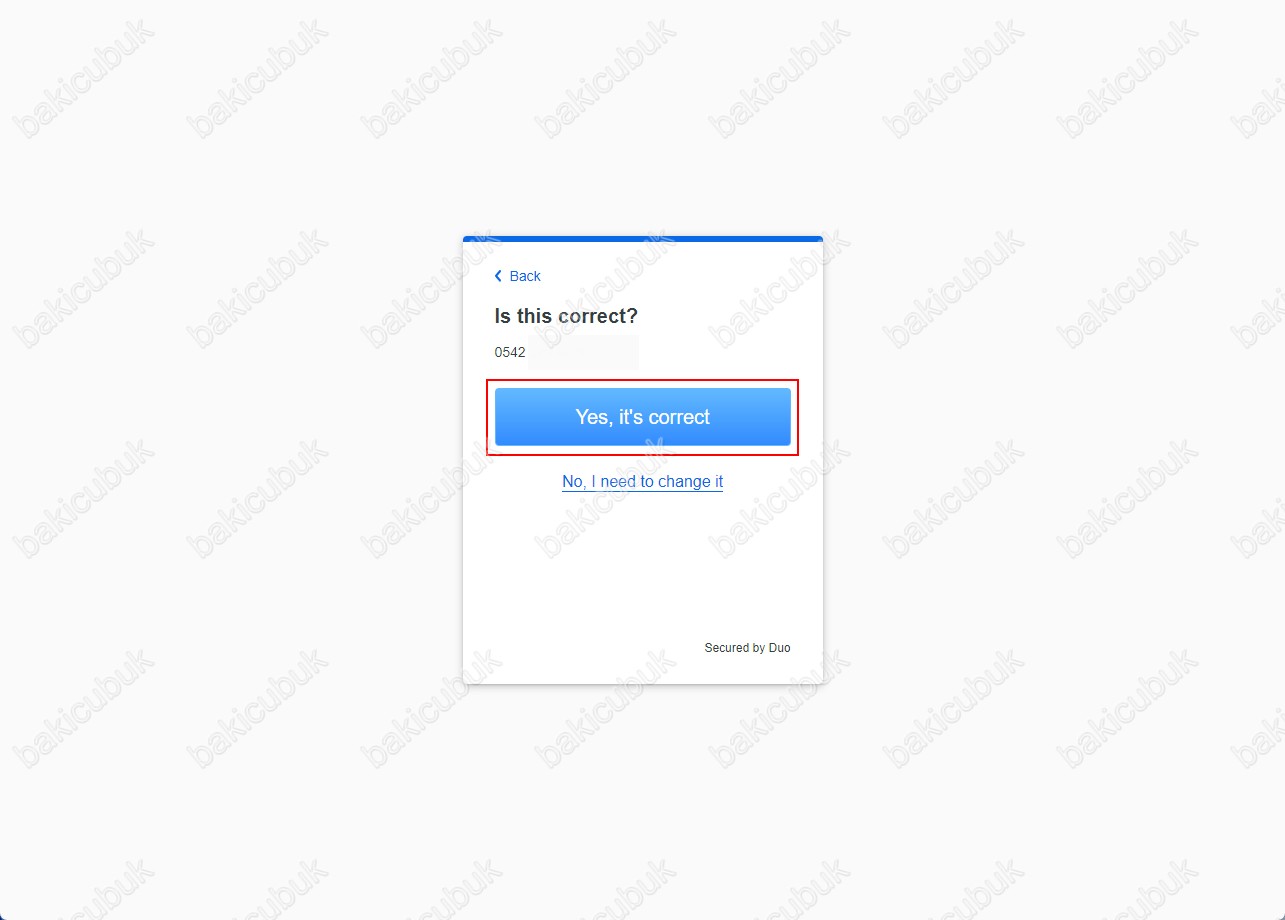

Is this corrent ekranın da Cep Telefon Numaramızı kontrol ediyoruz ve Yes,it’s correct diyerek devam ediyoruz.

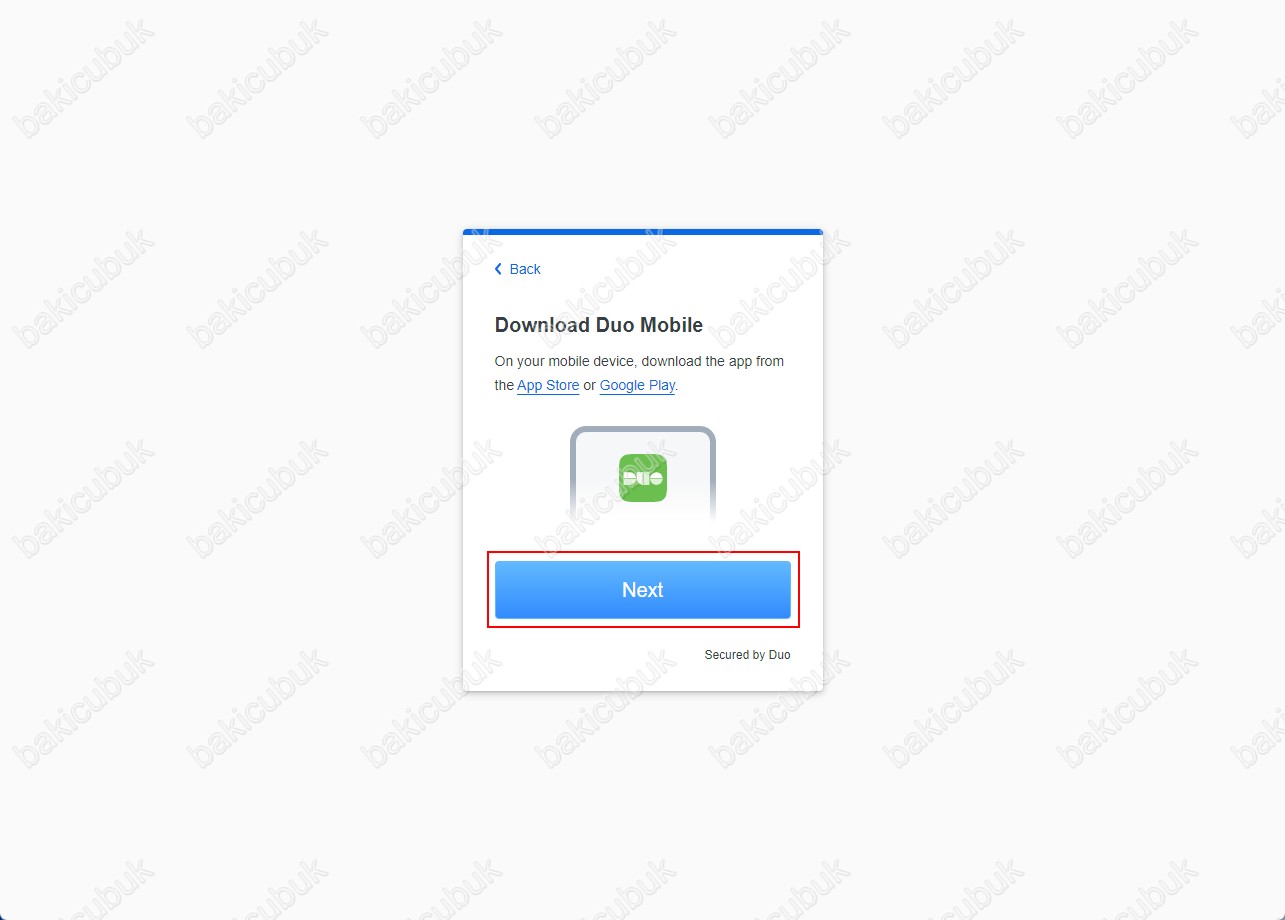

Download Duo Mobile ekranın da App Store ya da Google Play Store üzerinde uygulamayı indirmişseniz Next diyerek devam ediyoruz.

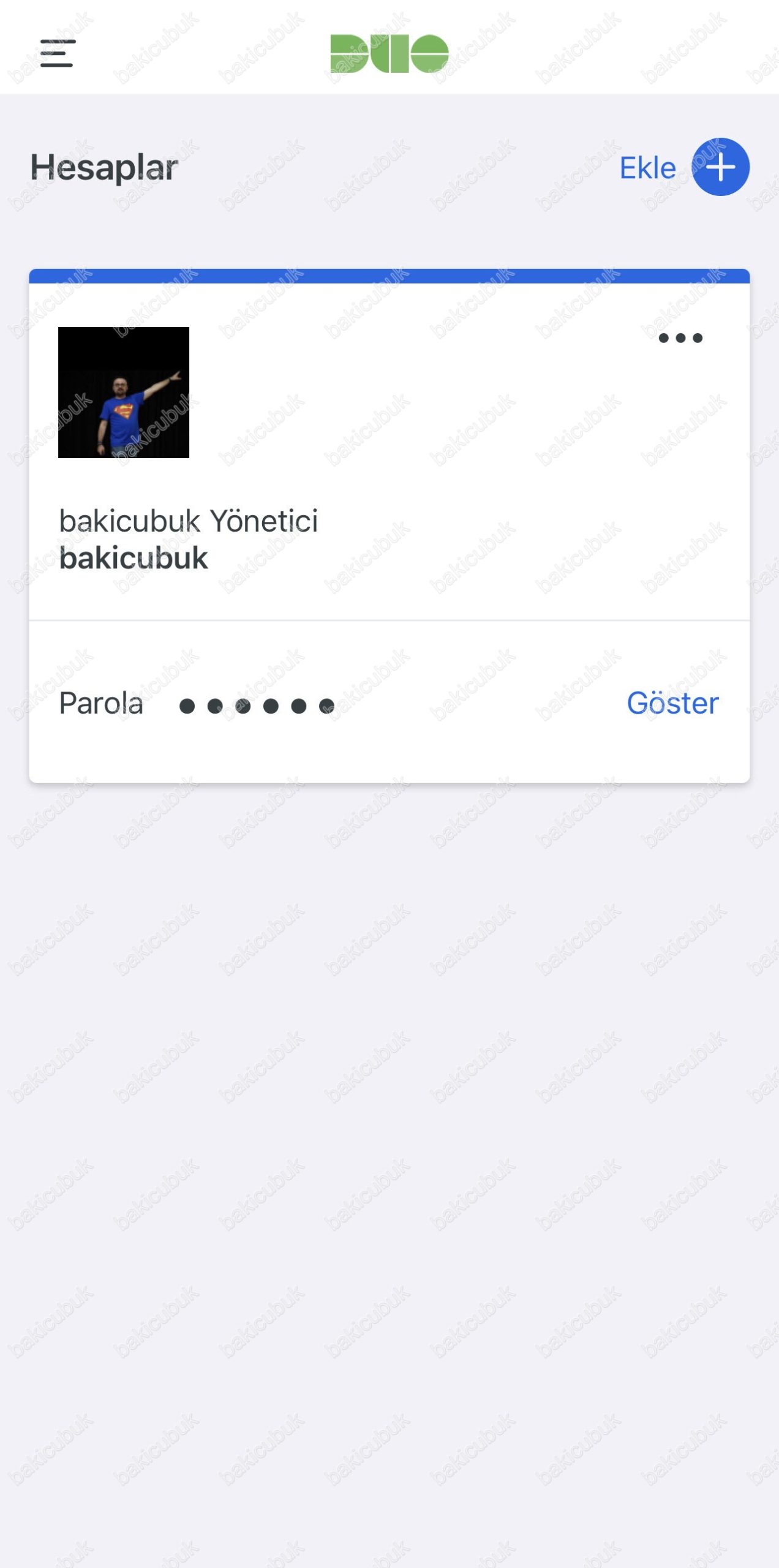

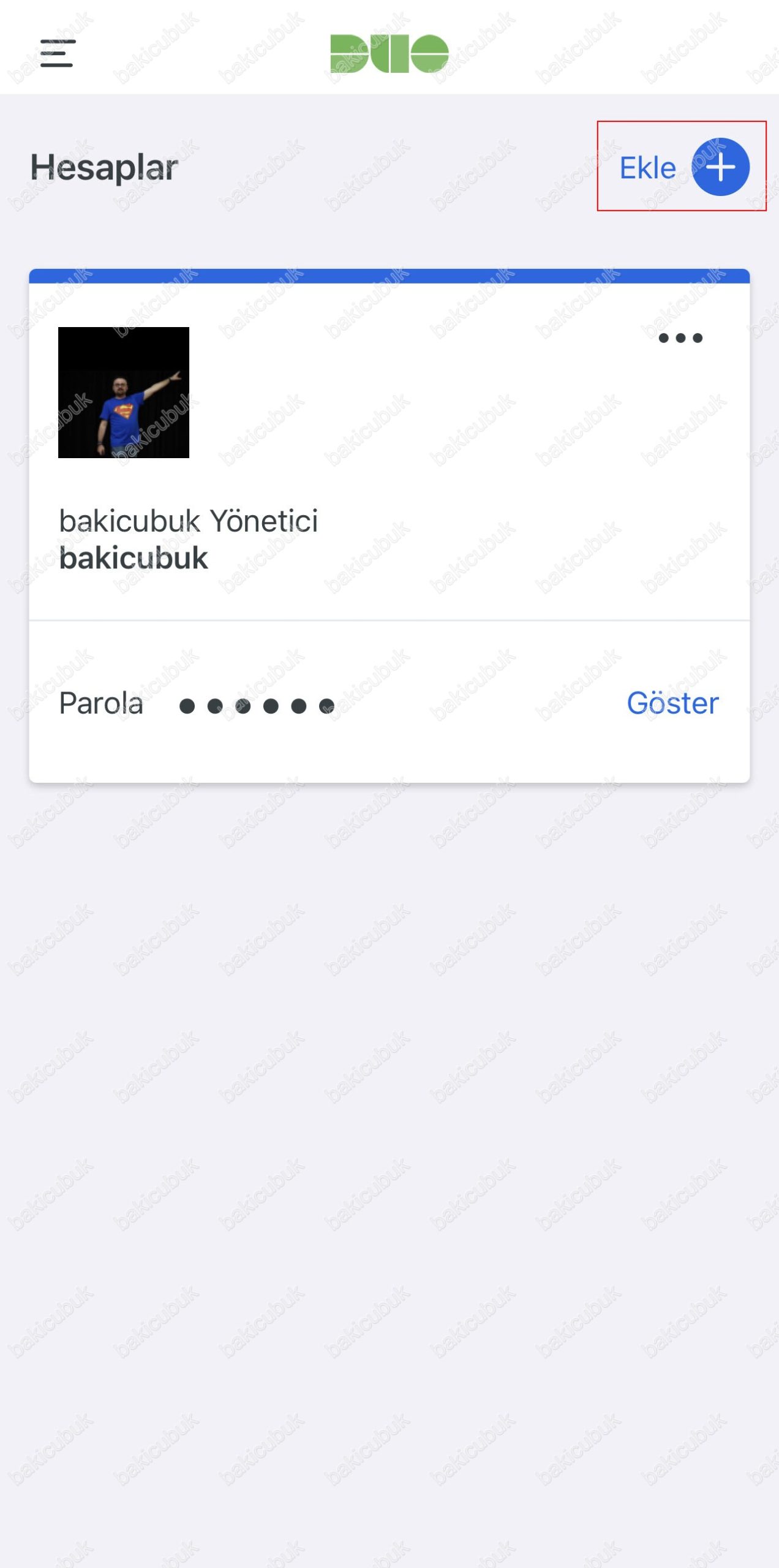

Mobil Telefonumuz üzerine indirmiş olduğumuz Duo Mobile uygulamasını açıyoruz.

Duo Mobile uygulaması üzerinde Ekle seçeneğine tıklıyoruz.

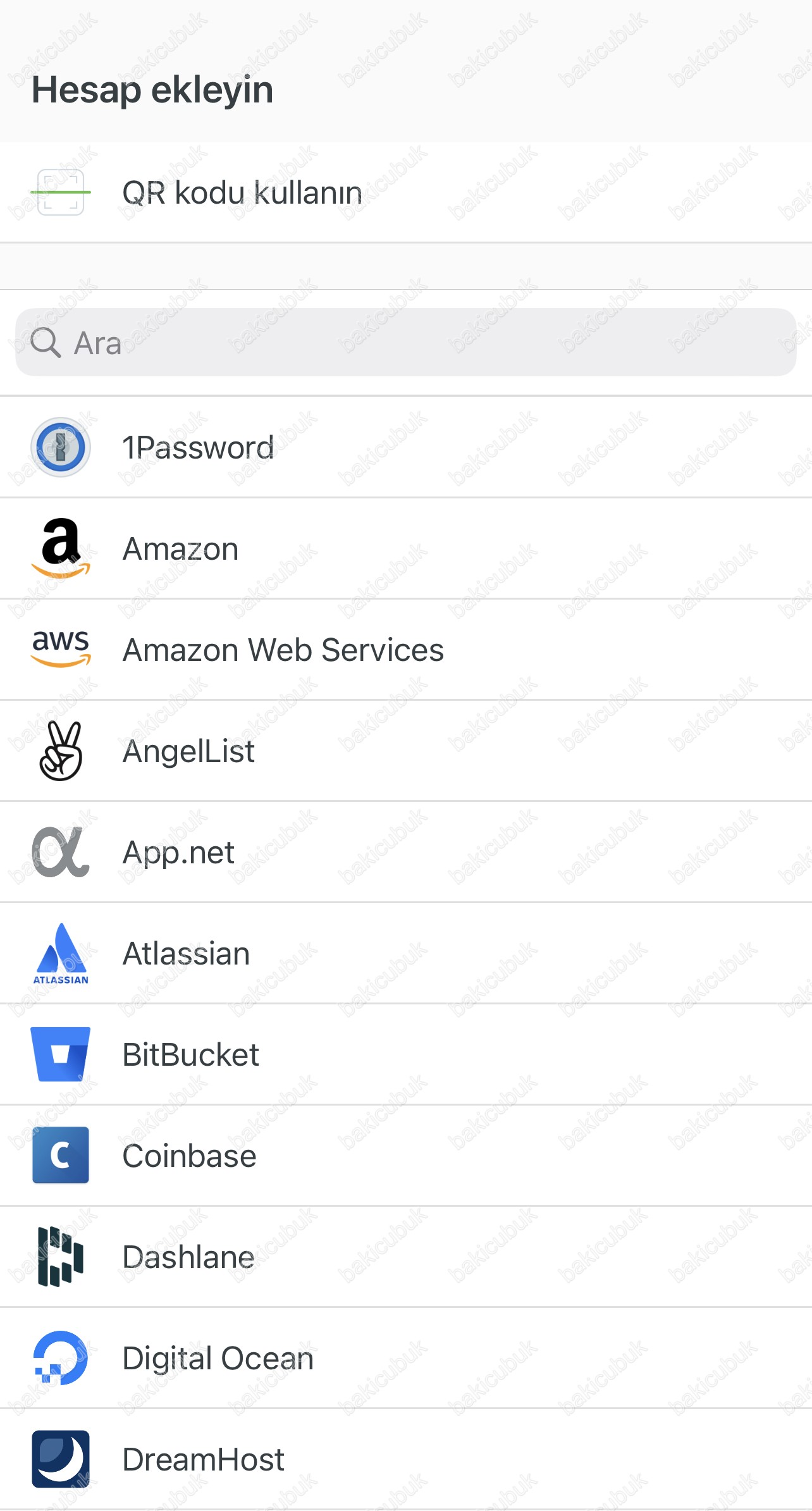

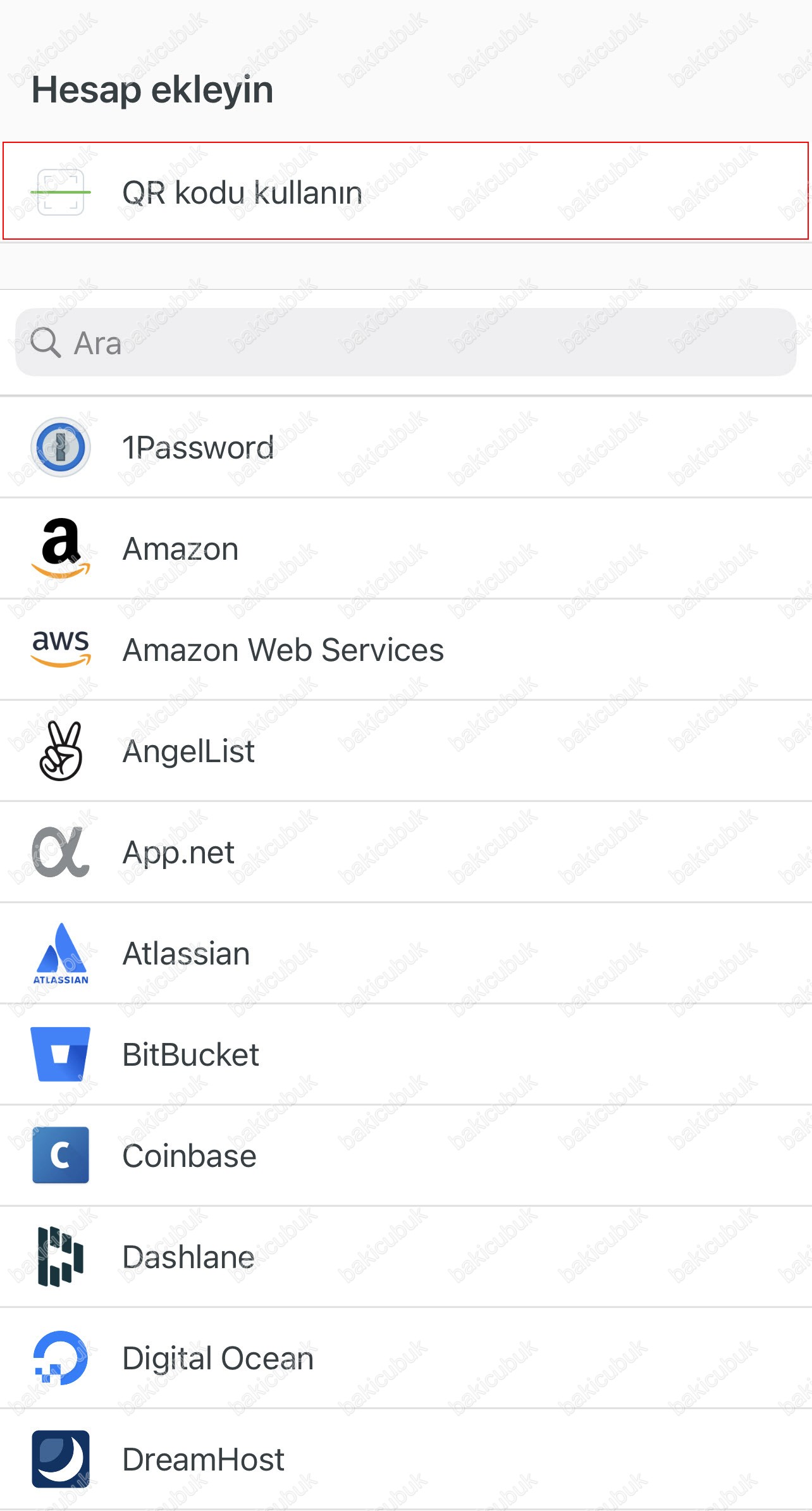

Duo Mobile uygulaması üzerinde ekleyeceğimiz uygulama listesini görüyoruz.

Duo Mobile uygulaması üzerinde QR kodu kullanın seçeneğine tıklıyoruz.

Scan this code in Duo Mobile ekranın da Duo Mobile uygulaması üzerinde QR kodu okutuyoruz.

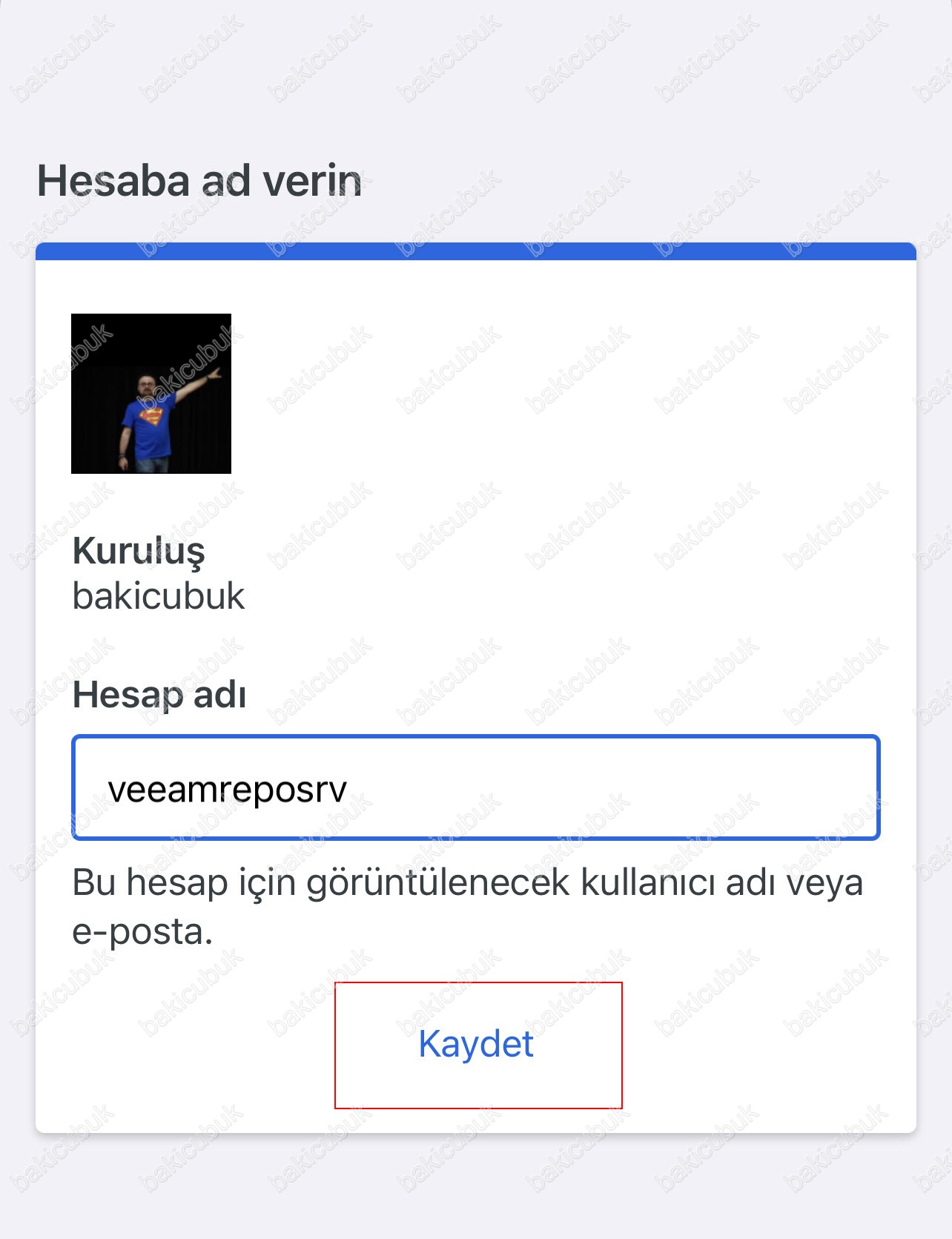

Duo Mobile uygulamasın da Hesap adı bölüme ekleyeceğimiz uygulama için bir isim belirliyoruz ve Kaydet seçeneğine tıklıyoruz.

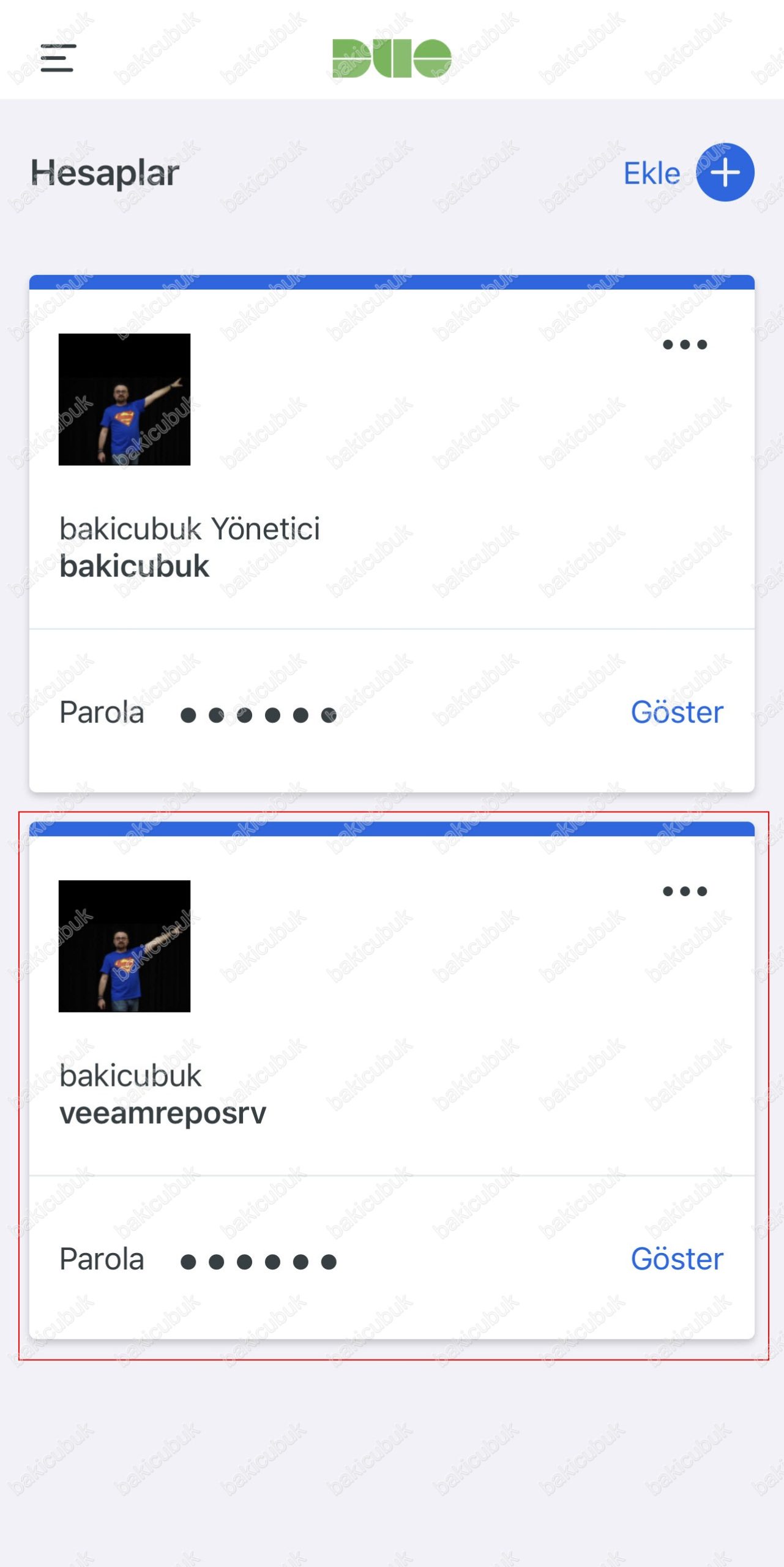

Duo Mobile uygulaması ekranına yapılandırmış olduğumuz veeamreposrv uygulamasının geldiğini görüyoruz.

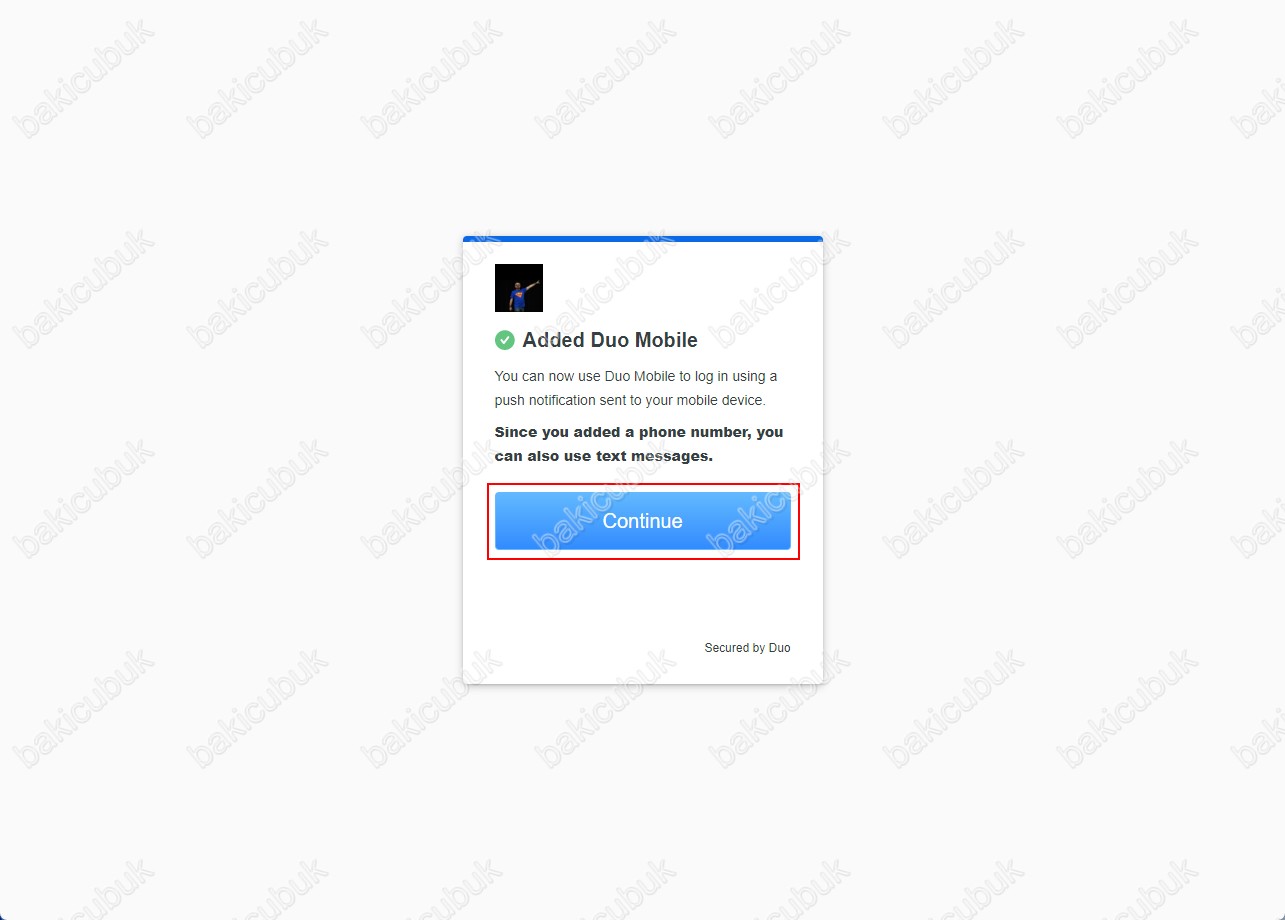

Added Duo Mobile ekranın da gerekli yapılandırmayı tamamladıktan sonra Continue diyerek devam ediyoruz.

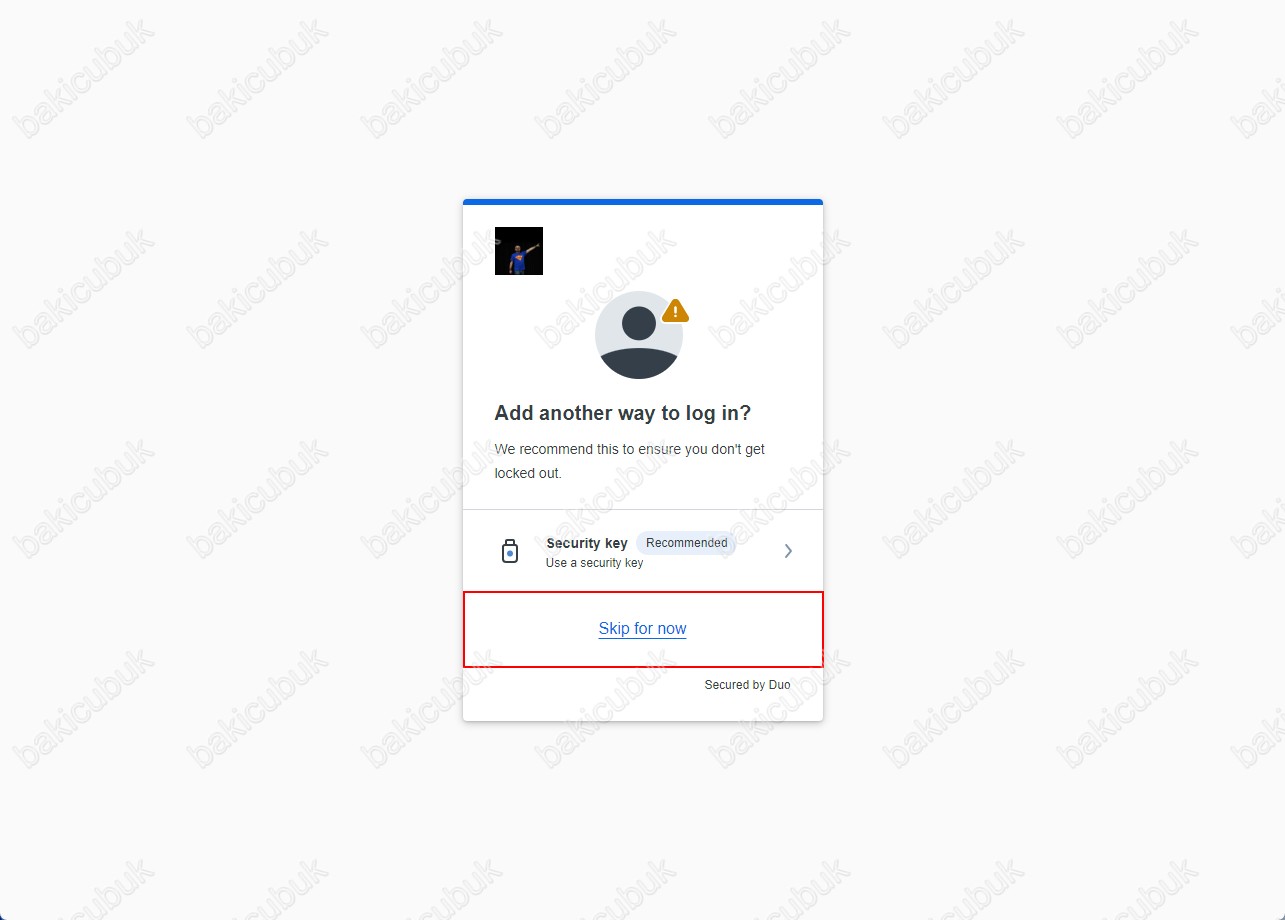

Add another way to log in ekranın da Security key için herhangi bir yapılandırma yapmayacağımız için Skip for now diyerek devam ediyoruz.

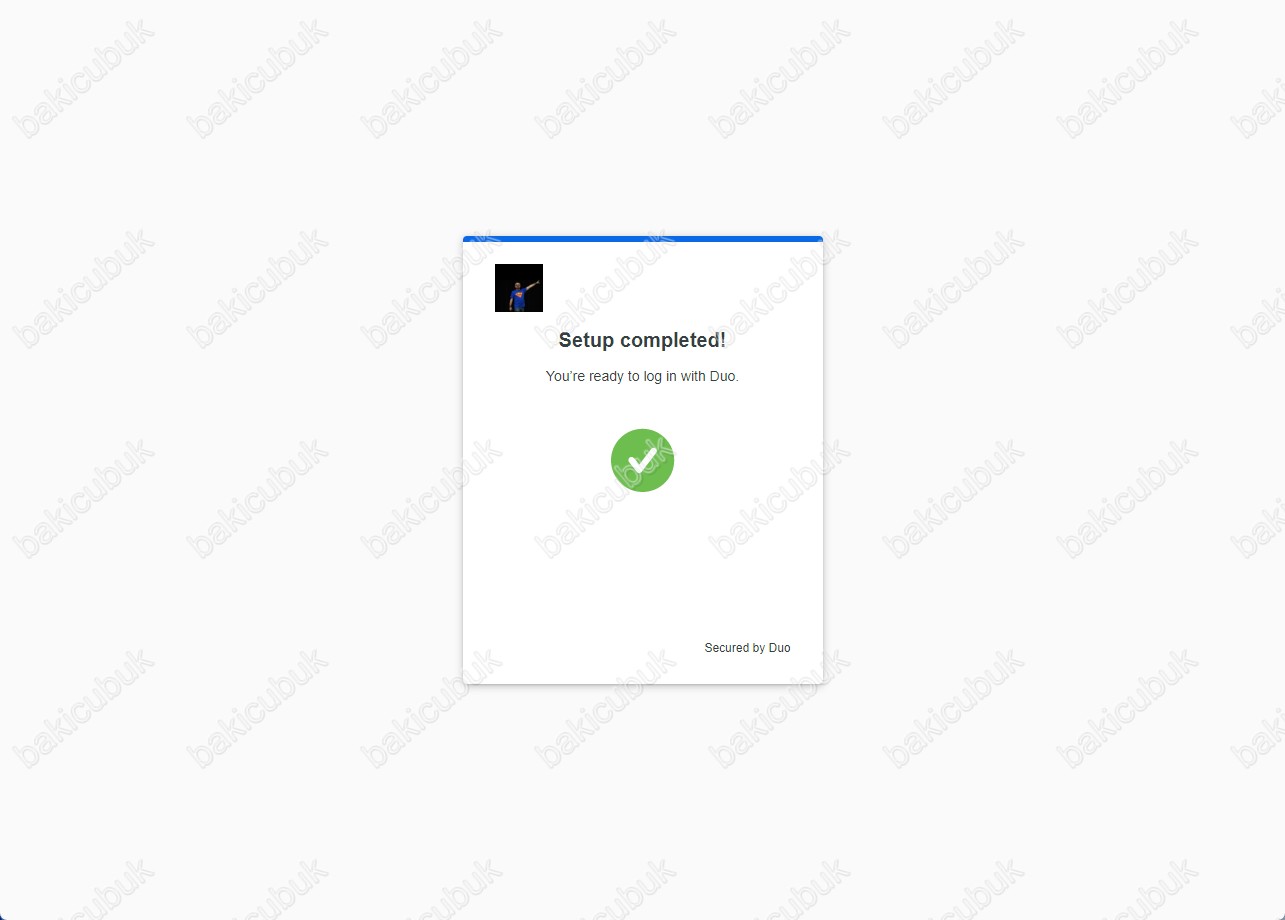

Setup completed ekranın da gerekli yapılandırmanın tamamlandığını görüyoruz.

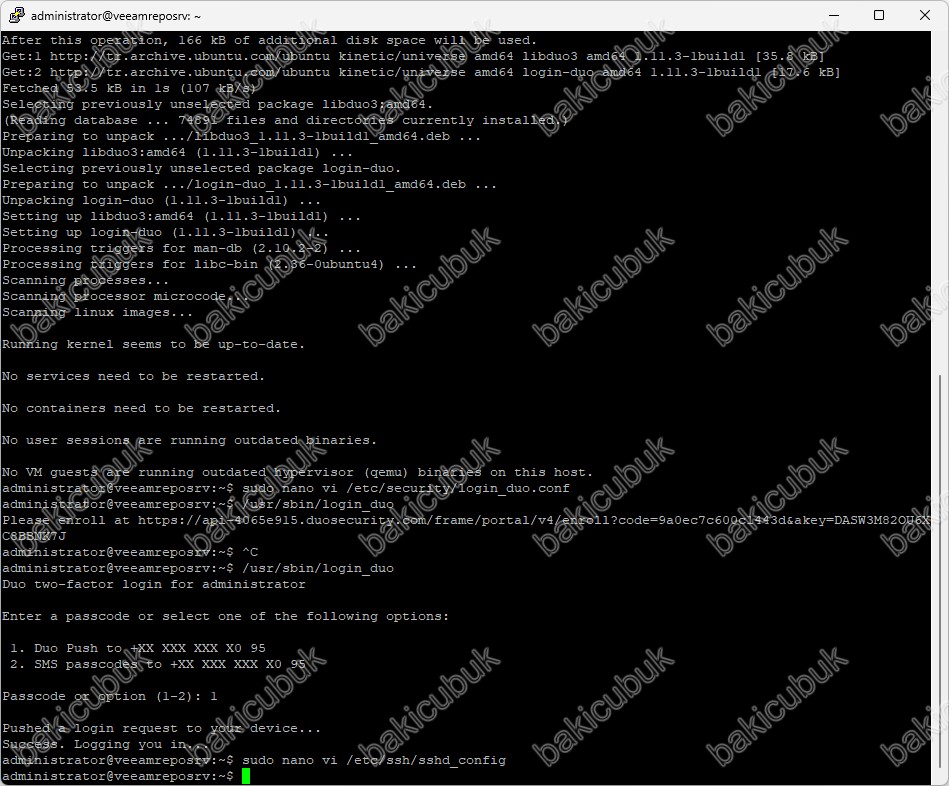

Duo Mobile uygulamasın da gerekli yapılandırmayı tamamladıktan sonra Ubuntu 22.10 sunucumuz üzerinde login_duo uygulamasını kontrol ediyoruz.

Bunun için ” /usr/sbin/login_duo “ komutu çalıştırıyoruz.

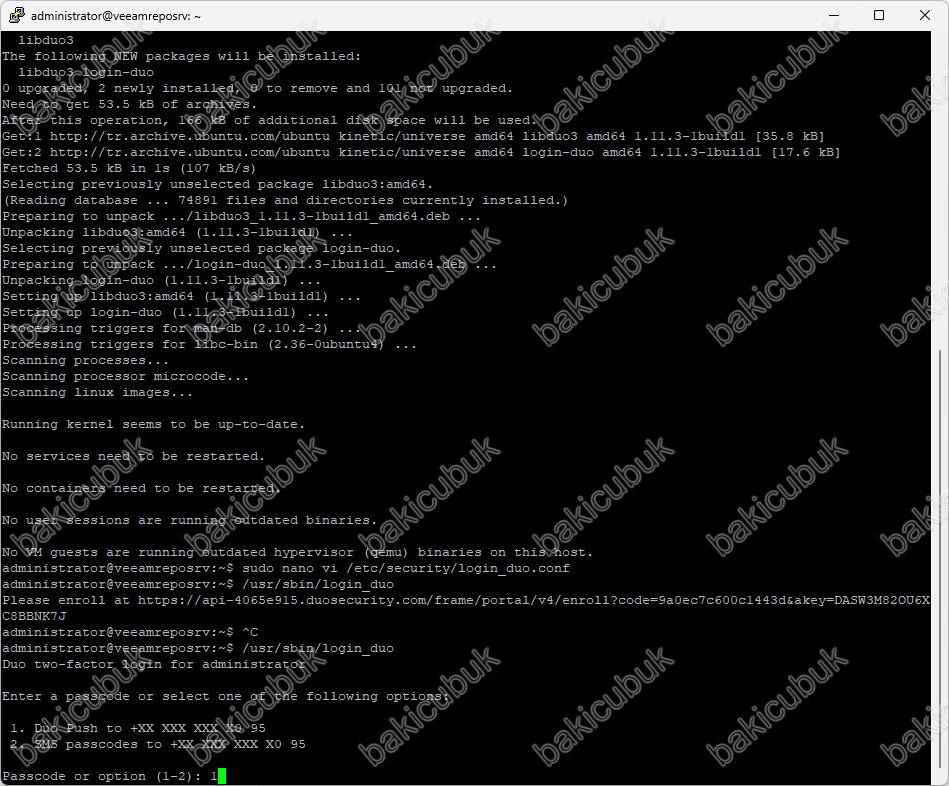

/usr/sbin/login_duo komutunu çalıştırdıktan sonra Enter a passcode or select one of the following options seçeneği altında

- Duo Push to +XX XXX XXX X095 : Bu seçenek ile yapılandırmış olduğunuz Duo Mobile uygulaması üzerine login için uyarı gönderebilirsiniz.

- SMS passcoded to +XX XXX XXX X095 : Bu seçenek ile yapılandırmış olduğunuz Mobil Telefonu Numarası‘na login için SMS olarak kod gönderebilirsiniz.

Passcode or option (1-2) : Bu seçenek ile yapılandırmış olduğunuz Duo Mobile uygulaması üzerine uyarı gönderilmesi ya da Mobil Telefonu Numarası‘na SMS olarak kod gönderilmesi ile login olacağınızı seçebilirsiniz.

/usr/sbin/login_duo komutunu çalıştırdıktan sonra Enter a passcode or select one of the following options seçeneği altında

Passcode or option (1-2) : 1 yazarak yapılandırmış olduğunuz Duo Mobile uygulaması üzerine login için uyarı göndermesini sağlıyoruz.

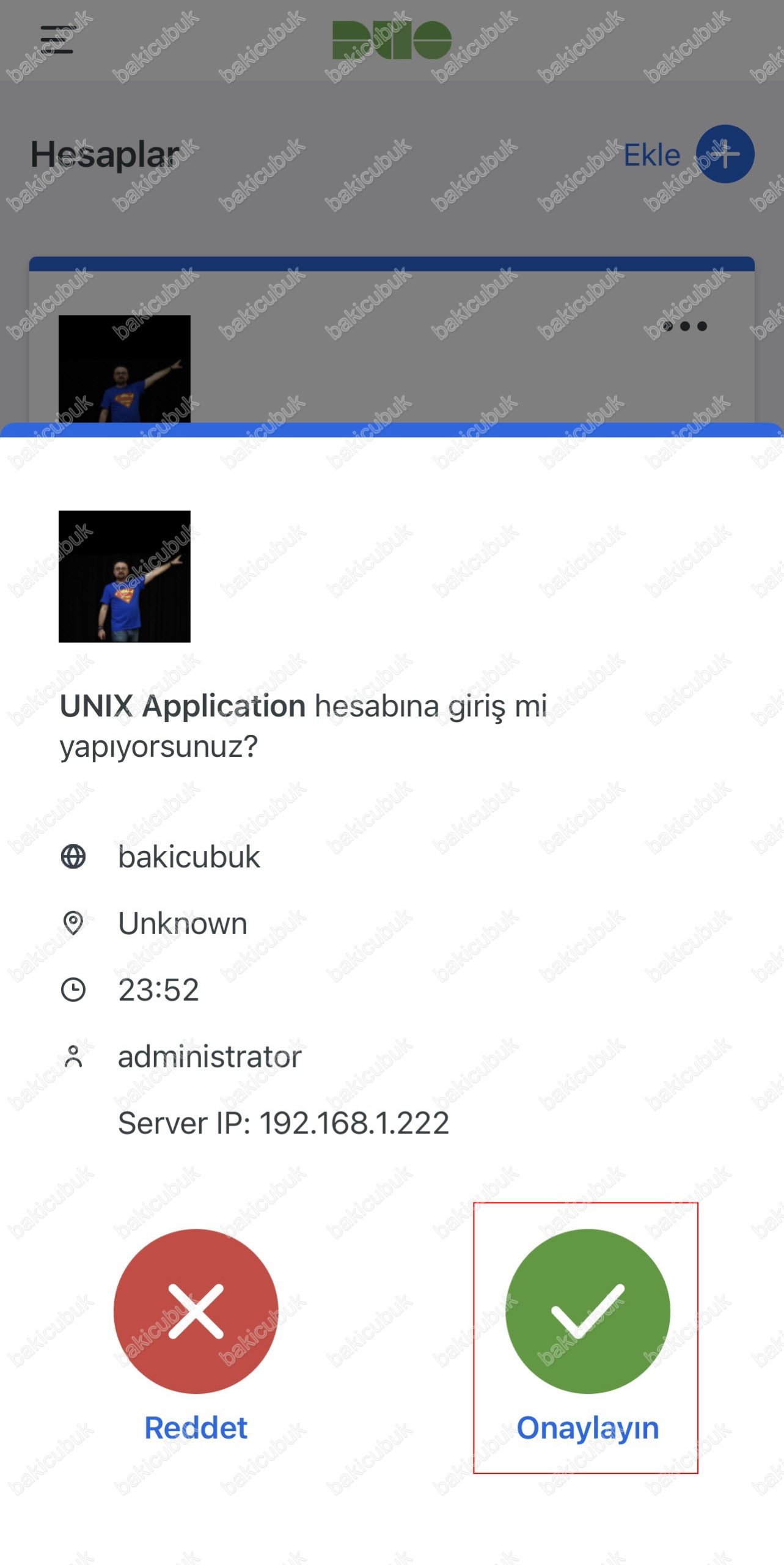

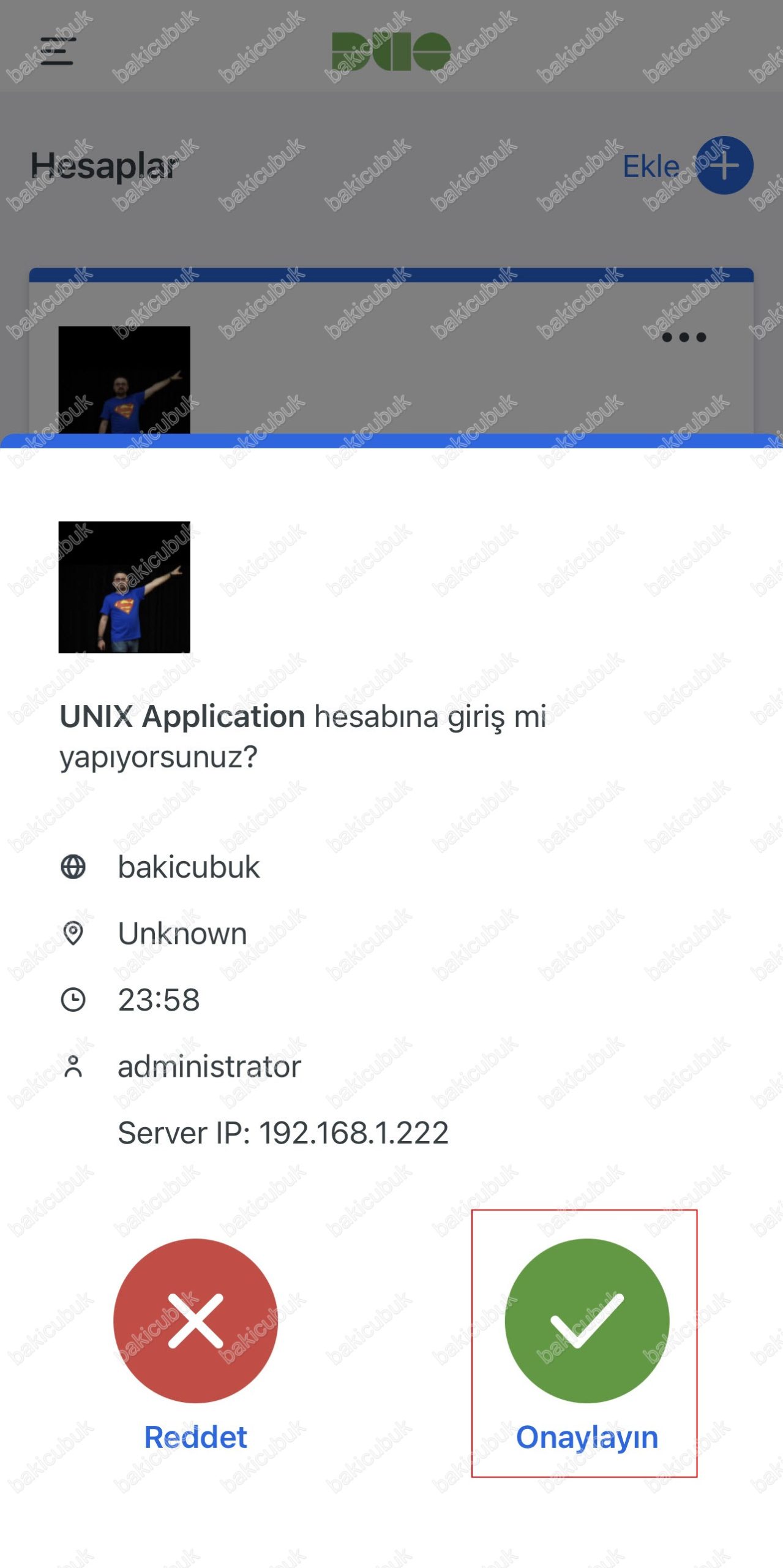

Duo Mobile uygulamasına login için uyarı geldiğini görüyoruz.

Duo Mobile uygulamasın da Onaylayın seçeneğine tıklıyoruz ve login işlemini sağlıyoruz.

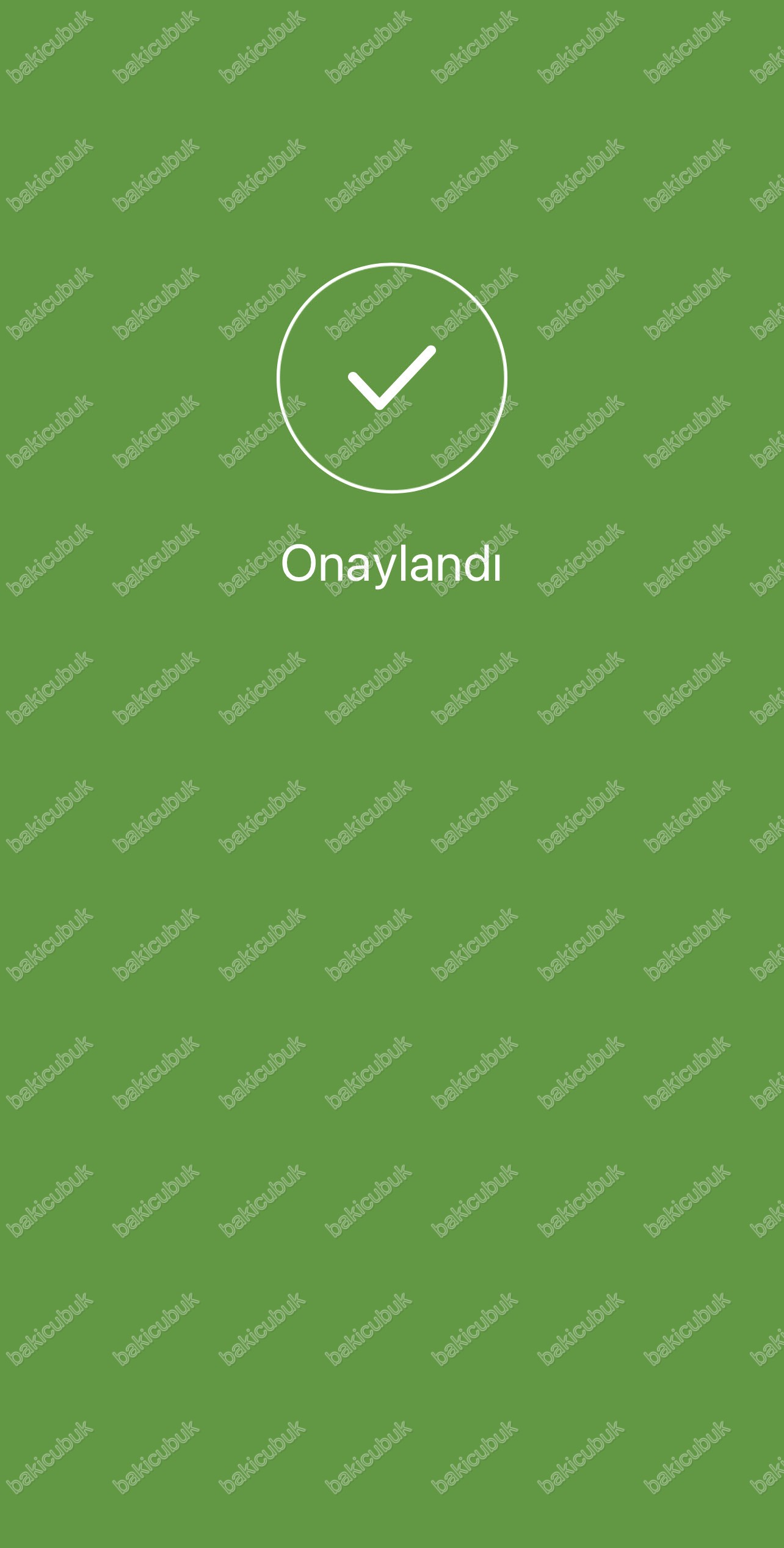

Duo Mobile uygulamasında Onaylayın seçeneğine tıkladıktan sonra Onaylandı olarak görüyoruz.

/usr/sbin/login_duo komutunu çalıştırdıktan ve Duo Mobile uygulamasında onay verdikten sonra Success. Loggin you in… uyarısını görüyoruz.

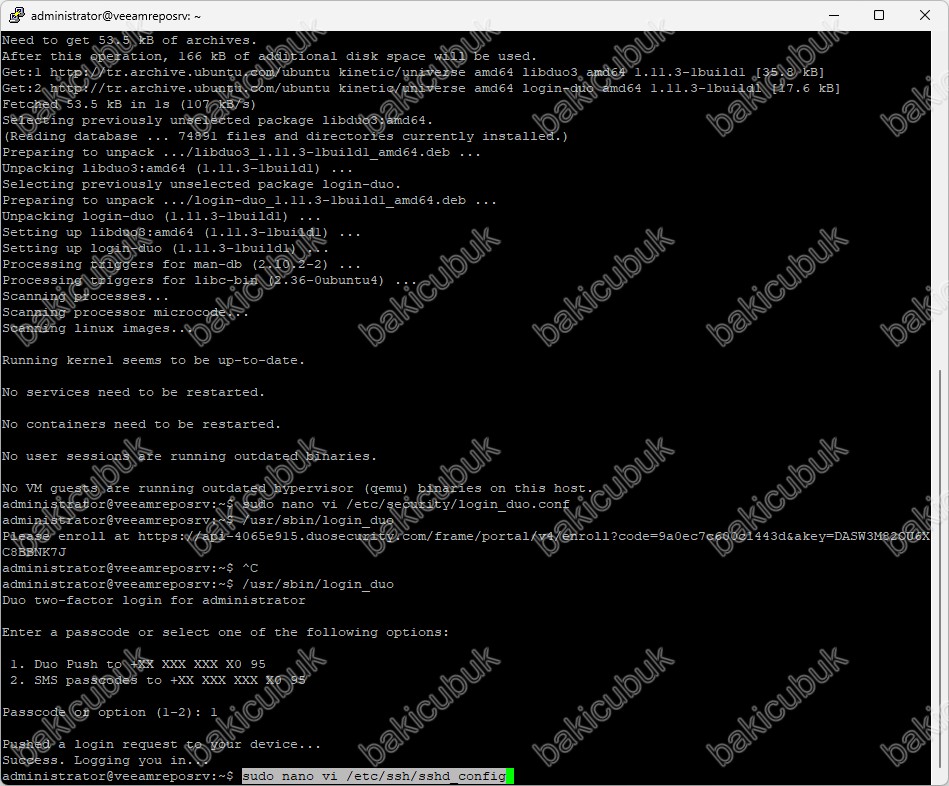

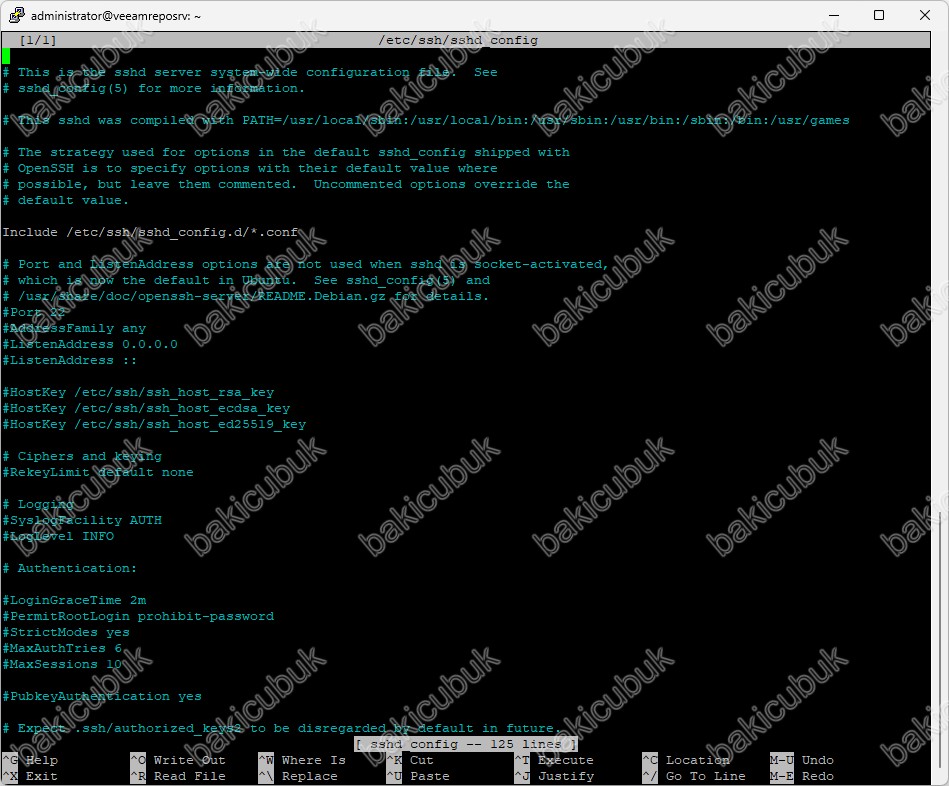

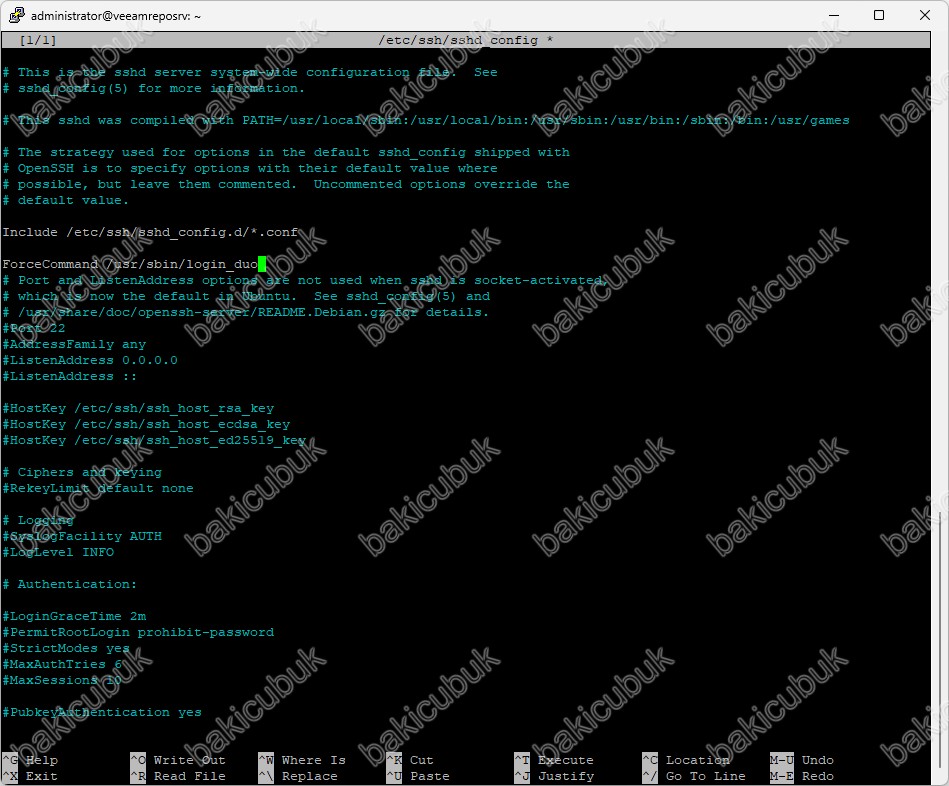

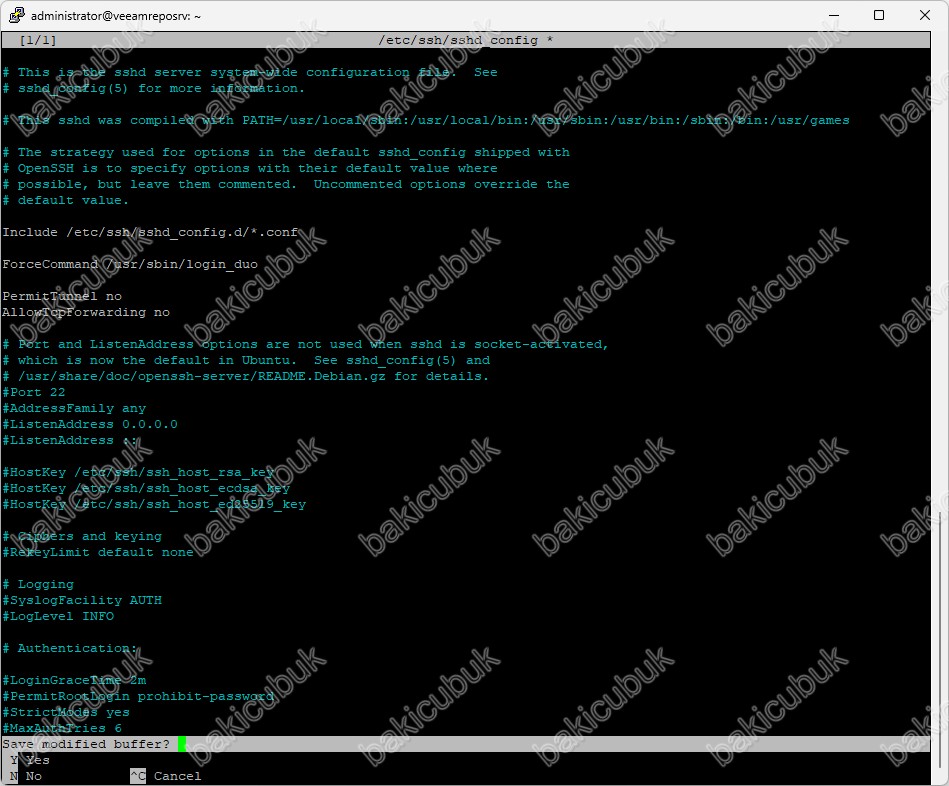

Hardened Repository (Immutability) üzerindeki her SSH oturumu için MFA’yı etkinleştirmek için /etc/ssh/sshd_config dosyasını düzenliyoruz.

Bunun için ” sudo nano vi /etc/ssh/sshd_config ” komutu çalıştırıyoruz.

Karşımıza gelen ekran da Ctrl + X tuşuna basarak devam ediyoruz.

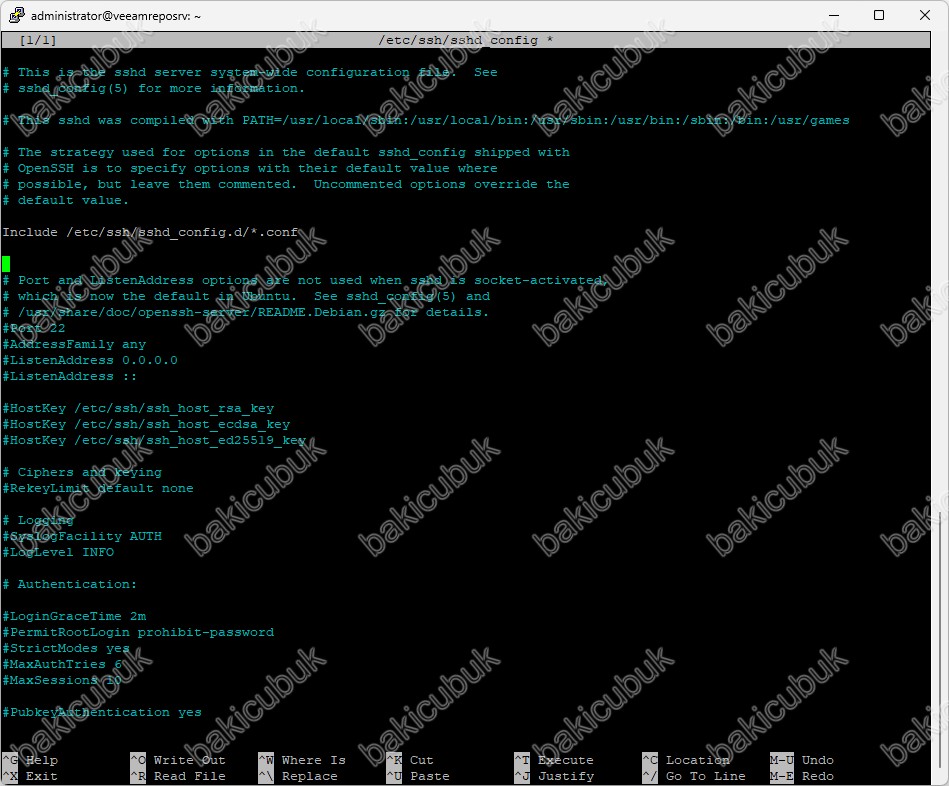

Include /etc/ssh/sshd_config.d/*.conf satırı altına gerekli kodları eklememiz gerekiyor.

Include /etc/ssh/sshd_config.d/*.conf satırı altına geliyoruz.

Hardened Repository (Immutability) üzerindeki her SSH oturumu için MFA’yı etkinleştirmek için Include /etc/ssh/sshd_config.d/*.conf satırı altına kod ekliyoruz. ( OpenSSH 4.4 veya üstü gereklidir )

Bunun için Include /etc/ssh/sshd_config.d/*.conf satırı altına ” ForceCommand /usr/sbin/login_duo ” kodunu ekliyoruz.

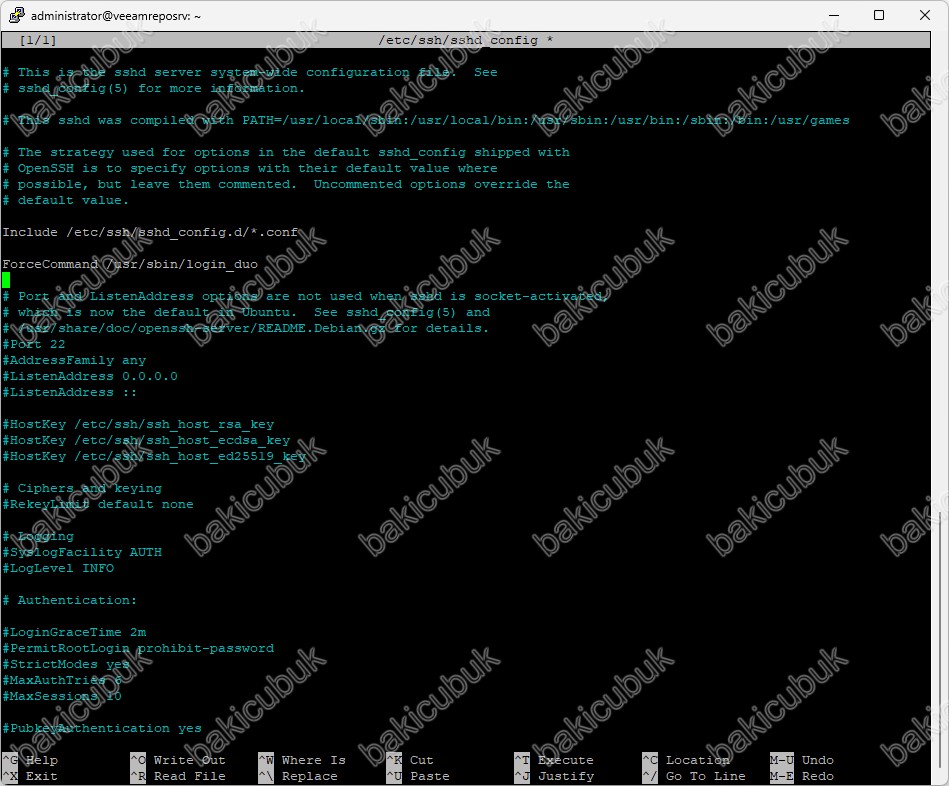

ForceCommand /usr/sbin/login_duo kodunu ekledik.

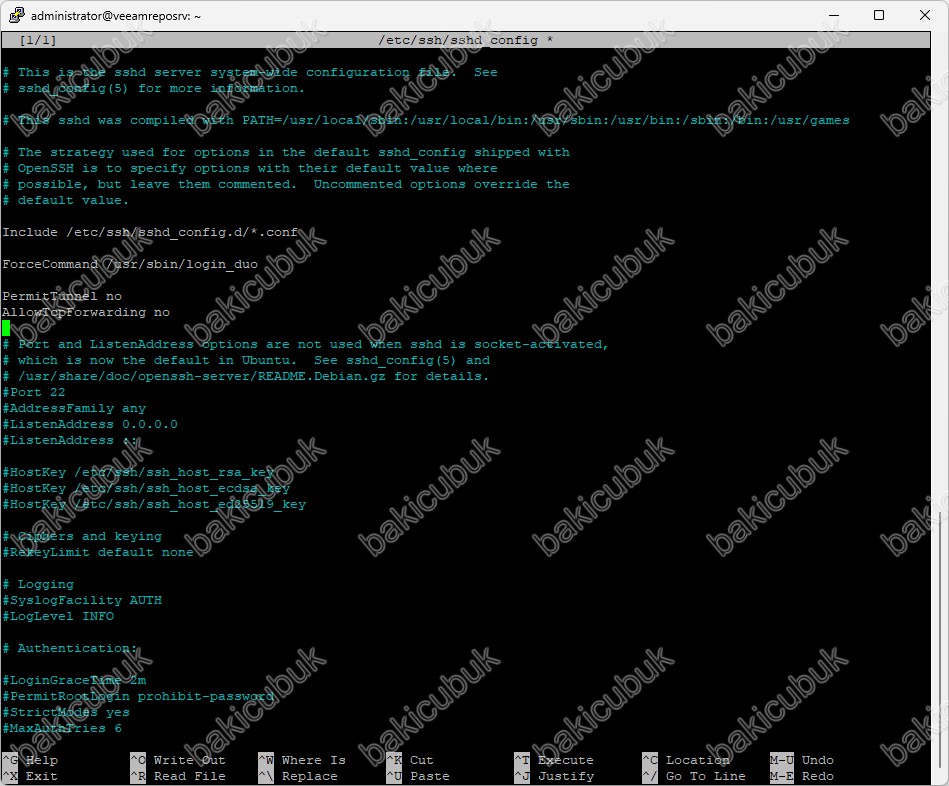

Hardened Repository (Immutability) üzerindeki SSH ile oturum açma işlemlerinin güvenliğini sağlamak için /etc/ssh/sshd_config dosyasındaki PermitTunnel ve AllowTcpForwarding parametrelerini devre dışı bırakmamız gerekiyor.

Bunun için Include /etc/ssh/sshd_config.d/*.conf satırı altına ” PermitTunnel no ” ve ” AllowTcpForwarding no ” kodlarını ekliyoruz.

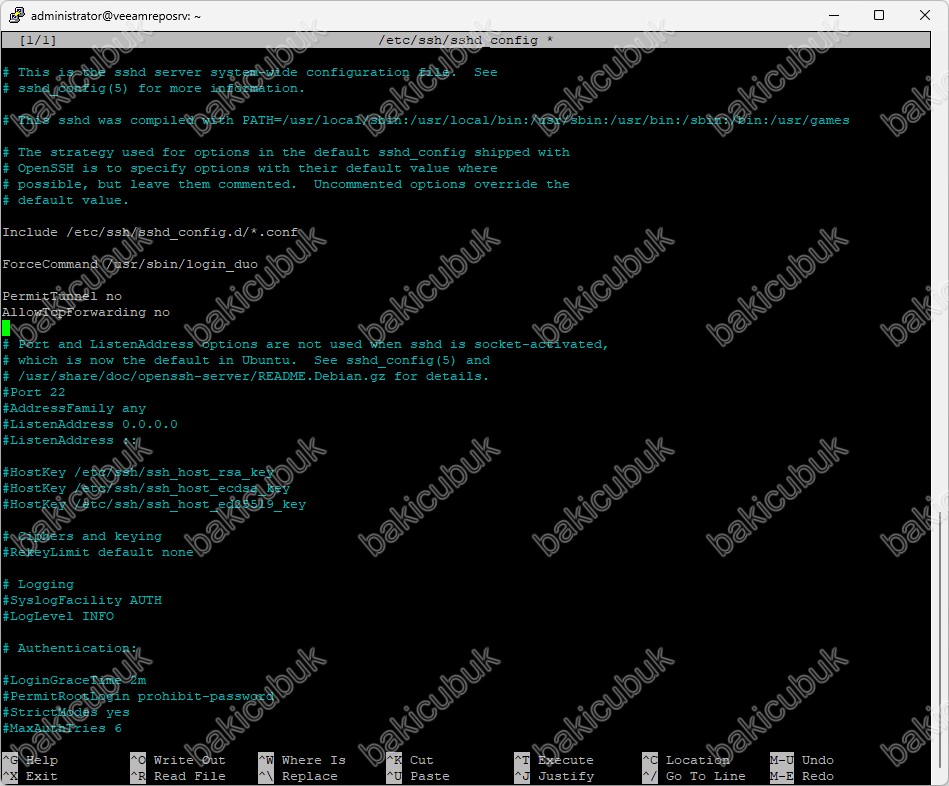

/etc/ssh/sshd_config dosyasına Include /etc/ssh/sshd_config.d/*.conf satırı altına gerekli komutları ekledik.

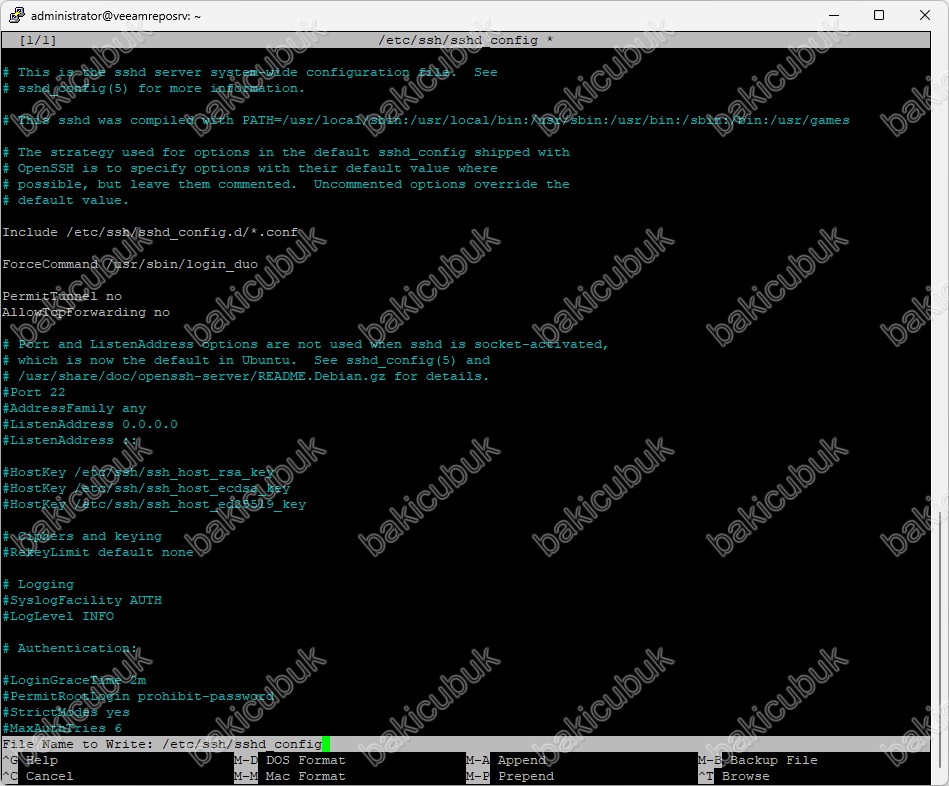

Ctrl + X tuş kombinasyonu ile /etc/ssh/sshd_config yapılandırmasından çıkış yapıyoruz.

Öncelikli olarak gerekli değişikliğin etkin olması için Y ( Yes ) yazıyoruz ve Enter tuşuna basıyoruz.

Enter tuşuna basarak /etc/ssh/sshd_config dosyası üzerinde gerekli yapılandırmanın kayıt edilmesini sağlıyoruz.

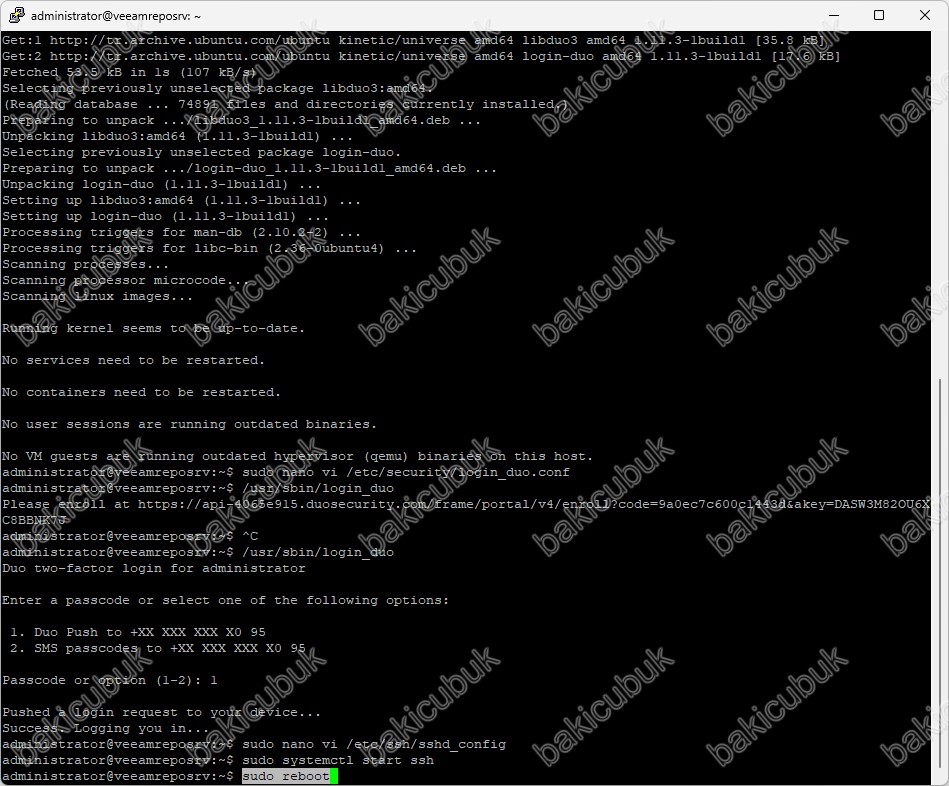

/etc/ssh/sshd_config dosyası üzerinde gerekli yapılandırmayı tamamladık ve sudo nano vi /etc/ssh/sshd_config komutundan çıkış sağladık.

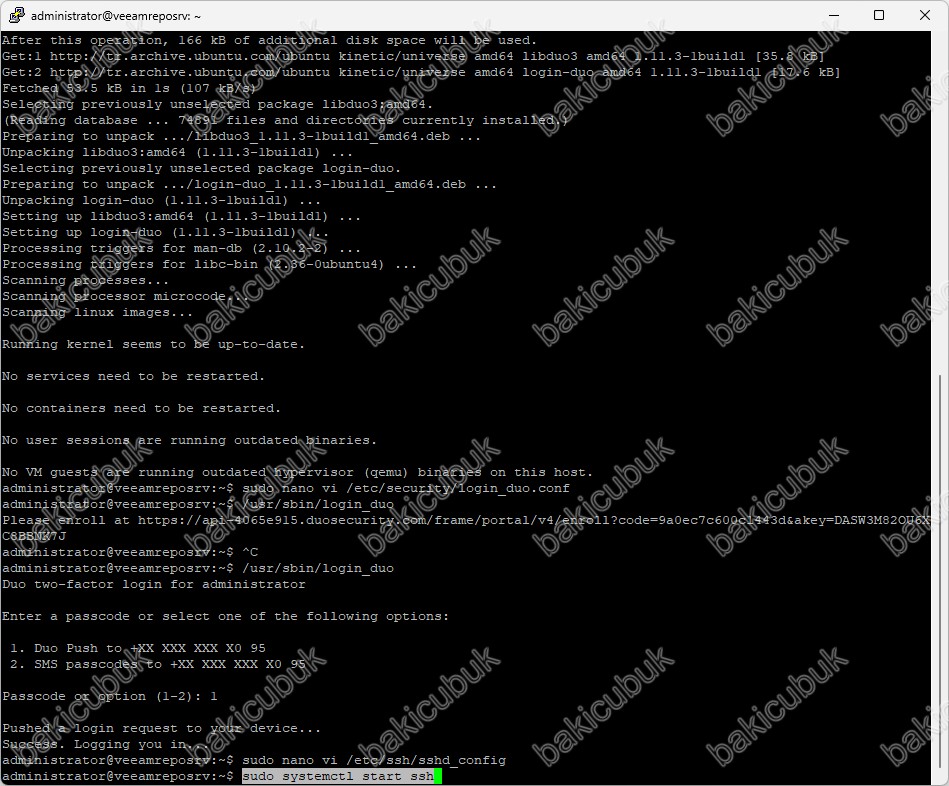

Ubuntu 22.10 sunucumuz üzerinde SSH hizmetini yeniden başlatıyoruz.

Bunun için ” sudo systemctl start ssh “ komutu çalıştırıyoruz.

sudo systemctl start ssh komutunu çalıştırdıktan sonra tamamlandığını görüyoruz.

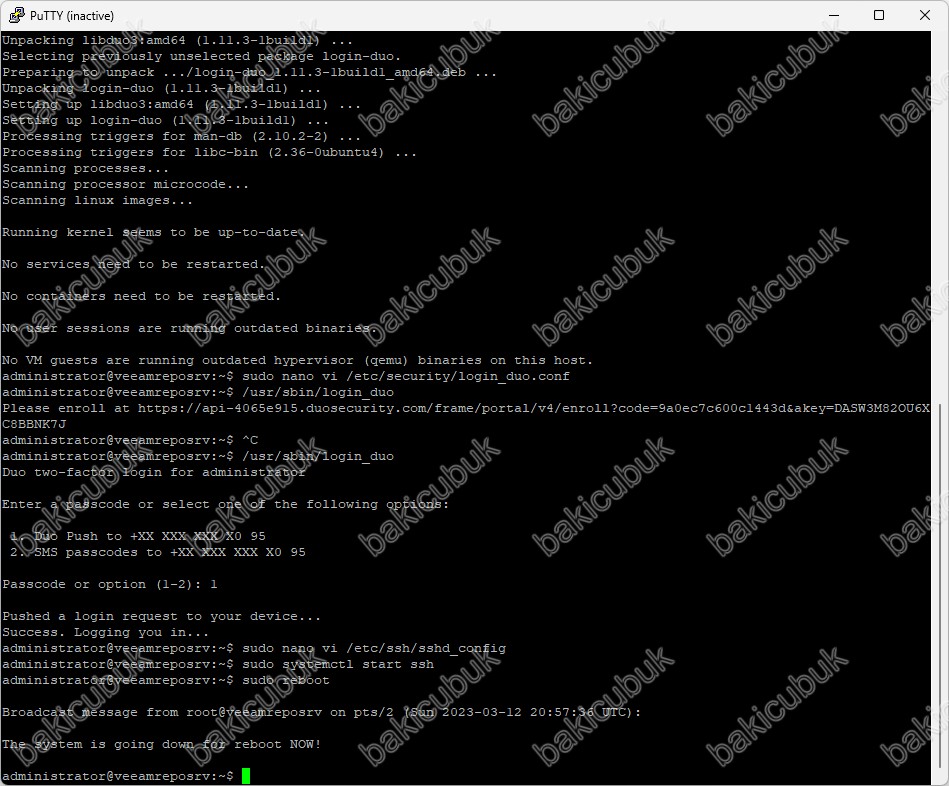

Ubuntu 22.10 sunucumuz üzerinde gerekli yapılandırmayı tamamladıktan sonra sunucumuzu yeniden başlatıyoruz.

Bunun için ” sudo reboot ” komutu çalıştırıyoruz.

Ubuntu 22.10 sunucumuzun yeniden başlatıldığı uyarısını alıyoruz.

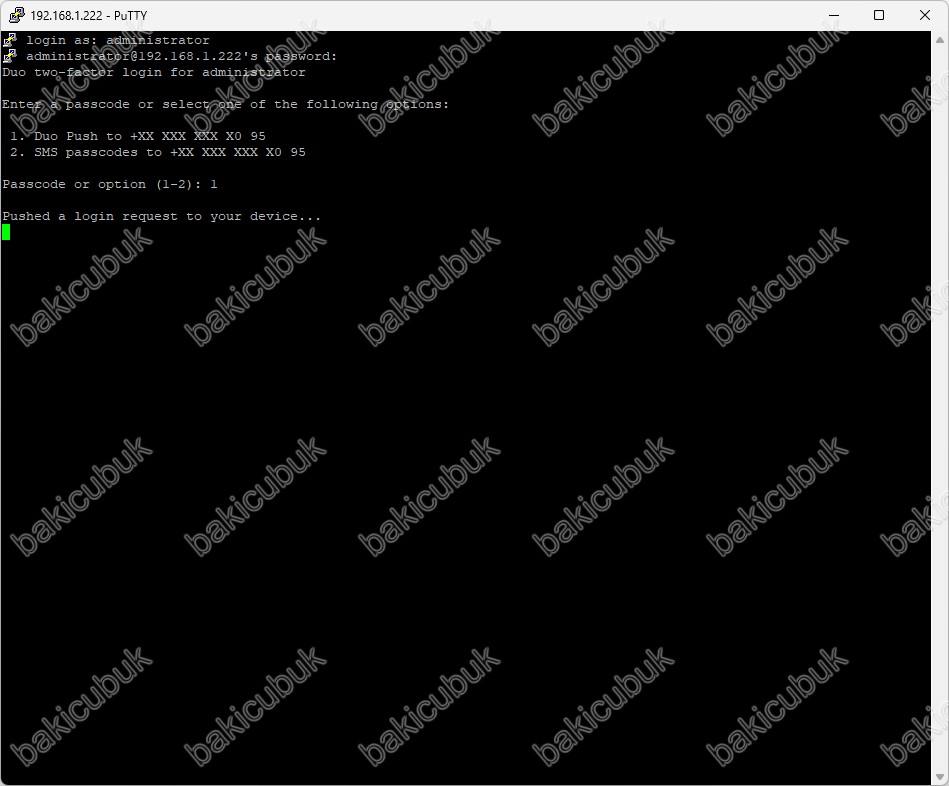

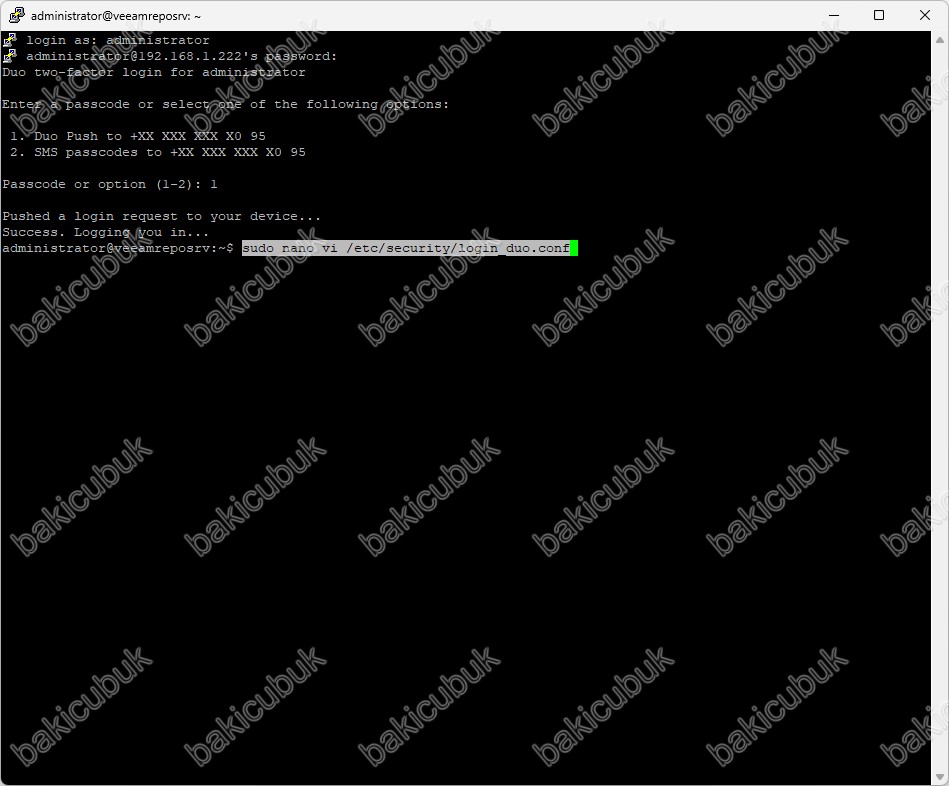

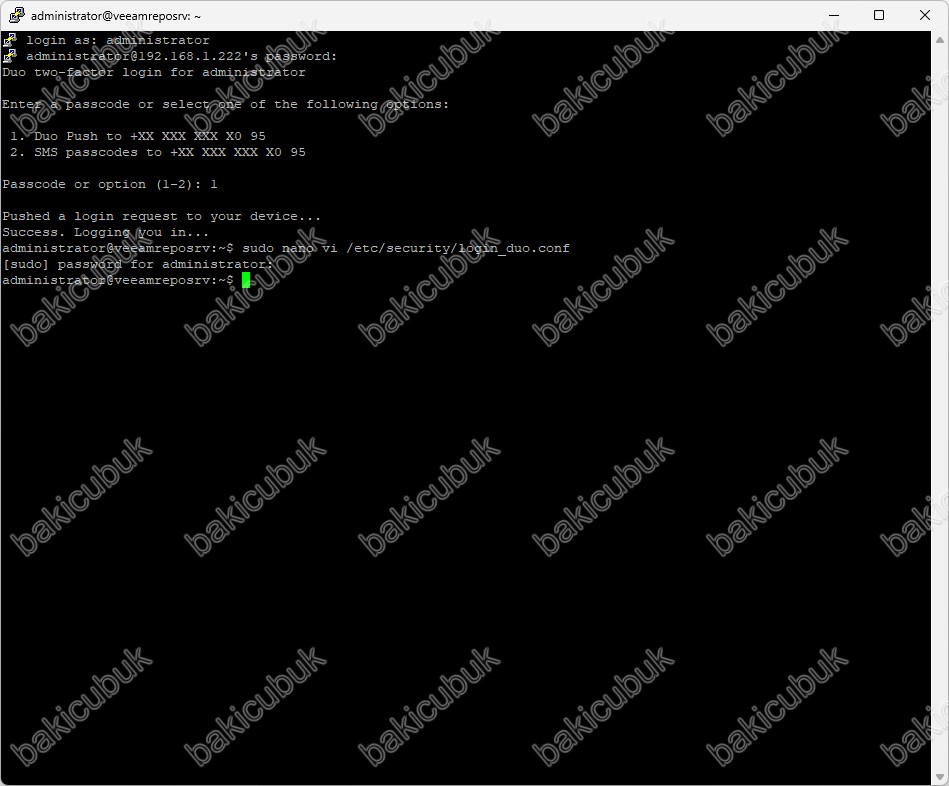

login as ekranın da Ubuntu 22.10 sunucumuzun kurulumun da oluşturduğumuz adminstrator kullanıcısı ile bağlantı sağlıyoruz.

administrator kullanıcısını yazıyoruz ve Enter tuşuna basıyoruz.

administrator kullanıcısının Password ( Parola ) yazıyoruz ve Enter tuşuna basıyoruz.

login as ekranın da Enter a passcode or select one of the following options seçeneği altında

- Duo Push to +XX XXX XXX X095 : Bu seçenek ile yapılandırmış olduğunuz Duo Mobile uygulaması üzerine login için uyarı gönderebilirsiniz.

- SMS passcoded to +XX XXX XXX X095 : Bu seçenek ile yapılandırmış olduğunuz Cep Telefonu Numarası‘na login için SMS olarak kod gönderebilirsiniz.

Passcode or option (1-2) : Bu seçenek ile yapılandırmış olduğunuz Duo Mobile uygulaması üzerine uyarı gönderilmesi ya da Cep Telefonu Numarası‘na SMS olarak kod gönderilmesi ile login olacağınızı seçebilirsiniz.

login as ekranın da Enter a passcode or select one of the following options seçeneği altında

Passcode or option (1-2) : 1 yazarak yapılandırmış olduğunuz Duo Mobile uygulaması üzerine login için uyarı göndermesini sağlıyoruz.

login as ekranın da Enter a passcode or select one of the following options seçeneği altında

Passcode or option (1-2) : 1 yazarak yapılandırmış olduğunuz Duo Mobile uygulaması üzerine login için uyarı gönderildiğini görüyoruz.

Duo Mobile uygulamasına login için uyarı geldiğini görüyoruz.

Duo Mobile uygulamasın da Onaylayın seçeneğine tıklıyoruz ve login işlemini sağlıyoruz.

Duo Mobile uygulamasın da Onaylayın seçeneğine tıkladıktan sonra Onaylandı olarak görüyoruz. Login işlemini başarılı bir şekilde tamamlandığını görüyoruz.

login as ekranın da login olduktan sonra Success. Loggin you in… uyarısını görüyoruz.

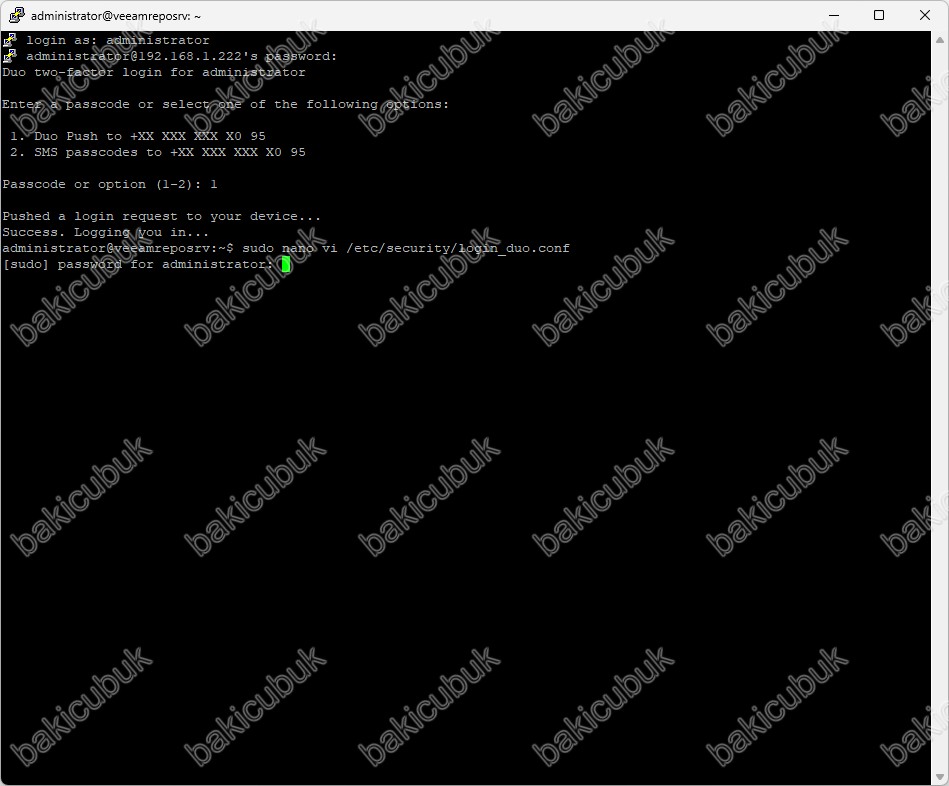

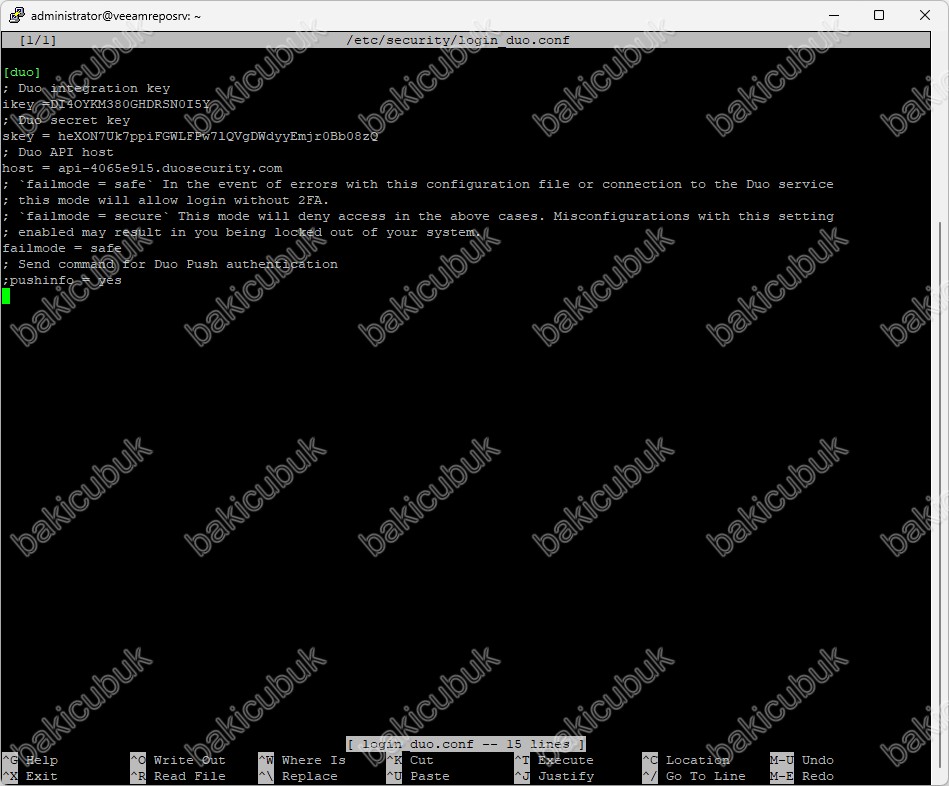

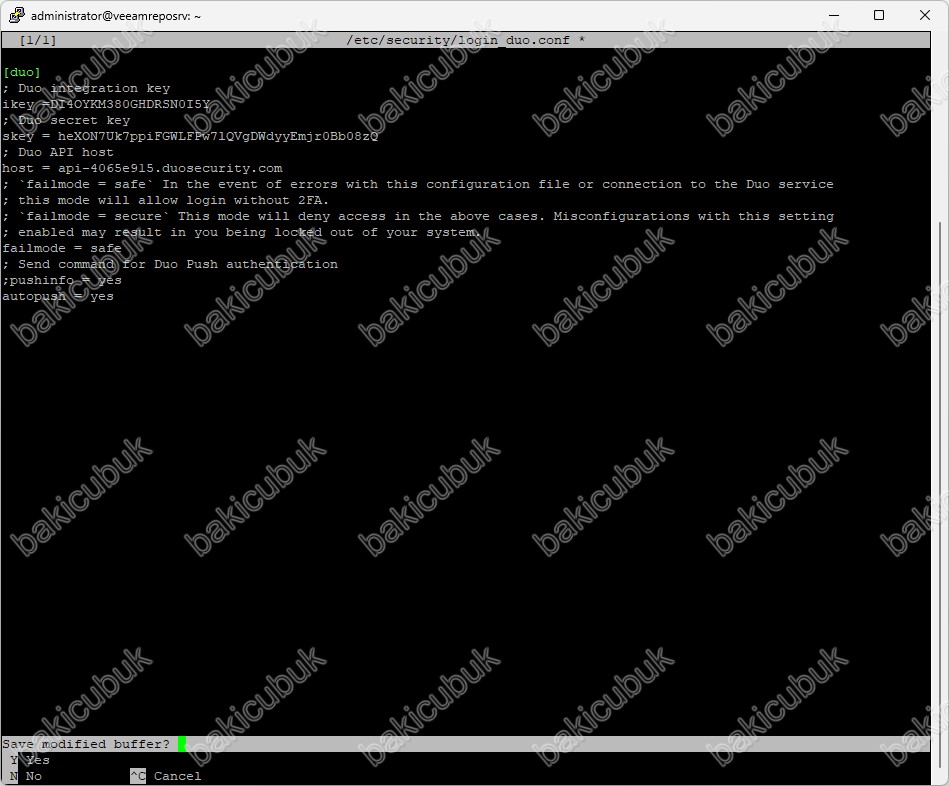

Kod ile girmek yerine anında oturum açma istekleri almak istiyorsanız. /etc/security/login_duo.conf dosyasını düzenliyoruz.

Bunun için ” sudo nano vi /etc/security/login_duo.conf ” komutu çalıştırıyoruz.

[sudo] password for administrator satırına administrator kullanıcısının Password ( Parola ) yazıyoruz ve Enter tuşuna basıyoruz.

Karşımıza gelen ekran da Ctrl + X tuşuna basarak devam ediyoruz.

/etc/security/login_duo.conf dosyası içinde en alt satıra geliyoruz.

/etc/security/login_duo.conf dosyası içinde en alt satırda bulunan pushinfo=yes satırı altına geliyoruz.

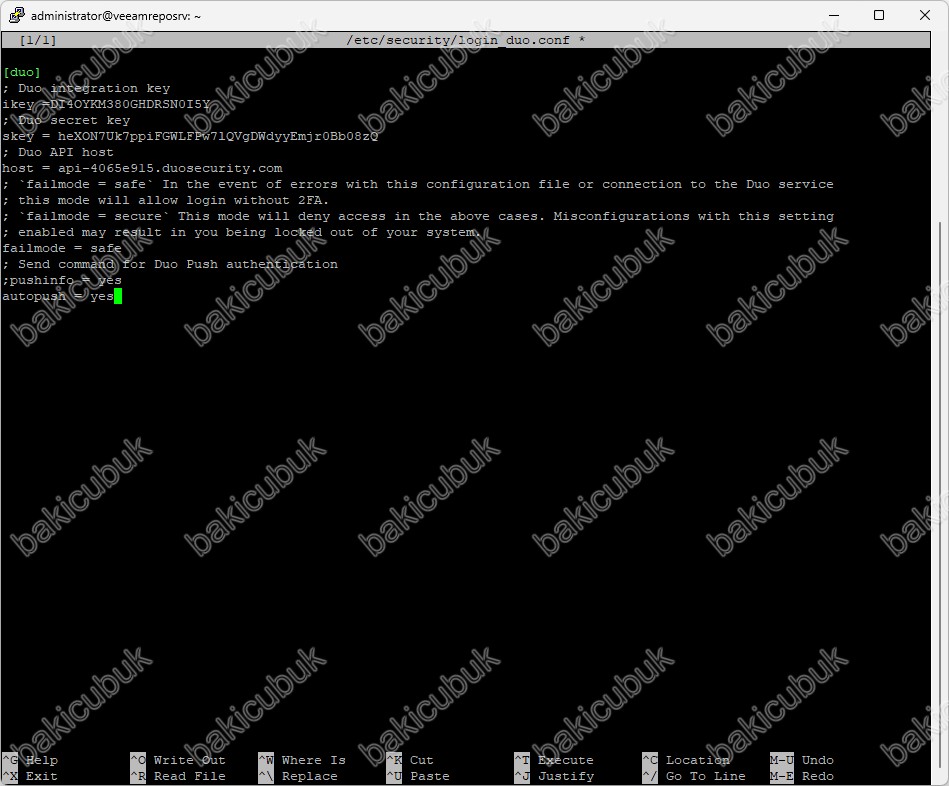

/etc/security/login_duo.conf dosyası içinde en alt satırda bulunan pushinfo=yes satırı altına aşağıdaki komutu ekliyoruz.

autopush = yes

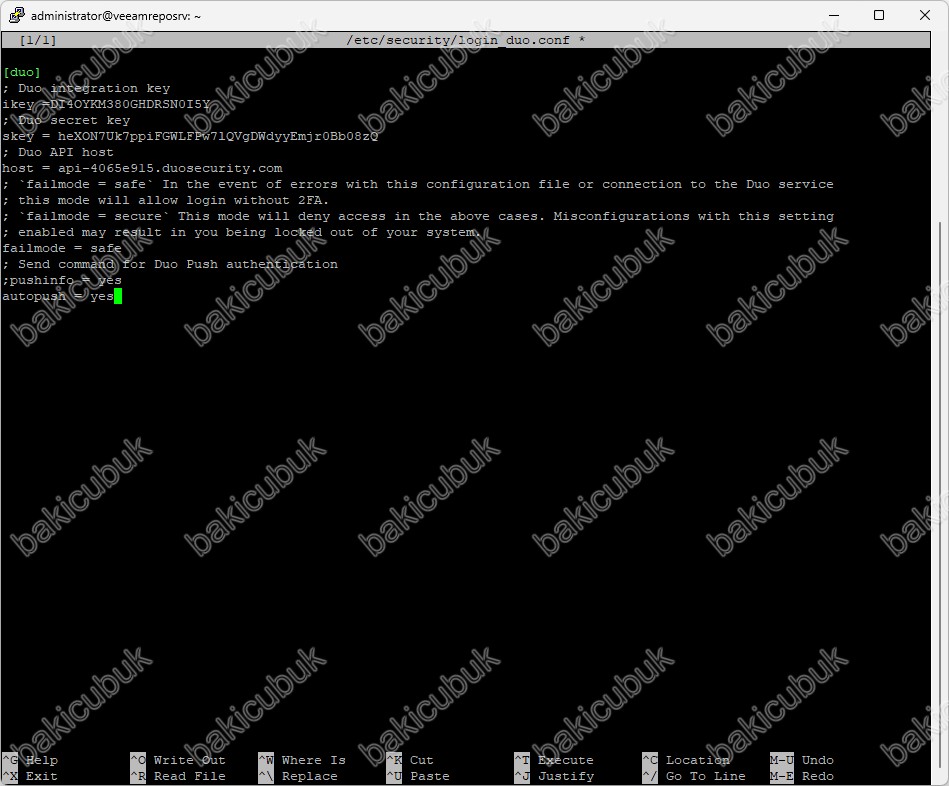

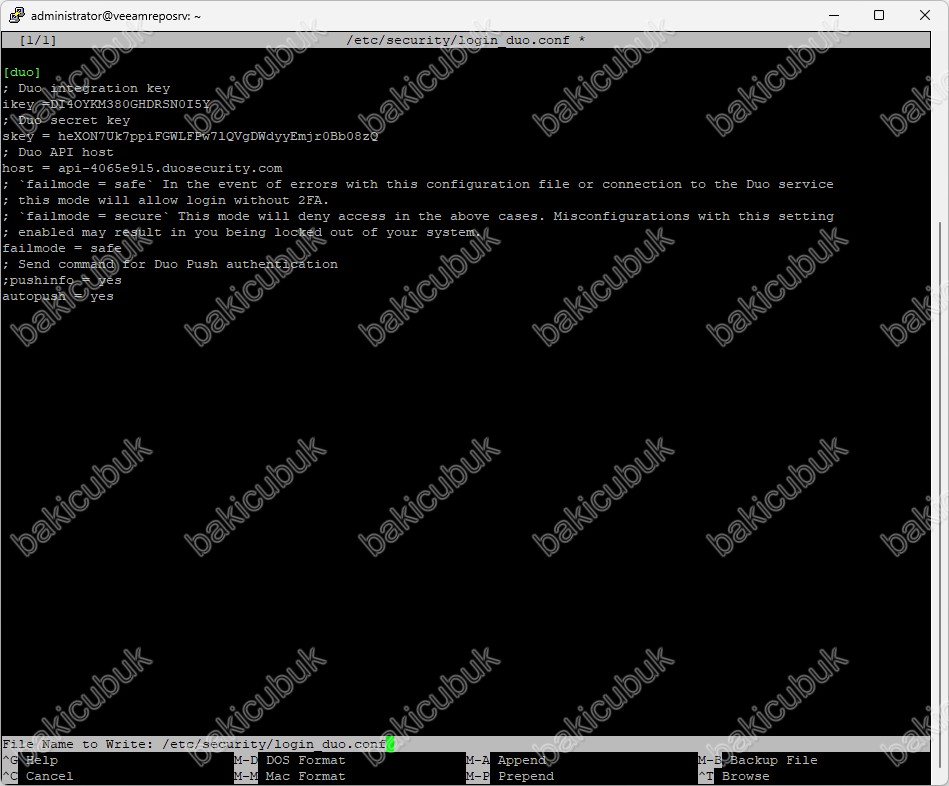

Ctrl + X tuş kombinasyonu ile /etc/security/login_duo.conf yapılandırmasından çıkış yapıyoruz.

Öncelikli olarak gerekli değişikliğin etkin olması için Y ( Yes ) yazıyoruz ve Enter tuşuna basıyoruz.

Enter tuşuna basarak /etc/security/login_duo.conf dosyası üzerinde gerekli yapılandırmanın kayıt edilmesini sağlıyoruz.

/etc/security/login_duo.conf dosyası üzerinde gerekli yapılandırmayı tamamladık ve sudo nano vi /etc/security/login_duo.conf komutundan çıkış sağladık.

SSH hizmeti ile oturum açmaların devre dışı bırakılması önerilse de, Hardened Repository depolama sunucunuza MFA kimlik doğrulaması eklemek, ek bir güvenlik katmanı eklemiş olursunuz.

SSH oturumları için MFA eklemenin yanı sıra, Hardened Repository depolama sunucunuzu Internet’ten doğrudan erişim olmadığından emin olun ve istenmeyen trafiği engelleyin. İnternet çıkış trafiğine yalnızca DUO uygulaması Ubuntu ( veya Linux ürünleri ) güncelleştirmesi ve NTP hizmetleri için izin verilmelidir.

Başka bir yazımızda görüşmek dileğiyle…