Günümüzde bilgisayarlar ev yada iş ortamlarında çok yaygın olarak kullanılmaktadır. Özellikle internet’in çok geniş kullanımı da göz önüne alındığında bilgisayarların ihtiyaç duyduğu güvenlik göz ardı edilemeyecek bir hal alır.

1. Policy Nedir?

Günümüzde bilgisayarlar ev yada iş ortamlarında çok yaygın olarak kullanılmaktadır. Özellikle internet’in çok geniş kullanımı da göz önüne alındığında bilgisayarların ihtiyaç duyduğu güvenlik göz ardı edilemeyecek bir hal alır. Tabi ki bu söz konusu ettiğimiz güvenlik seviyesi, kurumlar, networkler ve bilgisayarın hangi işlevde kullanılıyor olduğuna bağlı olarak değişiklik göstermektedir. Örnek olarak 10 bilgisayardan oluşmuş ve sadece günlük yazışmalar için kullanılan bir network ile, belki binlerce bilgisayardan oluşmuş, bankacılık alanında hizmet veren bir network’un ihtiyaç duyduğu güvenlik seviyesi aynı değildir. İşte bu değişik seviyelerde ki güvenlik ihtiyaçlarını policy’ler ayarlamaktadır.

Policy’ler, güvenliğin yanı sıra kullanıcıların ihtiyaç duyduğu çalışma ortamlarının yaratılması, kullanıcılara belli bazı hakların verilmesi veya kısıtlanması, kullanıcıların ihtiyaç duyduğu programların kurulması gibi manuel yapıldıklarında çok zaman harcayacak işlemlerin merkezi bir yerden otomatik yapılmasına izin veren yönetimsel araçlar olarak tarif edilebilir.

Policy’nin çalışması obje tabanlıdır. Tıpkı Microsoft Word’ün bilgiyi .DOC uzantılı dosyada saklaması gibi, policy ile uygulanmasını istediğimiz ayarlar ve kurallar Group Policy Object (GPO) dediğimiz dosyalarda saklanır. Bu bahsettiğimiz kuralların belirlenmesi ve yaratılması için Group Policy Editör!ü kullanırız. Yarattığımız GPO (Group Policy Object) bilgisayar tarafından okunur ve belirtilen ayarlar makine tarafından işlenerek gereken ayarlamalar yapılır.

Genel olarak iki tür policy’nin varlığından söz edebiliriz. Bunlardan ilki tek bir bilgisayar için düzenlenen ve bilgisayarda yerel olarak bulunan policy’dir. İkinci tür policy domain ortamında merkezi bir yerden (Domain Controller) ayarlanıp birden fazla bilgisayar için düzenleme yapan policy’dir. Bir bilgisayara local (yerel) ve domain policyleri aynı anda uygulanabilir. Ama her zaman domain grup policy yerel policy’e göre üstünlük sağlar. Bu konuya daha sonra tekrar döneceğiz. Şimdi local (yerel) Policy’lerin nasıl çalıştığından ve nasıl düzenlendiğinden bahsedelim

2. Policy Türleri

Genel olarak iki tür policy’nin olduğu söylenebilir. Local policyler ve domain ortamında bir den çok bilgisayara aynı anda uyugulanabilen Group Policy. Uygulanma yöntemi ve hazırlanışı farklı olsa da her iki policy türünün amacı aynıdır. Bilgisayarda security, temel bazı kullanıcı hakları gibi konularda düzenlemeler yapmak. Local policyleri hazırlamak ve uygulamak için Local Group policy, Security Configuration and Analysis gibi araçlar kullanılırken, domain policy’de Active Directory ve Domain Group Policy kullanılır.

3. Uygulanma Sırası

Policy’lerin uygulanmasının belli bir sırası vardır. Bu sıranın anlaşılması için öncelikle Group Policy Container’in ne olduğunu açıklamamız gerekir. Group Policy Container (GPC) bir policy’nin uygulandığı yerdir. Bu yer Site, Domain ya da Organizational Unit (OU) olabilir. İşte Group Policy’nin uygulanabildiği bu noktalara GPC yani Group Policy container denir. Bir de domain’den bağımsız olarak her bir bilgisayara uygulanabilen policy vardır ki biz buna Local Policy adını veriyoruz. Kendisine local policy uygulanmış bir bilgisayar aynı zamanda bir Domaine üye olabilir. Üye olduğu domainde içinde bulunduğu container’a göre sırasıyla site, domain, sonrasında OU ve en nihayetinde local policy’lerden etkilenebilir. Farklı policylerin uygulanma sırası sayesinde çıkabilecek karmaşa bir nebze olsun önlenmeye çalışılmıştır. Buna göre her seviyede uygulanmış Policy’nin belli bir sırası vardır. İlk olarak uygulanan policy bilgisayarın local policy’sidir. Daha sonra sırasıyla Site, sonra Domain ve en nihayetinde OU seviyesinde uygulanmış olan policy uygulanır ve her zaman en son uygulanmış olan policy’nin kuralları geçerli kalır. Şayet değişik seviyelerde uygulanmış olan policyler arasında çakışma yoksa yukarıdan aşağıya olmak kaydıyle bütün policyler geçerli olurlar.

1. Local policy

2. Site seviyesinde uygulanmış Group policy

3. Domain seviyesinde uygulanmış Group policy

4. OU seviyesinde uygulanmış Group policy

4. Windows Üzerindeki Genel Policy Ayarları

Local Policy (Yerel Policy)

Bir domaine üye olsun olmasın, bir bilgisayarın güvenlik ihtiyacını yada belli bazı yerel hakların tanımlanması için local policy’den faydalanırız. Local policy’nin ayarlanmasını ya GPO (Group Policy Object), yada Template (şablon)leri kullanarak yapabiliriz. Template önceden hazırlanmış değişik seviyelerdeki policy şablonları olarak ifade edilebilir.

Localde kullanılmak üzere Group Policy’i yaratmak için yine MMC consolundan ulaştığımız Group Policy Object Editor’ü kullanırız. Şimdi bu snap-in’i biraz yakından tanıyalım. Group Policy Objec Editor’u açmak için:

1. Start / Run menusünden MMC yazıp Enter tuşuna basarız.

2. Açılan boş yönetim konsolunda “File” menusünden “Add/Remove snap-in” komutunu veririz.

3. Karşımıza çıkan “Add stand alone Snap-in” iletişim kutusunda “Add” düğmesine basarız.

“Add Standalone Snap-in” iletişim kutusunda “Group Policy objectEditor”ü seçip “Add” düğmesine basarız.

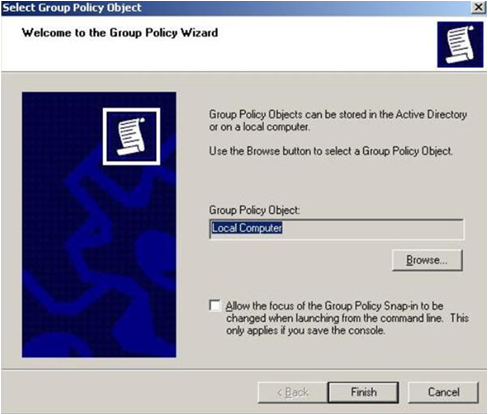

“Select Group Policy Object” iletişim kutusunda “Local Computer” seçili iken “Finish” düğmesine, ardından “Close” ve “OK” düğmelerine basarız

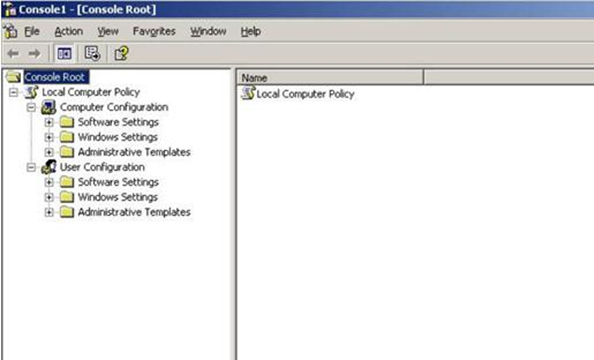

Karşımıza Local Group policy yönetim konsolu çıkar.Buradaki ayarları kullanarak local bilgisayarı yapılandırabiliriz.

Şekilde göründüğü gibi policy’nin iki ana menüsü vardır; Computer configuration (bilgisayar ayarları) ve User configuration (kullanıcı ayarları). İsimlerinde de anlaşılacağı üzere bilgisayarın kendisi üzerinde yapılacak ayarlar computer configuration kısmından, kullanıcıyı ilgilendiren ve direk kullanıcı göz önüne alınarak yapılacak ayarlamalar User configuration’dan yapılır. Computer Configuration’da yapılacak bir ayarlama bilgisayarı kullanan kullanıcıdan bağımsız olarak bizzat bilgisayarın kendisine uygulanır. Söz gelimi kendisinde kritik bilgilerin bulunduğu, bu nedenle de yüksek güvenlik gerektiren bir workstation, A ve ya B kullanıcısından bağımsız olarak bir takım güvenlik kurallarını zorunlu olarak isteyebilir. Bu tarz bir ihitiyaç karşısında computer configuration’da yapılan değişiklik kullanıcıdan bağımsız olarak istenir. Aynı şekilde bir güvenlik ihtiyacı bilgisayara değil de kullanıcının kendisine de uygulanmak istenebilir. Bu durumda güvenlik ihtiyacı sadece user configuration’da ayarlanarak o bilgisayarı kullanabilecek başka kişiler göz ardı edlilmemiş olur. Domain ortamında domain üyesi bütün bilgisayarlar, kullanıcıya uygulanmış kuralları Domain Controller’dan alarak kullanıcıya uygularlar. Tabi bu dediğimiz, ileride bahsedeceğimiz policy’ler arasında çakışma yada Loopback processing söz konusu değilse olur. Şimdi Group Policy Object Editor’ün ana menülerine bir göz atalım.

Computer Configuration

• Software settings: Bu kısım, Group Policy Domain ortamında uygulanıyorsa Policy’nin uygulandığı bilgisayarlara merkezi bir yerden program kurmaya yarar. Local Group Policy’de kullanılmaz.

• Windows Settings: Bu bölümde iki alt menu halinde güvenlik ve script çalıştırma ile ilgili ayarlar bulunur.

* Scripts (start up/Shutdown): Bu Menu altında bilgisayarı başlatırken (start up) ve kapanırken (shutdown) bilgisayar tarafından çalıştırılacak scriptler atanabilir.

* Security Settings: Bu menu altında Windows’un güvenlik ile alakalı ayarları yapılabilir.

• Administrative Templates : Bu bölümde Windows’un Registry tabanlı ayarları düzenlenir. Bilindiği gibi Registry Windows’un kayıtlarının tutulduğu yerdir. Önceden hazırlanmış bazı şablon registry ayarları ile işletim sisteminin bazı fonksiyonları kısıtlanabilir yada nasıl davranacağı belirlenebilir. Sözgelimi kullanıcının ağ ayarlarına ulaşmasına yada Run menusüne ulaşmasına engel olunabilir. Burada yapılan değişiklikler registry’de HKEY_LOCAL_MACHINE altında gerçekleşir. Normal şartlar altında burada yapılacak değişiklikler normal bir registry editor kullanılarak da elde edilebilir.

Bu arada registry’nin Windows’un çok önemli kayıtlarının tutulduğunu belirtmekte fayda var. İstenmeyen bir değişiklik yanlışlıkla yapılırsa Windows normal bir şekilde başlamayabilir.

User Configuration

• Software Settings : Aynı Computer ayarlarında olduğu gibi buradaki menu kullanılarak merkezi bir yerden program kurulumu sağlanır. Tek fark kurulan program bilgisayardan çok kullanıcının user accountuna atanır. Bunun anlamı Group Policyde kendisine program atanan kullanıcı domain içindeki başka bir bilgisayarı kullanmaya başlarsa, atanan programlar kullanıcı tarafından hala ulaşılabilir demektir. Söz konusu programlar kullanıcıyı bir anlamda takip ederler.

• Windows Settings : Bu menuden log on/ log off scriptleri, remote installation ile ilgili seçenek ayarları ve Internet Explorer ile alakalı ayarları yapmak mümkündür.

• Administrative Templates : Bu menu de registry tabanlı ayarlar ve kısıtlamaların yapıldığı alandır. Burada yapılan değişiklikler registryde Hkey_Current_User altında yapılırlar. Kullanıcıların desktop, start menu gibi ortamlarının düzenlemesi bu kısımdan yapıldığı için burası Group Policy’de çok sık kullanılır.

Domain Policy

Bu policy’ler domain’deki container’lardan (Site, Domain, Organizational Unit) uygulanan ve aynı anda bir çok bilgisayarı ve kullanıcıyı etkileyen policy’lerdir. Bu policy’ler, sadece domainde uygulandıkları container’ın altındaki bilgisayarları ve kullanıcıları etkiler.

5. Domain Policy’ler Kullanılarak Kullanıcı Ortamının Yönetilmesi

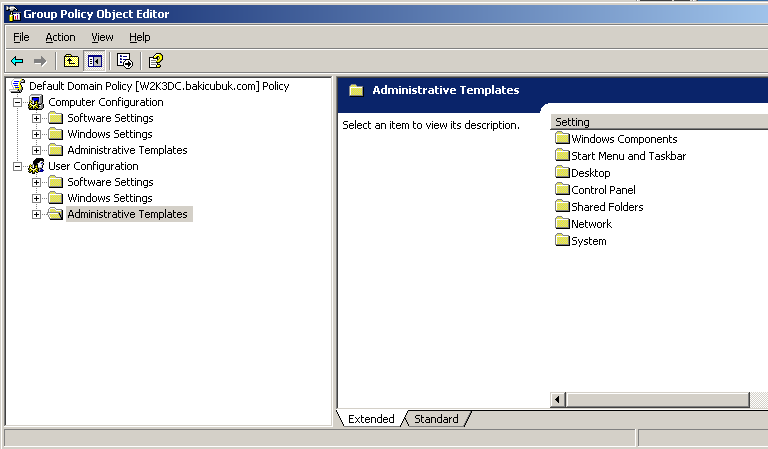

Domain Group Policy’ler aracılığı ile, güvenlik ayarları, işletim sisteminin kullanıcıya davranışı ve kullanıcının çalışma ortamını denetleyebiliriz. Domain ortamında Group Policy’nin uygulanması her ne kadar Group policy Object Editor’den edit edilecek Group Policy seçilerek yapılabilecekse de genelde Active Directory Sites and Services snap-in’i ile Active Directory Users and Computers snap-in’lernin ilgili yerlerinden hareketle Group Policy Editor’un çağrılması ve gerekli değişikliklerin yapılması şeklinde olur. Yukarıda da anlattığımız gibi Domain Group Policy site, domain ya da OU seviyesinde uygulanabilir. Domain yada OU seviyesinde Group Policy uygulanacaksa Active Directory Users and Computers, eğer site seviyesinde Group policy uygulancaksa Active Directory Sites and Services kullanılır.

Bir GPO yaratmak için:

1. Administrative Tools menüsündeki “Active Directory Users and Computer” aracını başlatırız.

2.GPO uygulamak istediğimiz container’a sağ tıklayıp “Properties” komutunu veririz.

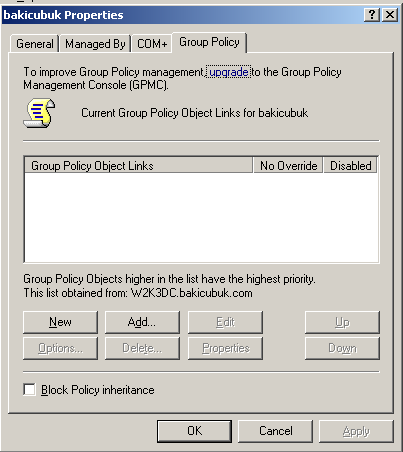

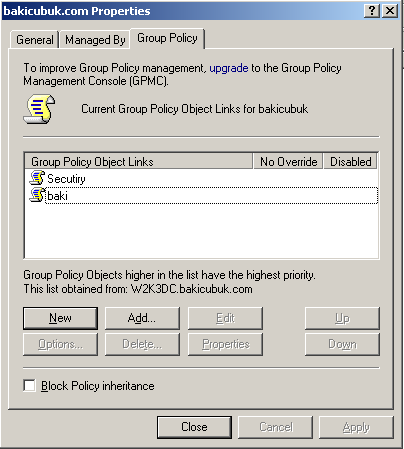

3.Açılan iletişim kutusunda “Group Policy” sekmesine geliriz.

Bu sekmede :

• New : Yeni bir GPO yaratır.

• Add : Mevcur bir GPO’yu bu container’a uygulamak için kullanılır.

• Edit : Listede, seçili olan GPO’yu yöneten konsolu açar.

• Options : GPO seçeneklerini ayarlamak için kullanılır.

• Delete : Seçili GPO’yu siler.

• Properties : Seçili GPO’nun özelliklerini görüntüler.

4. Yeni bir GPO oluşturmak için “New” düğmesine basarız.

5. Oluşan GPO’yu yapılandırmak için “Edit” düğmesini kullanırız.

6. Policy’ lerde Çakışma Durumları ve Miras

Bir bilgisayara iki farklı policy’lerin uygulanabildiğini biliyoruz. Domain Group policy’nin ise üç farklı seviyede uygulanabilir. Uygulanan policy’ler arasında çakışma olabilir. Çakışma, (conflict) iki policy’nin aynı seçenek üzerinde iki farklı ayar belirtmesi durumudur. Söz gelimi domain seviyesinde konumlanmış bir policy maximum password age için 15 gün limitini koyarken, daha alt seviyede bulunan bir OU’da aynı limit için 20 gün belirtilmişse iki policy arasında çakışma olmuş demektir. Çakışmanın olması için mutlaka policy’ler arasında seviye farkının olmasına gerek yoktur. Aynı container’a uygulanmış iki policy’de kendi aralarında çakışabilirler. Şimdi çakışma durumunda neler olduğuna bakalım

Üst seviyede konumlanmış bir policy çakışma olmadığı müddetçe bütün ayarlarını alt seviyelerdeki container’lara miras (Inherit) yoluyla geçirir bu durumda çakışma söz konusu değildir. Aynı NTFS permissionlarında olduğu gibi üst seviyedeki policy kurallarını alt seviye container’lara iletir.

Aralarında çakışma olan iki policy arasında her zaman en alt seviyedeki policy’nin kuralları geçerli olur. Söz gelimi OU seviyesindeki policy her zaman geçerli sayılır. Dikkat edilirse burada genelden özele doğru bir tercih söz konusudur. Bilgisayarın local’ine uygulanmış Policy en üst seviyede uygulanmış policy kabul edilerek (local policy’nin domain ile bir ilgisi bulunmadığı ve her hangi bir local adminin local policy oluşturabileceği gerçeğinden hareketle) sırasıyla Site, domain ve nihayet OU sıralaması geçerlidir.

Şayet çakışan policy’ler aynı container üzerindeyse Group Policy’lerin sıralandığı pencerede ün üst seviyede listelenen GPO her zaman öncelik alır. Öncelik sırasını değiştirmek için UP ve DOWN tuşları kullanılarak GPO’nun listedeki yerleri değiştirilebilir.

Block, No Override

Bazı durumlarda özellikle büyük ve nispeten çok sayıda GPO’nun uygulandığı domainlerde Group Policy’den istenen sonucun alınması için yukarıda saydığımız kuralların dışına çıkmamız gerekir. Böyle durumlarda işimize yarayacak üç işlem şunlardır

• Block : Bazı durumlarda yukarıda anlattığımız policy’nin alt seviyedeki container’lara geçmesini (Inherit etmesi) istemeyebiliriz. Örnek olarak şifrelerin 8 karakterden fazla karakterden oluşmasını zorunlu kılan policy’nin IT bölümünde çalışanların oluşturduğu OU için geçerli olmamasını isteyebiliriz. Böyle bir durumda yapmamız gereken şey üst seviyede bulunan policy’den miras almasını istemediğimiz container üzerinde sağ tıklayıp properties menusüne geçmek, oradan Group policy tabına geçtikten sonra alt tarafta bulunan “Block Policy inheritance” check box’ını işaretlemek olacaktır. (Şekil 7) Bunu yaptığımızda OU yukarıda bulunan hiçbir policy’den miras almayacaktır

• No Override : Yukarıda ki çözüm bize istediğimizi verdi. Yani söz konusu OU için artık şifrelerimiz 8 karakterden daha kısa olabilecektir. Ama aynı şekilde daha üst seviyede bulunan ve mesela IPsec policy tanımlayan başka bir policy olabilir. Yaptığımız çözüm yukarıdan alınan bütün policy’lerin miras yolu ile geçmesini durduğu için aynı zamanda IPsec policy’nin de OU’ya miras yolu ile geçmesine engel olacaktır. Bu istenen bir şey değildir. Böyle bir durumda yapılması gereken şey, Block policy inheritance ile engellenemeyecek bir policy oluşturmaktır. Her hangi bir policy’yi No Override özelliği ile donatırsak, alt seviyelerde bulunan bir OU’da Block yapılmışsa dahi, policy geçerliliğini sürdürür ve alt seviye containerlarına inherit eder. Bir policy’yi No Override yapabilmek için GPO üzerinde sağ tuş ile tıklar, gelen sağ tuş menusunden “No Override” seçeneğini seçeriz. Böylece policy’yi No Override (ezilemez) yapmış oluruz.