Merhaba

Günümüzde hiç şüphesiz şirketler, BT bütçelerinde Güvenlik ( Security ) yapısına giderek artan oranlarda daha fazla pay ayırmaya başlamış ve önümüzdeki süreçte de bu oran hız kesmeden artmaya devam edecek gibi görünüyor. 5651 yasasi gereğinde yapımız üzerinde bulunan kullanıcı Loglamamiz gerekmektedir.

Hal böyle olunca şirketler binlerce dolarlık donanım ve yazılım yatırımı yaparak mevcut networklerinin güvenliğini maksimum düzeylere çıkarmaya çalışıyorlar. Ama güvenlik doğası gereği yüzde yüz sağlanamamaktadır. Burada amaçlanan güvenliği maksimum seviyelere çıkarmak ve sistemimizin varsa açıklıklarını, zafiyetlerini, kritik önem arz eden dataları ( Şirket bilgileri, ihale bilgileri, hakkediş raporları, personel özlük dosyaları vs..) tespit edip koruma altına almak ve mevcut sistemimizi en verimli hale getirmek için yatırımlar yapmaktır. Günümüzde en basit anlamıyla hem teknik gereksinimler hem de kurumsallaşmanın gereği ve yasal zorunluklardan dolayı güvenlik hem içerek itibariyle hem de uygulama anlamında kurumların göz ardı edemeyeceği kadar önem kazanmış durumdadır.

Burada sistemden kastımız hem mevcut Network ( Ağ ) yapımız hem de elektronik ortamda yaratılan ve koruma altına alınmak istenen her türlü veridir.

Güvenlik deyince çoğumuzun aklına dışardan gelecek saldırıları önlemek amacıyla konumlandırılmış bir Firewall ( Donanım ya da yazılım tabanlı olabilir), saldırı tespit ve önleme ( IDS/IPS ) sistemleri ya da anti virüs/spam programları akla gelmektedir. Firewall ve IDS/IPS sistemleri mevcut ağımıza dışardan gelebilecek olan saldırıları önlemek, Anti Virüs/Spam programları da dışardan ve içerden gelebilecek zararlı yazılımlar, virüs vs.. gibi sistemin kararlı çalışmasını tehlikeye düşürebilecek olan tehlikelerin önüne geçmeyi sağlarlar. Hemen hemen küçük ya da büyük bütün network yapılarından Firewall, Anti virüs/Spam programlarını görebilmekteyiz ve sistemin güvenliği için olmaz ise olmazlardandır.

Ama tabi ki güvenliği maksimum seviyelere çıkarmak için yukarıda adı geçen bileşenlerin konumlandırılması yetmemektedir. Dışardan gelen saldırıları bunlarla önleyebildiğimizi düşünsek bile iç kullanıcıların bizim binbir zahmetle oluşturduğumuz bu yapıyı tehlikeye atmayacaklarını (bilerek ya da bilmeyerek) nereden bilebiliriz ve bunu önüne geçmeyi nasıl başarabiliriz?

Ne yazık ki yapılan araştırmalar networklerde meydana gelen saldırıların %80 oranlarında iç kullanıcılardan geldiğini göstermektedir. Buradan da basit bir mantık yürüterek dışarıdan gelecek saldırılara karşı networkümüzü koruma altına almış olmamız sadece %20 lik bir tehlikenin önüne geçmiş olmamız anlamına gelmektedir ki asıl potansiyel olan tehlikenin büyük bir kısmı her gün merhaba deyip selamlaştığımız mesai arkadaşlarımızdan gelebilecek anlamını taşımaktadır. Bu durum her sistemcinin korkulu rüyasıdır. İç kullanıcılar ne yapmaktadırlar?

Her ne kadar basit bir soru gibi gözükse de bu sorunun cevabını vermek bir o kadar zor ve bulduğumuz cevaplara göre sistemi tasarlamak ondan daha zordur.

Basit bit kaç senaryo ile olayı daha iyi anlamaya çalışalım.

SENARYO 1:

Şimdi sizin IT departmanın da çalıştığınızı ve Personel Müdürünü hiç sevmediğinizi düşünelim. Dört gözle yaz döneminin gelmesini ve müdürünüzün izne gitmesini bekliyorsunuz. Müdürünüz izine gitti ve beklediğiniz an geldi.

Sizin IP adresiniz ———————— 10.0.0.10

Müdür IP adresi ———————– 10.0.0.5

Müdürünüzün IP adresiniz kendinize aldınız. Bu IP adresiyle internete çıktınız ve devlet büyükleri hakkında hakaret dolu www.abc.com sitesinde yorumlarda bulundunuz. Tekrar kendi IP adresinizi aldınız ve bilgisayarınızı kapattınız?

Savcılık sizin hakkınızda dava açtı. www.abc.com sitesi dış IP alarak sizin şirketinizin IP adresini bildirdi. Savcılık sizden bu işi kimin yaptığını bulmanızı istedi?

SENARYO 2:

Siz help desk grubunda çalışan kötü niyetli bir insansınız. Genel müdür size beklediğiniz zammı yapmadı ve üstelik terfide edemediniz. Pornografik video elde et harici bir USB belleğe kopyala.

\genelmudurc$temp klasörünü kopyala.

Logları temizle ve ardından ihbar et?

Yukarıdaki örnekler çoğaltılabilir. Şimdi asıl soru şu: Resmi makamlar bizden bu işi yapanları bulmamızı istedi. Belki de yapımızda Onlarca sunucu, yüzlerce istemci makine, firewall (lar), mail sunucular, DHP serverlar, Windows logları… Bunlardan hangi birini inceleyeceğiz ve bu inceleme sonucu istediğimiz veriye ulaşabilecek miyiz?

Bunun için belki de haftalarca uğraşacak hatta sizin tek başınıza uğraşmanız yetmeyecek ve bir ekip oluşturarak binlerce log arasından sizin istediğiniz veriye ulaşmaya çalışacaksınız ( Bir ekip oluşturma sansına sahip iseniz iş yükünüz hafifleyecektir). Sonuç ne olacak muhtemelen istediğiniz veriye ulaşamayacaksınız ve resmi makamlar önünde firmanızın itibarı yerle bir olacak, sizin de kişisel olarak üstlerinize karşı itibarınız zedelenecek.

Senaryolar kötü niyetle düşünülerek oluşturulmuş durumdadır. Ama ne yazık ki benzeri olaylar hemen hemen her gün yaşanmaktadırlar. Tabi olay sadece burada kalmıyor. Şimdi biraz daha derinlere inerek yolumuza devam edelim.

– Dün bilgisayarımda arge.doc dosyası silinmiş. Bu olayı kim ve ne zaman yaptı?

– Hakkedis.xls doyası Messenger aracılığıyla dışarı sızdırıldı.

– Dün saat 13:00 ile 14:30 arasında kimler oturum açmıştı?

– Mesai saatleri dışında sisteme kimler uzaktan bağlandı (VPN, Remote Desktop vs..)

– Kimler USB bellek kullandı ve dosya transferi yapıldı mı?

– File server üzerindeki \maaslar klasörüne kimler erişmeye çalıştı

– Wireless bağlantı kullanan oldu mu?

– Networkumüze misafir kullanıcılar dâhil oldu mu?

– Kimler yetkisin oturum açmaya çalıştı?

– Kimler parola değiştirdi? Başarılı oldu mu/olamadı mı?

– Sistem yöneticileri takip ediliyor mu?

– Kim nereye erişti?

– İzlemeye aldığımız ( audit) nesneler de durum ne?

Bu sorular daha da çoğaltılabilir ve maalesef bu soruların tek muhatabı IT departmanlarıdır. Bizim içim çok stresli ve bir o kadarda zor bir süreç başlamış demektir.

Bu sorulara çok kısa bir zaman dilimi içinde cevap verecek yapıyı nasıl oluşturabiliriz? Ve bu yapıyı sadece zor durumlarda kaldığımız için mi oluşturmalıyız. Burada bize göre cevabımız hem evet hem de hayır olacaktır. Nasıl mı? Devam edelim…

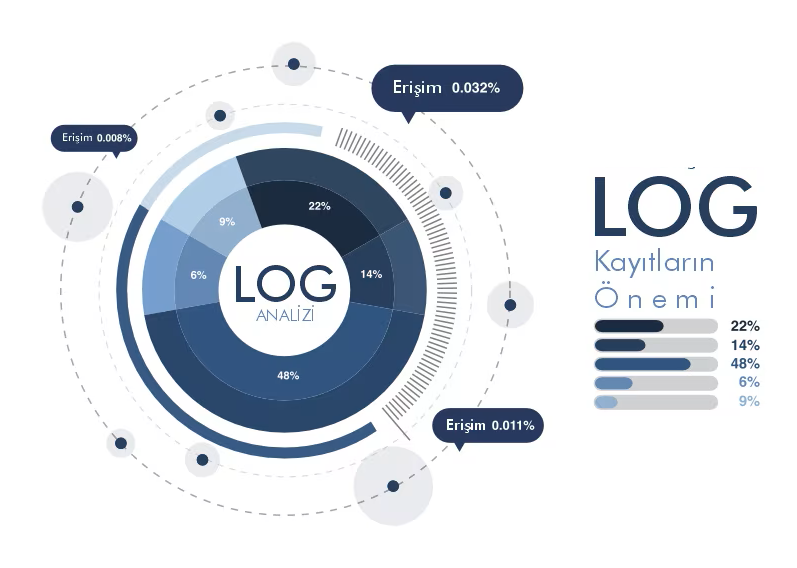

Sistem yöneticileri için Log ( iz kayıtları ) her zaman için vazgeçilmez birer araçtır. Bu araçları sistemin teknik olarak ne durumda olduğunu takip etmek için kullanabiliriz. Her hangi bir hatayla karşılaştığımızda ilk baktığımız yerlerin başında Event Viewer ( Olay Görüntüleyici ) gelmektedir. Burada karşılaştığımız hatayla ilgili bir Log ( iz kaydı ) var mı onu araştırırız ve ona göre çözüm üretmeye çalışırız. Yani loglar bizim için olmaz ise olmazdır ve çok önemlidir. Yine performans sorunları, kaynak kullanım oranları içinde kullanmakta olduğumuz sistemin bize sunduğu verileri inceleriz.

Yani loglar bizim için yeri geldiğinde hem teknik anlamda hem de kötü durumlar da sorunun nedenini anlamamız ve bu nedene göre yanlış giden işlemleri sonlandırmamız yada ek işlemler yapmamız, sistemde meydana gelebilecek darboğazların önüne geçebilmemiz ve örnek senaryolarda meydana gelebilecek olayların cevaplarını bulabilmemiz açısından son derece önemlidir. Bir çok kurumda loglar kayıt altına alınmaktadır fakat kayıt altına alınan bu loglar anlamı bir şekilde yorumlanamamaktadır. Burada asıl olan kayıt altına alınan logların analiz edilebilmesidir. Bu yüzden cevabımız hem evet hem hayır şeklindedir.

Log Yönetimine giriş başlıklı makalemizde log (iz kaydı) konusuna kısa bir giriş yaptık. Şimdilik bu kadar…

Başka bir yazimizda görüşmek dileğiyle…